Wiele osób wciąż odczuwa niepokój na myśl o terminach takich jak „haker” i „hakowanie”, które najczęściej kojarzone są z cyberprzestrzenią. Mimo że czasy się zmieniają i ludzie zaczynają dostrzegać oraz poszerzać swoje horyzonty myślowe w odniesieniu do różnych profesji, w tym również tej, etyczne hakowanie jest umiejętnością potwierdzoną certyfikatami. Można ją zdobyć dzięki pewnym zdolnościom, które rozwija się poprzez dogłębne studia w branży IT. Jeśli rozważasz karierę w dziedzinie etycznego hakowania i zastanawiasz się, jakie konkretnie umiejętności są potrzebne, aby stać się hakerem „białego kapelusza”, ten artykuł pomoże Ci zrozumieć, dlaczego i gdzie leżą wszystkie zdolności niezbędne do zostania hakerem kierującym się zasadami. Zanim jednak przejdziemy do omówienia umiejętności, najpierw wyjaśnijmy role i obowiązki etycznego hakera.

Zestaw umiejętności niezbędnych do zostania etycznym hakerem

Przedstawiamy obszerny przewodnik po kompetencjach wymaganych od etycznego hakera, szczegółowo opisując jego role i zadania.

Jakie zdolności są kluczowe dla hakera „białego kapelusza”?

Hakerzy „białych kapeluszy” różnią się od hakerów „czarnych kapeluszy” głównie motywacją. Ci pierwsi pomagają firmom w identyfikacji słabych punktów systemów i wdrażaniu koniecznych poprawek. Z kolei hakerzy „czarnych kapeluszy” nielegalnie i często złośliwie uzyskują dostęp do systemów, często w celach osobistych. Pomiędzy tymi dwoma skrajnościami znajdują się hakerzy „szarych kapeluszy”. Wykorzystują oni taktyki zarówno „czarnych”, jak i „białych kapeluszy”. Bez wiedzy i zgody właściciela, hakerzy „szarych kapeluszy” często skanują systemy w poszukiwaniu luk. Po wykryciu problemów, informują o tym właściciela i czasami mogą domagać się opłaty za naprawę. Niektórzy hakerzy „szarych kapeluszy”, włamując się do sieci i stron internetowych firm bez upoważnienia, wolą myśleć, że w pewien sposób pomagają organizacjom. Aby zapobiegać wyciekom danych, firmy zazwyczaj zatrudniają etycznych hakerów do przeprowadzania testów penetracyjnych ich infrastruktury IT. Oprócz testowania, etyczni hakerzy zajmują w firmach stanowiska związane z bezpieczeństwem cybernetycznym, takie jak:

- Analityk ds. cyberbezpieczeństwa

- Analityk ds. bezpieczeństwa informacji

- Analityk ds. wykrywania włamań

- Inżynier ds. bezpieczeństwa IT

- Administrator ds. bezpieczeństwa IT

- Analityk ds. bezpieczeństwa sieci

- Tester penetracyjny

Jeśli chodzi o kryteria kwalifikacyjne, istnieje wiele uznanych certyfikatów dostępnych dla etycznych hakerów, takich jak te oferowane przez EC-Council i inne instytucje. Zdobywając takie certyfikaty, możesz analizować stan bezpieczeństwa systemów, wykorzystując te same narzędzia i wiedzę, co hakerzy o złych intencjach, ale działając legalnie. Wymaga to zrozumienia bezpieczeństwa systemów komputerowych oraz umiejętności wyszukiwania luk w systemach docelowych. Podobne certyfikaty, takie jak EC-Council, są również wydawane przez następujące autoryzowane jednostki:

- CompTIA Security+

- Cisco CCNA Security

- Certified Offensive Security Professional (OSCP)

- SANS GIAC

Przejdźmy teraz do zestawu umiejętności, które są potrzebne, aby zostać etycznym hakerem.

1. Umiejętności programistyczne

Jedną z fundamentalnych umiejętności wymaganych od hakera „białego kapelusza” jest wiedza z zakresu programowania. Programowanie to pisanie kodu, który komputer jest w stanie zrozumieć i wykorzystać do realizacji różnorodnych poleceń. Dlatego też, jeśli aspirujesz do bycia etycznym hakerem, musisz posiadać wiedzę na temat wielu języków programowania wykorzystywanych przez hakerów, jak i języków niezbędnych do hakowania. Istnieje wiele języków programowania, ale nie wszystkie są stosowane w procesie hakowania. Poniżej przedstawiono listę języków programowania używanych przez etycznych hakerów:

- JavaScript – język skryptowy działający po stronie klienta, który jest kompatybilny z różnymi platformami. Kod JavaScript jest wykonywany w przeglądarce klienta. Jest on używany do wykonywania skryptów między witrynami, odczytywania zapisanych plików cookie i do innych celów.

- HTML – strony internetowe tworzone są w HTML, języku o szerokiej kompatybilności. Formularze HTML są używane do gromadzenia danych, np. w formularzach logowania i innych procesach wprowadzania danych online. Jeśli potrafisz pisać i analizować HTML, możesz z łatwością zidentyfikować i wykorzystać luki w kodzie.

- C i C++ – są to języki wieloplatformowe, które umożliwiają programowanie niskiego poziomu. Są one bardzo pomocne przy tworzeniu własnych rootkitów, exploitów, kodów powłoki lub przy rozumieniu i udoskonalaniu istniejących.

- SQL – kolejny język, który może być wykorzystywany na różnych platformach do interakcji z bazami danych. Przy użyciu wstrzyknięć SQL można ominąć słabe zabezpieczenia logowania do aplikacji internetowych, usunąć dane z bazy itp.

- Python, Ruby, Bash, Perl – dostępne są również języki programowania wysokiego poziomu, o wieloplatformowej kompatybilności, takie jak Perl, Ruby, Bash i Python. Przydają się one do tworzenia narzędzi automatyzacyjnych i skryptów. Zdobyte informacje można także wykorzystać do zrozumienia i dostosowania istniejących już narzędzi.

- PHP – język programowania po stronie serwera, który również jest wieloplatformowy. Oprócz przetwarzania formularzy HTML, wykonuje również inne unikalne zadania. Możliwe jest utworzenie spersonalizowanej aplikacji PHP w celu zmiany ustawień serwera WWW i narażenia systemu na zagrożenia.

- Python – tworzenie narzędzi sieciowych jest proste dzięki przydatnym bibliotekom Pythona, takim jak Pulsar, NAPALM, NetworkX. Jako język skryptowy Python oferuje wysoką efektywność w przypadku małych aplikacji, co jest kolejnym powodem, dla którego etyczni hakerzy często tworzą krótkie skrypty. Dzięki dużej społeczności wokół Pythona, można szybko znaleźć odpowiedzi na pytania związane z programowaniem. Ponadto, biegłość w języku Python otwiera dostęp do wielu różnych ofert pracy.

- Java, CSharp, Visual Basic, VBScript – w zależności od sytuacji i potrzeb, przydatne mogą być różne języki, takie jak Java, CSharp, Visual Basic i VBScript. Java i C# są językami wieloplatformowymi, natomiast Visual Basic i VBScript działają tylko w systemie Windows.

2. Umiejętności z zakresu sieci komputerowych

Sieci komputerowe stanowią kluczowy obszar wiedzy dla etycznego hakera. Sieć komputerowa to połączenie różnych urządzeń, czasami nazywanych hostami. Są one połączone za pomocą różnych kanałów, w celu dostarczania lub odbierania danych i mediów.

- Zrozumienie sieci, w tym podsieci, supernettingu, DHCP i innych, to niezbędny element wiedzy hakera w dziedzinie sieci.

- Analiza wielu połączonych ze sobą maszyn w sieci i potencjalnych zagrożeń bezpieczeństwa, które mogą z tego wynikać, jest ważna w procesie etycznego hakowania. Etyczny haker, który sprawnie porusza się w tematyce sieci, jest w stanie radzić sobie z takimi zagrożeniami.

- Znajomość modeli sieciowych, protokołów internetowych i adresów IP jest istotna dla rozwoju umiejętności etycznego hakowania i stania się kompetentnym hakerem.

- Dodatkowo, konieczna jest wiedza na temat kart sieciowych, serwerów, klientów, punktów dostępu, mediów transmisyjnych i routerów.

3. Umiejętności związane z systemem Linux

Linux, oparty na jądrze Linux, jest darmowym systemem operacyjnym typu open source. Zgodnie z warunkami licencji GNU General Public License, każdy ma prawo modyfikować i rozpowszechniać kod źródłowy Linuksa, zarówno w celach komercyjnych, jak i niekomercyjnych.

- Dla etycznych hakerów, kluczową korzyścią z nauki systemu operacyjnego Linux jest jego bezpieczeństwo.

- W porównaniu z innymi systemami operacyjnymi, Linux jest uważany za jeden z najbezpieczniejszych.

- Linux zawiera niewiele wirusów, co czyni go mniej podatnym na ataki niż inne systemy operacyjne, choć nie jest on gwarancją 100% bezpieczeństwa.

- Dodatkowo, nie jest konieczne stosowanie oprogramowania antywirusowego. Zatem znajomość Linuksa jest kluczowa w procesie hakowania.

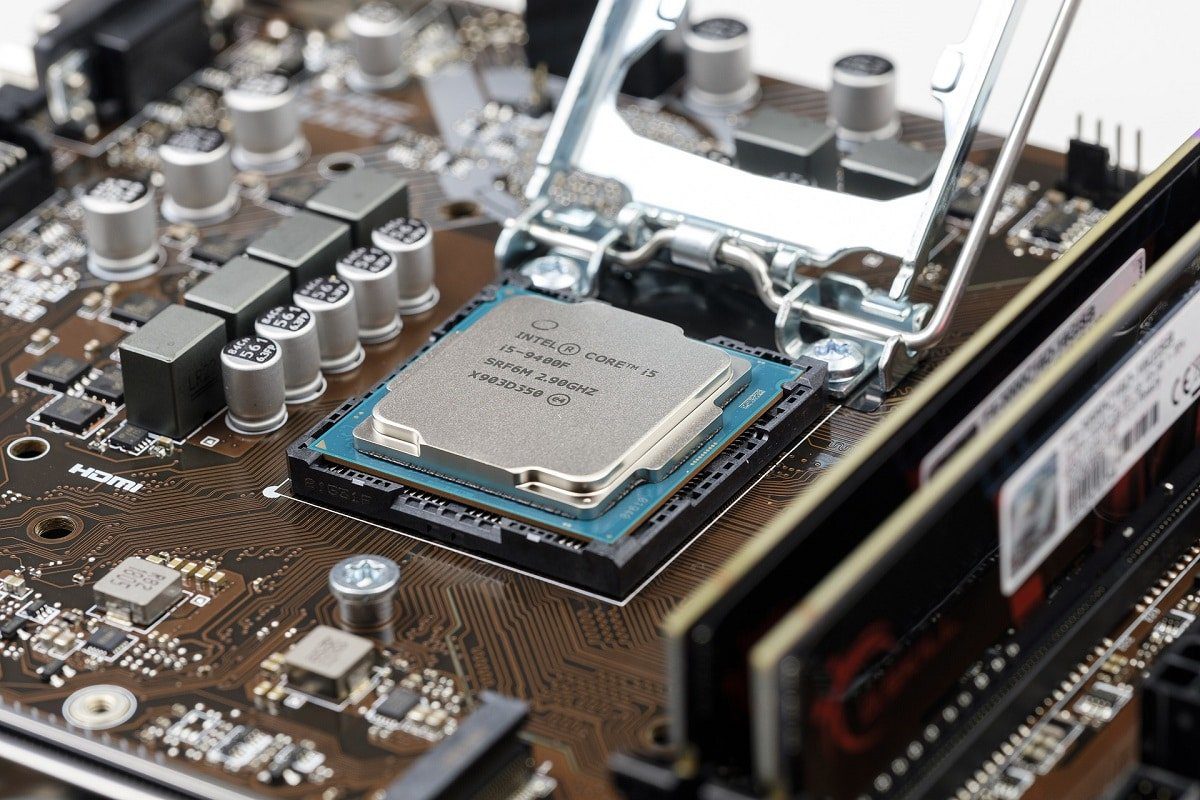

4. Podstawowa wiedza o sprzęcie

Aby móc etycznie hakować, należy rozumieć podstawowe zasady działania sprzętu komputerowego. Sprzęt komputerowy to fizyczne komponenty komputera, takie jak płyta główna, mysz, klawiatura, karta graficzna, karta dźwiękowa, głośniki i jednostka centralna (CPU). Z kolei oprogramowanie to zbiór instrukcji, które są przechowywane i wykonywane przez sprzęt.

W konsekwencji, aby włamać się do komputera, należy znać zasadę jego działania i sposób jego funkcjonowania. Potem należy uzyskać dostęp do komputera, na którym działa maszyna. Zatem pierwszym krokiem do zostania etycznym hakerem jest posiadanie podstawowej wiedzy o sprzęcie. Istotne jest zrozumienie, jak działa płyta główna, jak dane są przesyłane przez USB i jak CMOS lub BIOS współpracują ze sobą.

5. Umiejętności w zakresie baz danych

Umiejętności związane z bazami danych są kolejnymi kluczowymi kompetencjami dla hakerów „białego kapelusza”. Wszystkie bazy danych są tworzone i zarządzane przez systemy zarządzania bazami danych (DBMS).

- Pomimo doskonałej użyteczności systemów baz danych, takich jak Microsoft SQL Server, MySQL i Oracle, ujawniają się ich luki w zabezpieczeniach.

- Należy zadbać o to, aby aplikacja była odporna na włamania, ponieważ dostęp do bazy danych, gdzie przechowywane są wszystkie dane, naraża firmę na poważne niebezpieczeństwo.

- Etyczny haker potrzebuje gruntownego zrozumienia baz danych, różnych silników baz danych i schematów danych, aby pomóc organizacji w opracowaniu solidnego systemu DBMS.

6. Umiejętności komputerowe

Hakerzy, aby zidentyfikować potencjalne zagrożenia, atakują systemy komputerowe. Zatem solidne rozumienie działania komputerów to kluczowa umiejętność w procesie etycznego hakowania. Wiedza o systemach komputerowych jest niezbędna dla etycznego hakera. Używanie komputerów i technologii komputerowych wymaga specjalistycznej wiedzy w zakresie hakowania komputerów. Aby zostać etycznym hakerem, musisz mieć praktyczne zrozumienie hakowania. Kandydat na etycznego hakera może odnieść sukces, posiadając minimalny zestaw umiejętności obsługi komputera.

- Przetwarzanie danych, zarządzanie plikami cyfrowymi i tworzenie prezentacji to przykłady podstawowych umiejętności komputerowych.

- Programowanie, zarządzanie bazami danych i obliczenia w arkuszach kalkulacyjnych to przykłady zaawansowanych umiejętności.

- Pakiet MS Office ze wszystkimi jego elementami, arkusze kalkulacyjne, obsługa poczty elektronicznej, zarządzanie bazami danych, media społecznościowe, sieci i inne programy komputerowe to tylko niektóre z kluczowych umiejętności komputerowych.

7. Wiedza z zakresu inżynierii odwrotnej

Inżynieria odwrotna to proces pozyskiwania informacji o układzie, wymaganiach funkcjonalnych i funkcjach produktu poprzez analizę jego kodu. Informacje te powstają na podstawie utworzonej bazy danych oprogramowania.

- Celem inżynierii odwrotnej jest ułatwienie zrozumienia systemu i stworzenie niezbędnej dokumentacji dla istniejącego systemu, w celu przyspieszenia prac konserwacyjnych.

- Inżynieria odwrotna jest powszechnie stosowana w dziedzinie bezpieczeństwa oprogramowania. Sprawdza ona, czy system nie posiada żadnych znaczących luk w zabezpieczeniach.

- System staje się bardziej odporny, a następnie chroniony przed złośliwym oprogramowaniem i hakerami. Niektórzy programiści wykorzystują techniki z zakresu etycznego hakowania w ten sposób, że faktycznie włamują się do swoich systemów, aby znaleźć ewentualne słabe punkty.

8. Dodatkowe umiejętności SQL

Znajomość języka SQL jest niezbędna dla etycznego hakera. Języki programowania są niezbędne w procesie hakowania, a jednym z nich jest właśnie SQL. Dodatkowo, SQL jest używany jako język komunikacji z bazami danych w hakowaniu na różnych platformach. Omijanie słabych zabezpieczeń logowania, usuwanie danych z baz i inne operacje są możliwe dzięki wstrzyknięciu SQL. Zrozumienie SQL jest koniecznością dla etycznego hakera, aby:

- Nauczyć się, jak przeprowadzić wstrzyknięcie SQL przed logowaniem.

- Nauczyć się, jak dodać metadane do wyników wstrzyknięcia SQL.

- Dowiedzieć się, do czego służy wstrzyknięcie SQL oparte na błędach.

- Utworzyć składnię gotową do wstrzyknięcia SQL, aby załadować plik na stronę internetową.

- Poznać przykłady wykorzystania iniekcji SQL do zapisu do pliku.

- Znać narzędzia do automatyzacji ataków typu SQL injection.

9. Umiejętności kryptograficzne

Kryptografia to nauka i praktyka stosowania metod bezpiecznej komunikacji w obecności osób trzecich. Zajmuje się tworzeniem i analizowaniem procedur, które uniemożliwiają osobom z zewnątrz dostęp do informacji przekazywanych między dwiema stronami, zapewniając w ten sposób różne aspekty bezpieczeństwa informacji.

Aby komunikacja była nieczytelna dla hakerów, kryptografia polega na przekształcaniu wiadomości tekstowej w zaszyfrowany tekst, który jest niezrozumiałą formą podczas transmisji. Obowiązkiem etycznego hakera jest upewnienie się, że żadne informacje nie zostaną ujawnione wśród pracowników wewnętrznych.

10. Umiejętności rozwiązywania problemów

Strategicze myślenie i kreatywne rozwiązywanie problemów to fundamentalne cechy etycznego hakera. Oprócz wymienionych wcześniej umiejętności technologicznych, zdolność rozwiązywania problemów pozwala zidentyfikować przyczynę problemu i znaleźć odpowiednie rozwiązanie. Stosując etyczne techniki hakerskie, można skutecznie powstrzymywać bardziej skomplikowane cyberataki.

Hakerzy etyczni muszą posiadać umiejętność krytycznego myślenia i rozwiązywania problemów. Kandydat może potrzebować przyswojenia nowych technik, aby upewnić się, że wszelkie naruszenia bezpieczeństwa są odpowiednio analizowane pod kątem zdolności rozwiązywania problemów podczas kursu etycznego hakowania. Wymagane są liczne testy i kreatywne podejście do rozwiązywania problemów.

Podsumowując, są to konkretne umiejętności wymagane do zostania hakerem „białego kapelusza”.

***

Powyżej przedstawiona została lista wszystkich umiejętności potrzebnych, aby zostać etycznym hakerem. Hakowanie to obszerna dziedzina, która wymaga wielu umiejętności i pasji. Tylko dzięki etycznemu hakowaniu możliwa jest bezproblemowa praca z naszymi dyskami i serwerami organizacji bez jakichkolwiek obaw. Nie promujemy żadnych nieetycznych działań hakerskich za pośrednictwem naszych artykułów, dlatego wszystkie tego typu informacje powinny być wykorzystywane wyłącznie w celach edukacyjnych. Podziel się swoją opinią na temat przedstawionych informacji, a także swoimi doświadczeniami na temat tego, ile z tych umiejętności posiadasz, jako programista. Czy pomogło Ci to w zrozumieniu Twoich zainteresowań w kontekście kariery hakera? Czytaj dalej, a do zobaczenia w kolejnym artykule na inny temat.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.