Zagrożenie eskalacją uprawnień i metody ochrony

Eskalacja uprawnień to poważne zagrożenie, które pojawia się, gdy cyberprzestępcy wykorzystują słabości systemów, takie jak nieprawidłowe konfiguracje, błędy oprogramowania, proste hasła i inne luki. Dzięki nim zyskują nieautoryzowany dostęp do chronionych zasobów.

Zazwyczaj atak zaczyna się od przejęcia przez intruza konta o niskim poziomie uprawnień. Po uzyskaniu dostępu, napastnik analizuje system w poszukiwaniu kolejnych słabych punktów. Wykorzystując je, uzyskuje on wyższe uprawnienia, pozwalając mu podszywać się pod autoryzowanych użytkowników, docierać do kluczowych danych i wykonywać niepożądane działania bez wzbudzania podejrzeń.

Wyróżniamy dwa podstawowe rodzaje eskalacji uprawnień: pionową i poziomą.

W eskalacji pionowej, atakujący, po uzyskaniu dostępu do konta, przejmuje kontrolę nad działaniami tego użytkownika. W przypadku eskalacji poziomej, przestępca najpierw uzyskuje dostęp do kilku kont o ograniczonych uprawnieniach, a następnie wykorzystuje te pozycje, aby zyskać szerokie uprawnienia administracyjne.

Uzyskane w ten sposób uprawnienia umożliwiają przestępcom wykonywanie zadań administracyjnych, instalowanie szkodliwego oprogramowania lub przeprowadzanie innych niebezpiecznych działań. Przykładowo, mogą oni zakłócać normalne funkcjonowanie systemów, zmieniać ustawienia zabezpieczeń, wykradać dane lub umieszczać w systemie tzw. tylne furtki, które umożliwiają im powrót w przyszłości.

Podobnie jak inne cyberataki, eskalacja uprawnień wykorzystuje słabe punkty w systemach, sieciach, usługach i aplikacjach. Można jej zapobiegać poprzez połączenie dobrych praktyk i odpowiednich narzędzi bezpieczeństwa. Idealnym rozwiązaniem jest wdrożenie systemów, które nie tylko skanują, ale także wykrywają i zapobiegają różnorodnym potencjalnym oraz istniejącym lukom w zabezpieczeniach.

Najlepsze praktyki w zapobieganiu atakom eskalacji uprawnień

Organizacje muszą chronić wszystkie swoje systemy i dane, nie pomijając żadnego potencjalnie wrażliwego obszaru. Wystarczy, że atakujący dostanie się do systemu, a zacznie szukać luk, które pozwolą mu zyskać dodatkowe uprawnienia. Dlatego ochrona przed zagrożeniami zewnętrznymi jest równie ważna, jak ochrona przed atakami wewnętrznymi.

Choć konkretne metody mogą różnić się w zależności od systemów, sieci i środowiska, przedstawiamy kilka technik, które organizacje mogą zastosować w celu zabezpieczenia swojej infrastruktury.

Ochrona i skanowanie sieci, systemów i aplikacji

Oprócz wdrożenia systemu ochrony w czasie rzeczywistym, niezbędne jest regularne skanowanie całej infrastruktury IT w poszukiwaniu luk, które mogą umożliwić dostęp niepowołanym osobom. W tym celu można wykorzystać skaner luk w zabezpieczeniach, który pomoże zlokalizować niezałatane i niezabezpieczone systemy operacyjne i aplikacje, błędne konfiguracje, słabe hasła i inne elementy, które mogą zostać wykorzystane przez napastników.

Mimo że istnieje wiele skanerów luk w zabezpieczeniach, które mogą zidentyfikować słabe punkty przestarzałego oprogramowania, aktualizacja wszystkich systemów może być trudna lub niemożliwa, zwłaszcza w przypadku starszych komponentów lub systemów produkcyjnych na dużą skalę.

W takich sytuacjach warto wdrożyć dodatkowe warstwy zabezpieczeń, takie jak zapory aplikacji internetowych (WAF), które wykrywają i blokują szkodliwy ruch na poziomie sieci. WAF chroni system, nawet jeśli jest niepoprawiony lub przestarzały.

Właściwe zarządzanie kontami uprzywilejowanymi

Kluczowe jest właściwe zarządzanie kontami uprzywilejowanymi, aby były bezpieczne, używane zgodnie z najlepszymi praktykami i nie były ujawniane. Zespoły ds. bezpieczeństwa powinny prowadzić ewidencję wszystkich kont, ich lokalizacji i przeznaczenia.

Dodatkowe środki obejmują:

- Minimalizację liczby i zakresu kont uprzywilejowanych oraz monitorowanie i rejestrowanie ich aktywności.

- Analizę każdego konta uprzywilejowanego w celu identyfikacji i eliminacji wszelkich zagrożeń i potencjalnych źródeł ataków.

- Przestrzeganie zasady minimalnych uprawnień.

- Blokowanie administratorom możliwości udostępniania kont i danych logowania.

Monitorowanie zachowania użytkowników

Analiza zachowania użytkowników może pomóc w wykryciu przejętych tożsamości. Atakujący często celują w tożsamości, które zapewniają dostęp do systemów organizacji. Jeśli uda im się zdobyć dane uwierzytelniające, mogą pozostać niezauważeni przez dłuższy czas.

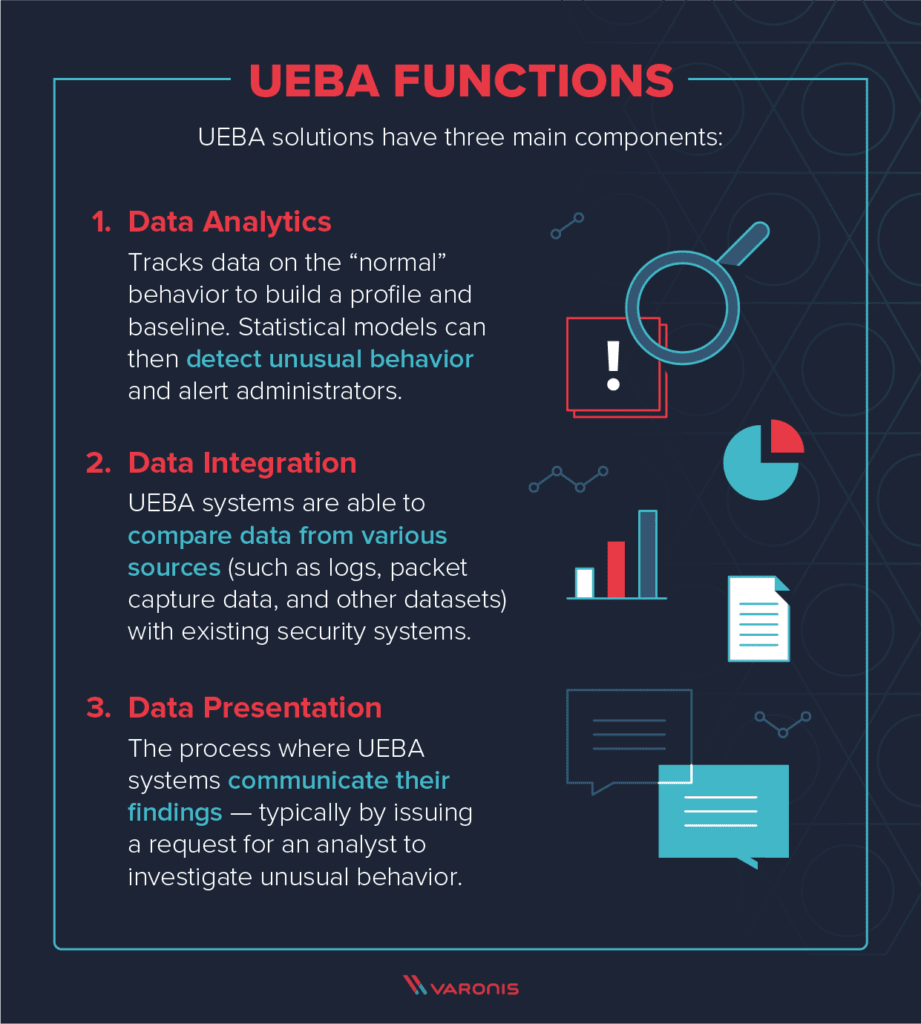

Ze względu na trudność ręcznego monitorowania każdego użytkownika, najlepszym rozwiązaniem jest wdrożenie narzędzia do analizy zachowania użytkowników i jednostek (UEBA). Narzędzie to monitoruje aktywność użytkowników w czasie rzeczywistym, tworząc bazę danych normalnych zachowań, którą wykorzystuje do wykrywania nietypowych działań sugerujących potencjalne naruszenie.

Profil wynikowy zawiera informacje, takie jak lokalizacja, zasoby, pliki danych i usługi, do których użytkownik uzyskuje dostęp i z jaką częstotliwością, określone sieci wewnętrzne i zewnętrzne, liczba hostów oraz uruchamiane procesy. Dzięki tym danym, narzędzie może zidentyfikować podejrzane działania lub parametry, które odbiegają od normy.

Silne zasady haseł i egzekwowanie ich

Należy ustanowić i egzekwować silne zasady, które zapewnią użytkownikom unikalne i trudne do odgadnięcia hasła. Dodatkowo, uwierzytelnianie wieloskładnikowe stanowi dodatkową warstwę zabezpieczeń, która niweluje potencjalne luki wynikające z trudności w ręcznym egzekwowaniu zasad silnych haseł.

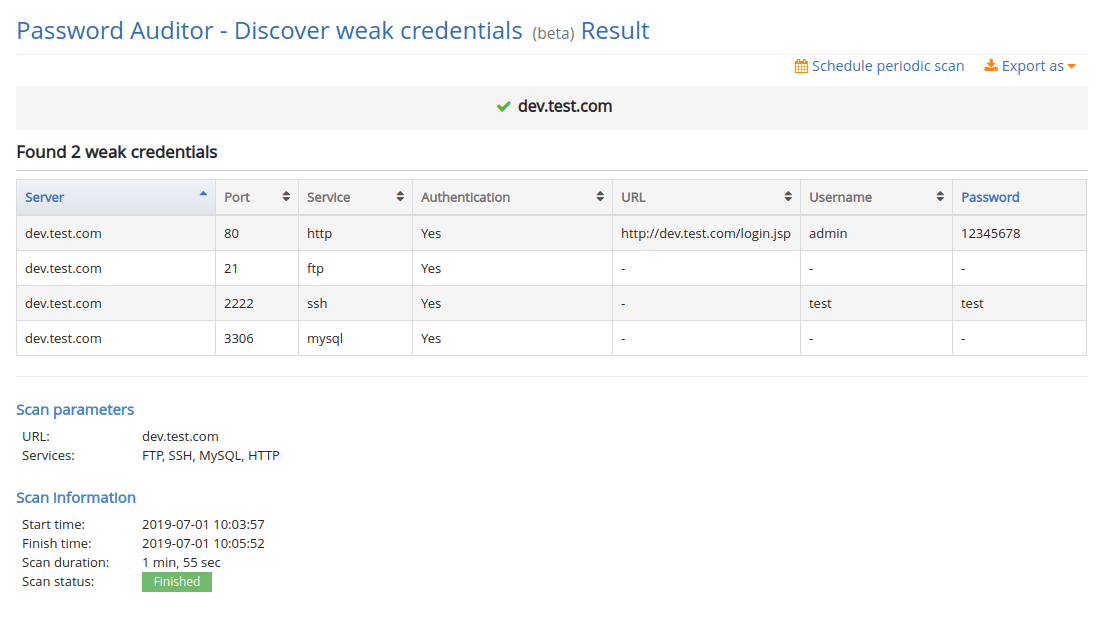

Zespoły ds. bezpieczeństwa powinny również wdrożyć niezbędne narzędzia, takie jak audytory haseł, które mogą skanować systemy, identyfikować i oznaczać słabe hasła. Narzędzia te wymuszają na użytkownikach używanie silnych haseł o odpowiedniej długości i złożoności, zgodnych z zasadami firmy.

Organizacje mogą również korzystać z narzędzi do zarządzania hasłami w przedsiębiorstwie, aby pomóc użytkownikom w generowaniu i używaniu złożonych haseł. Dodatkowe zabezpieczenia, takie jak uwierzytelnianie wieloskładnikowe podczas logowania do menedżera haseł, dodatkowo zwiększają jego bezpieczeństwo, utrudniając dostęp do zapisanych danych uwierzytelniających. Przykłady korporacyjnych menedżerów haseł to: Opiekun, Dashlane, 1Password.

Oczyszczanie danych wprowadzanych przez użytkowników i zabezpieczenie baz danych

Atakujący mogą wykorzystać podatne pola wejściowe użytkownika oraz bazy danych do wstrzykiwania szkodliwego kodu, uzyskiwania nieautoryzowanego dostępu i naruszania zabezpieczeń systemów. Dlatego zespoły ds. bezpieczeństwa powinny stosować najlepsze praktyki, takie jak silne uwierzytelnianie i skuteczne narzędzia do ochrony baz danych i pól wprowadzania danych.

Dobrą praktyką jest szyfrowanie wszystkich przesyłanych i przechowywanych danych, łatanie baz danych i oczyszczanie wszystkich danych wprowadzanych przez użytkownika. Dodatkowe zabezpieczenia obejmują ustawianie plików jako tylko do odczytu oraz przyznawanie praw zapisu tylko grupom i użytkownikom, którzy ich potrzebują.

Szkolenie użytkowników

Użytkownicy są często najsłabszym ogniwem w systemie bezpieczeństwa organizacji. Dlatego kluczowe jest przeszkolenie ich w zakresie bezpiecznego wykonywania swoich obowiązków. Niewłaściwe działanie użytkownika, takie jak kliknięcie w złośliwy link lub otwarcie zainfekowanego załącznika, może prowadzić do naruszenia bezpieczeństwa całej sieci. Inne zagrożenia obejmują odwiedzanie zainfekowanych stron internetowych lub używanie słabych haseł.

Idealnym rozwiązaniem są regularne programy szkoleniowe z zakresu bezpieczeństwa oraz system weryfikacji skuteczności tych szkoleń.

Narzędzia zapobiegające atakom eskalacji uprawnień

Zapobieganie atakom polegającym na eskalacji uprawnień wymaga zastosowania różnych narzędzi, w tym:

Rozwiązania do analizy zachowań użytkowników i jednostek (UEBA)

Exabeam

Platforma zarządzania bezpieczeństwem Exabeam to szybkie i łatwe do wdrożenia rozwiązanie do analizy behawioralnej oparte na sztucznej inteligencji, które monitoruje działania użytkowników i kont w różnych usługach. Exabeam pozwala również na pozyskiwanie dzienników z innych systemów IT, analizowanie ich i identyfikowanie podejrzanych działań, zagrożeń oraz innych problemów.

Główne cechy:

- Rejestrowanie i dostarczanie informacji przydatnych w dochodzeniach. Zawierają one informacje o tym, kiedy dane konto po raz pierwszy uzyskało dostęp do usługi, serwera lub aplikacji, logowania z nowej sieci VPN lub z nietypowego kraju.

- Skalowalne rozwiązanie, które można wdrożyć w środowiskach pojedynczych, chmurowych i lokalnych.

- Tworzy oś czasu, która pokazuje pełną ścieżkę ataku na podstawie normalnego i nienormalnego zachowania użytkownika.

Cynet 360

Platforma Cynet 360 to kompleksowe rozwiązanie zapewniające analitykę behawioralną, bezpieczeństwo sieci i punktów końcowych. Pozwala na tworzenie profili użytkowników, w tym ich geolokalizacji, ról, godzin pracy, wzorców dostępu do zasobów lokalnych i w chmurze.

Platforma pomaga zidentyfikować nietypowe działania, takie jak:

- Pierwsze logowanie do systemu lub zasobów.

- Nietypowa lokalizacja logowania lub korzystanie z nowego połączenia VPN.

- Wiele jednoczesnych połączeń z kilkoma zasobami w bardzo krótkim czasie.

- Konta, które uzyskują dostęp do zasobów poza godzinami pracy.

Narzędzia zabezpieczające hasła

Audytor haseł

Audytor haseł skanuje nazwy hostów i adresy IP, aby automatycznie zidentyfikować słabe dane uwierzytelniające usług sieciowych i aplikacji internetowych, takich jak formularze internetowe HTTP, MYSQL, FTP, SSH, RDP, routery sieciowe i inne, które wymagają uwierzytelniania. Następnie próbuje zalogować się przy użyciu słabych oraz powszechnie stosowanych kombinacji nazwy użytkownika i hasła, aby zidentyfikować konta o słabych danych uwierzytelniających i ostrzec o nich.

Password Manager Pro

Password Manager ManageEngine Pro zapewnia kompleksowe rozwiązanie do zarządzania, kontroli, monitorowania i audytu kont uprzywilejowanych w całym ich cyklu życia. Zarządza kontami uprzywilejowanymi, certyfikatami SSL, dostępem zdalnym i sesjami uprzywilejowanymi.

Główne cechy:

- Automatyzuje i wymusza częste resetowanie haseł do krytycznych systemów, takich jak serwery, elementy sieciowe, bazy danych i inne zasoby.

- Przechowuje i organizuje wszystkie uprzywilejowane i poufne dane logowania kont i hasła w scentralizowanym i bezpiecznym magazynie.

- Umożliwia organizacjom spełnienie wymagań audytów bezpieczeństwa oraz zgodności ze standardami regulacyjnymi, takimi jak HIPAA, PCI, SOX i inne.

- Umożliwia członkom zespołu bezpieczne udostępnianie haseł administracyjnych.

Skanery luk w zabezpieczeniach

Invicti

Invicti to skalowalne, zautomatyzowane narzędzie do skanowania i zarządzania lukami w zabezpieczeniach, które można dostosować do potrzeb każdej organizacji. Narzędzie może skanować złożone sieci i środowiska, integrując się z innymi systemami, takimi jak rozwiązania CI/CD i SDLC. Jest zoptymalizowane do skanowania i identyfikacji luk w złożonych środowiskach i aplikacjach.

Invicti umożliwia również testowanie serwerów internetowych pod kątem błędnych konfiguracji bezpieczeństwa, które mogą zostać wykorzystane przez atakujących. Narzędzie identyfikuje luki w zabezpieczeniach, takie jak wstrzyknięcia SQL, zdalne włączanie plików, Cross-site Scripting (XSS) i inne luki OWASP Top-10 w aplikacjach internetowych, usługach internetowych, stronach internetowych i interfejsach API.

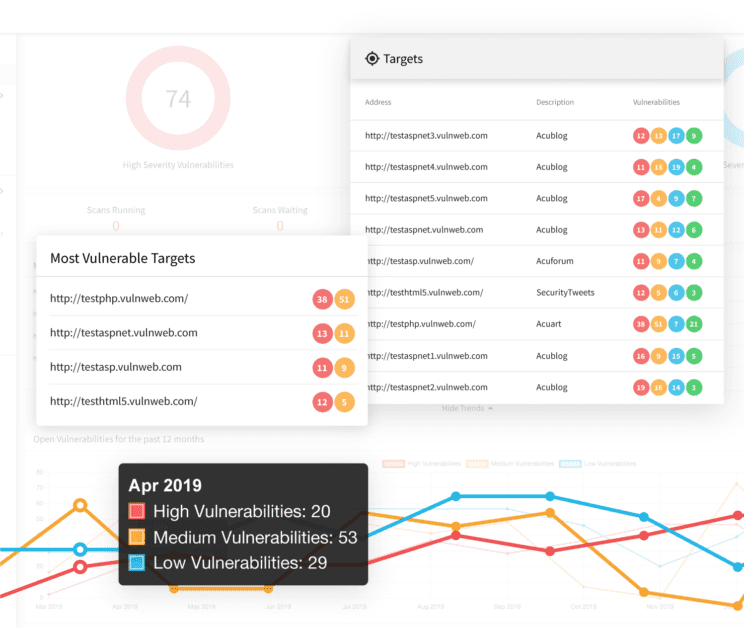

Acunetix

Acunetix to kompleksowe rozwiązanie do skanowania i zarządzania lukami w zabezpieczeniach, które łatwo integruje się z innymi narzędziami bezpieczeństwa. Umożliwia automatyzację zadań związanych z zarządzaniem lukami, takich jak skanowanie i naprawa, co pozwala zaoszczędzić zasoby.

Główne cechy:

- Integracja z innymi narzędziami, takimi jak Jenkins, narzędziami do śledzenia problemów, takimi jak GitHub, Jira, Mantis i innymi.

- Opcje wdrożenia lokalnego i w chmurze.

- Możliwość dostosowania do środowiska i wymagań klienta oraz wsparcie międzyplatformowe.

- Szybka identyfikacja i reakcja na szeroki zakres problemów związanych z bezpieczeństwem, w tym typowe ataki internetowe, skrypty między witrynami (XSS), iniekcje SQL, złośliwe oprogramowanie, błędne konfiguracje, ujawnione zasoby itp.

Rozwiązania programowe do zarządzania dostępem uprzywilejowanym (PAM)

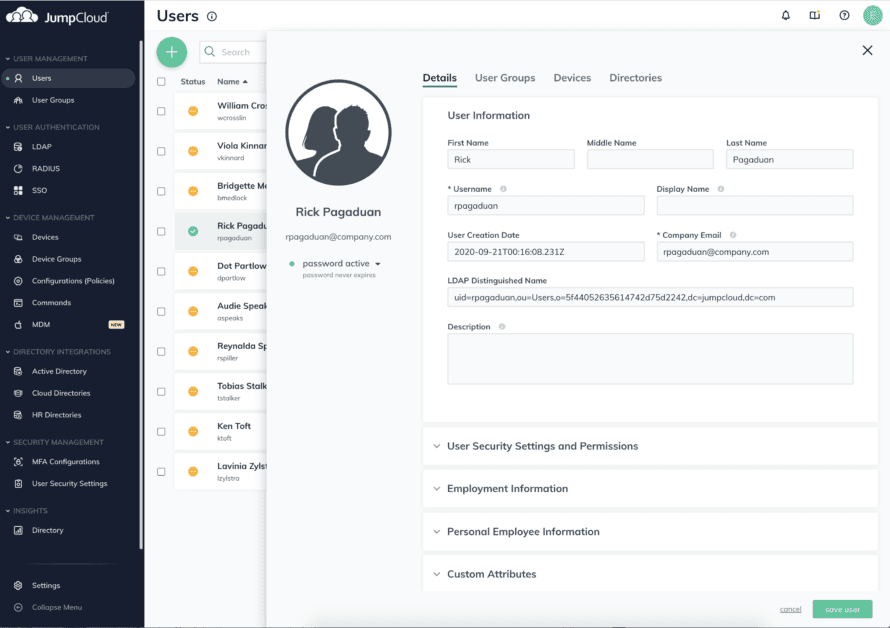

JumpCloud

JumpCloud to usługa Directory as a Service (DaaS), która bezpiecznie uwierzytelnia i łączy użytkowników z sieciami, systemami, usługami, aplikacjami i plikami. Skalowalny katalog w chmurze to usługa, która zarządza, uwierzytelnia i autoryzuje użytkowników, aplikacje i urządzenia.

Główne cechy:

- Tworzy bezpieczny i scentralizowany katalog.

- Obsługuje międzyplatformowe zarządzanie dostępem użytkowników.

- Zapewnia funkcje jednokrotnego logowania, które obsługują kontrolowanie dostępu użytkowników do aplikacji za pośrednictwem LDAP, SCIM i SAML 2.0.

- Zapewnia bezpieczny dostęp do serwerów lokalnych i w chmurze.

- Obsługuje uwierzytelnianie wieloskładnikowe.

- Automatyzuje administrację zabezpieczeniami oraz rejestrowanie zdarzeń i inne funkcje.

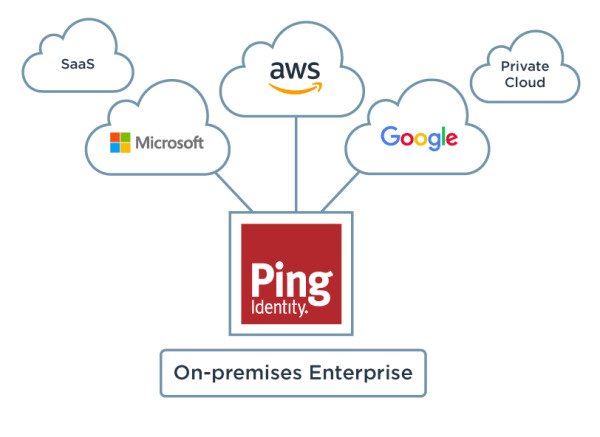

Ping Identity

Ping Identity to inteligentna platforma, która zapewnia uwierzytelnianie wieloskładnikowe, jednokrotne logowanie, usługi katalogowe i inne funkcje. Umożliwia organizacjom zwiększenie bezpieczeństwa i kontrolę nad tożsamością użytkowników.

Główne cechy:

- Jednokrotne logowanie zapewniające bezpieczne i niezawodne uwierzytelnianie i dostęp do usług.

- Uwierzytelnianie wieloskładnikowe, które dodaje dodatkowe warstwy zabezpieczeń.

- Ulepszone zarządzanie danymi i zgodność z przepisami dotyczącymi prywatności.

- Usługi katalogowe do bezpiecznego zarządzania tożsamościami użytkowników i danymi na dużą skalę.

- Elastyczne opcje wdrażania w chmurze, takie jak tożsamość jako usługa (IDaaS).

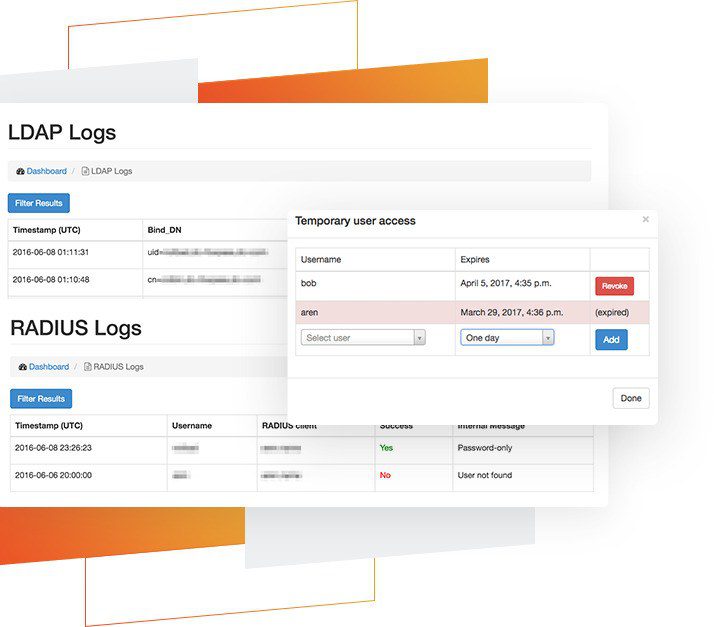

Foxpass

Foxpass to skalowalne rozwiązanie do kontroli tożsamości i dostępu do wdrożeń lokalnych i chmurowych. Zapewnia funkcje zarządzania kluczami RADIUS, LDAP i SSH, które pozwalają kontrolować dostęp do sieci, serwerów, VPN i innych usług w określonych ramach czasowych.

Narzędzie integruje się z innymi usługami, takimi jak Office 365 i Google Apps.

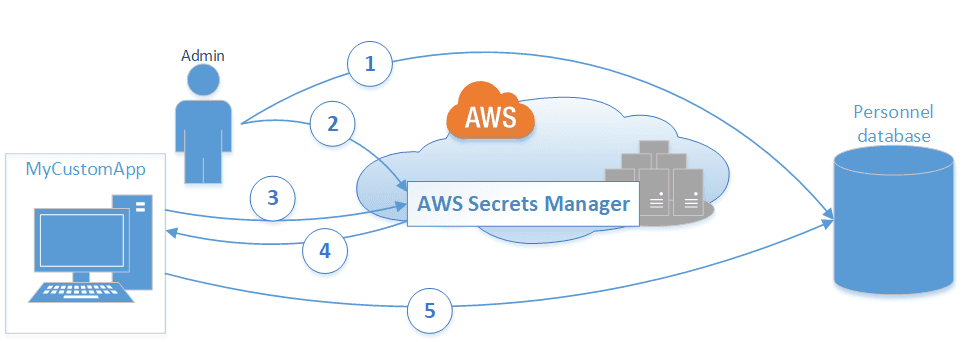

AWS Secrets Manager

AWS Secrets Manager zapewnia bezpieczny i skuteczny sposób ochrony haseł, kluczy API i innych sekretów niezbędnych do dostępu do usług i aplikacji. Umożliwia łatwe zarządzanie, rotację i pobieranie haseł.

Na rynku dostępnych jest wiele innych rozwiązań do zarządzania sekretami, które warto poznać.

Podsumowanie

Eskalacja uprawnień, podobnie jak inne cyberataki, wykorzystuje słabe punkty w systemach, sieciach i aplikacjach. Można jej zapobiegać poprzez wdrożenie odpowiednich narzędzi i praktyk bezpieczeństwa.

Skuteczne metody obejmują egzekwowanie minimalnych uprawnień, silnych haseł i zasad uwierzytelniania, ochronę poufnych danych, ograniczenie powierzchni ataku, zabezpieczanie danych uwierzytelniających kont i inne. Niezbędne jest również regularne aktualizowanie i łatanie systemów, monitorowanie zachowania użytkowników i szkolenie ich w zakresie bezpiecznych praktyk korzystania z komputerów.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.