Strategia Zero Trust, będąca proaktywnym podejściem do obrony, zyskuje coraz większą popularność, a technologie ją wspierające są powszechnie stosowane w odpowiedzi na wzrastające obawy o bezpieczeństwo.

W kontekście cyberbezpieczeństwa, kwestia zaufania stała się kluczowa. Podstawowe elementy cyberbezpieczeństwa, takie jak infrastruktura sieciowa, użytkownicy, urządzenia końcowe, dostawcy i inne podmioty, tradycyjnie opierały się na założeniu zaufania.

Takie podejście, choć zasadnicze dla ochrony firm, danych i osób, w dzisiejszym zaawansowanym technologicznie świecie jest coraz częściej wykorzystywane przez cyberprzestępców z kilku powodów:

- Słaba koncepcja bezpieczeństwa oparta na modelu „zamku i fosy”, gdzie kontrola bezpieczeństwa koncentruje się na zewnętrznej granicy firmy. Przełamanie tej bariery przez hakera lub złośliwe oprogramowanie prowadzi do poważnych szkód.

- Przestarzałe mechanizmy kontroli dostępu, takie jak zapory sieciowe bez wglądu w aplikacje i usługi, z których korzystają użytkownicy. W przypadku włamania do sieci, hakerzy z łatwością uzyskują dostęp do tych aplikacji.

- Technologie VPN, choć skuteczne w zabezpieczaniu komunikacji, nie zapewniają doskonałej autoryzacji i uwierzytelniania.

- Zmiany w organizacji pracy, takie jak polityka BYOD i praca zdalna, gdzie pracownicy używają własnych urządzeń. Brak odpowiedniego systemu bezpieczeństwa w takich przypadkach skutkuje wyciekami danych.

W obliczu tych wyzwań, organizacje poszukiwały systemu elastycznego, dynamicznego, prostego w obsłudze i zapewniającego wysoki poziom bezpieczeństwa na każdym poziomie.

Rozwiązaniem okazała się koncepcja Zero Trust Security.

W tym artykule przedstawimy założenia Zero Trust Security, omówimy jej zasady, metody wdrożenia oraz inne istotne aspekty.

Zapraszamy do lektury!

Czym jest zerowe zaufanie?

Zero Trust to innowacyjne podejście do bezpieczeństwa, które wymaga, aby wszyscy użytkownicy, zarówno wewnątrz, jak i na zewnątrz sieci organizacji, byli autoryzowani, uwierzytelniani i stale weryfikowani pod kątem stanu bezpieczeństwa i konfiguracji, zanim uzyskają dostęp do sieci, danych i aplikacji.

Podejście to wykorzystuje zaawansowane technologie bezpieczeństwa, takie jak uwierzytelnianie wieloskładnikowe, nowoczesne zabezpieczenia punktów końcowych oraz zarządzanie tożsamością i dostępem (IAM), aby zweryfikować tożsamość użytkownika przy zachowaniu rygorystycznych standardów bezpieczeństwa.

Oprócz ścisłej weryfikacji tożsamości, Zero Trust chroni użytkowników i aplikacje przed wyrafinowanymi zagrożeniami internetowymi.

Termin „Zero Trust” został spopularyzowany przez Johna Kindervaga z firmy Forrester, ale jego korzenie sięgają kwietnia 1994 roku, kiedy Stephen Paul Marsh w swojej pracy magisterskiej na Uniwersytecie w Stirling, poświęconej bezpieczeństwu komputerowemu, ukuł tę koncepcję.

W rzeczywistości, większość założeń Zero Trust nie jest nowa. Marsh w swoich badaniach dowodził, że zaufanie jest ograniczone i wykracza poza aspekty ludzkie, takie jak etyka, moralność, sprawiedliwość i prawo. Według niego, zaufanie można przedstawić jako konstrukcję matematyczną.

Zero Trust odrzuca założenie, że organizacje powinny domyślnie ufać urządzeniom lub użytkownikom, nawet jeśli są podłączeni do firmowej sieci LAN lub zostali wcześniej zweryfikowani. Opiera się na transparentnym wglądzie w czasie rzeczywistym w atrybuty użytkownika, takie jak tożsamość, wersje oprogramowania, typ sprzętu punktu końcowego, system operacyjny, luki w zabezpieczeniach, poziomy poprawek, loginy użytkowników, zainstalowane aplikacje, wykrywanie incydentów itp.

Dzięki solidnym funkcjom bezpieczeństwa, Zero Trust zyskuje na popularności, a organizacje, w tym Google (projekt BeyondCorp), zaczęły go wdrażać.

Głównym czynnikiem napędzającym adopcję tego modelu jest rosnąca częstotliwość cyberataków wymierzonych w punkty końcowe, urządzenia lokalne, sieci, dane, aplikacje w chmurze i inną infrastrukturę IT. Dodatkowo, pandemia COVID-19 i przejście na pracę zdalną spowodowały wzrost liczby ataków online.

W związku z tym, podejścia do bezpieczeństwa, takie jak Zero Trust, wydają się być racjonalnym wyborem.

Zgodnie z raportem, globalny rynek zabezpieczeń Zero Trust ma wzrosnąć o 17,4% CAGR i osiągnąć 51,6 mld USD do 2026 roku z 19,6 mld USD w 2020 roku.

Popularne terminy związane z Zero Trust to Zero Trust Application Access (ZTAA), Zero Trust Network Access (ZTNA), Zero Trust Identity Protection (ZTIP) i inne.

Jakie są podstawowe zasady zerowego zaufania?

Koncepcja Zero Trust Security opiera się na kilku fundamentalnych zasadach, które pomagają chronić sieć organizacji.

Zasada najmniejszych uprawnień 🔐

Zgodnie z tą zasadą, użytkownicy powinni mieć dostęp tylko do tych zasobów i danych, które są niezbędne do wykonywania ich zadań. Ogranicza to potencjalne szkody wynikające z ewentualnego naruszenia bezpieczeństwa.

Identyfikacja użytkownika ✔️

Konieczne jest dokładne monitorowanie, kto uzyskuje dostęp do sieci, aplikacji i danych. Zawsze należy weryfikować uwierzytelnianie i autoryzację przy każdym żądaniu dostępu, co zapewnia większe bezpieczeństwo organizacji.

Mikrosegmentacja 🍱

Polega ona na podzieleniu obwodu bezpieczeństwa na mniejsze strefy, każda z osobnym dostępem. Ten proces, nazywany również podziałem na strefy, ma na celu zapewnienie granularnej kontroli dostępu oraz eliminację nadmiernych uprawnień. Niezbędne jest także ciągłe zarządzanie i monitorowanie danych między strefami.

Zaawansowane techniki prewencyjne 🛑

Zero Trust zaleca stosowanie zaawansowanych technik prewencyjnych, które mogą zapobiec naruszeniom i zminimalizować szkody. Uwierzytelnianie wieloskładnikowe (MFA) jest jednym z takich mechanizmów, który weryfikuje tożsamość użytkownika poprzez pytania zabezpieczające, kody SMS/e-mail, czy testy logiczne. Im więcej poziomów uwierzytelnienia w sieci, tym wyższe bezpieczeństwo organizacji.

Monitorowanie dostępu do urządzeń w czasie rzeczywistym 👁️

Oprócz kontroli dostępu użytkowników, niezbędne jest ciągłe monitorowanie i kontrolowanie dostępu do urządzeń. Wszystkie urządzenia muszą być autoryzowane, aby ograniczyć potencjalne ataki.

Jakie są jego zalety?

Zero Trust to solidna strategia bezpieczeństwa, która zapewnia odporność sieci organizacji. Oferuje szereg korzyści, w tym:

Ochrona przed zagrożeniami zewnętrznymi i wewnętrznymi

Zero Trust chroni przed zagrożeniami zewnętrznymi i wewnętrznymi, stosując rygorystyczne zasady. Zagrożenia wewnętrzne są szczególnie niebezpieczne, gdyż wykorzystują zaufanie. Według raportu Verizona, około 30% wszystkich naruszeń danych jest spowodowanych przez pracowników.

Zero Trust promuje zasadę „nigdy nie ufaj, zawsze weryfikuj”. Dzięki rozszerzonemu uwierzytelnianiu oraz ciągłemu monitorowaniu dostępu do danych, urządzeń i aplikacji, żadna osoba nie nadużyje swoich uprawnień.

Ochrona danych

Zero Trust ogranicza dostęp złośliwego oprogramowania lub pracowników do dużych fragmentów sieci. Ograniczenie dostępu i czasu trwania sesji pomaga zmniejszyć skutki ataków. W przypadku naruszenia, jego wpływ jest zminimalizowany, co zapobiega poważnym szkodom.

Zero Trust zabezpiecza dane biznesowe przed włamaniem, a w przypadku naruszenia zapory, złośliwe oprogramowanie może uzyskać dostęp tylko do ograniczonych danych przez określony czas.

Oprócz danych, Zero Trust chroni własność intelektualną i dane klientów. Zapobiegając atakom, chroni reputację firmy i utrzymuje zaufanie klientów. Dodatkowo, pozwala uniknąć strat finansowych i innych negatywnych skutków.

Lepsza widoczność w sieci

Zero Trust, opierając się na zasadzie nieufności, umożliwia monitorowanie kluczowych działań i zasobów. Intensywne monitorowanie całej organizacji, w tym źródeł danych, zapewnia pełny wgląd w dostęp do sieci urządzeń i użytkowników.

Dzięki temu, organizacja ma pełną świadomość aplikacji, użytkowników, lokalizacji i czasu związanych z każdym żądaniem dostępu. W przypadku nietypowego zachowania, infrastruktura bezpieczeństwa natychmiast je sygnalizuje i śledzi aktywność w czasie rzeczywistym, zapewniając kompleksowe bezpieczeństwo.

Zabezpieczenie pracowników zdalnych

Praca zdalna zyskuje na popularności w wielu branżach, zwłaszcza po pandemii COVID-19. To z kolei zwiększyło ryzyko cybernetyczne i luki w zabezpieczeniach, wynikające ze słabych praktyk bezpieczeństwa na urządzeniach i sieciach pracowników. Nawet tradycyjne zapory ogniowe stają się niewystarczające, stanowiąc zagrożenie dla danych przechowywanych w chmurze.

Zero Trust, dzięki identyfikacji i weryfikacji użytkowników na każdym poziomie, eliminuje tradycyjne podejście typu „zamek i fosa”. Tożsamość jest przypisana do każdego urządzenia, użytkownika i aplikacji, które próbują uzyskać dostęp do sieci.

Dzięki temu Zero Trust zapewnia solidną ochronę pracownikom, bez względu na ich lokalizację i miejsce przechowywania danych.

Ułatwia zarządzanie IT

Bezpieczeństwo Zero Trust opiera się na ciągłym monitorowaniu i analizie. Automatyzacja tego procesu ułatwia ocenę wniosków o dostęp. Manualne zatwierdzanie każdego wniosku jest czasochłonne, co obniża wydajność i wpływa na cele biznesowe.

Automatyzacja, np. poprzez wykorzystanie Privileged Access Management (PAM), umożliwia ocenę wniosków dostępu w oparciu o zdefiniowane identyfikatory bezpieczeństwa. Dzięki temu, nie trzeba angażować zespołu IT do zatwierdzania każdego wniosku. W przypadku podejrzanych działań, administratorzy mogą przejąć kontrolę. Wykorzystanie automatyzacji pozwala pracownikom skupić się na innowacjach, zamiast na rutynowych zadaniach.

Zapewnia zgodność

W modelu Zero Trust, każde żądanie dostępu jest oceniane i rejestrowane, co ułatwia zachowanie zgodności z przepisami. System śledzi czas, wnioski i lokalizację, co tworzy wiarygodną ścieżkę audytu i dowodów.

Dzięki temu, organizacje nie muszą martwić się o udowadnianie zgodności, a zarządzanie jest wydajniejsze. Jednocześnie, minimalizowane jest ryzyko związane z brakiem zgodności.

Jak wdrożyć zerowe zaufanie?

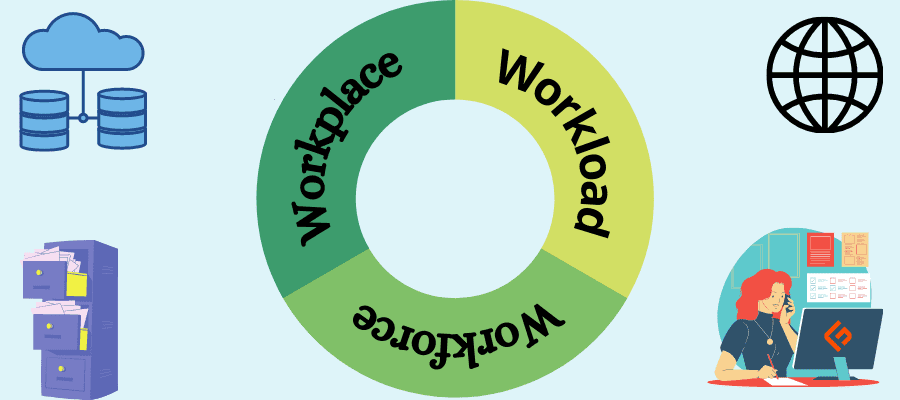

Każda organizacja ma unikalne potrzeby, ale pewne aspekty wdrożenia Zero Trust są uniwersalne.

Poniżej przedstawiono kroki, które pozwolą na wdrożenie Zero Trust w organizacji, niezależnie od jej profilu działalności:

Zidentyfikuj dane wrażliwe

Zrozumienie, jakie poufne dane posiada organizacja, gdzie są przechowywane i jak przepływają, pozwala na opracowanie optymalnej strategii bezpieczeństwa. Należy również zidentyfikować zasoby, usługi i aplikacje oraz ocenić luki w infrastrukturze, które mogą stanowić zagrożenie.

- Najważniejsze dane i zasoby powinny być chronione w pierwszej kolejności.

- Dane można sklasyfikować jako: poufne, wewnętrzne i publiczne. Mikrosegmentacja i podział na strefy pozwalają na tworzenie mniejszych porcji danych w różnych strefach połączonych w ramach rozszerzonego ekosystemu sieci.

Mapuj przepływy danych

Należy ocenić, jak dane przemieszczają się po sieci, uwzględniając przepływy transakcyjne. Ułatwia to optymalizację przepływu danych i tworzenie mikrosieci. Ważne jest również ustalenie, gdzie znajdują się dane wrażliwe i kto ma do nich dostęp, aby wdrożyć rygorystyczne zabezpieczenia.

Ustanów sieci Zero Trust Micro

Po zidentyfikowaniu przepływów danych, należy utworzyć mikrosieci dla każdego z nich. W każdej z nich należy zastosować odpowiednie praktyki bezpieczeństwa.

Na tym etapie wykorzystuje się zabezpieczenia wirtualne i fizyczne, w tym:

- Egzekwowanie mikroobwodów, które zapobiegają nieautoryzowanemu ruchowi. Sieć można podzielić na segmenty w oparciu o lokalizację, grupy użytkowników, aplikacje itp.

- Uwierzytelnianie wieloskładnikowe (MFA), takie jak 2FA lub 3FA, stanowi dodatkową warstwę weryfikacji użytkowników wewnątrz i na zewnątrz organizacji.

- Dostęp z najniższymi uprawnieniami, który jest przydzielany w oparciu o rolę użytkownika i lokalizację wrażliwych danych.

Ciągłe monitorowanie systemu zerowego zaufania

Należy monitorować całą sieć i mikrosieci, rejestrować i analizować wszystkie dane, ruch i aktywność. Pozwala to na wykrywanie złośliwych działań i wzmacnianie bezpieczeństwa.

Monitorowanie umożliwia wgląd w skuteczność Zero Trust i utrzymanie bezpieczeństwa sieci.

Wykorzystaj narzędzia automatyzacji i systemy orkiestracji

Automatyzacja procesów przy użyciu narzędzi i systemów orkiestracji pozwala na optymalne wdrożenie Zero Trust. Pomaga to oszczędzać czas i minimalizować ryzyko błędów ludzkich.

Mając lepsze zrozumienie Zero Trust, jego działania, metod wdrożenia i korzyści, przyjrzyjmy się narzędziom, które mogą ułatwić jego implementację.

Jakie są rozwiązania bezpieczeństwa Zero Trust?

Wielu dostawców oferuje rozwiązania Zero Trust, w tym Akamai, Palo Alto, Cisco, Illumio, Okta, Unisys, Symantec i Appgate SDP.

Rozwiązania Zero Trust Networking to oprogramowanie do zarządzania tożsamością i bezpieczeństwem sieci, które pomaga we wdrożeniu modelu Zero Trust. Umożliwia ono ciągłe monitorowanie aktywności sieciowej, zachowań użytkowników i weryfikację każdego żądania dostępu.

W przypadku naruszenia uprawnień lub nietypowego zachowania, system wymaga dodatkowej weryfikacji. Oprogramowanie zbiera dane z logów ruchu, zachowań użytkowników i punktów dostępu, aby zapewnić szczegółową analizę.

Oprogramowanie może wykorzystywać uwierzytelnianie oparte na ryzyku, zwłaszcza przy kontroli dostępu do sieci. Przykłady oprogramowania Zero Trust to:

- Okta: Wykorzystuje chmurę i wzmacnia zasady bezpieczeństwa. Integruje się z istniejącymi systemami tożsamości i katalogami oraz z ponad 4000 aplikacji.

- Perimeter 81: Wykorzystuje architekturę definiowaną programowo, oferując widoczność sieci, pełną kompatybilność, łatwe wdrożenie i 256-bitowe szyfrowanie klasy bankowej.

- SecureAuth Identity Management: Zapewnia elastyczne i bezpieczne uwierzytelnianie w różnych środowiskach.

Inne godne uwagi rozwiązania to BetterCloud, Centrify Zero Trust Privilege, DuoSecurity i NetMotion.

Jakie są wyzwania związane z wdrażaniem zerowego zaufania?

Wdrożenie Zero Trust stanowi wyzwanie dla organizacji z wielu powodów, w tym:

- Starsze systemy: Wiele organizacji korzysta ze starszych systemów, które nie mogą być w pełni chronione przez weryfikację tożsamości. Przeprojektowanie tych systemów jest kosztowne.

- Ograniczona kontrola i widoczność: Brak pełnego wglądu w sieci i użytkowników utrudnia implementację rygorystycznych protokołów.

- Przepisy: Zero Trust nie został jeszcze w pełni zaakceptowany przez organy regulacyjne, co utrudnia przechodzenie audytów bezpieczeństwa.

Na przykład, PCI-DSS wymaga segmentacji i zapór ogniowych do ochrony wrażliwych danych. W modelu Zero Trust, nie ma zapory, co stwarza ryzyko niezgodności. Konieczne są zmiany w przepisach, aby szeroko zaakceptować Zero Trust.

Podsumowanie

Zero Trust, mimo że w fazie rozwoju, zyskuje na popularności w branży bezpieczeństwa. W obliczu rosnącej liczby cyberataków, konieczne jest solidne podejście, takie jak Zero Trust.

Zero Trust oferuje silną architekturę bezpieczeństwa z kontrolą tożsamości i dostępem do danych, weryfikując wszystkie urządzenia i użytkowników na każdym etapie. Chroni organizacje przed zagrożeniami internetowymi, niezależnie od ich źródła.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.