Analiza i ograniczenia koncepcji łańcucha cyberataków

Od samego początku swojego istnienia, koncepcja łańcucha cyberataków odgrywała fundamentalną rolę w identyfikacji i neutralizacji zaawansowanych zagrożeń cyfrowych. Niemniej jednak, obecnie wielu specjalistów z dziedziny cyberbezpieczeństwa argumentuje, że ta metodologia stała się niewystarczająca do zapewnienia skutecznej ochrony przed cyberatakami w dynamicznie zmieniającym się środowisku zagrożeń.

Czym jest struktura łańcucha cyberataków, jak działa i jakie są jej ograniczenia? Zapraszamy do lektury, aby zgłębić ten temat.

Zrozumienie istoty łańcucha cyberataków

Szkielet łańcucha cyberataków, opracowany przez Lockheed Martin, adaptuje wojskowy model łańcucha zabijania w celu identyfikacji i przeciwdziałania wrogim działaniom w cyberprzestrzeni.

Pomaga zespołom odpowiedzialnym za bezpieczeństwo zrozumieć i zwalczać próby włamań poprzez rozłożenie cyberataków na poszczególne etapy. Dodatkowo, wskazuje kluczowe momenty tych etapów, w których eksperci ds. cyberbezpieczeństwa mogą identyfikować, wykrywać i przechwytywać napastników.

Łańcuch cyberataków okazuje się szczególnie pomocny w obronie przed zaawansowanymi, trwałymi zagrożeniami (APT), gdzie cyberprzestępcy poświęcają znaczną ilość czasu na analizę swoich ofiar i staranne planowanie ataków. Te ataki często łączą różne elementy, takie jak złośliwe oprogramowanie, konie trojańskie oraz techniki socjotechniczne.

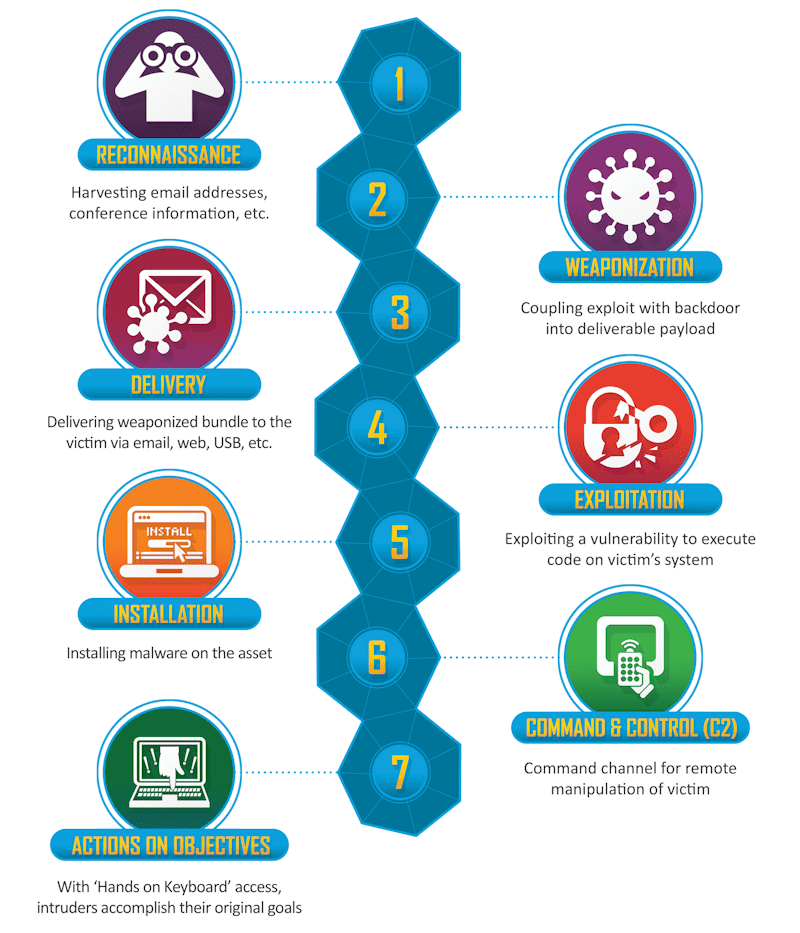

Model łańcucha cyberataków składa się z siedmiu faz: rozpoznanie, przygotowanie narzędzi ataku, dostarczenie, wykorzystanie luki, instalacja, dowodzenie i kontrola oraz działania na celu.

Każdy z tych etapów stanowi krok w procesie ataku.

Etapy w strukturze łańcucha cyberataków

Ramy łańcucha cyberataków wspomagają zespoły ds. bezpieczeństwa w przewidywaniu działań napastników, co pozwala na szybszą interwencję.

Źródło obrazu: Lockheed Martin

Źródło obrazu: Lockheed Martin

Poniżej przedstawiono szczegółowy opis siedmiu etapów tego procesu.

#1. Rozpoznanie

Faza rozpoznania polega na zbieraniu informacji o wybranej ofierze lub sieci.

Wyróżniamy dwa rodzaje działań rozpoznawczych:

Rozpoznanie pasywne

W tej fazie hakerzy starają się gromadzić informacje z ogólnodostępnych źródeł, takich jak bazy danych WHOIS, oferty pracy, profile na LinkedIn, media społecznościowe, strony internetowe firm itp. Używają także narzędzi takich jak ARIN czy SHODAN, aby zlokalizować luki w zabezpieczeniach i potencjalne punkty wejścia.

Ponieważ pasywne rozpoznanie nie zakłada bezpośredniej interakcji z organizacjami, hakerzy w tej fazie starają się zdobyć jak najwięcej danych o swoim celu.

Rozpoznanie aktywne

W fazie aktywnego rozpoznania grupy cyberprzestępcze nawiązują pewien poziom interakcji z Twoją organizacją, aby zebrać informacje pomocne w penetracji sieci firmowej. Stosują narzędzia takie jak NMAP, skanery luk, skanery portów, przechwytywanie banerów, itd.

Etap rozpoznania ma kluczowe znaczenie w każdym cyberataku. Im więcej informacji o sieci docelowej posiada przestępca, tym skuteczniej może zaplanować atak.

Aby powstrzymać cyberprzestępców w fazie pasywnego i aktywnego rozpoznania, możesz podjąć następujące kroki:

- Ogranicz dostępność publicznych informacji, które hakerzy mogą wykorzystać do planowania ataków phishingowych.

- Wprowadź zasady dotyczące akceptowalnego korzystania z mediów społecznościowych.

- Zmień komunikaty o błędach serwera, aby nie ujawniały publicznie ważnych informacji o Twojej sieci.

- Wyłącz nieużywane porty i usługi.

- Zastosuj zaporę sieciową z systemem zapobiegania włamaniom (IPS).

Głównym celem fazy rozpoznania jest identyfikacja słabych punktów, które hakerzy mogą wykorzystać, aby dostać się do Twojej sieci.

Wdrożenie systemów Honeypot i Honeynet jest skutecznym sposobem na wykrycie luk w zabezpieczeniach sieci i wzmocnienie jej ochrony.

#2. Przygotowanie narzędzi ataku

Celem etapu przygotowania narzędzi ataku jest stworzenie wektora ataku, który umożliwi wykorzystanie luki w systemie lub sieci, zidentyfikowanej w fazie rozpoznania.

Proces ten może obejmować wybór lub stworzenie odpowiedniego złośliwego oprogramowania, oprogramowania ransomware lub złośliwego kodu umożliwiającego zdalny dostęp, dostosowanego do specyfiki zidentyfikowanej luki.

Atakujący umieszcza złośliwe oprogramowanie w pliku o formacie, który wygląda na nieszkodliwy, na przykład w dokumencie Word lub PDF, aby nakłonić ofiarę do jego otwarcia.

Metasploit, SQLMAP, Exploit-DB oraz zestawy narzędzi socjotechnicznych są powszechnie stosowane w etapie przygotowania narzędzi ataku.

Ten etap definiuje, jakiego wektora ataku hakerzy użyją do ataku na systemy i sieci.

Wzmocnienie obrony jest rozsądną strategią cyberbezpieczeństwa, aby uniemożliwić przedostanie się wektorów ataku do Twoich systemów i sieci.

Oto kilka wskazówek, jak to zrobić:

- Wprowadź rygorystyczne zarządzanie aktualizacjami w firmie. Zmniejszy to obszar ataku, eliminując luki w oprogramowaniu i systemach operacyjnych.

- Zainstaluj solidny program antywirusowy na wszystkich urządzeniach końcowych.

- Wyłącz makra w pakiecie biurowym, JavaScript oraz niepotrzebne wtyczki do przeglądarek.

- Zastosuj narzędzia do zabezpieczania poczty elektronicznej i wprowadź izolację przeglądarek w firmie.

- Utrzymuj dzienniki audytu, aby móc identyfikować wszelkie anomalie w sieci.

Niezbędny jest również dobry system wykrywania i zapobiegania włamaniom. Upewnij się, że w firmie jest wdrożone uwierzytelnianie wieloskładnikowe.

#3. Dostarczenie

Po wyborze odpowiedniego wektora ataku, aby wykorzystać luki, następuje etap dostarczenia, kiedy atakujący próbują przedostać się do Twojej sieci.

Sposoby dostarczenia mogą się różnić w zależności od zastosowanego wektora ataku.

Typowe przykłady dostarczenia obejmują:

- Zainfekowane strony internetowe – grupy cyberprzestępcze mogą zainfekować strony trzecie, które są często odwiedzane przez potencjalne ofiary.

- Wiadomości e-mail – atakujący mogą wysyłać zainfekowane wiadomości e-mail zawierające złośliwe oprogramowanie.

- Pamięci USB – mogą pozostawiać zainfekowane urządzenia USB w publicznych miejscach, licząc, że użytkownicy podłączą je do swoich systemów.

- Media społecznościowe – cyberprzestępcy mogą używać mediów społecznościowych do ataków phishingowych, które skłaniają użytkowników do kliknięcia w zainfekowane linki.

Najskuteczniejszą obroną przed dostarczeniem typowych wektorów ataku jest inwestycja w szkolenie pracowników.

Dodatkowe środki bezpieczeństwa obejmują implementację filtrowania sieci, rozwiązań filtrowania DNS oraz wyłączenie portów USB na urządzeniach.

#4. Wykorzystanie luki

Na etapie wykorzystania luki, w ramach łańcucha cyberataków, napastnicy używają narzędzi do wykorzystania słabych punktów w systemie ofiary. Jest to moment rozpoczęcia właściwego ataku po dostarczeniu narzędzi.

Dokładniej:

- Atakujący lokalizują luki w oprogramowaniu, systemie lub sieci.

- Wprowadzają złośliwe narzędzie lub kod, aby wykorzystać te luki.

- Kod wykorzystujący lukę jest aktywowany i zdobywa nieautoryzowany dostęp lub uprawnienia.

- Po wniknięciu w system atakujący mogą dalej go wykorzystywać poprzez instalację złośliwych narzędzi, uruchamianie skryptów lub modyfikację certyfikatów bezpieczeństwa.

Ten etap jest kluczowy, gdyż przekształca zwykłe zagrożenie w incydent bezpieczeństwa. Celem fazy wykorzystania luki jest uzyskanie dostępu do Twoich systemów lub sieci.

Atak może przyjąć formę wstrzyknięcia SQL, przepełnienia bufora, wykorzystania złośliwego oprogramowania, przejęcia JavaScriptu itp.

Atakujący mogą przemieszczać się w sieci, identyfikując dodatkowe punkty wejścia.

W tym etapie haker jest już w Twojej sieci i wykorzystuje jej luki. Masz ograniczone zasoby, aby ochronić swoje systemy i sieć.

Możesz skorzystać z zapobiegania wykonywaniu danych (DEP), funkcji antywirusowych i funkcji zapobiegania exploitom w programie antywirusowym (jeśli jest dostępna), aby ochronić się przed wykorzystaniem.

Niektóre narzędzia EDR również mogą pomóc w szybkim wykrywaniu i reagowaniu na cyberataki.

#5. Instalacja

Etap instalacji, często nazywany eskalacją uprawnień, polega na umieszczeniu złośliwego oprogramowania i innych szkodliwych narzędzi, które zapewniają cyberprzestępcom trwały dostęp do systemów i sieci, nawet po naprawieniu luki i ponownym uruchomieniu zaatakowanego systemu.

Standardowe techniki w fazie instalacji to:

- Przejęcie DLL

- Instalacja trojana zdalnego dostępu (RAT)

- Zmiany w rejestrze umożliwiające automatyczne uruchamianie złośliwego oprogramowania

Atakujący mogą również próbować utworzyć tylne drzwi (backdoor) w celu uzyskania stałego dostępu do systemów i sieci, nawet jeśli pierwotny punkt wejścia zostanie zamknięty przez specjalistów ds. bezpieczeństwa.

Jeśli cyberprzestępcy z powodzeniem dotarli do tego etapu, masz ograniczoną ochronę. Twój system lub sieć jest zainfekowana.

Możesz teraz użyć narzędzi do analizy po ataku, takich jak narzędzia do analizy zachowań użytkowników (UBA) lub narzędzia EDR, aby sprawdzić, czy występuje nietypowa aktywność związana z rejestrem i plikami systemowymi. Przygotuj plan reagowania na incydenty.

#6. Dowodzenie i kontrola

W fazie dowodzenia i kontroli atakujący nawiązuje połączenie z zaatakowanym systemem, co umożliwia zdalne sterowanie. Atakujący może teraz wysyłać polecenia, odbierać dane, a nawet przesyłać dodatkowe złośliwe oprogramowanie.

Często stosuje się tu dwie taktyki: zaciemnianie i odmowę usługi (DoS).

- Zaciemnianie pomaga atakującym ukryć swoją obecność poprzez usuwanie plików lub zmianę kodu, aby uniknąć wykrycia. Inaczej mówiąc, zacierają swoje ślady.

- Odmowa usługi ma na celu odwrócenie uwagi zespołów ds. bezpieczeństwa. Poprzez wywołanie problemów w innych systemach, odciągają uwagę od głównego celu, co może obejmować zakłócenia w sieci lub wyłączenie systemów.

W tym etapie Twój system jest całkowicie zagrożony. Skup się na ograniczeniu możliwości kontrolowania systemów przez hakerów i wykrywaniu nietypowej aktywności.

Segmentacja sieci, systemy wykrywania włamań (IDS) oraz zarządzanie informacjami i zdarzeniami dotyczącymi bezpieczeństwa (SIEM) mogą pomóc w ograniczeniu szkód.

#7. Działania na celu

Siedem etapów łańcucha cyberataków osiąga swój punkt kulminacyjny w fazie „Działania na celu”. W tym momencie napastnicy realizują swój główny cel. Ten etap może trwać od tygodni do miesięcy, w zależności od wcześniejszych osiągnięć.

Typowe cele końcowe to między innymi kradzież danych, szyfrowanie poufnych danych, ataki na łańcuch dostaw i wiele innych.

Wdrażając rozwiązania w zakresie bezpieczeństwa danych, rozwiązania w zakresie bezpieczeństwa punktów końcowych i architekturę zerowego zaufania, możesz ograniczyć szkody i uniemożliwić hakerom osiągnięcie ich celów.

Czy łańcuch cyberataków jest nadal aktualny?

Model łańcucha cyberataków pomaga w zrozumieniu i przeciwdziałaniu cyberatakom. Jednak jego liniowa struktura może być niewystarczająca w obliczu dzisiejszych wyrafinowanych, wielowektorowych ataków.

Oto wady tradycyjnej struktury łańcucha cyberataków:

#1. Ignorowanie zagrożeń wewnętrznych

Zagrożenia wewnętrzne pochodzą od osób w organizacji, takich jak pracownicy lub kontrahenci, którzy mają legalny dostęp do systemów i sieci. Mogą oni, celowo lub nieświadomie, nadużywać swojego dostępu, co prowadzi do wycieków danych lub innych incydentów bezpieczeństwa.

W rzeczywistości, według danych 74% firm uważa, że zagrożenia wewnętrzne stały się częstsze.

Tradycyjny model łańcucha cyberataków nie uwzględnia tych zagrożeń wewnętrznych, ponieważ skupia się na śledzeniu działań zewnętrznych napastników.

W scenariuszach zagrożeń wewnętrznych atakujący nie musi przechodzić przez etapy opisane w łańcuchu cyberataków, takie jak rozpoznanie, przygotowanie narzędzi ataku czy dostarczenie, ponieważ ma już dostęp do systemów i sieci.

To znaczne przeoczenie sprawia, że nie jest on w stanie wykryć ani złagodzić zagrożeń wewnętrznych. Brak monitorowania i analizy zachowań poszczególnych osób w organizacji stanowi istotne ograniczenie tej struktury.

#2. Ograniczona zdolność wykrywania ataków

Łańcuch cyberataków ma ograniczony zakres wykrywania różnych cyberataków. Koncentruje się głównie na wykrywaniu złośliwego oprogramowania i szkodliwych ładunków, zaniedbując inne formy ataków.

Przykładem mogą być ataki internetowe, takie jak SQL Injection, Cross-Site Scripting (XSS), ataki typu Denial of Service (DoS) i ataki Zero-Day. Tego typu ataki łatwo mogą uniknąć wykrycia, ponieważ nie pasują do schematów, które łańcuch cyberataków ma za zadanie identyfikować.

Ramy te nie uwzględniają również ataków zainicjowanych przez nieupoważnione osoby, które wykorzystują skradzione dane uwierzytelniające.

W takich sytuacjach mamy do czynienia z poważnym niedopatrzeniem, ponieważ te ataki mogą wyrządzić znaczące szkody, pozostając niezauważone ze względu na ograniczone możliwości wykrywania łańcucha cyberataków.

#3. Brak elastyczności

Struktura łańcucha cyberataków, skoncentrowana na atakach opartych na złośliwym oprogramowaniu, nie wykazuje elastyczności.

Liniowy model struktury łańcucha cyberataków nie jest dostosowany do dynamicznego charakteru dzisiejszych zagrożeń, co zmniejsza jego efektywność.

Dodatkowo, ma trudności z adaptacją do nowych technik ataku i może nie zauważyć kluczowych działań po włamaniu, co wskazuje na potrzebę bardziej elastycznego podejścia do cyberbezpieczeństwa.

#4. Koncentracja wyłącznie na bezpieczeństwie obwodowym

Model łańcucha cyberataków jest często krytykowany za skupienie się na bezpieczeństwie obwodowym i zapobieganiu złośliwemu oprogramowaniu, co staje się problemem, gdy organizacje przechodzą z tradycyjnych sieci lokalnych na rozwiązania oparte na chmurze.

Ponadto, rozwój pracy zdalnej, urządzeń osobistych, technologii IoT i zaawansowanych aplikacji, takich jak Robotic Process Automation (RPA), zwiększył obszar ataku dla wielu firm.

Ta ekspansja oznacza, że cyberprzestępcy mają więcej punktów dostępu do wykorzystania, co utrudnia firmom zabezpieczenie każdego punktu końcowego, ukazując ograniczenia modelu w zmieniającym się krajobrazie zagrożeń.

Przeczytaj więcej: Jak Siatka cyberbezpieczeństwa Pomaga w Nowej Erze Ochrony

Alternatywy dla modelu łańcucha cyberataków

Oto kilka alternatyw dla modelu łańcucha cyberataków, które możesz wypróbować, aby wybrać najlepszą platformę cyberbezpieczeństwa dla swojej firmy.

#1. Struktura MITRE ATT&CK

Struktura MITRE ATT&CK opisuje taktykę, techniki i procedury stosowane przez atakujących. Można ją traktować jako podręcznik do zrozumienia zagrożeń cybernetycznych. Podczas gdy łańcuch cyberataków skupia się jedynie na etapach ataku, ATT&CK zapewnia szczegółowy obraz, pokazując nawet to, co atakujący robią po wejściu do systemu, co czyni ją bardziej wszechstronną.

Specjaliści ds. bezpieczeństwa często preferują MITRE ATT&CK ze względu na jej szczegółowość. Jest przydatna zarówno w ofensywie, jak i w defensywie.

#2. Ramy cyberbezpieczeństwa NIST

Ramy cyberbezpieczeństwa NIST oferują wytyczne dla organizacji dotyczące zarządzania ryzykami cyberbezpieczeństwa i ich łagodzenia. Kładą one nacisk na proaktywne podejście, podczas gdy łańcuch cyberataków koncentruje się na analizie działań atakującego w trakcie naruszenia.

Struktura NIST definiuje pięć kluczowych funkcji: identyfikacja, ochrona, wykrywanie, reagowanie i odzyskiwanie. Te kroki pomagają organizacjom zrozumieć zagrożenia cyberbezpieczeństwa i nimi zarządzać.

Szerszy zakres struktury NIST przyczynia się do poprawy ogólnego poziomu cyberbezpieczeństwa, a łańcuch cyberataków głównie pomaga w analizie i przerwaniu sekwencji ataku.

Dzięki kompleksowemu podejściu do bezpieczeństwa, ramy NIST często okazują się bardziej skuteczne we wspieraniu odporności i ciągłego doskonalenia.

Podsumowanie

Łańcuch cyberataków, w momencie swojego powstania, był skutecznym podejściem do cyberbezpieczeństwa, pomagającym w identyfikacji i łagodzeniu zagrożeń. Jednak w dzisiejszych czasach, ze względu na powszechne wykorzystanie chmury, internetu rzeczy i innych technologii opartych na współpracy, cyberataki stały się bardziej złożone. Dodatkowo, hakerzy coraz częściej przeprowadzają ataki internetowe, takie jak wstrzykiwanie kodu SQL.

Nowoczesne ramy bezpieczeństwa, takie jak MITRE ATT&CK lub NIST, zapewniają lepszą ochronę w dzisiejszym, dynamicznie zmieniającym się środowisku zagrożeń.

Regularnie stosuj narzędzia do symulacji cyberataków, aby ocenić bezpieczeństwo swojej sieci.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.