„Rezygnacja z podstawowych swobód w zamian za chwilowe poczucie bezpieczeństwa jest aktem, który pozbawia nas zarówno wolności, jak i bezpieczeństwa.” – Benjamin Franklin.

Inżynieria społeczna od pewnego czasu znajduje się w centrum zainteresowania specjalistów ds. cyberbezpieczeństwa. Choć jest to temat szeroko dyskutowany w branży, niewielu w pełni zdaje sobie sprawę z potencjalnej skali zagrożenia i niebezpieczeństw, jakie ze sobą niesie.

Dla hakerów techniki manipulacji socjotechnicznej stanowią prawdopodobnie najłatwiejszą i najbardziej skuteczną metodę przełamywania zabezpieczeń. Dynamiczny rozwój internetu, umożliwiający łączenie urządzeń na całym świecie bez ograniczeń odległości, przyniósł postęp w komunikacji i wzajemnych interakcjach. Niestety, otworzył też furtkę dla naruszeń danych osobowych i prywatności.

Już w zamierzchłych czasach, długo przed erą technologii, ludzie opracowywali metody szyfrowania i zabezpieczania informacji. Popularny od czasów starożytnych Szyfr Cezara polegał na kodowaniu wiadomości poprzez przesunięcie liter w alfabecie. Na przykład, fraza „hello world” przesunięta o jedną pozycję stałaby się „ifmmp xpsmf”. Aby odczytać taką wiadomość, dekoder musiałby przesunąć litery o jedną pozycję w tył.

Ta prosta metoda szyfrowania przetrwała niemal 2000 lat!

Dzisiaj dysponujemy znacznie bardziej zaawansowanymi systemami bezpieczeństwa, ale ochrona danych nadal pozostaje wyzwaniem.

Hakerzy wykorzystują wiele technik, aby zdobyć cenne informacje. Przyjrzyjmy się pokrótce niektórym z nich, aby zrozumieć, dlaczego inżynieria społeczna jest tak istotna.

Ataki siłowe i słownikowe

Atak siłowy (brute force) polega na wykorzystaniu przez hakera zaawansowanego oprogramowania, które generuje wszystkie możliwe kombinacje znaków w celu odgadnięcia hasła i uzyskania dostępu do systemu. Z kolei atak słownikowy opiera się na przeszukiwaniu listy słów (słownika) w nadziei na znalezienie pasującego hasła.

Ataki siłowe, choć bardzo zaawansowane, są obecnie mniej skuteczne ze względu na zaawansowanie algorytmów bezpieczeństwa. Przykładowo, hasło typu „[email protected]!!!” składające się z 22 znaków, wymagałoby od komputera obliczenia 22 silnia kombinacji, co stanowi ogromną liczbę.

Dodatkowo, istnieją algorytmy haszujące, które przekształcają hasło w skrót, co dodatkowo utrudnia jego odgadnięcie. Przykładowo, hasło może zostać zaszyfrowane do postaci d734516b1518646398c1e2eefa2dfe99, co znacząco zwiększa jego bezpieczeństwo. Metody zabezpieczania danych omówimy bardziej szczegółowo w dalszej części artykułu.

Jeśli posiadasz stronę na platformie WordPress i szukasz zabezpieczeń przed atakami siłowymi, warto zapoznać się z odpowiednimi poradnikami.

Ataki DDoS

źródło: comodo.com

źródło: comodo.com

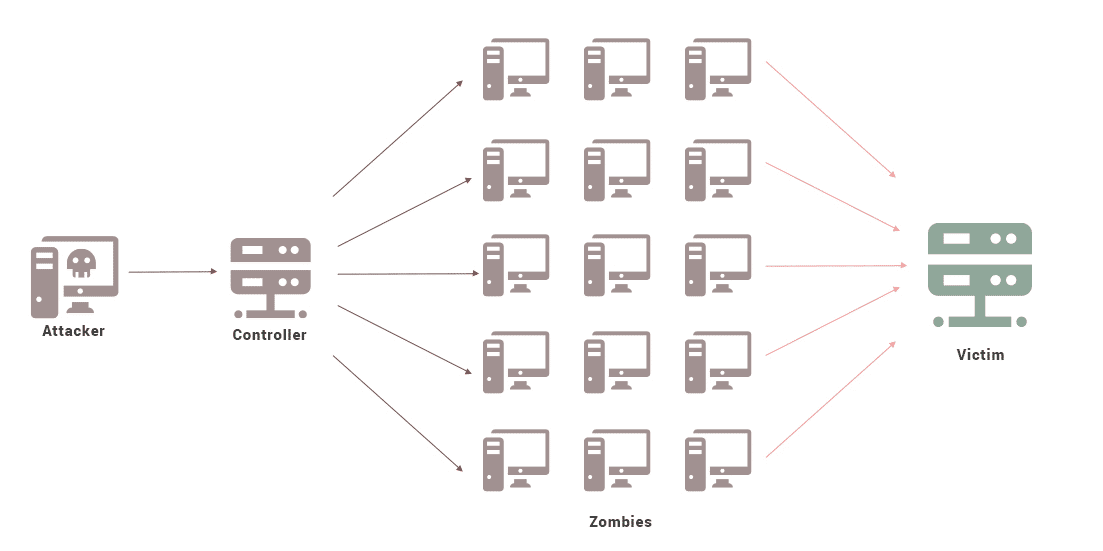

Rozproszone ataki typu „odmowa usługi” (DDoS) polegają na zablokowaniu użytkownikowi dostępu do legalnych zasobów internetowych. Problem ten może dotyczyć zarówno użytkownika, jak i usługi, do której próbuje on uzyskać dostęp.

Atak DDoS często prowadzi do strat finansowych lub utraty użytkowników. Haker może przejąć kontrolę nad wieloma komputerami w internecie, tworząc tzw. „BotNet”, który jest wykorzystywany do destabilizacji sieci. W niektórych przypadkach ataki DDoS polegają na zalewaniu sieci bezużytecznymi pakietami informacji, co prowadzi do przeciążenia i w konsekwencji do awarii zasobów sieciowych.

Phishing

Phishing to rodzaj ataku, w którym cyberprzestępca próbuje wykraść dane uwierzytelniające użytkownika, tworząc fałszywe strony logowania. Zazwyczaj haker wysyła do ofiary wiadomość e-mail, podszywając się pod zaufane źródło (np. bank lub portal społecznościowy) z linkiem, który przekierowuje do fałszywej strony. Strony te są często łudząco podobne do oryginałów, ale po dokładnym przyjrzeniu się widać, że są fałszywe.

Przykładem może być atak phishingowy, w którym wykorzystano adres paypai.com, aby oszukać użytkowników serwisu PayPal i wyłudzić ich dane logowania.

Typowy przykład wiadomości e-mail wykorzystywanej w phishingu:

„Szanowny Użytkowniku,

Wykryliśmy podejrzaną aktywność na Twoim koncie. Kliknij tutaj, aby zmienić hasło i uniknąć blokady konta”.

Istnieje 50% szans, że już kiedyś padłeś ofiarą phishingu. Czy zdarzyło Ci się kiedyś logować na stronie, a po kliknięciu przycisku „Zaloguj” wracałeś ponownie do strony logowania? Jeśli tak, prawdopodobnie zostałeś poddany atakowi phishingowemu.

Jak działa inżynieria społeczna?

Nawet przy coraz bardziej zaawansowanych i bezpiecznych algorytmach szyfrowania, techniki socjotechniczne wciąż pozostają bardzo skuteczne.

Socjotechnik zazwyczaj gromadzi informacje o swojej ofierze, aby uzyskać dostęp do jej kont internetowych i innych chronionych zasobów. Najczęściej atakujący manipuluje ofiarą, aby ta dobrowolnie ujawniła poufne informacje. Co przerażające, te informacje nie muszą pochodzić bezpośrednio od ofiary, lecz od kogoś, kto ją zna.

Celem inżynierii społecznej nie musi być osoba, która została jej poddana.

Na przykład, w Kanadzie głośno było o przypadku, w którym pracownicy obsługi klienta firmy telekomunikacyjnej stali się ofiarą socjotechniki. Ujawnili oni dane klienta, co doprowadziło do masowej kradzieży kart SIM i strat finansowych w wysokości 30 000 dolarów.

Inżynierowie społeczni wykorzystują ludzkie niepewności, zaniedbania i ignorancję, aby skłonić ludzi do ujawniania istotnych informacji. W erze popularnego zdalnego wsparcia organizacje odnotowują coraz więcej przypadków włamań tego typu, co wynika z nieuniknionego ryzyka ludzkiego błędu.

Każdy może paść ofiarą socjotechniki, co więcej, możesz zostać zaatakowany nawet o tym nie wiedząc!

Jak chronić się przed inżynierią społeczną?

- Unikaj wykorzystywania danych osobowych, takich jak data urodzenia, imię zwierzęcia czy dziecka, jako haseł do logowania.

- Nie używaj słabych haseł. Jeśli masz problem z zapamiętaniem skomplikowanego hasła, skorzystaj z menedżera haseł.

- Bądź czujny i zwracaj uwagę na nieścisłości. Socjotechnik nie dysponuje kompletnymi informacjami, dlatego może podawać błędne dane w nadziei, że sam mu je ujawnisz. Nie daj się na to nabrać!

- Przed podjęciem jakichkolwiek działań, sprawdź autentyczność nadawcy oraz domeny w wiadomości e-mail.

- W przypadku zauważenia podejrzanej aktywności na swoim koncie, natychmiast skontaktuj się ze swoim bankiem.

- Jeśli nagle stracisz sygnał w telefonie, natychmiast skontaktuj się z operatorem sieci. Może to być oznaka ataku typu SIM swap.

- Włącz uwierzytelnianie dwuskładnikowe (2FA) dla usług, które je obsługują.

Podsumowanie

Powyższe wskazówki nie gwarantują całkowitej ochrony przed atakami socjotechnicznymi, ale pomagają utrudnić hakerom dostęp do Twoich danych.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.