System Kontroli Dostępu do Sieci (NAC) stał się niezwykle istotnym narzędziem, wspierającym przedsiębiorstwa w ochronie ich sieci. Dzieje się to poprzez precyzyjne zarządzanie dostępem użytkowników i urządzeń.

Wraz z rozwojem technologicznym i wdrażaniem nowoczesnych rozwiązań w obszarze zarządzania infrastrukturą sieciową, ochrona dostępu do sieci nabiera kluczowego znaczenia dla każdej organizacji.

Dzięki NAC, firmy mają możliwość skutecznego blokowania nieautoryzowanego dostępu i ochrony przed różnego rodzaju zagrożeniami, w tym złośliwym oprogramowaniem czy wirusami.

W niniejszym artykule zgłębimy tajniki NAC, przybliżymy jego zalety, różnice między dostępnymi rodzajami oraz omówimy, jak wybrać odpowiednie rozwiązanie NAC dla Twojej firmy.

Zaczynajmy!

Czym jest Kontrola Dostępu do Sieci?

Kontrola Dostępu do Sieci (NAC) to system zabezpieczeń, który organizacje wykorzystują do ochrony swojej infrastruktury sieciowej. NAC gwarantuje, że jedynie uprawnione i zgodne z polityką bezpieczeństwa urządzenia uzyskują dostęp do sieci.

Można to porównać do tarczy ochronnej, która broni Twój zamek przed nieproszonymi gośćmi!

Głównym zadaniem NAC jest uniemożliwienie nieautoryzowanego dostępu do sieci. Takie nieuprawnione wtargnięcia mogą prowadzić do poważnych naruszeń bezpieczeństwa, przestojów w pracy oraz innych szkodliwych incydentów.

Jak działa NAC?

Kontrola Dostępu do Sieci (NAC) to zaawansowany system zabezpieczeń, który pozwala zarządzać dostępem do sieci. Realizuje to poprzez egzekwowanie określonych zasad, które definiują, którzy użytkownicy i urządzenia mogą łączyć się z siecią i jaki poziom dostępu im przysługuje.

Mechanizm działania NAC jest złożony i składa się z kilku etapów.

Rozpoznawanie urządzenia

W pierwszej kolejności, gdy urządzenie próbuje nawiązać połączenie z siecią, system NAC identyfikuje je przy użyciu różnych metod, takich jak adres MAC, adres IP czy nazwa hosta.

Uwierzytelnianie

Następnie system NAC dokonuje weryfikacji autentyczności urządzenia, aby potwierdzić, że jest ono uprawnione do połączenia z siecią. Uwierzytelnianie może odbywać się za pomocą różnych metod, w tym: loginu i hasła, certyfikatów cyfrowych, weryfikacji biometrycznej lub kart inteligentnych.

Sprawdzanie zgodności punktów końcowych

Po pomyślnym uwierzytelnieniu, system NAC analizuje, czy urządzenie spełnia wymagania bezpieczeństwa i zgodności określone przez organizację. Obejmuje to sprawdzenie, czy urządzenie posiada aktualne oprogramowanie antywirusowe, zaporę ogniową i najnowsze aktualizacje systemu operacyjnego.

Dostęp do sieci

Jeżeli urządzenie pomyślnie przejdzie wszystkie testy zgodności z zasadami bezpieczeństwa organizacji, zostaje mu przyznany dostęp do sieci. W sytuacji, gdy urządzenie nie spełnia wymaganych standardów, system NAC może albo odmówić dostępu, albo przenieść urządzenie do wyodrębnionej sieci, gdzie możliwe będzie jego naprawienie.

Ciągły monitoring

Nawet po uzyskaniu dostępu do sieci, system NAC nieustannie monitoruje urządzenie, sprawdzając jego zgodność z zasadami bezpieczeństwa. W przypadku wykrycia niezgodności, system NAC może podjąć kroki, takie jak natychmiastowe wyłączenie dostępu do sieci lub ponowne umieszczenie urządzenia w strefie kwarantanny.

Dlaczego NAC jest ważny?

Znaczenie systemu kontroli dostępu do sieci (NAC) jest niezwykle istotne w dzisiejszym świecie, w którym ataki cybernetyczne i wycieki danych są na porządku dziennym.

Istnieje szereg ważnych powodów, dla których NAC jest kluczowy w obecnym krajobrazie cyberbezpieczeństwa.

NAC zwiększa efektywność sieci, kontrolując liczbę i typy urządzeń, które mogą się z nią łączyć. To z kolei ogranicza ryzyko przeciążenia sieci i potencjalnych przerw w jej działaniu, co jest powodem frustracji dla administratorów sieci.

Ułatwia zarządzanie urządzeniami, umożliwiając scentralizowane zarządzanie wszystkimi urządzeniami w sieci. To upraszcza monitorowanie i kontrolowanie dostępu do sieci, odciążając działy IT i zapewniając prawidłową konfigurację urządzeń.

Ponadto, NAC pomaga zredukować ryzyko zagrożeń wewnętrznych, upewniając się, że tylko uprawnieni użytkownicy i urządzenia mogą połączyć się z siecią. Zapobiega to wyciekom danych oraz innym incydentom bezpieczeństwa, które mogą być spowodowane nieautoryzowanym dostępem, zapewniając dodatkową ochronę sieci organizacji.

Jak wdrożyć NAC?

Implementacja NAC to złożone zadanie, które wymaga dokładnego zaplanowania i wdrożenia odpowiednich kroków. Celem tych działań jest zapewnienie właściwej konfiguracji rozwiązania i jego integracji z istniejącą infrastrukturą sieciową.

# 1. Określenie polityki bezpieczeństwa

Na początek, organizacja musi opracować szczegółową politykę bezpieczeństwa, która określa wymagania dotyczące dostępu urządzeń do sieci. Ta polityka powinna zawierać kluczowe aspekty bezpieczeństwa, takie jak: obowiązek korzystania z oprogramowania antywirusowego, zapory sieciowej i aktualizacji systemu operacyjnego.

#2. Wybór rozwiązania NAC

Kolejny krok to wybór rozwiązania NAC, które najlepiej spełni specyficzne potrzeby organizacji. Decyzja może obejmować wybór rozwiązania sprzętowego, programowego lub kombinacji obu tych elementów.

#3. Konfiguracja systemu

Na tym etapie wybrane rozwiązanie NAC musi zostać skonfigurowane zgodnie z polityką bezpieczeństwa organizacji. Obejmuje to ustawienie reguł uwierzytelniania i autoryzacji, konfigurację list kontroli dostępu do sieci (ACL) oraz zdefiniowanie działań naprawczych dla urządzeń, które nie spełniają wymagań.

#4. Testowanie rozwiązania

Kolejnym ważnym krokiem jest przetestowanie rozwiązania NAC w kontrolowanym środowisku, aby upewnić się, że działa poprawnie. Testy powinny obejmować różne scenariusze, aby zweryfikować wszystkie funkcje rozwiązania.

#5. Wdrożenie rozwiązania

Po pomyślnym zakończeniu testów, można wdrożyć rozwiązanie NAC w całej organizacji. Może to wymagać instalacji urządzeń NAC, instalacji oprogramowania na urządzeniach lub integracji rozwiązania NAC z istniejącą infrastrukturą sieciową.

#6. Monitoring i utrzymanie

Ostatni, ale równie ważny element, to ciągły monitoring i konserwacja rozwiązania NAC. Ma to na celu zapewnienie jego prawidłowego funkcjonowania. Monitoring obejmuje regularne aktualizacje oprogramowania i przeprowadzanie okresowych audytów bezpieczeństwa.

Rodzaje NAC

# 1. NAC przed dostępem

Ten rodzaj NAC sprawdza, czy urządzenia są zgodne z zasadami bezpieczeństwa organizacji, zanim uzyskają dostęp do sieci.

W ramach tego procesu, NAC dokonuje oceny poziomu bezpieczeństwa urządzenia, co obejmuje sprawdzenie, czy są zainstalowane wszystkie niezbędne aktualizacje oprogramowania i zabezpieczenia.

#2. NAC po dostępie

W przeciwieństwie do NAC przed dostępem, ten typ skupia się na monitorowaniu urządzeń po ich podłączeniu do sieci. Celem jest zapewnienie, że urządzenia pozostają zgodne z zasadami bezpieczeństwa organizacji.

Proces ten obejmuje ciągłe monitorowanie i ocenę poziomu bezpieczeństwa urządzenia oraz wdrażanie działań naprawczych, jeśli zostaną wykryte niezgodności.

#3. NAC w linii

Rozwiązania NAC oparte na sprzęcie typu „in-line” są umieszczone w torze przepływu danych w sieci. Dzięki temu monitorują cały przesyłany ruch. Ten typ NAC doskonale sprawdza się przy egzekwowaniu zasad kontroli dostępu oraz wykrywaniu i reagowaniu na potencjalne zagrożenia bezpieczeństwa w czasie rzeczywistym.

#4. NAC poza pasmem

Rozwiązania NAC „out-of-band” są oparte na oprogramowaniu i działają równolegle do sieci. Monitorują i kontrolują dostęp do sieci za pośrednictwem odrębnych kanałów. Dzięki temu mogą uwierzytelniać i autoryzować urządzenia, zanim zostaną one dopuszczone do sieci.

Jak wybrać właściwe rozwiązanie NAC?

Wybór odpowiedniego rozwiązania NAC dla Twojej infrastruktury wymaga uwzględnienia różnych czynników. Oto niektóre z nich:

Topologia sieci

Struktura sieci organizacji ma duży wpływ na wybór najbardziej odpowiedniego typu rozwiązania NAC. Na przykład, firmy o rozproszonej sieci mogą potrzebować rozwiązania NAC opartego na chmurze. Z kolei organizacje z bardziej scentralizowaną siecią mogą skorzystać z lokalnego rozwiązania NAC.

Model wdrożenia

Rozwiązania NAC można wdrażać na wiele sposobów, w tym jako sprzęt, oprogramowanie lub usługi oparte na chmurze. Wybrany model wdrożenia powinien być dopasowany do specyficznych potrzeb organizacji, budżetu i innych czynników.

Integracja z istniejącymi zabezpieczeniami

Ważne jest, aby wybrać rozwiązanie NAC, które bezproblemowo integruje się z istniejącymi systemami zabezpieczeń organizacji, takimi jak zapory ogniowe i systemy wykrywania włamań. Taka integracja zapewni kompleksową ochronę sieci.

Skalowalność

Wybrane rozwiązanie NAC powinno być skalowalne, aby móc sprostać rosnącym wymaganiom organizacji. Powinno umożliwiać dodawanie nowych użytkowników i urządzeń bez obniżania poziomu bezpieczeństwa.

Łatwość obsługi

Intuicyjność obsługi systemu jest ważna zarówno dla użytkowników końcowych, jak i administratorów. Zmniejsza to obciążenie działu IT i zapewnia szybki i łatwy dostęp do sieci dla użytkowników.

Zgodność

Zgodność z przepisami jest istotnym czynnikiem przy wyborze rozwiązania NAC. System musi być w stanie egzekwować zasady zgodności, takie jak HIPAA i PCI-DSS.

Budżet

Koszt rozwiązania NAC może różnić się w zależności od modelu wdrożenia, funkcjonalności i wymaganego poziomu wsparcia. Organizacje powinny wybrać rozwiązanie, które pasuje do ich budżetu, a jednocześnie spełnia ich wymagania.

Czym jest NACL?

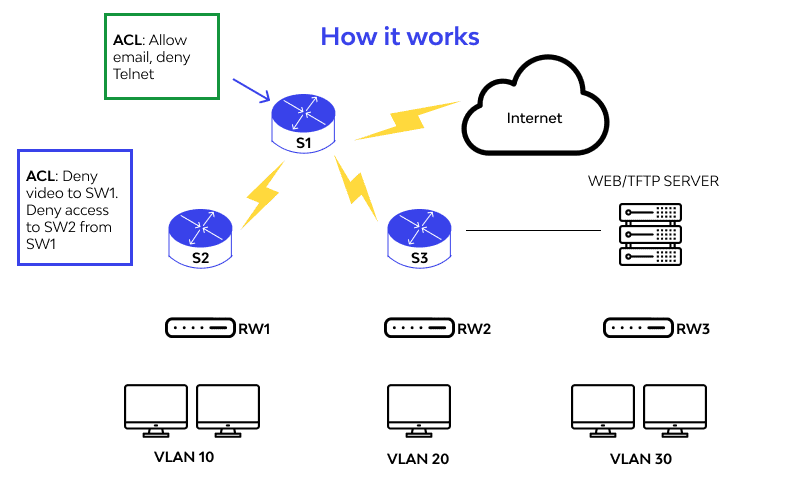

Źródło obrazu – wallarm.com

Źródło obrazu – wallarm.com

Lista Kontroli Dostępu do Sieci (NACL) jest mechanizmem bezpieczeństwa wykorzystywanym do kontrolowania ruchu w sieci.

Jest to zbiór reguł, które decydują, jaki ruch może wchodzić do sieci lub z niej wychodzić, na podstawie kryteriów, takich jak: adres IP źródła i celu, numery portów i protokoły.

NACL może być używany do blokowania określonych typów ruchu, takich jak złośliwe oprogramowanie lub próby nieautoryzowanego dostępu, jednocześnie zezwalając na legalny ruch.

Są one powszechnie stosowane w routerach, zaporach ogniowych i innych urządzeniach sieciowych w celu podniesienia poziomu bezpieczeństwa sieci.

Jak utworzyć NACL?

Określ cel:

Zdefiniuj konkretne cele i wymagania dotyczące NACL, w tym typy ruchu, które mają być dozwolone lub zablokowane, oraz kryteria filtrowania ruchu.

Zidentyfikuj zasoby sieciowe:

Wymień urządzenia i systemy, które wymagają ochrony przez NACL oraz ich adresy sieciowe.

Zdefiniuj zasady:

Ustal zestaw reguł dla NACL, które określą typy ruchu, które mają być dozwolone lub odrzucone na podstawie wcześniej ustalonych kryteriów, takich jak adres IP źródła i celu oraz protokoły.

Wdróż zasady:

Zastosuj reguły NACL do odpowiednich urządzeń sieciowych, takich jak routery i zapory ogniowe.

Przeprowadź testy:

Sprawdź poprawność działania NACL, testując przepływy ruchu i upewniając się, że zasady są właściwie egzekwowane.

Monitoruj i aktualizuj:

Regularnie monitoruj i aktualizuj NACL, aby upewnić się, że spełnia ona wymagania bezpieczeństwa organizacji.

Należy pamiętać, że kroki związane z tworzeniem NACL mogą się różnić w zależności od środowiska sieciowego i zasad bezpieczeństwa organizacji. Zaleca się konsultację ze specjalistami ds. bezpieczeństwa sieci, aby zapewnić optymalną konfigurację NACL i skuteczną ochronę sieci.

Możliwości NAC

- Rozpoznawanie i profilowanie urządzeń

- Egzekwowanie zasad dostępu do sieci

- Dynamiczna segmentacja sieci oparta na tożsamości użytkownika i urządzenia

- Automatyczne działania naprawcze dla urządzeń niezgodnych z zasadami

- Integracja z innymi technologiami bezpieczeństwa, takimi jak zapory ogniowe i systemy zapobiegania włamaniom

- Monitorowanie w czasie rzeczywistym i analiza aktywności sieciowej

- Scentralizowane zarządzanie i raportowanie dostępu do sieci

Ograniczenia NAC

- Wdrożenie może być skomplikowane i czasochłonne

- Może wymagać dodatkowych inwestycji w sprzęt lub oprogramowanie

- Może być kosztowne, szczególnie dla większych organizacji

- Nieprawidłowa konfiguracja może negatywnie wpłynąć na wydajność sieci

- Wymaga regularnej konserwacji i aktualizacji, aby zachować skuteczność

- Może wymagać zmian w istniejącej infrastrukturze sieciowej

Materiały edukacyjne

Dostępnych jest wiele zasobów edukacyjnych, które zapewniają dogłębne zrozumienie kluczowych koncepcji, protokołów, architektury i scenariuszy wdrożeniowych związanych z NAC. Poniżej przedstawiamy kilka z tych zasobów.

# 1. Kontrola dostępu do sieci – Kompleksowy przewodnik

Ta książka jest ceniona za swoje wyjątkowe podejście do zadawania pytań. Autor uważa, że odpowiednie pytania są kluczem do zrozumienia wyzwań i szans związanych z NAC. Dlatego dostarcza czytelnikom zestaw pytań, które pomagają zidentyfikować problemy i opracować skuteczne rozwiązania.

Oprócz książki, czytelnicy mają dostęp do materiałów cyfrowych, które wzbogacają proces nauki. Do tych elementów należy internetowe narzędzie do samooceny. Pozwala ono na diagnozowanie projektów, inicjatyw, organizacji i procesów NAC za pomocą przyjętych standardów i praktyk diagnostycznych.

Narzędzie dostarcza również kartę wyników NAC, która umożliwia uzyskanie przejrzystego obrazu obszarów NAC, które wymagają uwagi.

#2. Kontrola dostępu do sieci ForeScout — Szkolenie dla administratorów

Ten kurs na platformie Udemy jest wszechstronnym i pouczającym doświadczeniem edukacyjnym dla początkujących i średnio zaawansowanych użytkowników. Jest on obowiązkowy dla osób, które chcą dogłębnie zrozumieć rozwiązanie ForeScout NAC, jedno z wiodących dostępnych rozwiązań NAC.

Podczas kursu uczestnicy zainstalują system ForeScout OS w środowisku wirtualnym. Kreator wstępnej konfiguracji pomoże im w ustawieniu komunikacji z przełącznikami, serwerami domeny i innymi niezbędnymi elementami. Kurs obejmuje różne konfiguracje ForeScout, takie jak segmenty i zasady klasyfikacji, ocen i kontroli, wraz z powiązanymi zadaniami praktycznymi.

W trakcie kursu uczestnicy będą mieli dostęp do różnych zasobów edukacyjnych. W tym wykładów wideo, quizów i praktycznych ćwiczeń, które zapewnią im praktyczne doświadczenie w konfigurowaniu i zarządzaniu wdrożeniami Forescout NAC.

#3. Bezpieczeństwo sieci — Wdrażanie tablic routingu L3 i ACL w C/C++

Ten kurs na platformie Udemy jest doskonałym źródłem informacji dla osób chcących lepiej zrozumieć struktury danych wykorzystywane w tablicach routingu IPV4 i listach kontroli dostępu (ACL). Kurs zawiera kompleksowe omówienie tych ważnych koncepcji sieciowych, z przejrzystymi wyjaśnieniami ich budowy i implementacji.

Kurs ten jest doskonałym źródłem informacji dla każdego, kto chce lepiej zrozumieć listy kontroli dostępu i tablice routingu IPV4 oraz ich kluczową rolę w bezpieczeństwie sieci. Niezależnie od poziomu wiedzy, wykłady i ćwiczenia praktyczne sprawiają, że jest to wartościowe doświadczenie edukacyjne dla wszystkich.

#4. Opanowanie list kontroli dostępu (ACL)

ACL to kluczowe narzędzie dla administratorów sieci, którzy chcą kontrolować przepływ ruchu i ograniczać dostęp użytkowników. Na tym kursie studenci zdobędą szczegółową wiedzę na temat technologii ACL, w tym ich składni i zastosowań. Dzięki przykładom wdrożeń Cisco ACL, studenci zapoznają się ze składnią konfiguracji i zobaczą technologię w działaniu w rzeczywistych warunkach sieciowych.

Standardowe i rozszerzone listy dostępu IPv4 są omówione w szczegółach. Uczestnicy dowiedzą się, jak wdrożyć każdy typ na routerze. Poruszane są również tematy rozwiązywania problemów z listami ACL i eliminowania typowych błędów.

Podsumowanie

Po ukończeniu tych trzech kursów na platformie Udemy, uczestnicy otrzymają certyfikat potwierdzający ich wiedzę w zakresie administrowania NAC. Ten certyfikat może być cennym atutem dla osób rozwijających swoją karierę w dziedzinie bezpieczeństwa sieci.

Mam nadzieję, że ten artykuł pomógł Ci w poznaniu systemu NAC i jego wdrożenia. Możesz być także zainteresowany zapoznaniem się z mechanizmem IGMP Snooping, który służy do ograniczania przeciążenia sieci.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.