Ochrona cyberprzestrzeni, choć koncentruje się na zabezpieczaniu systemów komputerowych przed szkodliwymi działaniami, w znacznym stopniu czerpie z praktyk militarnych. Jedną z kluczowych koncepcji przeniesionych z wojskowości jest strategia „Obrony w Głębi” (Defence in Depth – DiD).

Obrona w Głębi to koncepcja militarna z korzeniami sięgającymi średniowiecza. Wówczas zamki były wyposażone w liczne warstwy obronne, takie jak zwodzone mosty, rowy, fosy, mury i wieże strażnicze. Te wielopoziomowe zabezpieczenia miały na celu zwiększenie bezpieczeństwa twierdzy.

Taktyka Obrony w Głębi była stosowana również podczas I i II Wojny Światowej. Wojska wykorzystywały okopy, strategicznie umieszczone stanowiska karabinów maszynowych, fortyfikacje oraz przeszkody przeciwpancerne. Celem tych działań było spowolnienie wrogiego natarcia, zadawanie strat i zyskanie czasu na kontratak.

W kontekście cyberbezpieczeństwa, Obrona w Głębi to praktyka polegająca na warstwowym stosowaniu różnorodnych zabezpieczeń i kontroli. Mowa tu o zaporach ogniowych, szyfrowaniu, systemach wykrywania włamań i innych mechanizmach, które wspólnie chronią sieci i systemy komputerowe przed atakami.

Takie podejście znacząco podnosi poziom bezpieczeństwa krytycznych zasobów. Penetracja systemów staje się trudniejsza, ponieważ w przypadku awarii jednego z zabezpieczeń, kolejne warstwy chronią system przed potencjalnymi zagrożeniami.

Obrona w Głębi bazuje na redundancji, co czyni ją bardzo skuteczną. Pojedynczy środek cyberochrony nie jest w stanie wyeliminować wszystkich typów cyberataków. Wielowarstwowe podejście zapewnia ochronę przed szerokim spektrum zagrożeń, co przekłada się na lepiej zabezpieczone systemy, trudniejsze do sforsowania.

Elementy strategii Obrony w Głębi

Obrona w Głębi opiera się na następujących kluczowych elementach:

Zabezpieczenia fizyczne

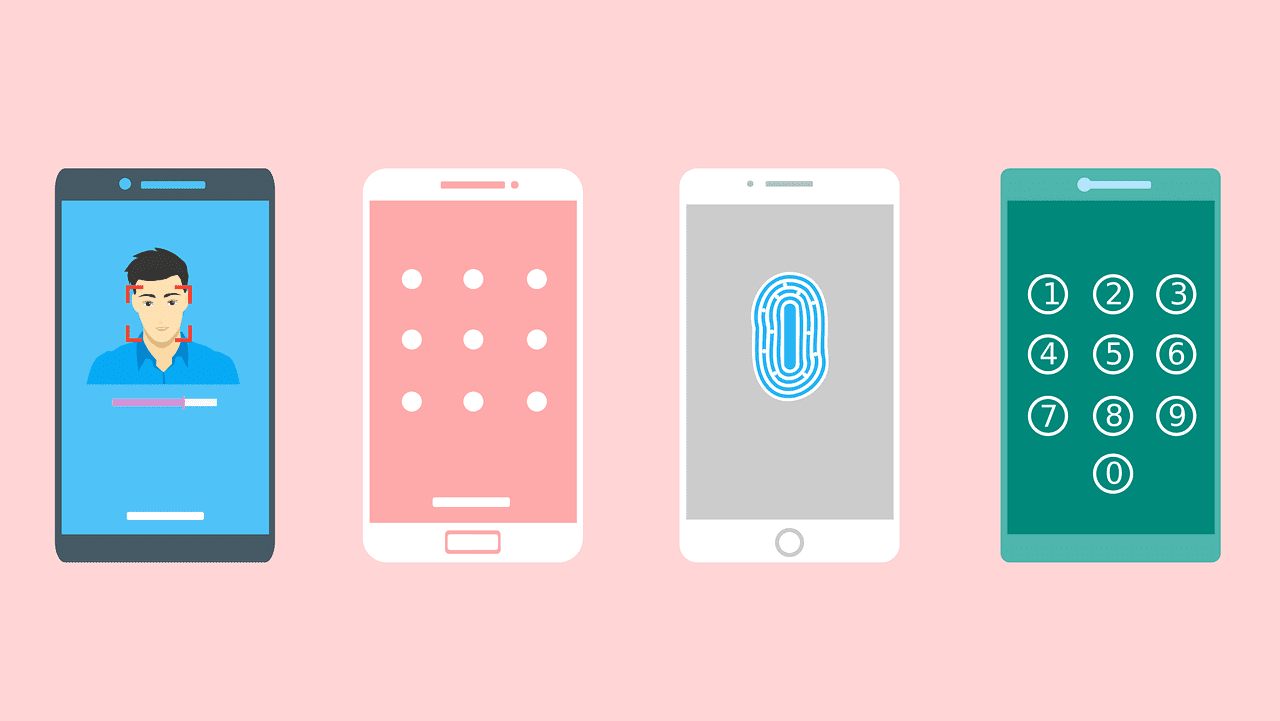

Są to środki mające na celu ochronę systemów komputerowych poprzez fizyczne ograniczenie dostępu intruzom. Zabezpieczenia te obejmują systemy monitoringu, kamery, zamknięte drzwi, skanery kart dostępu, systemy biometryczne, a także fizyczną ochronę obiektów, w których znajdują się newralgiczne systemy.

Zabezpieczenia techniczne

Obejmują one zarówno sprzęt, jak i oprogramowanie, których zadaniem jest ochrona systemów przed złośliwymi atakami. Przykłady to zapory sieciowe, uwierzytelnianie wieloskładnikowe, systemy wykrywania i zapobiegania włamaniom (IDS/IPS), oprogramowanie antywirusowe oraz zarządzanie konfiguracją.

Zabezpieczenia administracyjne

To zasady i procedury, które organizacja wdraża w celu kontroli dostępu do swoich zasobów. Obejmują one szkolenia z zakresu cyberbezpieczeństwa dla pracowników, w celu ograniczenia błędów ludzkich, które mogłyby doprowadzić do narażenia systemów na ataki.

Dlaczego Obrona w Głębi jest istotna?

Kevin Mitnick, niegdyś uważany za najsłynniejszego hakera na świecie, znany jest ze stwierdzenia, że „wszystko jest podatne na atak, jeśli ma się wystarczająco dużo czasu i zasobów”.

To stwierdzenie jest wciąż aktualne, zwłaszcza w obliczu zaawansowanych narzędzi, jakimi dysponują współcześni cyberprzestępcy. Nie istnieje uniwersalne rozwiązanie cyberbezpieczeństwa, którego nie dałoby się złamać. Dlatego Obrona w Głębi jest tak ważna w konfrontacji z zaawansowanymi atakami i ogromnymi zasobami, jakimi dysponują cyberprzestępcy.

Strategia Obrony w Głębi zmusza organizacje do proaktywnego podejścia do bezpieczeństwa i myślenia o ochronie swoich zasobów, nawet w przypadku awarii jednego z zabezpieczeń.

Warstwowe podejście do zabezpieczeń zapewnia firmom solidną ochronę ich krytycznych zasobów, znacząco zmniejszając ryzyko naruszenia systemów. Obrona w Głębi utrudnia potencjalnym napastnikom włamanie do systemów.

Ponadto, wymusza na organizacjach przyjęcie holistycznego podejścia do bezpieczeństwa, uwzględniającego wszystkie możliwe sposoby ataku. Podobnie jak w wojsku, gdzie Obrona w Głębi spowalnia ataki i daje czas na reakcję, tak samo działa w cyberbezpieczeństwie.

Obrona w Głębi może spowolnić działania złośliwych aktorów, zanim uzyskają dostęp do systemu, umożliwiając administratorom zidentyfikowanie ataków i wdrożenie środków zaradczych, zanim dojdzie do naruszenia systemu.

Ogranicza również szkody wyrządzone przez atakujących w przypadku awarii jednego ze środków bezpieczeństwa, gdyż kolejne warstwy zabezpieczeń ograniczają dostęp i szkody, które mogą wyrządzić.

Jak działa Obrona w Głębi?

Kluczowym elementem Obrony w Głębi jest nadmiarowość środków bezpieczeństwa. Im więcej warstw obrony, tym trudniejsze staje się przeprowadzenie udanego ataku. Przykładowo, napastnik może rozważać fizyczne wtargnięcie do siedziby firmy w celu zainstalowania zainfekowanego USB w systemie.

Zatrudnienie ochrony lub zastosowanie systemów biometrycznych kontrolujących dostęp do komputerów, może uniemożliwić taki atak.

Zakładając, że napastnik jest zdeterminowany i skupi się na ataku sieciowym poprzez wysyłanie złośliwego oprogramowania, taki atak można powstrzymać za pomocą zapory sieciowej lub oprogramowania antywirusowego.

Inny scenariusz to próba uzyskania dostępu do sieci za pomocą skradzionych danych uwierzytelniających. W takim wypadku, uwierzytelnianie wieloskładnikowe może skutecznie uniemożliwić dostęp.

Nawet, jeśli napastnikowi uda się dostać do systemu, system wykrywania włamań powinien wykryć i zgłosić niepożądane działania, co pozwala na szybką reakcję, zanim zostaną wyrządzone większe szkody. Alternatywnie, można zastosować system zapobiegania włamaniom, który aktywnie blokuje zagrożenia.

Ostatnią linią obrony jest szyfrowanie danych zarówno w trakcie przesyłania, jak i przechowywania. Nawet jeśli atakującemu uda się ominąć wszystkie wcześniejsze zabezpieczenia, nie będzie mógł wykorzystać poufnych informacji, ponieważ będą one zaszyfrowane.

Nawet jeśli napastnicy mogą być bardzo zdeterminowani, Obrona w Głębi działa, znacząco utrudniając dostęp do systemu. Może to ich zniechęcić lub dać organizacji czas na odpowiednią reakcję.

Przykłady zastosowania strategii Obrony w Głębi

Obronę w Głębi można zastosować w wielu scenariuszach, m.in.:

# 1. Bezpieczeństwo sieci

Obrona w Głębi jest często stosowana w ochronie sieci. Wykorzystuje się zapory ogniowe do monitorowania ruchu sieciowego, systemy ochrony przed włamaniami do wykrywania i blokowania złośliwej aktywności, a także oprogramowanie antywirusowe, zapobiegające instalacji szkodliwego oprogramowania.

Dodatkowo, szyfrowanie danych przesyłanych w sieci i danych przechowywanych, stanowi kolejną warstwę ochrony. W ten sposób, nawet jeśli atakujący ominie wszystkie inne zabezpieczenia, dane będą bezużyteczne.

#2. Bezpieczeństwo punktu końcowego

Punkty końcowe to urządzenia, takie jak serwery, komputery, urządzenia mobilne, które łączą się z siecią organizacji. Zabezpieczenie tych urządzeń jest kluczowe dla bezpieczeństwa całej sieci.

Obrona w Głębi w kontekście bezpieczeństwa punktów końcowych może obejmować zabezpieczenie fizyczne, stosowanie silnych haseł i uwierzytelnianie wieloskładnikowe, monitorowanie aktywności urządzeń, zapory ogniowe, oprogramowanie antywirusowe i szyfrowanie.

#3. Bezpieczeństwo aplikacji

Obrona w Głębi jest także ważna w kontekście bezpieczeństwa aplikacji, które przetwarzają wrażliwe dane.

Może być implementowana poprzez stosowanie dobrych praktyk kodowania w celu zminimalizowania luk w zabezpieczeniach, regularne testowanie aplikacji w celu wykrycia potencjalnych problemów, szyfrowanie danych w spoczynku i podczas przesyłania, wdrażanie uwierzytelniania wieloskładnikowego, a także monitorowanie działań użytkowników aplikacji.

Zabezpieczenia warstwowe a Obrona w Głębi

Zarówno zabezpieczenia warstwowe, jak i Obrona w Głębi, wykorzystują wiele warstw produktów zabezpieczających w celu zwiększenia poziomu ochrony zasobów komputerowych. Różnią się jednak podejściem i ukierunkowaniem. Oba opierają się na redundancji, czyli zastosowaniu dodatkowych zabezpieczeń.

Zabezpieczenia warstwowe polegają na wdrażaniu wielu zabezpieczeń w celu ochrony najbardziej wrażliwych obszarów w organizacji.

W tym podejściu, wiele środków zabezpieczeń wdrażanych jest w ramach tej samej warstwy. Na przykład, można użyć wielu programów antywirusowych, aby w przypadku, gdy jeden z nich zawiedzie, drugi mógł wykryć wirusa.

Podobnie, można użyć wielu zapór sieciowych lub systemów wykrywania włamań, aby w przypadku awarii jednego z nich, inny mógł wykryć zagrożenie.

Takie podejście zapewnia, że systemy pozostają chronione nawet w przypadku awarii jednego z zabezpieczeń. Zabezpieczenia warstwowe mogą obejmować wiele warstw w celu zwiększenia bezpieczeństwa krytycznych systemów.

Obrona w Głębi, w odróżnieniu od zabezpieczeń warstwowych, gdzie redundancja występuje w ramach jednej warstwy zabezpieczeń, opiera się na nadmiarowości w wielu warstwach lub obszarach, potencjalnie narażonych na ataki. Ma to na celu ochronę systemów przed szerokim spektrum zagrożeń.

Przykładem Obrony w Głębi jest jednoczesne wdrażanie zapór ogniowych, uwierzytelniania wieloskładnikowego, systemów wykrywania włamań, fizycznej ochrony serwerowni oraz korzystanie z oprogramowania antywirusowego. Każdy z tych produktów zabezpiecza system przed innym typem ataku.

Podsumowanie

Dotychczasowe cyberataki dowodzą, że przestępcy będą próbowali różnych wektorów ataku, poszukując jakichkolwiek luk w zabezpieczeniach systemu. Ze względu na różnorodność ataków, organizacje nie mogą polegać na jednym środku zabezpieczającym, który zapewni im ochronę zasobów.

Dlatego tak ważna jest Obrona w Głębi. Zabezpiecza ona krytyczne zasoby przed różnymi atakami, zapewniając ochronę na wszystkich potencjalnych kanałach, przez które przestępcy mogą próbować dostać się do systemu.

Obrona w Głębi daje organizacjom czas na identyfikację trwających ataków, umożliwiając im szybką reakcję. Pozwala to na ochronę systemów, zanim cyberprzestępcy zdążą je naruszyć.

Zachęcamy również do zapoznania się z koncepcjami Honeypots i Honeynets w cyberbezpieczeństwie.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.