Zastanawiasz się, czy Twój kod na platformie GitHub nie zawiera przypadkiem poufnych danych? Sprawdź, czy nie umknęły tam hasła, tajne klucze lub inne wrażliwe informacje.

GitHub jest miejscem, gdzie miliony użytkowników przechowują i udostępniają swój kod. To wspaniałe narzędzie, ale czasami zdarza się, że programiści lub właściciele kodu, niechcący umieszczają w publicznym repozytorium dane, które powinny pozostać tajne. Taka sytuacja może mieć poważne konsekwencje.

Niestety, przypadki ujawnienia poufnych informacji na GitHub nie są rzadkością. Błąd ludzki jest nieunikniony, ale można podjąć kroki, aby zminimalizować ryzyko takich sytuacji.

Jak zatem upewnić się, że nasze repozytorium jest wolne od haseł i kluczy?

Najprostsza odpowiedź brzmi: nie przechowuj ich tam.

Najlepszą praktyką jest używanie specjalistycznego oprogramowania do zarządzania tajnymi danymi, które pomoże Ci przechowywać poufne informacje w bezpieczny sposób.

Pamiętaj jednak, że jeśli pracujesz w zespole, nie masz pełnej kontroli nad tym, jak postępują inni członkowie.

Warto również pamiętać, że jeśli używasz Gita do inicjalizacji i wdrożenia aplikacji, tworzy on folder .git. Jeżeli ten folder będzie dostępny przez Internet, może ujawnić wrażliwe dane. Dlatego należy rozważyć zablokowanie dostępu do URI .git.

Poniżej przedstawiamy rozwiązania, które pomogą Ci wykryć potencjalne błędy w Twoim repozytorium.

Skanowanie w poszukiwaniu tajnych danych

Funkcja skanowania w poszukiwaniu tajnych danych, wbudowana w platformę GitHub, to potężne narzędzie, które identyfikuje nieumyślnie ujawnione sekrety ukryte w Twoim kodzie. Dzięki temu chroni Cię przed wyciekiem i nieuprawnionym dostępem do danych. Funkcja ta działa płynnie zarówno w repozytoriach publicznych, jak i prywatnych, dokładnie przeszukując każdy fragment kodu, aby znaleźć wszelkie potencjalne zagrożenia.

Co więcej, po wykryciu tajemnicy, GitHub podejmuje aktywne kroki, powiadamiając odpowiednich dostawców usług, zachęcając ich do szybkiego działania w celu ograniczenia potencjalnego ryzyka. W przypadku repozytoriów prywatnych, GitHub powiadamia właścicieli lub administratorów organizacji, zapewniając, że właściwe osoby w zespole są natychmiast informowane o sytuacji.

Aby zapewnić stałą widoczność, ostrzeżenia są wyświetlane w widocznym miejscu w repozytorium, stanowiąc wyraźny sygnał dla Ciebie i Twojego zespołu do podjęcia natychmiastowych działań. Funkcja skanowania w poszukiwaniu tajnych danych GitHub działa jak czujny strażnik, pilnując, aby żaden sekret nie pozostał niezauważony, a Twoje projekty były bezpieczne.

Wykorzystaj potencjał skanowania w poszukiwaniu tajnych danych i pracuj z kodem mając pewność, że Twoje poufne informacje są chronione.

Git Secrets

Poznaj git-secrets, narzędzie, które może uchronić Cię przed wstydliwą sytuacją przypadkowego dodania sekretów do Twoich repozytoriów Git. To narzędzie skanuje zatwierdzenia, komunikaty zatwierdzeń i scalenia, aby zapobiec wyciekom poufnych danych z Twojego kodu.

Aby rozpocząć pracę w systemie Windows, wystarczy uruchomić skrypt install.ps1 w programie PowerShell. Skopiuje on niezbędne pliki do katalogu instalacyjnego i doda je do zmiennej PATH Twojego użytkownika. Dzięki temu git-secrets będzie łatwo dostępne z każdego miejsca w Twoim środowisku programistycznym.

Po zainstalowaniu git-secrets stanie się Twoim czujnym strażnikiem, sprawdzającym, czy którekolwiek z Twoich zatwierdzeń, komunikatów zatwierdzeń lub historii scalania nie pasuje do skonfigurowanych zabronionych wzorców. Jeśli wykryje dopasowanie, odrzuci zatwierdzenie, uniemożliwiając przedostanie się poufnych informacji.

Możesz dodać wzorce wyrażeń regularnych do pliku .gitallowed w katalogu głównym repozytorium, aby dostosować działanie git-secrets. Pomaga to wyfiltrować linie, które mogą wywoływać ostrzeżenie, ale są uzasadnione, zachowując równowagę między bezpieczeństwem a wygodą.

Podczas skanowania pliku git-secrets wyodrębnia wszystkie wiersze pasujące do zabronionych wzorców i podaje szczegółowe informacje, takie jak ścieżki do plików, numery wierszy i pasujące wiersze. Sprawdza również, czy pasujące linie są zgodne z zdefiniowanymi dozwolonymi wzorcami. Zatwierdzenie lub scalenie jest uznawane za bezpieczne, jeśli dozwolone wzorce anulują wszystkie oflagowane linie. Jeśli jednak jakakolwiek pasująca linia nie pasuje do dozwolonego wzorca, git-secrets zablokuje proces.

Korzystając z git-secrets, należy zachować ostrożność. Zabronione wzorce nie powinny być zbyt ogólne, a dozwolone wzorce nie mogą być zbyt liberalne. Testowanie wzorców za pomocą polecenia `git secrets –scan $filename` upewni Cię, że działają one zgodnie z zamierzeniami.

Jeśli chcesz zgłębić tajniki git-secrets lub przyczynić się do jego rozwoju, znajdziesz projekt na GitHub. Jest to projekt open source, który zachęca do wnoszenia wkładu przez społeczność. Dołącz do niej i zmieniaj świat!

Dzięki git-secrets możesz programować z pewnością, wiedząc, że przypadkowe ujawnienie sekretów nie zagrozi Twoim projektom. Używaj tego narzędzia i chroń swoje poufne informacje.

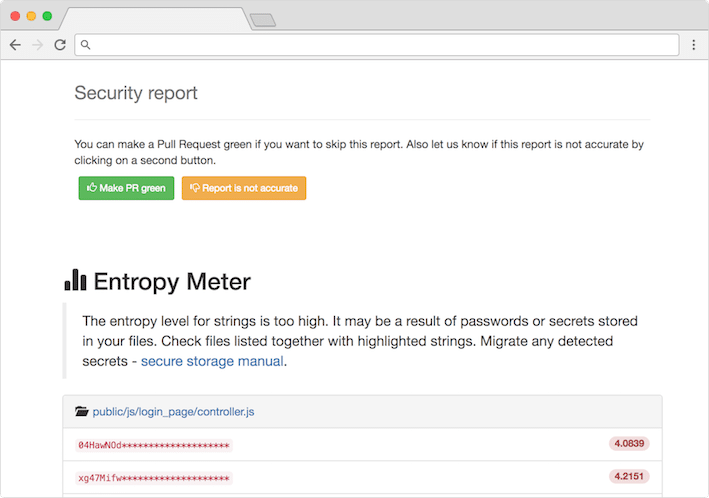

Repo Supervisor

Mam świetną wiadomość! Repo-supervisor to potężne narzędzie, które wykrywa sekrety i hasła w Twoim kodzie. Instalacja jest niezwykle prosta – wystarczy dodać webhook do swojego repozytorium GitHub. Repo-supervisor oferuje dwa tryby działania: skanowanie żądań ściągnięcia na GitHub lub skanowanie lokalnych katalogów z poziomu wiersza poleceń. Wybierz tryb, który najbardziej Ci odpowiada.

Aby rozpocząć przygodę z git-secrets, wystarczy odwiedzić repozytorium GitHub i pobrać najnowszą wersję. Znajdziesz tam pakiety dostosowane do wdrożenia AWS Lambda oraz przyjazny dla użytkownika tryb CLI. W trybie CLI możesz od razu przystąpić do działania bez dodatkowej konfiguracji, podczas gdy tryb pull request wymaga wdrożenia w AWS Lambda. Wybierz opcję, która pasuje do Twoich potrzeb i zacznij wykorzystywać moc git-secrets, aby zwiększyć bezpieczeństwo Twojej bazy kodu!

W trybie CLI wystarczy podać katalog jako argument, a Repo-supervisor przeskanuje obsługiwane typy plików, przetwarzając każdy z nich za pomocą tokenizera specyficznego dla danego typu. Następnie przeprowadzi kontrole bezpieczeństwa na wyodrębnionych ciągach i wygeneruje przejrzyste raporty w formacie zwykłego tekstu lub JSON.

W trybie żądania ściągnięcia Repo-supervisor przetwarza ładunki elementu webhook, wyodrębnia zmodyfikowane pliki i przeprowadza kontrolę bezpieczeństwa wyodrębnionych ciągów. W przypadku wykrycia problemów, ustawia status CI na błąd, udostępniając link do raportu. Brak problemów oznacza pomyślny status CI.

Repo-supervisor to niesamowity inspektor kodu, który chroni Twoje sekrety i hasła. Zapewnia integralność Twojej bazy kodu, co jest kluczowe w Twojej pracy zawodowej.

Wypróbuj Repo-supervisor! Zainstaluj go, skonfiguruj webhook i pozwól mu skanować w poszukiwaniu sekretów i haseł. Ciesz się dodatkową warstwą bezpieczeństwa!

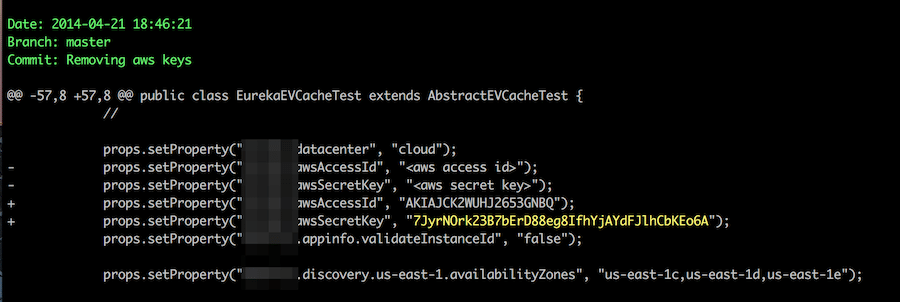

Truffle Hog

Przedstawiam Ci Truffle Hog – niesamowite narzędzie. Potraktuj je jak Twojego lojalnego towarzysza kodu, który skrupulatnie wyszukuje wszelkie ślady poufnych informacji czające się w Twoich repozytoriach. Truffle Hog jest mistrzem w przeszukiwaniu historii Twojego projektu, skrupulatnie analizując potencjalne wycieki cennych sekretów, takich jak klucze API i hasła.

Dzięki zastosowaniu kontroli o wysokiej entropii oraz wzorców wyrażeń regularnych, to narzędzie jest gotowe, aby odkryć te ukryte skarby i zapewnić bezpieczeństwo Twojego kodu. Pożegnaj się z wyciekami sekretów i skorzystaj z czujnej ochrony Truffle Hog!

A najlepsze jest to, że najnowsza wersja Truffle Hog zawiera wiele nowych, zaawansowanych funkcji. Obecnie oferuje ponad 700 detektorów danych uwierzytelniających, które aktywnie weryfikują je za pomocą odpowiednich interfejsów API. Obsługuje również skanowanie GitHub, GitLab, systemów plików, S3, GCS i Circle CI, dzięki czemu jest niezwykle wszechstronny.

Ponadto, TruffleHog ma teraz wbudowaną obsługę natychmiastowej weryfikacji kluczy prywatnych w oparciu o miliony użytkowników GitHub i miliardy certyfikatów TLS, wykorzystując najnowocześniejszą technologię Driftwood. Może nawet skanować pliki binarne i inne formaty plików, upewniając się, że żaden kamień nie zostanie pominięty.

Co więcej, TruffleHog jest dostępny zarówno jako akcja GitHub, jak i hook przed zatwierdzeniem, płynnie integrując się z Twoim przepływem pracy programistycznej. Został zaprojektowany tak, aby był wygodny i przyjazny dla użytkownika, zapewniając dodatkową warstwę bezpieczeństwa bez zbędnych trudności.

Dzięki Truffle Hog w zestawie narzędzi możesz pewnie chronić swój kod przed przypadkowym ujawnieniem i ukrywać swoje sekrety. Wypróbuj Truffle Hog i pozwól mu działać magicznie w ochronie Twoich projektów.

Git Ogar

GitHound wykracza poza ograniczenia innych narzędzi, wykorzystując wyszukiwanie kodu GitHub, dopasowywanie wzorców i przeszukiwanie historii zatwierdzeń. Potrafi przeszukać cały GitHub, a nie tylko określone repozytoria, użytkowników czy organizacje. Czyż to nie imponujące?

Przejdźmy teraz do jego fantastycznych funkcji. Git Hound korzysta z wyszukiwania kodu GitHub/Gist, co pozwala mu na wykrycie poufnych informacji rozproszonych po całym GitHub, przesłanych przez wszystkich. To jakby mieć mapę skarbów, która pozwala odkryć potencjalne luki.

Ale to nie wszystko. GitHound wykrywa poufne dane, wykorzystując dopasowywanie wzorców, informacje kontekstowe i entropię ciągów. Przeszukuje również historię zatwierdzeń, aby odnaleźć niewłaściwie usunięte sekrety, upewniając się, że żaden problem nie zostanie pominięty.

Aby ułatwić Ci życie, GitHound posiada system oceniania, który odfiltrowuje typowe fałszywe alarmy i optymalizuje wyszukiwanie pod kątem intensywnego przeszukiwania repozytoriów. Został zaprojektowany, aby oszczędzać Twój czas i wysiłek.

I zgadnij co? Git Hound jest wyposażony w funkcje wykrywania i dekodowania base64. Potrafi ujawnić ukryte sekrety zakodowane w formacie base64, co daje Ci dodatkową przewagę w polowaniu na poufne informacje.

Co więcej, GitHound oferuje opcje integracji z większymi systemami. Możesz generować dane wyjściowe w formacie JSON i dostosowywać wyrażenia regularne do swoich potrzeb. Chodzi o elastyczność i możliwość budowania na jego solidnej podstawie.

Porozmawiajmy teraz o jego ciekawych zastosowaniach. W świecie korporacyjnym GitHound staje się nieoceniony w wyszukiwaniu ujawnionych kluczy API klientów. Pomaga chronić poufne informacje, zapewniając najwyższy poziom bezpieczeństwa.

Dla łowców nagród za błędy, Git Hound to prawdziwa rewolucja. Umożliwia wyszukiwanie wyciekłych tokenów API pracowników, pomagając odkryć luki w zabezpieczeniach i zdobyć zasłużone nagrody. Czyż Git Hound nie jest wspaniały?

Gitleaks

Gitleaks został zaprojektowany, aby ułatwić Ci życie. Jest to łatwe w użyciu, kompleksowe rozwiązanie, które wykrywa sekrety, niezależnie od tego, czy są one ukryte w przeszłości, czy teraźniejszości Twojego kodu. Pożegnaj się z ryzykiem ujawnienia haseł, kluczy API lub tokenów w Twoich projektach.

Instalacja Gitleaks jest bardzo prosta. Możesz użyć Homebrew, Dockera lub Go, w zależności od preferencji. Ponadto oferuje elastyczne opcje wdrożenia. Możesz ustawić go jako hook przed zatwierdzeniem bezpośrednio w swoim repozytorium lub skorzystać z Gitleaks-Action, aby bezproblemowo zintegrować go z przepływami pracy GitHub. Chodzi o znalezienie konfiguracji, która najbardziej Ci odpowiada.

Porozmawiajmy teraz o poleceniach, które oferuje Gitleaks. Najpierw mamy polecenie `detect`. To potężne polecenie umożliwia skanowanie repozytoriów, katalogów i pojedynczych plików. Niezależnie od tego, czy pracujesz na własnej maszynie, czy w środowisku CI, Gitleaks zapewni Ci ochronę. Gwarantuje, że żaden sekret nie prześlizgnie się przez szczeliny.

Ale to nie wszystko. Gitleaks udostępnia również polecenie `protect`. To polecenie skanuje jawnie niezatwierdzone zmiany w repozytoriach Git. Działa jako ostatnia linia obrony, zapobiegając przypadkowemu ujawnieniu sekretów. To zabezpieczenie, dzięki któremu Twój kod jest czysty i bezpieczny.

Gitleaks jest sponsorowany przez firmę Tines, która jest ceniona w branży. Dzięki ich wsparciu Gitleaks stale się rozwija i ulepsza, oferując najlepsze możliwości wykrywania tajnych informacji.

Dlatego, moi drodzy programiści, nie pozwólcie, aby tajemnice zagrażały Waszym projektom. Zainstalujcie, skonfigurujcie Gitleaks i pozwólcie mu wykonać ciężką pracę polegającą na skanowaniu i ochronie Waszych repozytoriów.

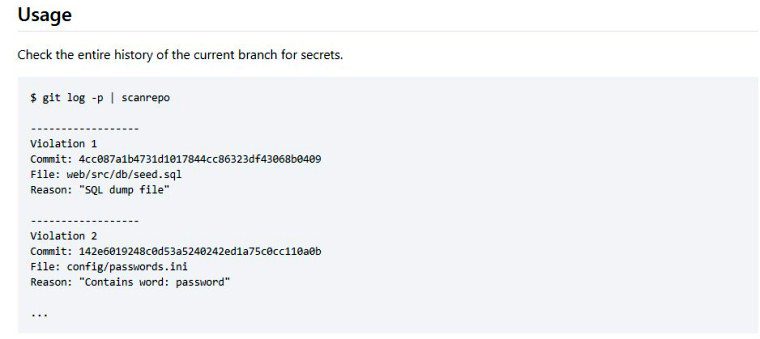

Skaner Bezpieczeństwa Repo

Skaner bezpieczeństwa repo to nieocenione narzędzie wiersza poleceń, zaprojektowane, aby pomóc Ci w identyfikacji nieumyślnie umieszczonych poufnych danych, takich jak hasła, tokeny, klucze prywatne i inne tajemnice, w repozytorium Git.

To potężne narzędzie umożliwia proaktywne wykrywanie i eliminowanie potencjalnych luk w zabezpieczeniach wynikających z przypadkowego włączenia poufnych informacji do Twojej bazy kodu. Korzystając ze Skanera Bezpieczeństwa Repo, możesz zapewnić integralność swojego repozytorium i chronić poufne dane przed nieautoryzowanym dostępem.

Skaner bezpieczeństwa repo bez problemu analizuje historię całego repozytorium, szybko prezentując kompleksowe wyniki skanowania. Przeprowadzając dokładną analizę, umożliwia Ci proaktywną identyfikację i szybkie eliminowanie potencjalnych luk w zabezpieczeniach, które mogą wynikać z ujawnionych sekretów w oprogramowaniu open source.

Git Guardian

GitGuardian to narzędzie, które umożliwia programistom, zespołom ds. bezpieczeństwa i zgodności monitorowanie aktywności GitHub w czasie rzeczywistym i identyfikowanie luk w zabezpieczeniach spowodowanych ujawnieniem sekretów, takich jak tokeny API, certyfikaty bezpieczeństwa, poświadczenia baz danych itp.

GitGuardian umożliwia zespołom egzekwowanie zasad bezpieczeństwa w kodzie prywatnym i publicznym oraz innych źródłach danych.

Główne funkcje GitGuardiana:

- Pomaga znaleźć poufne informacje, takie jak sekrety w prywatnym kodzie źródłowym.

- Identyfikuje i naprawia wycieki poufnych danych w publicznym serwisie GitHub.

- Jest to skuteczne, przejrzyste i łatwe w konfiguracji narzędzie do wykrywania tajnych informacji.

- Oferuje szerszy zasięg i rozbudowaną bazę danych, obejmującą prawie wszystkie zagrożone informacje poufne.

- Wykorzystuje zaawansowane techniki dopasowywania wzorców, które usprawniają proces wykrywania i zwiększają jego efektywność.

Podsumowanie

Mam nadzieję, że ten artykuł dostarczył Ci wiedzy na temat wykrywania poufnych danych w repozytorium GitHub. Jeśli korzystasz z AWS, zapoznaj się z tym artykułem, aby przeskanować zabezpieczenia i błędną konfigurację AWS. Bądź na bieżąco z kolejnymi interesującymi narzędziami, które ułatwią Ci pracę. Udanej pracy z kodem i pilnuj swoich sekretów! 🔒

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.