Ochrona systemu Debian to priorytet, a kluczowym elementem tej ochrony jest odpowiednio skonfigurowana zapora sieciowa. Uproszczona zapora ogniowa, znana jako UFW (Uncomplicated Firewall), stanowi intuicyjny sposób na zarządzanie ruchem sieciowym, zarówno przychodzącym, jak i wychodzącym. Dzięki temu wzmacniamy bezpieczeństwo naszego systemu, chroniąc go przed nieautoryzowanym dostępem oraz potencjalnymi zagrożeniami.

W tym artykule znajdziesz kompleksowy przewodnik po instalacji, konfiguracji i efektywnym zarządzaniu zaporą ogniową UFW w systemie Debian.

Czym jest UFW?

UFW, czyli Uncomplicated Firewall, to przyjazny dla użytkownika interfejs nakładki na iptables, uznawany za jedną z najlepszych zapór sieciowych dla systemów Linux. Narzędzie to można z łatwością zainstalować na wielu dystrybucjach Linuksa, w tym na Debianie.

UFW upraszcza skomplikowany proces konfiguracji iptables, oferując przejrzysty interfejs i łatwe w użyciu polecenia. Pozwala to na precyzyjne określenie reguł sterowania ruchem sieciowym. W efekcie tylko autoryzowane połączenia są dozwolone, a potencjalne zagrożenia bezpieczeństwa są skutecznie blokowane.

Jak zainstalować UFW na Debianie?

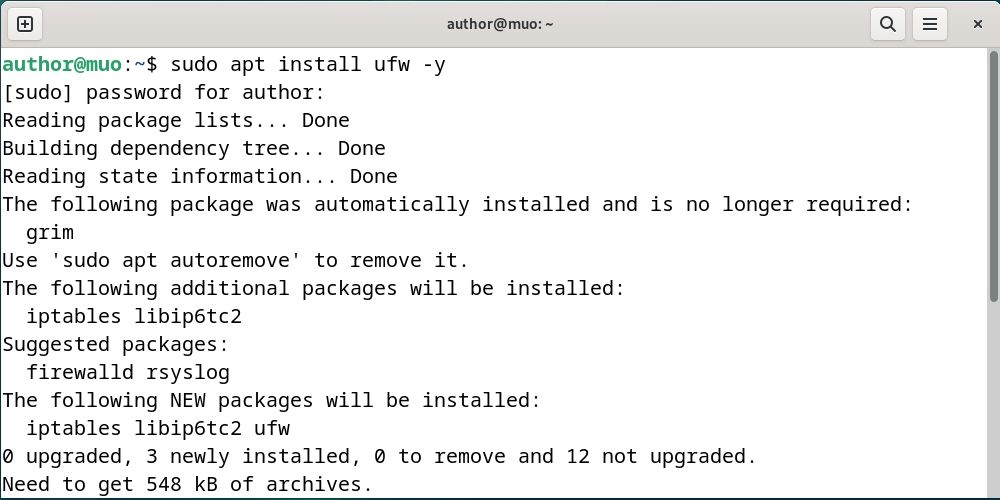

Zanim przejdziesz do konfiguracji UFW, musisz go najpierw zainstalować na swoim komputerze z systemem Debian. W tym celu otwórz terminal i zaktualizuj listę pakietów za pomocą polecenia:

sudo apt update

Następnie zainstaluj UFW, wpisując:

sudo apt install ufw -y

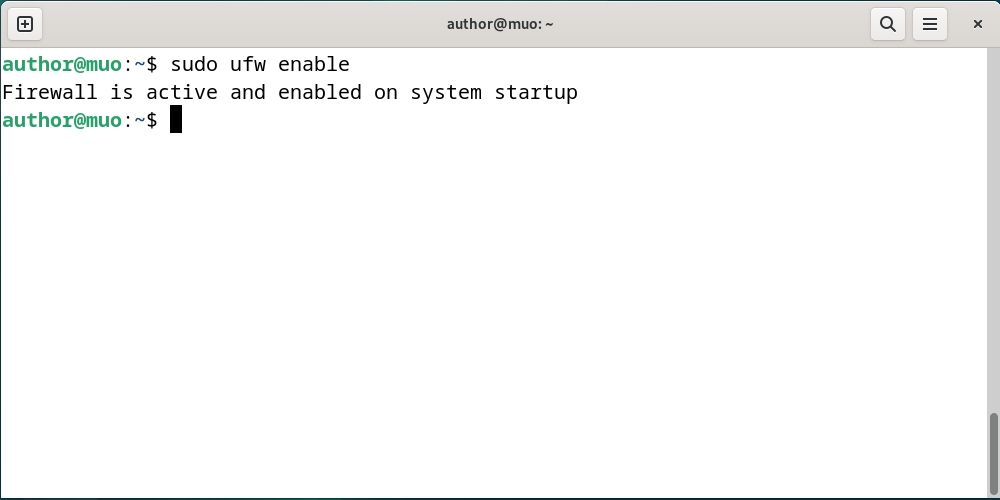

Po zakończeniu instalacji możesz aktywować UFW, używając polecenia:

sudo ufw enable

Definiowanie reguł UFW w Debianie

Kontrolę nad ruchem sieciowym systemu Debian osiągniesz poprzez zdefiniowanie odpowiednich reguł w UFW. Poniżej przedstawiamy opis niektórych z nich:

- Zezwalaj (allow): Umożliwia dostęp do ruchu dla określonych usług, portów lub adresów IP.

- Odmów (deny): Blokuje dostęp do ruchu dla konkretnych usług, portów lub adresów IP.

- Porty mogą być identyfikowane za pomocą numerów (np. 22) lub nazw (np. SSH).

- Możesz określić pojedynczy adres IP lub użyć opcji „any”, aby zezwolić na ruch z każdego adresu IP.

- Domyślnie UFW blokuje wszystkie przychodzące połączenia.

Konfiguracja domyślnych reguł UFW w Debianie

Poniżej znajdziesz przykłady, jak skonfigurować domyślne reguły zapory sieciowej w systemie Debian:

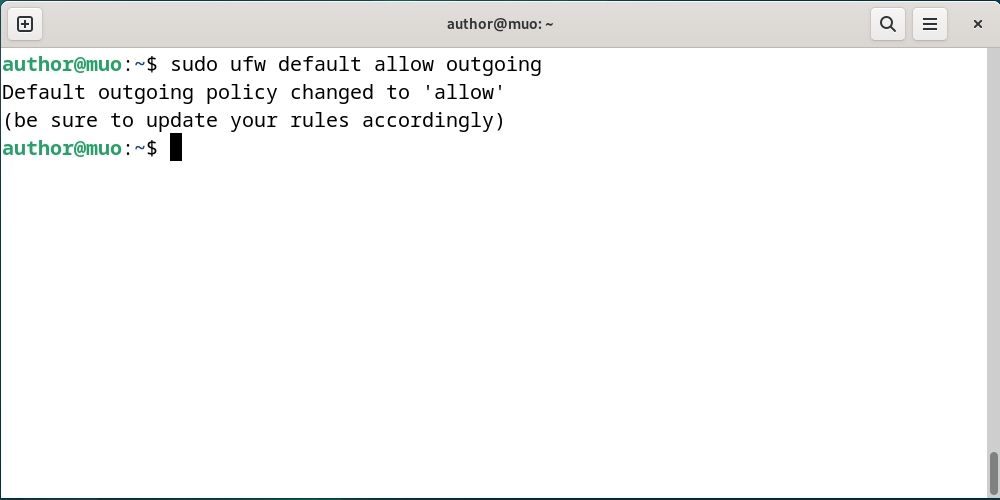

1. Zezwól na wszystkie połączenia wychodzące

Domyślnie UFW blokuje wszystkie połączenia wychodzące. Aby je zezwolić, użyj polecenia:

sudo ufw default allow outgoing

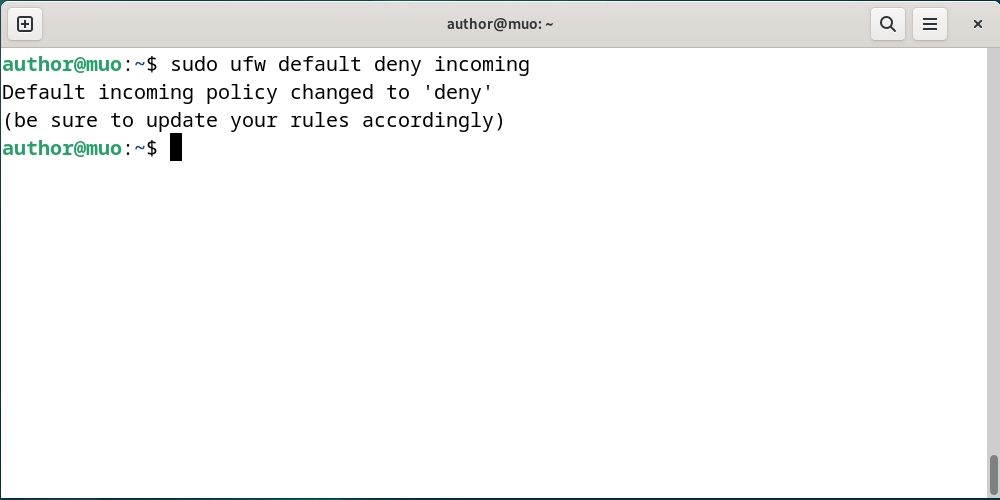

2. Zablokuj wszystkie połączenia przychodzące

Aby zablokować wszystkie połączenia przychodzące, wprowadź polecenie:

sudo ufw default deny incoming

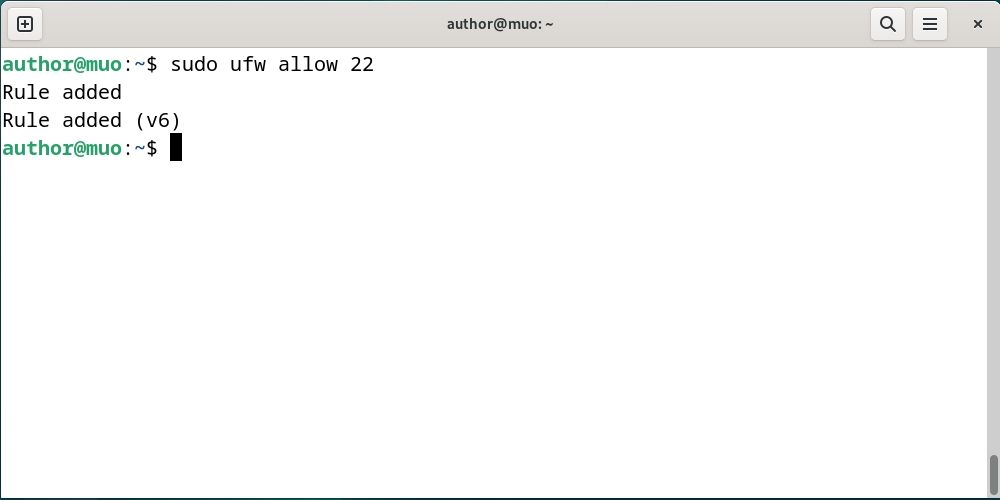

3. Zezwól na określony port

Aby umożliwić ruch sieciowy na wybranym porcie, dodaj jego numer do listy dozwolonych:

sudo ufw allow 22

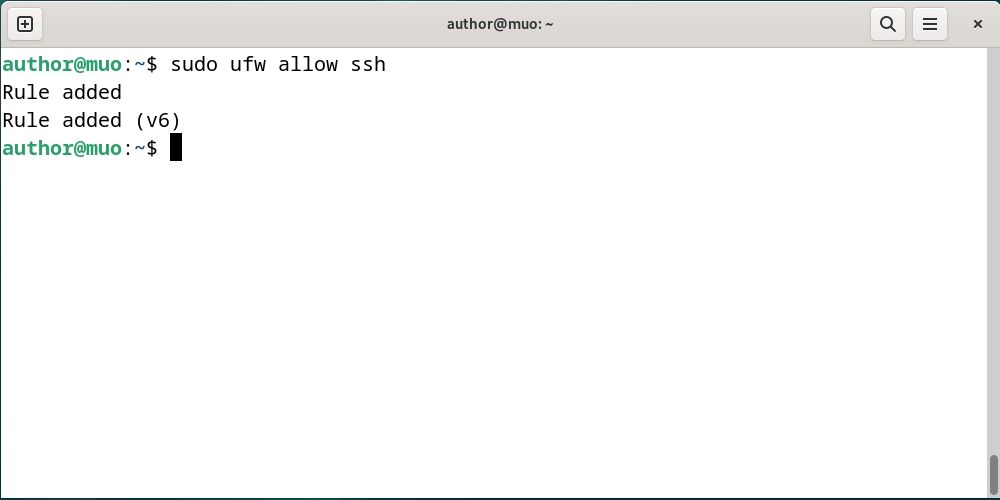

Możesz także użyć nazwy portu:

sudo ufw allow ssh

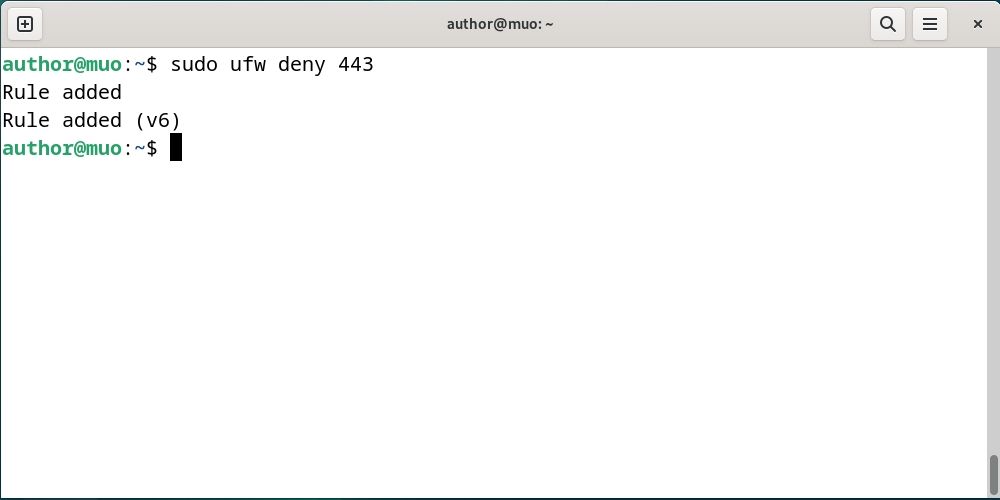

4. Zablokuj określony port

Podobnie, aby zablokować ruch sieciowy na danym porcie, użyj opcji „deny” z numerem lub nazwą portu:

sudo ufw deny 443

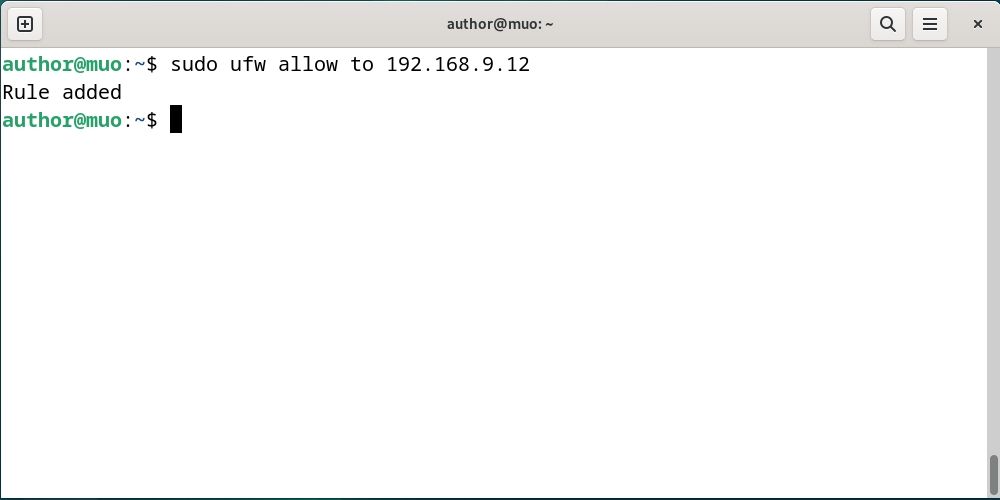

5. Zezwól na adres IP

Aby zezwolić na ruch z konkretnego adresu IP, wykonaj polecenie:

sudo ufw allow from 192.168.9.12

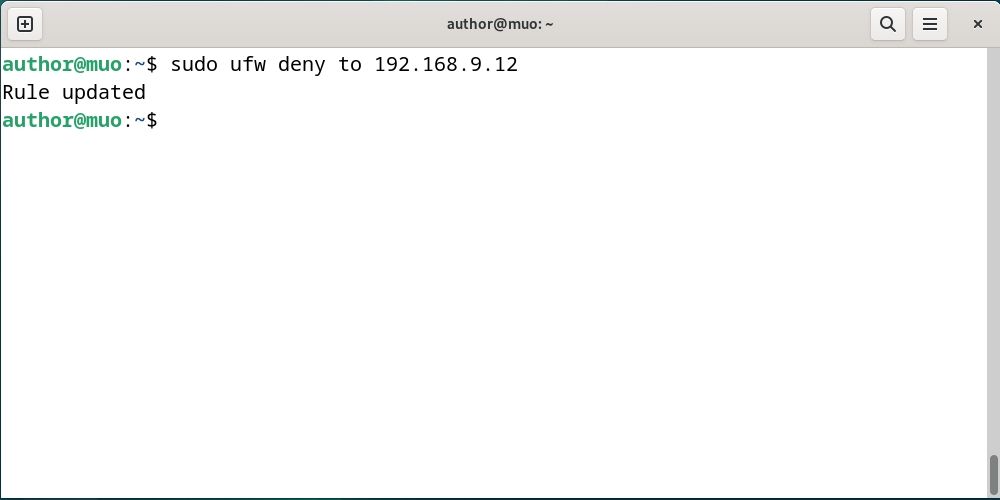

6. Zablokuj adres IP

Możesz również zablokować ruch z określonego adresu IP, używając:

sudo ufw deny from 192.168.9.12

7. Uruchom ponownie UFW

Po zdefiniowaniu wszystkich potrzebnych reguł, aby je zastosować, uruchom ponownie usługę UFW:

sudo systemctl restart ufw

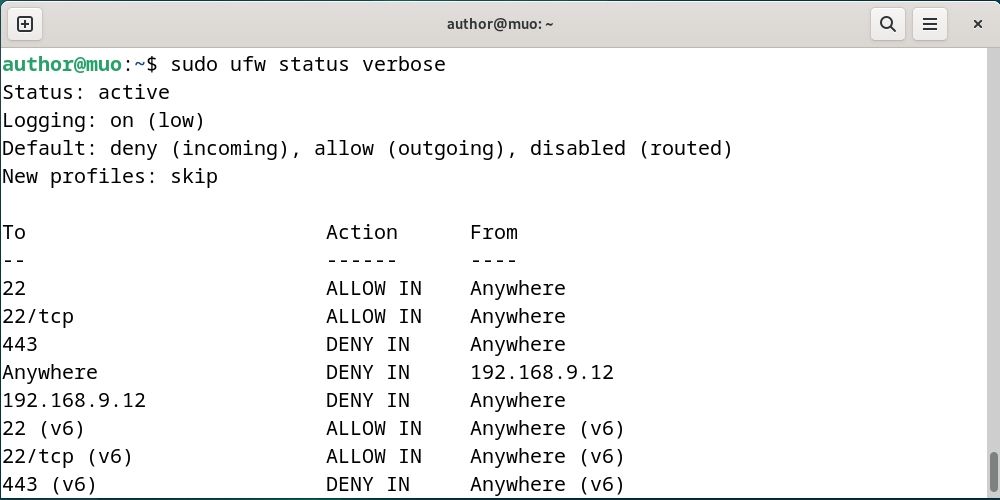

8. Sprawdź status UFW

Aby sprawdzić status UFW oraz aktualnie aktywne reguły, użyj polecenia:

sudo ufw status verbose

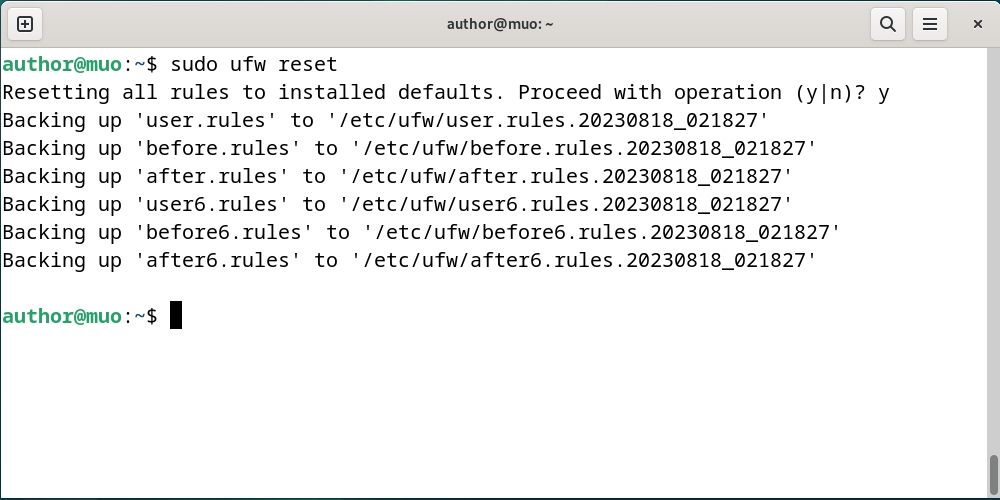

9. Zresetuj reguły UFW

Jeśli chcesz przywrócić wszystkie reguły UFW do ustawień domyślnych, wykonaj polecenie:

sudo ufw reset

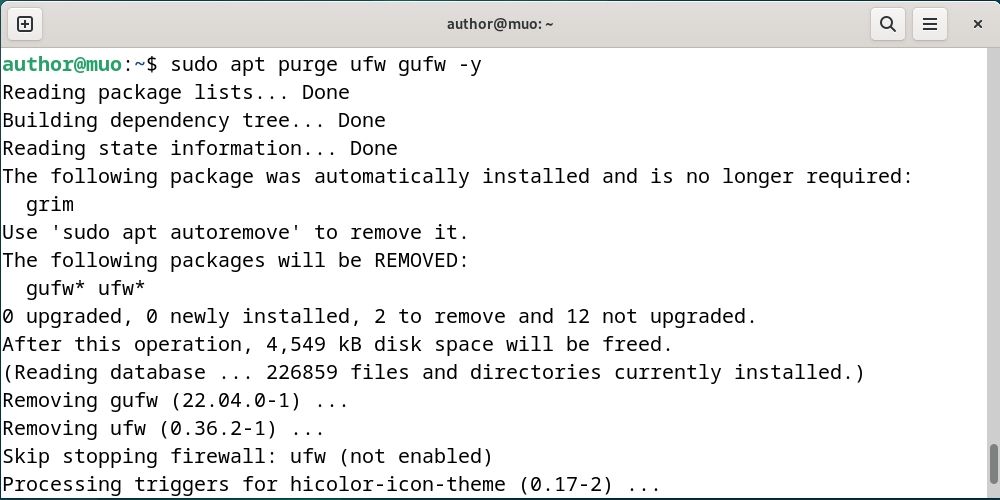

Jak odinstalować UFW na Debianie?

Odinstalowanie UFW w systemie Debian jest proste, wystarczy użyć:

sudo apt purge ufw gufw -y

Zabezpiecz swój system Debian z pomocą zapory ogniowej UFW

Konfiguracja zapory ogniowej to fundamentalny krok w zabezpieczeniu systemu Debian przed potencjalnymi zagrożeniami. UFW upraszcza ten proces, oferując prosty interfejs do zarządzania regułami iptables.

Postępując zgodnie z naszymi instrukcjami, zyskasz pełną kontrolę nad ruchem sieciowym swojego systemu, zapewniając dostęp tylko autoryzowanym połączeniom. Dodatkowo, warto pamiętać o regularnej zmianie hasła do systemu Linux, aby zwiększyć jego bezpieczeństwo.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.