Zrozumienie i ochrona powierzchni ataku w sieci komputerowej

Powierzchnia ataku w kontekście sieci komputerowej to nic innego jak zbiór wszystkich punktów dostępu, przez które niepowołana osoba może próbować przeniknąć do systemu. Jej celem może być wykradanie danych lub wywoływanie zakłóceń w działaniu. Innymi słowy, to wszystkie „drzwi” i „okna”, które mogą zostać wykorzystane do ataku.

Dla zapewnienia solidnej ochrony sieci, kluczowe jest zminimalizowanie tej powierzchni. Im mniejsza powierzchnia ataku, tym mniejsze pole działania dla potencjalnych intruzów i tym łatwiej jest ją skutecznie zabezpieczyć. Jednak nawet najmniejsza powierzchnia ataku wymaga ciągłego nadzoru, aby szybko identyfikować i neutralizować wszelkie zagrożenia.

Po dokładnym zmapowaniu powierzchni ataku, niezbędne jest przeprowadzenie testów podatności, aby odkryć istniejące oraz przyszłe niebezpieczeństwa. Te działania stanowią fundament monitorowania powierzchni ataku (Attack Surface Monitoring, ASM).

Dostępne są specjalistyczne narzędzia przeznaczone do tego celu. Ich działanie polega zazwyczaj na skanowaniu zasobów sieciowych i informatycznych, takich jak punkty końcowe, aplikacje internetowe, usługi online, w poszukiwaniu słabych punktów.

Po takim skanowaniu, narzędzia informują o wykrytych zagrożeniach i rozpoczynają ciągłe monitorowanie sieci, mając na celu szybkie wychwycenie zmian w strukturze powierzchni ataku lub pojawienie się nowych luk.

Najbardziej zaawansowane narzędzia ASM korzystają z regularnie aktualizowanych baz danych zagrożeń, co pozwala przewidywać potencjalne problemy. Poniżej przedstawiamy zestawienie najskuteczniejszych rozwiązań ASM.

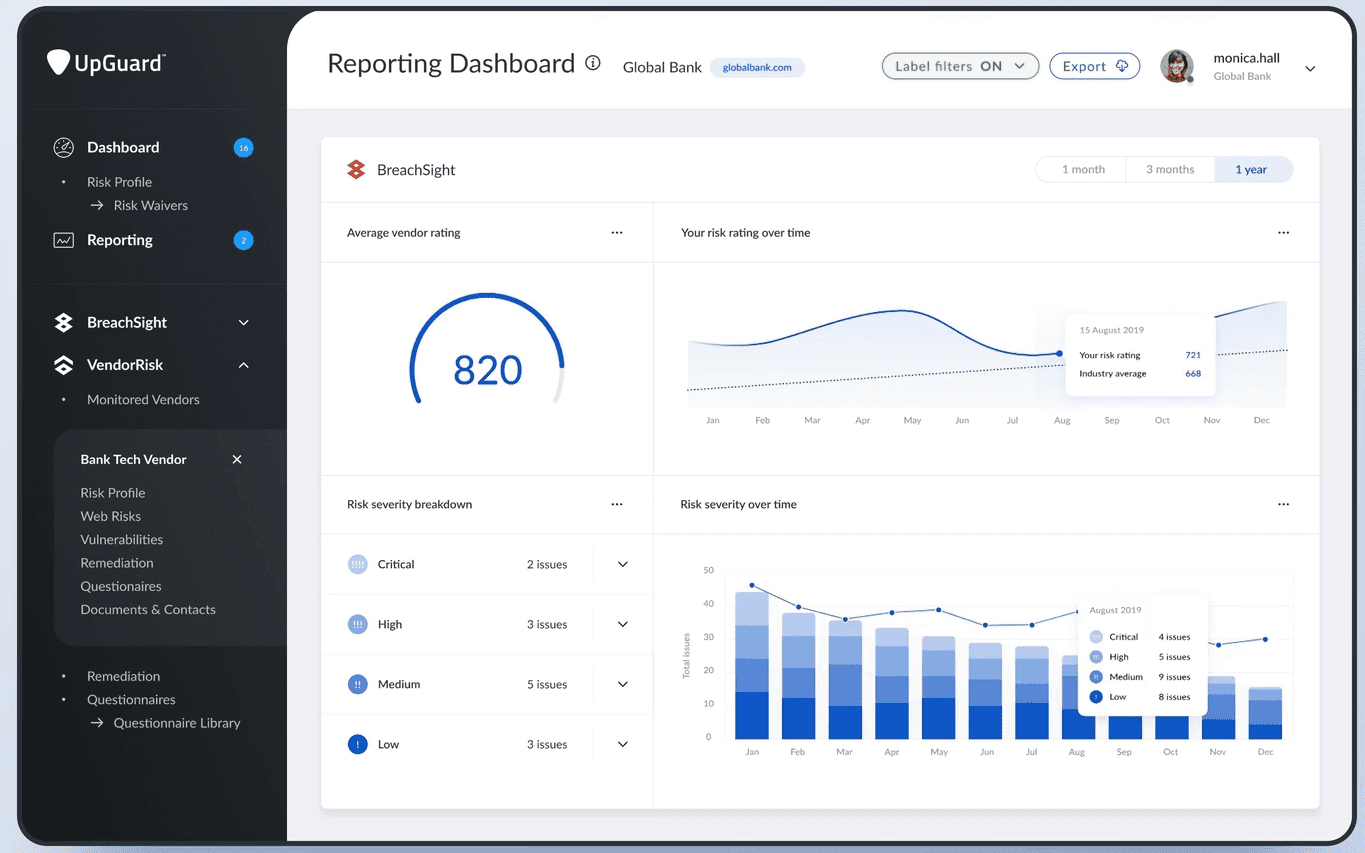

UpGuard

Platforma UpGuard to wszechstronne oprogramowanie do zarządzania ryzykiem oraz powierzchnią ataku, szczególnie w kontekście podmiotów trzecich. W jej skład wchodzą:

- UpGuard Vendor Risk: Narzędzie do zarządzania ryzykiem związanym z dostawcami technologii, umożliwiające ciągłe monitorowanie, automatyzację ankiet bezpieczeństwa i ograniczanie ryzyka pochodzącego od podmiotów trzecich i czwartych.

- UpGuard BreachSight: Funkcja zarządzania powierzchnią ataku, która pomaga zapobiegać wyciekom danych, wykrywa ujawnione dane uwierzytelniające i chroni dane klientów.

- UpGuard CyberResearch: Usługi zarządzane w zakresie bezpieczeństwa, które wzmacniają ochronę przed zagrożeniami z zewnątrz. Analitycy UpGuard współpracują z firmami w celu monitorowania organizacji i dostawców, identyfikując potencjalne wycieki danych.

UpGuard oferuje bezpłatny raport dotyczący cyberbezpieczeństwa, pozwalający przetestować możliwości narzędzia. Raport ten pomaga zidentyfikować kluczowe zagrożenia w obrębie witryny, systemu e-mail czy sieci. Zapewnia on natychmiastowy wgląd w setki czynników ryzyka, takich jak SSL, otwarte porty, stan DNS czy typowe luki w zabezpieczeniach, co umożliwia podjęcie szybkich działań naprawczych.

Po sprawdzeniu przydatności usługi za pomocą bezpłatnego raportu, można skorzystać z płatnych planów, dostosowanych do wielkości firmy lub sieci.

Podstawowy pakiet dla małych firm stanowi doskonały punkt wyjścia w zarządzaniu powierzchnią ataku, a wraz z rozwojem firmy można dodawać kolejne funkcje.

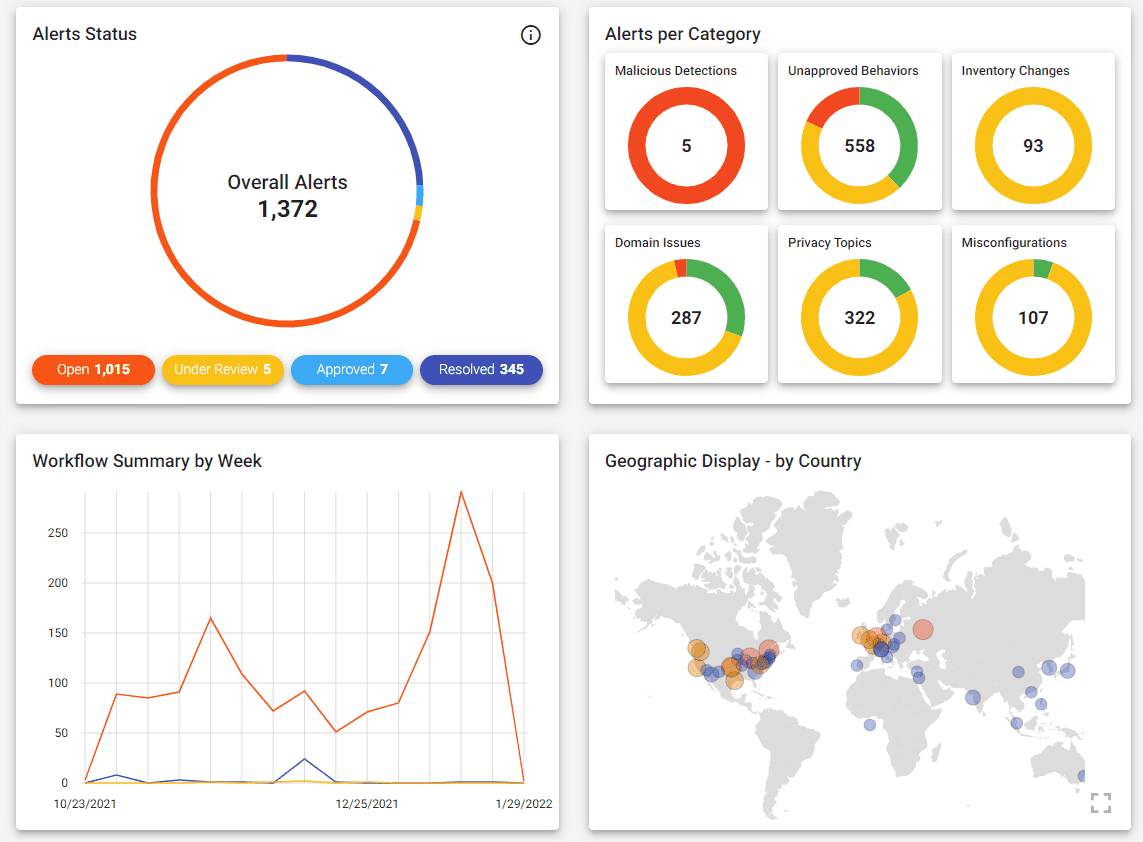

Reflectiz

Reflectiz zapewnia firmom pełen wgląd w potencjalne obszary ryzyka, pomagając w minimalizacji zagrożeń związanych z rosnącą popularnością narzędzi open source i aplikacji zewnętrznych.

Aplikacja Reflectiz działa bezinwazyjnie, nie wymaga instalacji i uruchamiana jest zdalnie, co chroni zasoby IT oraz uniemożliwia dostęp do poufnych danych firmy.

Strategia Reflectiz opiera się na innowacyjnej piaskownicy, gdzie aplikacje własne, firm trzecich i czwartych poddawane są analizie w celu wykrycia wszystkich luk w zabezpieczeniach. Wykorzystywana jest zastrzeżona analiza behawioralna.

Wyniki analizy prezentowane są na przejrzystym pulpicie nawigacyjnym. Następnie, narzędzie identyfikuje priorytety zagrożeń, po czym inicjuje proces ich naprawy oraz rozwiązuje problemy związane ze zgodnością.

Skuteczność analizy ekosystemu online oferowanej przez Reflectiz jest stale podnoszona dzięki regularnemu skanowaniu Internetu, co umożliwia aktualizację obszernej bazy danych zagrożeń.

Dzięki temu rozwiązanie to, niezależnie od rozmiaru przedsiębiorstwa, dostarcza wysoką wartość od samego początku – jest odpowiednie zarówno dla małych zespołów, średnich organizacji, jak i dużych korporacji.

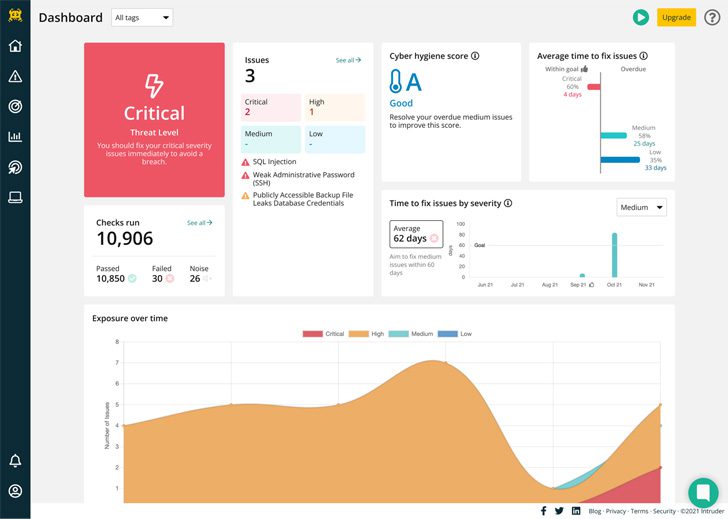

Intruder

Intruder to narzędzie pozwalające na identyfikację wszystkich elementów infrastruktury IT, które są dostępne z Internetu. Dzięki temu zyskujemy lepszy wgląd w powierzchnię ataku firmy i kontrolę nad tym, co nie powinno być wystawione na działanie sieci.

Intruder udostępnia intuicyjne narzędzie do wyszukiwania otwartych portów i usług z filtrami adaptacyjnymi, które pomagają zidentyfikować technologie, do których potencjalny napastnik może uzyskać dostęp.

Powierzchnia ataku nie jest stała, dlatego Intruder oferuje stałe monitorowanie, które śledzi wszelkie zmiany w środowisku IT.

Użytkownik może otrzymywać raporty dotyczące nowo otwartych portów i usług. Narzędzie informuje również o wdrożeniach, o których firma mogła nie wiedzieć.

Dla firm posiadających rozległe sieci, Intruder proponuje unikalną funkcję Smart Recon, która automatycznie identyfikuje aktywne zasoby w sieci. Ogranicza to skanowanie do celów aktywnych, obniżając koszty związane z monitorowaniem nieaktywnych systemów.

Intruder oferuje także funkcję sprawdzania ważności certyfikatów SSL i TLS. Użytkownik jest powiadamiany o zbliżającym się wygaśnięciu certyfikatów, co pozwala zachować bezpieczeństwo i uniknąć przestojów usług oraz stron internetowych.

InsightVM

Platforma InsightVM firmy Rapid7 ma na celu zwiększenie przejrzystości w identyfikacji i eliminowaniu zagrożeń. Umożliwia wykrywanie zagrożeń na wszystkich punktach końcowych w sieci, w chmurze oraz w infrastrukturze zwirtualizowanej.

Odpowiednie priorytetyzowanie ryzyka, wraz ze szczegółowymi instrukcjami dla działów IT i DevOps, zapewnia bardziej wydajny i skuteczny proces naprawczy.

InsightVM zapewnia szybki wgląd w zagrożenia występujące w infrastrukturze IT w czasie rzeczywistym, dzięki przejrzystemu pulpitowi nawigacyjnemu. Pulpit ten umożliwia również ocenę i raportowanie postępów w realizacji celów planu łagodzenia ryzyka.

InsightVM można zintegrować z ponad 40 wiodącymi technologiami, w tym SIEM, zaporami sieciowymi i systemami śledzenia zgłoszeń, poprzez interfejs API RESTful, udostępniając im informacje o lukach w zabezpieczeniach.

Rozwiązanie InsightVM gromadzi dane z punktów końcowych za pomocą lekkiego, uniwersalnego agenta, który jest także wykorzystywany w innych rozwiązaniach Rapid7, takich jak InsightIDR i InsightOps. Pojedyncze wdrożenie zapewnia dostęp do informacji o zagrożeniach sieciowych i użytkownikach punktów końcowych w czasie rzeczywistym.

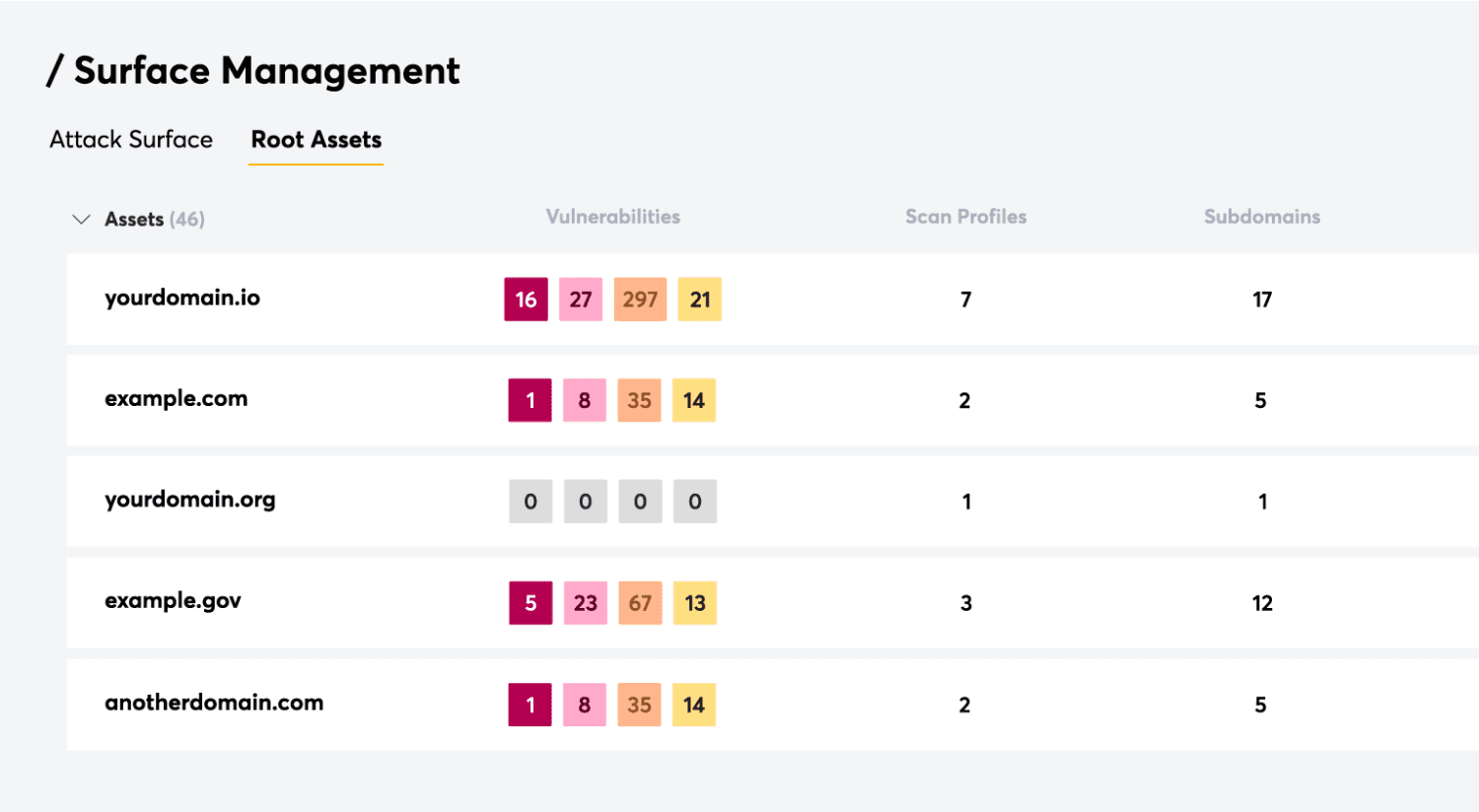

Detectify Surface Monitoring

Rozwiązanie Detectify do monitorowania powierzchni kontroluje wszystko, co jest publicznie dostępne w infrastrukturze IT. Zapewnia ochronę subdomen aplikacji, wykrywa ujawnione pliki, błędy konfiguracji i luki w zabezpieczeniach.

Jedną z zalet Detectify Surface Monitoring jest łatwość rozpoczęcia. Wystarczy dodać domenę, a narzędzie natychmiast rozpocznie monitorowanie wszystkich subdomen i aplikacji.

Detectify korzysta z wyników badań etycznych hakerów z Crowdsource, co gwarantuje ochronę przed najnowszymi wykrytymi lukami, w tym tymi, które nie zostały wcześniej udokumentowane i są dostępne wyłącznie dla Detectify.

Crowdsource to społeczność ponad 350 etycznych hakerów, którzy nieustannie pracują nad udostępnianiem swoich odkryć w Detectify. Proces ten zajmuje zaledwie 15 minut.

Oprócz monitorowania zasobów sieciowych i technologii dostępnych online, Detectify analizuje także stan infrastruktury DNS, zapobiega przejęciom subdomen oraz wykrywa nieumyślne wycieki i ujawnienie informacji, takich jak klucze API, tokeny, hasła i inne dane zakodowane w aplikacjach lub przechowywane w postaci niezaszyfrowanego tekstu.

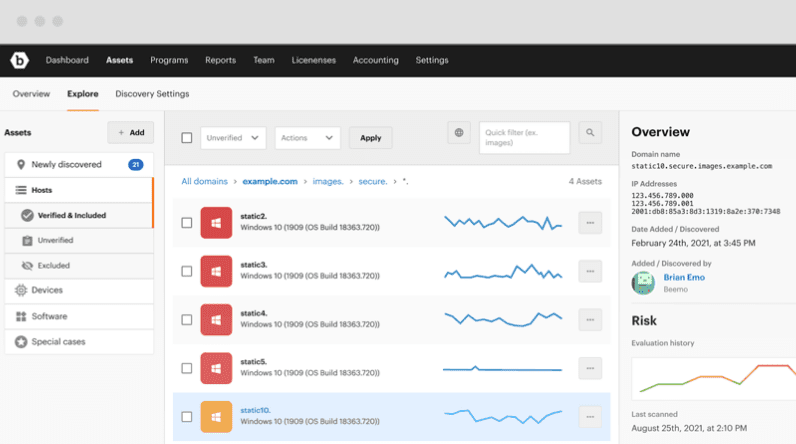

Bugcrowd

Bugcrowd to narzędzie do zarządzania powierzchnią ataku, które umożliwia identyfikację, inwentaryzację i przypisywanie poziomu ryzyka do odsłoniętych urządzeń, zapomnianych lub ukrytych aplikacji oraz innych zasobów IT. Bugcrowd łączy technologię i dane z wiedzą ekspertów, aby zapewnić kompleksową ocenę ryzyka związanego z powierzchnią ataku.

Za pomocą Bugcrowd można analizować wyniki skanowania i przygotowywać je do przeglądu przez użytkowników i interesariuszy. Wyniki mogą być uzupełnione o rekomendacje i plany naprawcze, co okazuje się bardzo przydatne np. podczas fuzji lub przejęć. Wykryte luki mogą być przeniesione do programów typu Bug Bounty lub testów penetracyjnych w celu ich wyeliminowania.

Platforma Bugcrowd wykorzystuje technologię o nazwie AssetGraph, która tworzy ranking zagrożonych zasobów w oparciu o obszerne repozytorium wiedzy o bezpieczeństwie.

Największą siłą Bugcrowd jest wykorzystanie globalnej sieci ekspertów ds. bezpieczeństwa. Dzięki temu narzędzie może znacząco zmniejszyć powierzchnię ataku w sieci, przewidując luki, które potencjalni hakerzy mogliby dopiero odkryć.

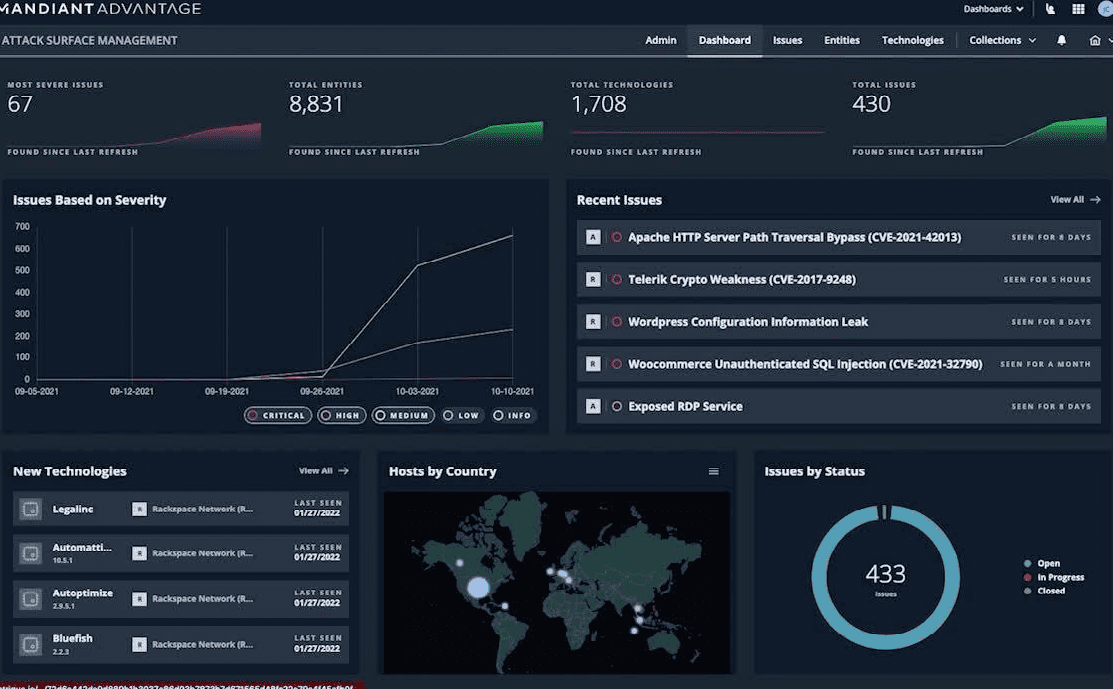

Mandiant Advantage

Podejście Mandiant polega na przekształceniu programu bezpieczeństwa z reaktywnego na proaktywny. Realizowane jest to poprzez mapowanie graficzne zasobów i aktywowanie alertów w przypadku ryzykownych ekspozycji.

Mandiant automatycznie wykorzystuje swoją wiedzę i dane do analizy powierzchni ataku, informując o podatnych punktach, ekspozycji na zagrożenia i błędnych konfiguracjach.

W ten sposób, zespoły ds. bezpieczeństwa mogą wdrożyć inteligentny system wykrywania zagrożeń, reagując błyskawicznie w celu rozwiązania problemu i zminimalizowania jego skutków.

Proaktywna postawa Mandiant jest wzmocniona przez monitorowanie w czasie rzeczywistym i alerty informujące o zmianach w statusie aktywów. Gwarantuje to, że żadne zmiany nie pozostaną niezauważone, a użytkownik ma przewagę nad potencjalnymi zagrożeniami.

Dzięki Mandiant można w pełni wykorzystać potencjał chmury i przyspieszyć cyfrową transformację firmy bez obawy o ryzyko.

Mapowanie zasobów IT Mandiant zapewnia pełny wgląd w infrastrukturę, umożliwiając identyfikację zasobów w chmurze dzięki ponad 250 integracjom. Umożliwia również badanie relacji z partnerami i podmiotami zewnętrznymi oraz analizę składu ujawnionych technologii, zasobów i konfiguracji.

Wartość przewidywania

Analizując koszty narzędzi ASM, nie należy patrzeć jedynie na ich bezwzględną cenę, ale także na potencjalne oszczędności wynikające z uproszczenia procesu wykrywania i eliminowania zagrożeń. Kluczowym aspektem tych narzędzi jest to, że obejmują one całe środowisko IT, włączając w to zasoby lokalne, zdalne, chmurowe, konteneryzowane i maszyny wirtualne, dzięki czemu żaden z zasobów nie jest poza zasięgiem.

Należy jednak pamiętać, że narzędzie ASM nie jest magicznym rozwiązaniem, które całkowicie eliminuje wszelkie zagrożenia. Prawdziwa wartość tych narzędzi polega na tym, że umożliwiają one proaktywne zarządzanie podatnościami, a także śledzenie i optymalizację zadań naprawczych.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.