Wirtualne sieci LAN (VLAN) i podsieci to fundamentalne elementy składowe infrastruktury sieciowej, odgrywające kluczową rolę w projektowaniu i efektywnym zarządzaniu sieciami komputerowymi.

W dzisiejszej erze cyfrowej, sieci stały się nieodłączną częścią działalności niemal każdej organizacji, niezależnie od jej wielkości.

Wraz ze wzrostem złożoności i skali sieci, zrozumienie zasad działania VLAN i podsieci stało się niezbędną umiejętnością dla specjalistów ds. sieci.

Zanurzmy się w ten temat!

Czym jest sieć VLAN?

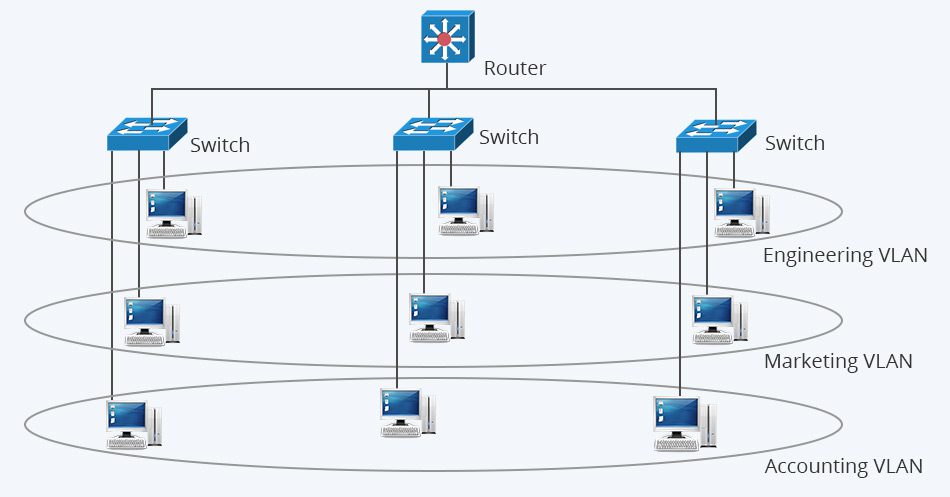

VLAN, czyli wirtualna sieć lokalna, to technologia umożliwiająca tworzenie logicznych grup urządzeń w ramach jednej fizycznej infrastruktury sieciowej, niezależnie od ich faktycznego położenia w sieci.

Można to porównać do tworzenia równoległych, logicznie odizolowanych światów w ramach jednej fizycznej sieci!

Dzięki sieciom VLAN, pojedyncza sieć fizyczna może być podzielona na wiele wirtualnych segmentów, z których każdy funkcjonuje jako oddzielna sieć z własnymi zasobami i politykami bezpieczeństwa.

Ale po co ich w ogóle używać? 🤔

W dużych organizacjach, często występuje wiele różnych działów lub zespołów, każdy z odmiennymi wymaganiami dotyczącymi sieci.

Przykładowo, dział finansowy może wymagać wyższego poziomu zabezpieczeń i przepustowości niż dział marketingu. Sieci VLAN umożliwiają przydzielenie każdej grupie dedykowanej sieci, bez potrzeby fizycznego rozdzielania infrastruktury.

Jedną z głównych korzyści płynących z zastosowania sieci VLAN jest zwiększenie poziomu bezpieczeństwa.

Umożliwiają logiczne grupowanie zasobów sieciowych w oparciu o wymagania bezpieczeństwa. Ta segregacja danych podnosi poziom ochrony, ograniczając dostęp do zasobów i izolując ruch w obrębie poszczególnych sieci VLAN.

Ponadto, sieci VLAN optymalizują wydajność sieci, ograniczając przeciążenie. Dzieląc sieć na mniejsze segmenty, zmniejsza się ruch rozgłoszeniowy, co przekłada się na zwiększenie wydajności.

Zapewniają także elastyczność w projektowaniu sieci, umożliwiając wprowadzanie zmian w konfiguracji bez konieczności fizycznej modyfikacji okablowania. Nowe sieci VLAN mogą być dodawane lub usuwane w zależności od zmieniających się potrzeb.

Jak działają sieci VLAN?

Sposób działania sieci VLAN jest prosty.

VLAN można postrzegać jako „magiczny element”, który „żyje” w ramach sieci fizycznej. Umożliwia administratorom sieci logiczne rozdzielenie urządzeń na grupy, które normalnie nie mogłyby się ze sobą komunikować, nawet jeśli są podłączone do tego samego przełącznika czy routera.

Jest to osiągane poprzez proces tagowania VLAN, który polega na dodawaniu specjalnego nagłówka do ramek Ethernet, zawierającego informację o sieci VLAN, do której dana ramka należy.

Konfiguracja sieci VLAN odbywa się zazwyczaj na przełącznikach, gdzie poszczególne porty można przypisać do różnych sieci VLAN na podstawie adresu MAC, protokołu, lub innych kryteriów.

Gdy urządzenie wysyła ramkę w obrębie sieci VLAN, przełącznik analizuje tag VLAN i przesyła ramkę wyłącznie do portów należących do tej samej sieci VLAN. Tworzy to coś w rodzaju „zamkniętego środowiska” w sieci.

Źródło obrazu – fiberopticshare

Źródło obrazu – fiberopticshare

Urządzenia w tej samej sieci VLAN mogą komunikować się tak, jakby znajdowały się w tej samej sieci fizycznej, natomiast urządzenia w różnych sieciach VLAN muszą komunikować się za pośrednictwem routera lub przełącznika warstwy trzeciej.

Czym jest podsieć?

Podsieć to mniejsza sieć, wchodząca w skład większej sieci. Tworzy się ją, dzieląc większą sieć na wiele mniejszych, gdzie każda z podsieci ma swój unikalny adres sieciowy.

Podsieci są powszechnie stosowane w dużych organizacjach lub firmach posiadających wiele działów lub oddziałów. Pozwala to na lepsze zarządzanie i kontrolę ruchu sieciowego, a także poprawia bezpieczeństwo poprzez izolację różnych segmentów sieci.

Ale to nie wszystko!

Każda podsieć ma własny zakres adresów IP. Urządzenia w obrębie podsieci mogą komunikować się bezpośrednio, bez potrzeby przesyłania ruchu przez inne podsieci lub sieć nadrzędną. Pomaga to w ograniczeniu przeciążenia sieci i poprawia jej ogólną wydajność.

Poniżej znajduje się lista kalkulatorów podsieci, które mogą pomóc w tworzeniu podsieci dla danego zakresu adresów IP.

Jak działa podział na podsieci?

Wyobraźmy sobie sieć klasy C z adresem IP 192.168.1.0 i maską podsieci 255.255.255.0. Oznacza to, że mamy dostępnych 256 adresów IP, gdzie pierwsze trzy oktety reprezentują część sieciową, a ostatni oktet – część hosta.

Proste, prawda? 😅

Załóżmy, że chcemy podzielić tę sieć na cztery mniejsze podsieci. Aby to osiągnąć, musimy „pożyczyć” dwa bity z części hosta adresu IP i wykorzystać je do generowania dodatkowych adresów sieciowych.

Tutaj zaczyna się poważna technika!

Po pożyczeniu dwóch bitów, otrzymujemy nową maskę podsieci 255.255.255.192.

Binarna reprezentacja tej nowej maski podsieci to 11111111.11111111.11111111.11000000, co oznacza, że pierwsze 26 bitów należy do części sieciowej, a ostatnie 6 bitów do części hosta.

Aby określić adresy sieciowe dla każdej z czterech podsieci, zwiększamy wartość ostatniego oktetu o 64 (2^6) dla każdej podsieci. Otrzymujemy cztery podsieci z następującymi adresami sieciowymi:

192.168.1.0 (oryginalna sieć)

192.168.1.64 (pierwsza podsieć)

192.168.1.128 (druga podsieć)

192.168.1.192 (trzecia podsieć)

Każda podsieć może teraz mieć własny zakres adresów hostów, z maksymalnie 62 adresami w każdej z nich. Dzieląc sieć na mniejsze podsieci, możemy podnieść wydajność i bezpieczeństwo sieci, oddzielając jej różne segmenty.

VLAN a podsieć

Poniższa tabela porównuje VLAN i podsieć:

| VLAN | Podsieć | |

| Warstwa modelu OSI | Działa w warstwie 2 modelu OSI | Działa w warstwie 3 modelu OSI |

| Podział sieci | Logiczny podział sieci | Fizyczny podział sieci |

| Adresacja | Używa tagów VLAN | Używa prefiksów sieciowych i zakresów adresów IP |

| Segmentacja | Segmentuje sieć na domeny rozgłoszeniowe | Podział większej sieci na mniejsze podsieci |

| Implementacja | Wdrożenie za pomocą przełączników | Wdrożenie za pomocą routerów |

| Cel | Poprawia wydajność i bezpieczeństwo sieci poprzez izolację ruchu | Zarządza alokacją adresów IP, routing i wydajność sieci |

| Zasięg | Może obejmować wiele lokalizacji fizycznych | Zwykle ograniczone do jednej lokalizacji fizycznej |

| Mechanizm | Wykorzystuje znaczniki VLAN do różnicowania ruchu | Wykorzystuje prefiksy sieciowe do różnicowania adresów IP |

| Kontrola | Umożliwia bardziej szczegółową kontrolę nad ruchem sieciowym | Upraszcza zarządzanie siecią poprzez grupowanie urządzeń o podobnych adresach IP |

VLAN i podsieć to dwa podstawowe elementy architektury sieciowej, z których każdy ma swoje unikalne zalety i zastosowania.

VLAN dominuje w świecie wirtualnym dzięki swoim możliwościom segmentacji sieci i izolacji ruchu.

Z drugiej strony, podsieć jest „mistrzem” świata fizycznego dzięki zdolności dzielenia i zarządzania siecią poprzez alokację adresów IP, routing i zarządzanie wydajnością.

Zastosowania sieci VLAN

Izolacja ruchu sieciowego

Aby zredukować przeciążenie i zwiększyć wydajność, różne rodzaje ruchu sieciowego, takie jak głos i dane, mogą być rozdzielone za pomocą sieci VLAN.

Bezpieczna kontrola dostępu

Sieci VLAN mogą być wykorzystywane do tworzenia odrębnych sieci dla gości, podwykonawców lub różnych działów w organizacji, w celu zwiększenia bezpieczeństwa i prywatności.

Środowiska wielodostępne

W środowiskach hostingu współdzielonego lub w chmurze, VLAN tworzą wirtualne sieci dla różnych klientów lub dzierżawców, izolując ich ruch i zapewniając prywatność.

Aplikacje do wideokonferencji i VoIP

Sieci VLAN można wykorzystać do optymalizacji wydajności aplikacji VoIP, poprzez oddzielenie ich ruchu od pozostałego ruchu sieciowego.

Zastosowania podsieci

Zarządzanie adresami IP

Podsieci mogą być używane do dzielenia większej sieci na mniejsze podsieci w celu efektywnego zarządzania alokacją adresów IP.

Wydajność sieci

Dzieląc sieć na mniejsze części, można zwiększyć jej wydajność i zredukować opóźnienia.

Bezpieczeństwo

Nie zapominajmy o bezpieczeństwie! Podsieci mogą ograniczać dostęp do zasobów sieciowych, poprzez umieszczanie ich w różnych podsieciach i ograniczanie dostępu między nimi.

Routing

Podsieci są wykorzystywane do kontroli routingu poprzez kierowanie ruchu między różnymi podsieciami za pomocą routerów lub innych urządzeń sieciowych.

Sieci rozproszone geograficznie

Podsieci są używane do tworzenia oddzielnych sieci dla geograficznie rozproszonych lokalizacji, co może zwiększyć wydajność sieci i zredukować opóźnienia dla użytkowników zdalnych.

Jak sieci VLAN i podsieci mogą być używane razem?

Do tej pory widzieliśmy, jak VLAN i podsieć funkcjonują osobno.

Co mogą osiągnąć, jeśli połączymy ich siły?

Gdy sieci VLAN i podsieci są używane razem, każda sieć VLAN jest przypisywana do określonej podsieci. Dzięki temu urządzenia w tej samej sieci VLAN mogą komunikować się ze sobą, wykorzystując ten sam zakres adresów IP i maskę podsieci.

Przykładowo, administrator sieci może utworzyć sieć VLAN dla działu marketingu i przypisać ją do podsieci 192.168.1.0/24.

Urządzenia w marketingowej sieci VLAN będą używać adresów IP z zakresu 192.168.1.1 do 192.168.1.254 oraz maski podsieci 255.255.255.0. Urządzenia w innych sieciach VLAN będą przypisane do różnych podsieci z odmiennymi zakresami adresów IP i maskami podsieci.

Pozwala to administratorom sieci na większą elastyczność w organizacji urządzeń w oparciu o ich funkcję, lokalizację lub inne kryteria, co może znacznie uprościć zarządzanie siecią.

Od autora

Wraz z ciągłym rozwojem technologii, inżynierowie sieci muszą być na bieżąco z najnowszymi osiągnięciami i rozumieć, jak wykorzystywać różne technologie, takie jak podział na podsieci, w celu poprawy wydajności i bezpieczeństwa sieci.

Mam nadzieję, że ten artykuł okazał się pomocny w zrozumieniu czym są sieci VLAN i podsieci, oraz jak można wykorzystywać je razem do tworzenia bardziej wydajnych i bezpiecznych sieci.

Być może zainteresuje Cię również artykuł o rozwiązywaniu problemów z opóźnieniami w sieci za pomocą Wireshark. [Przykładowy link do artykułu o Wireshark]

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.