Wycieki danych stanowią poważne zagrożenie zarówno dla Twojego komfortu psychicznego, jak i stabilności finansowej. Na szczęście, podejmując szybkie działania i chroniąc swoje informacje, możesz zminimalizować potencjalne straty.

Rozpoznanie, czy padłeś ofiarą naruszenia danych, nie zawsze jest oczywiste, lecz istnieje szereg prostych metod, które pozwolą Ci to zweryfikować.

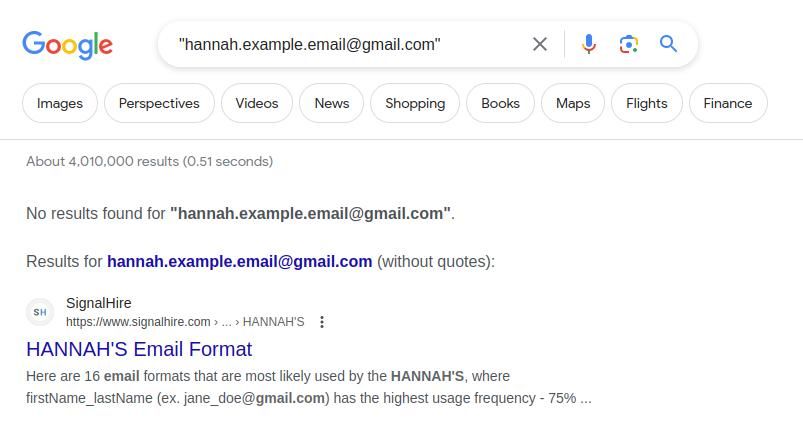

1. Wyszukiwanie Twojego adresu e-mail w Google

Najprostszą techniką weryfikacji, czy Twoje dane wyciekły, jest sprawdzenie adresu e-mail za pośrednictwem wyszukiwarki Google. Wpisując adres w cudzysłowie, masz pewność, że zostaną wyświetlone wyłącznie dokładne dopasowania. Jeśli Twój adres e-mail pojawi się w wynikach, będziesz mógł ocenić sytuację i ewentualnie zażądać usunięcia swoich danych osobowych.

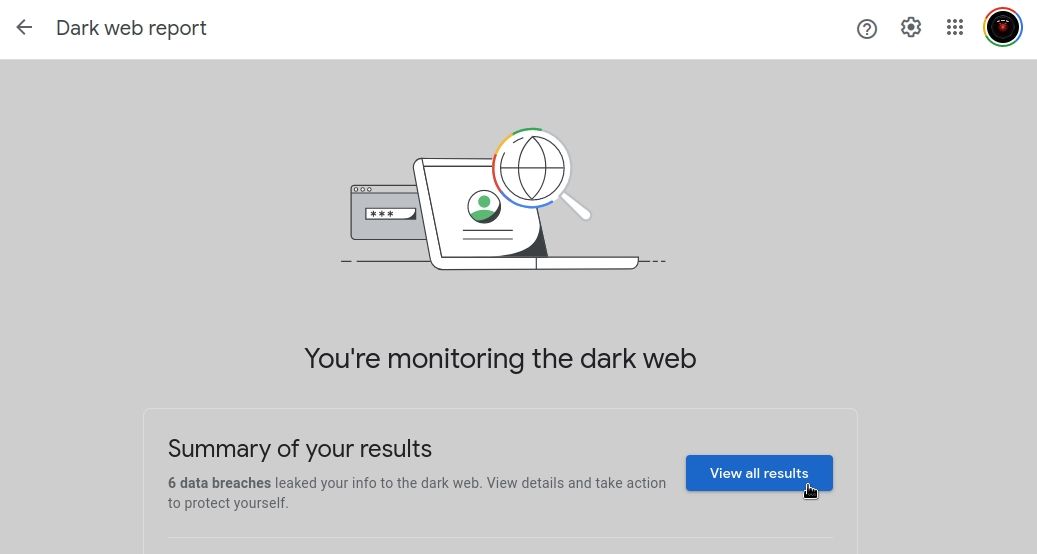

2. Aktywacja monitorowania Dark Web w Google

Niestety, nie wszystkie witryny są indeksowane przez Google, a nielegalne zakątki sieci, gdzie handluje się skradzionymi informacjami, zazwyczaj nie są widoczne w tradycyjnych wyszukiwaniach. Możesz skorzystać z bezpłatnego Narzędzia Google do monitorowania Dark Web. Pozwala ono sprawdzić, czy Twoje dane osobowe nie pojawiły się na stronach, które nie są dostępne publicznie w Google.

Skuteczność monitorowania Dark Web jest dyskusyjna, ale biorąc pod uwagę, że usługa jest darmowa, warto ją przetestować.

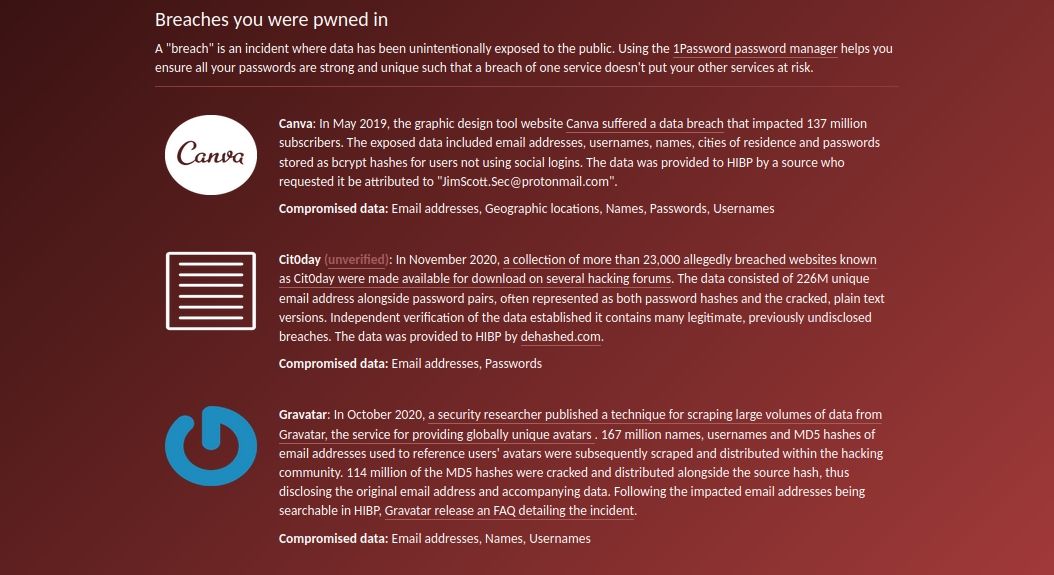

3. Weryfikacja wycieków adresów e-mail i haseł

Chociaż raport Google Dark Web jest przydatny, nie wykrywa wszystkich wycieków danych. Aby uzyskać pełniejszy obraz potencjalnych zagrożeń dla Twoich danych, sprawdź, czy Twój adres e-mail lub hasło nie pojawiły się w bazach danych wycieków na stronie HaveIBeenPwned.

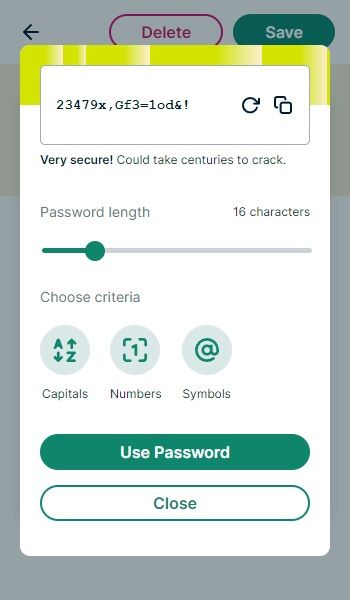

4. Zastosowanie menedżera haseł

Po weryfikacji haseł, warto zacząć korzystać z menedżera haseł. Jeśli jedno z Twoich haseł pojawi się w Dark Web, razem z Twoim numerem telefonu lub adresem e-mail, hakerzy będą próbowali wykorzystać tę kombinację do logowania w różnych serwisach. Używanie tego samego hasła w wielu miejscach może skutkować utratą dostępu do kilku kont.

Śledzenie haseł jest niezwykle istotne, szczególnie w przypadku stron o dużej wrażliwości. Używanie unikalnych haseł znacząco zmniejsza ryzyko przejęcia Twojego konta bankowego lub ubezpieczeniowego. W przypadku podejrzenia włamania, hasło należy natychmiast zmienić.

5. Monitorowanie aktywności logowania

Oprócz ochrony swoich kont, warto monitorować aktywność logowania, aby zmniejszyć potencjalne szkody wynikające z naruszeń. Możesz skonfigurować powiadomienia o podejrzanych logowaniach w Gmailu, sieciach społecznościowych i wielu innych serwisach.

Najlepiej przetestować to, logując się z nowego urządzenia lub innej sieci Wi-Fi (np. z hotspotu w telefonie). Jeśli nie otrzymasz e-maila lub powiadomienia push o próbie logowania, koniecznie sprawdź ustawienia folderu spam.

6. Kontrola folderu spam

Nawet przy prawidłowych ustawieniach spamu, ważne wiadomości mogą trafić do folderu ze śmieciami. Regularne przeglądanie tego folderu jest niezbędne. W Gmailu można użyć wyszukiwania z frazami takimi jak in:all „nazwa firmy”, aby odnaleźć istotne wiadomości.

Uważaj na dużą ilość spamu, ponieważ hakerzy często stosują tzw. „bombardowanie spamem”, aby ukryć swoją działalność.

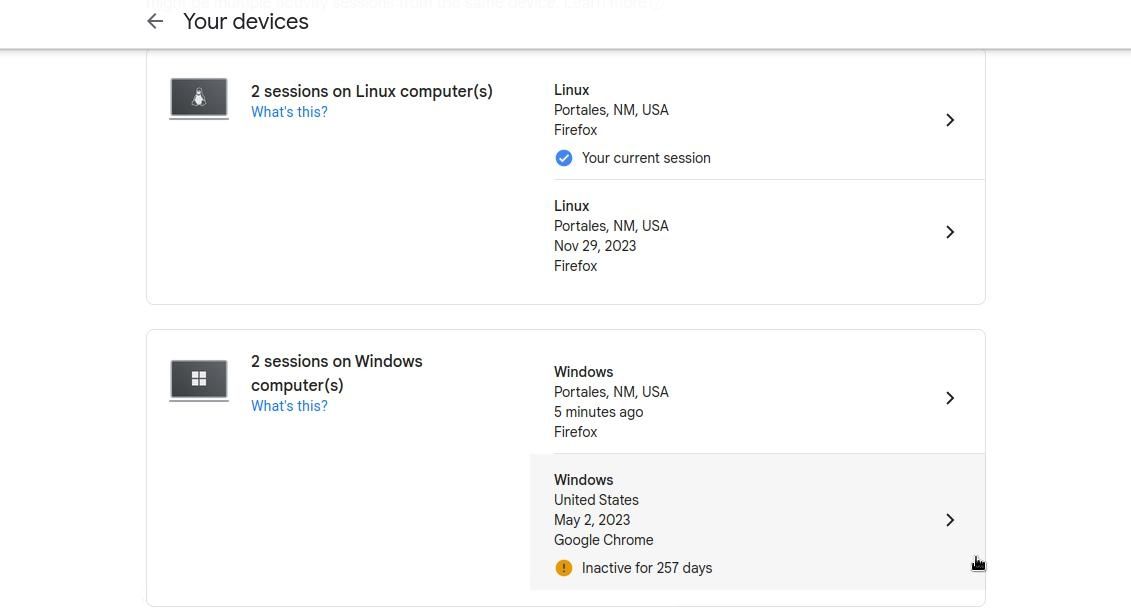

7. Weryfikacja podłączonych urządzeń

Powiadomienia o podejrzanych logowaniach są pomocne w przypadku nowych naruszeń, ale nie informują o tych, które miały już miejsce. Dlatego warto okresowo sprawdzać, jakie urządzenia są podłączone do Twoich kont i usuwać te, których nie rozpoznajesz.

Sprawdź swoją sieć Wi-Fi pod kątem podejrzanych urządzeń i usuń wszelkie nierozpoznane sesje na swoim koncie Google. Sprawdź także swoje profile w mediach społecznościowych, takich jak Facebook i Instagram, ponieważ hakerzy mogą szukać tam wrażliwych danych (np. danych karty kredytowej).

8. Monitorowanie transakcji kartą i rachunku bankowego

Hakerzy często włamują się do kont w mediach społecznościowych i e-mail, aby zdobyć poufne informacje finansowe. Dlatego regularne monitorowanie transakcji kartą i rachunku bankowego pomoże Ci zidentyfikować potencjalne naruszenia.

Wszelkie transakcje lub przelewy, których nie dokonałeś, należy natychmiast zgłosić. Wczesne wykrycie oszustw umożliwi Ci zamówienie nowej karty, zmianę hasła i zakończenie nierozpoznanych sesji logowania.

9. Sprawdzanie nagłych spadków w ocenie kredytowej

Hakerzy często próbują dokonywać subtelnych kradzieży, wykorzystując Twoje dane do założenia nowej karty kredytowej, co zawsze prowadzi do niespodziewanego spadku zdolności kredytowej. Jeśli zauważysz nierozpoznane zapytania lub nieoczekiwany wzrost wykorzystania limitu kredytowego, konieczne jest podjęcie natychmiastowych działań.

Aby odzyskać kontrolę po kradzieży tożsamości, należy podjąć kilka kroków, w tym zgłoszenie sprawy na policję i kontakt z bankiem. Warto także poszerzyć swoją wiedzę na temat oszustw związanych z kartami kredytowymi i unikać zachowań, które narażają Twoje informacje finansowe na ryzyko.

10. Śledzenie informacji o wyciekach danych

Najważniejsze jest, aby śledzić doniesienia o wyciekach danych. Zapisanie się na powiadomienia od HaveIBeenPwned to świetny pomysł, podobnie jak włączenie powiadomień e-mail z biura informacji kredytowej, takiego jak Experian. Wiele stron internetowych, publikujących informacje o wyciekach danych, oferuje także biuletyny, które możesz subskrybować.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.