Skanowanie w poszukiwaniu luk w chmurze jest podstawową praktyką cyberbezpieczeństwa w świecie technologii.

Operatorzy sieci wdrażają podstawowe środki bezpieczeństwa podczas zarządzania siecią, ale niektóre ukryte luki w zabezpieczeniach mogą być trudne do wykrycia. W związku z tym pojawia się potrzeba zautomatyzowanych skanów bezpieczeństwa w chmurze.

Od entuzjastów technologii oczekuje się, że będą w stanie wykonać podstawowe skanowanie podatności środowiska chmurowego. Proces ten rozpoczyna się od zapoznania się z narzędziami do skanowania zabezpieczeń chmury, które mogą pomóc zautomatyzować wykrywanie luk w zabezpieczeniach chmury w sieci. Kilka skanerów luk w zabezpieczeniach jest dostępnych po niewielkich kosztach lub za darmo, ale ważne jest, aby znać te najbardziej wydajne.

Spis treści:

Co to jest skaner luk w zabezpieczeniach?

Vulnerability Scanner to narzędzie programowe przeznaczone do automatycznego badania aplikacji i sieci pod kątem błędnej konfiguracji i luk w zabezpieczeniach. Te narzędzia skanujące wykonują zautomatyzowane testy bezpieczeństwa w celu identyfikacji zagrożeń bezpieczeństwa w sieci w chmurze. Ponadto posiadają stale aktualizowaną bazę podatności w chmurze, która pozwala na przeprowadzenie skutecznego skanowania bezpieczeństwa.

Jak wybrać odpowiedni skaner luk w zabezpieczeniach

Niezbędne jest użycie odpowiedniego skanera luk w zabezpieczeniach w celu zapewnienia bezpieczeństwa w chmurze. Wiele narzędzi do skanowania podatności jest dostępnych w Internecie, ale nie wszystkie oferują to, czego testerzy bezpieczeństwa w chmurze szukają w automatycznych skanerach podatności. Oto kilka czynników, na które należy zwrócić uwagę przy wyborze narzędzia do skanowania podatności.

Wybierz skaner podatności, który:

- skanuje złożone aplikacje internetowe

- monitoruje krytyczne systemy i zabezpieczenia

- zaleca naprawę luk w zabezpieczeniach

- jest zgodny z przepisami i normami branżowymi

- posiada intuicyjny pulpit nawigacyjny wyświetlający ocenę ryzyka

Niezbędne jest porównanie i przegląd narzędzi używanych do skanowania i testowania podatności w chmurze. Oferują one wyjątkowe korzyści, które zapewniają płynne działanie sieci systemowych i aplikacji internetowych oraz bezpieczeństwo użytkowania w organizacjach i prywatnych firmach.

Narzędzia do skanowania podatności oferują korzyści z monitorowania chmury i ochrony bezpieczeństwa, takie jak:

- Skanowanie systemów i sieci w poszukiwaniu luk w zabezpieczeniach

- Wykonywanie doraźnych testów bezpieczeństwa, kiedy tylko są potrzebne

- Śledzenie, diagnozowanie i usuwanie luk w chmurze

- Identyfikowanie i rozwiązywanie błędnych konfiguracji w sieciach

Oto 5 najlepszych skanerów luk w zabezpieczeniach dla bezpieczeństwa w chmurze:

Bezpieczeństwo w chmurze dla intruzów

Intruz to narzędzie Cloud Vulnerability Scanning Tool zaprojektowane specjalnie do skanowania AWS, Azure i Google Cloud. Jest to wysoce proaktywny skaner podatności oparty na chmurze, który wykrywa każdą formę słabości cyberbezpieczeństwa w infrastrukturze cyfrowej. Intruder jest bardzo wydajny, ponieważ znajduje słabości cyberbezpieczeństwa w narażonych systemach, aby uniknąć kosztownych naruszeń danych.

Siła tego skanera luk w zabezpieczeniach dla systemów opartych na chmurze tkwi w jego możliwościach skanowania obwodowego. Został zaprojektowany w celu odkrywania nowych luk w zabezpieczeniach, aby zapewnić, że granica nie może zostać łatwo złamana lub zhakowana. Ponadto przyjmuje usprawnione podejście do wykrywania błędów i ryzyka.

Hakerom bardzo trudno będzie włamać się do sieci, jeśli użyje się Intruder Cloud Security Scanner. Wykryje wszystkie słabości sieci w chmurze, aby uniemożliwić hakerom znalezienie tych słabości. Intruz oferuje również unikalny system interpretacji zagrożeń, który sprawia, że proces identyfikacji i zarządzania lukami jest łatwy do zgryzienia. Jest to wysoce zalecane.

Bezpieczeństwo w chmurze wodnej

Bezpieczeństwo w chmurze wodnej to skaner podatności przeznaczony do skanowania, monitorowania i rozwiązywania problemów z konfiguracją na kontach w chmurze publicznej zgodnie z najlepszymi praktykami i standardami zgodności na platformach chmurowych, takich jak AWS, Azure, Oracle Cloud i Google Cloud. Oferuje kompletną platformę ochrony aplikacji natywnych dla chmury.

Jest to jeden z najlepszych skanerów luk w zabezpieczeniach stosowanych w zabezpieczeniach natywnych dla chmury w organizacjach. Operatorzy bezpieczeństwa sieci używają tego skanera luk w zabezpieczeniach do skanowania luk w zabezpieczeniach, zarządzania stanem bezpieczeństwa w chmurze, dynamicznej analizy zagrożeń, bezpieczeństwa Kubernetes, bezpieczeństwa bezserwerowego, bezpieczeństwa kontenerów, bezpieczeństwa maszyn wirtualnych i integracji platform w chmurze.

Aqua Cloud Security Scanner oferuje użytkownikom różne edycje CSPM, które obejmują SaaS i Open-Source Security. Pomaga zabezpieczyć konfigurację poszczególnych usług chmury publicznej za pomocą CloudSploit i wykonuje kompleksowe rozwiązania do zarządzania stanem bezpieczeństwa w wielu chmurach. Błędy są prawie nieuniknione w złożonym środowisku chmury, a jeśli nie zostaną odpowiednio sprawdzone, mogą prowadzić do błędnej konfiguracji, która może przerodzić się w poważne problemy z bezpieczeństwem.

Dlatego firma Aqua Cloud Security opracowała kompleksowe podejście do zapobiegania naruszeniom danych.

Qualys Cloud Security

Qualys Cloud Security to doskonała platforma przetwarzania w chmurze zaprojektowana do identyfikowania, klasyfikowania i monitorowania podatności chmury przy jednoczesnym zapewnieniu zgodności z wewnętrznymi i zewnętrznymi politykami. Ten skaner luk w zabezpieczeniach nadaje priorytet skanowaniu i naprawie, automatycznie wyszukując i usuwając infekcje złośliwym oprogramowaniem w aplikacjach internetowych i witrynach systemowych.

Qualys zapewnia integrację z chmurą publiczną, która pozwala użytkownikom mieć pełną widoczność wdrożeń chmury publicznej. Większość platform chmury publicznej działa w modelu „wspólnej odpowiedzialności za bezpieczeństwo”, co oznacza, że od użytkowników oczekuje się ochrony swoich obciążeń w chmurze. Może to być trudne zadanie, jeśli zostanie wykonane ręcznie, więc większość użytkowników woli korzystać ze skanerów luk w zabezpieczeniach.

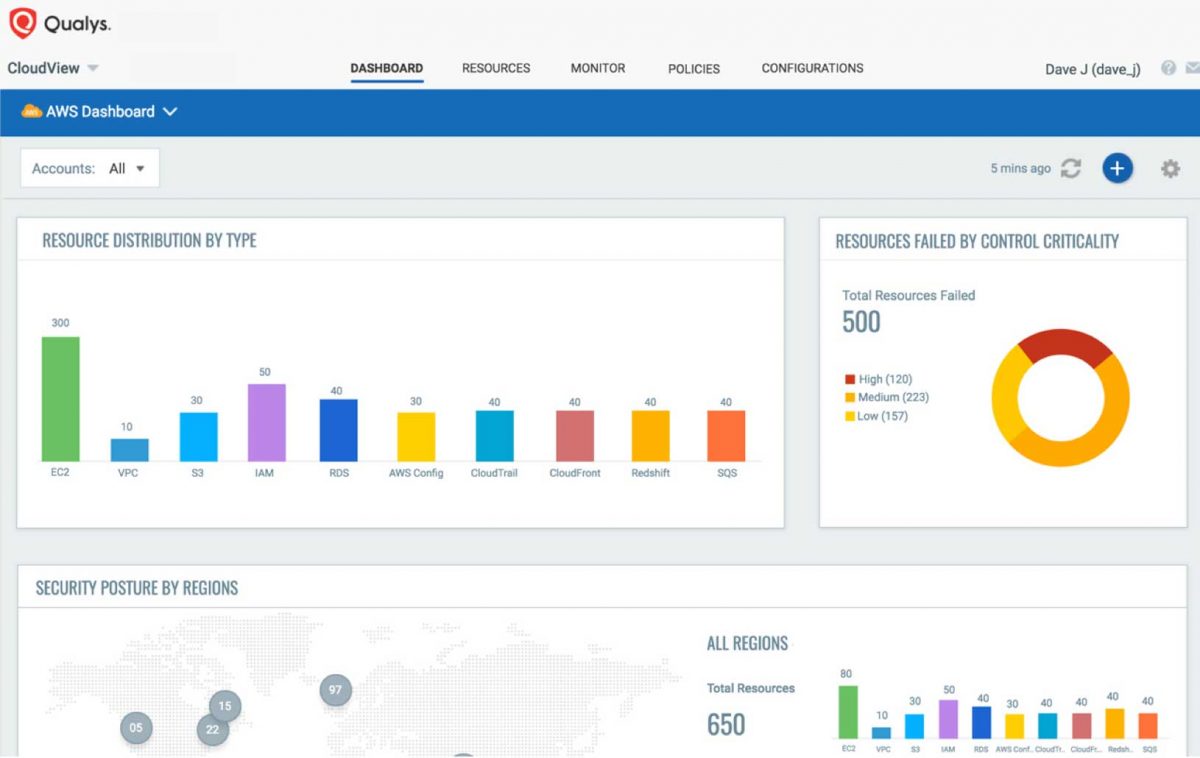

Qualys zapewnia pełną widoczność dzięki kompleksowym bezpieczeństwu IT i zgodności z hybrydowymi wdrożeniami IT i AWS. Stale monitoruje i ocenia zasoby i zasoby AWS pod kątem problemów z bezpieczeństwem, błędnych konfiguracji i niestandardowych wdrożeń. Jest to idealny skaner podatności do skanowania środowisk chmurowych i wykrywania podatności w złożonych sieciach wewnętrznych. Posiada centralny, jednopanelowy interfejs i pulpit nawigacyjny CloudView, który umożliwia użytkownikom przeglądanie monitorowanych aplikacji internetowych i wszystkich zasobów AWS na wielu kontach za pośrednictwem scentralizowanego interfejsu użytkownika.

Bezpieczeństwo chmury Rapid7 Insight

Rapid7 InsightCloudSec platforma jest jednym z najlepszych skanerów luk w zabezpieczeniach w chmurze. Ten skaner luk w zabezpieczeniach ma na celu zapewnienie bezpieczeństwa usług w chmurze. Zawiera platformę wglądu, która zapewnia bezpieczeństwo aplikacji internetowych, zarządzanie lukami w zabezpieczeniach, polecenia dotyczące zagrożeń, wykrywanie błędów i reagowanie, w tym zarządzanie ekspertami w zakresie bezpieczeństwa w chmurze i usługi konsultingowe.

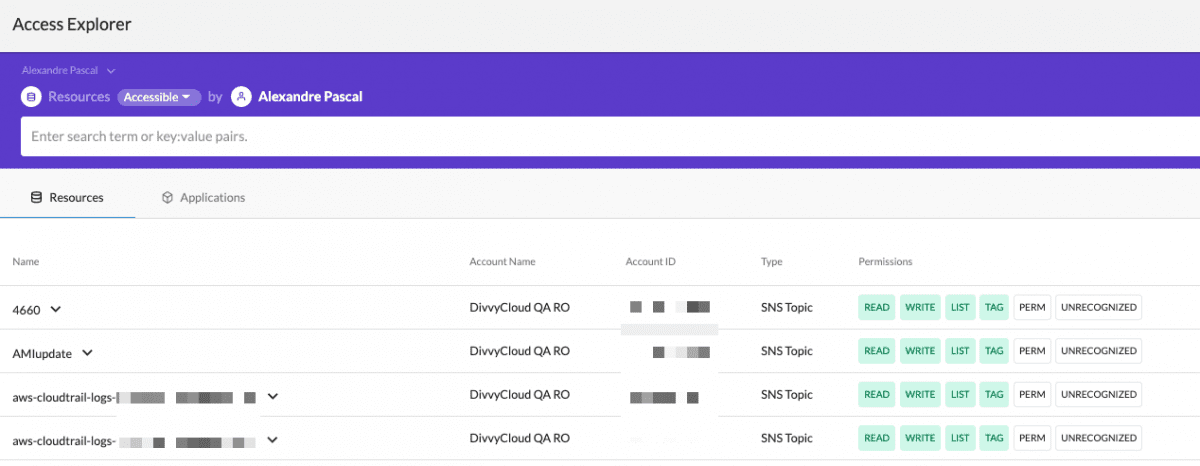

Bezpieczne usługi w chmurze dostarczane przez Rapid7 InsightCloudSec pomagają rozwijać biznes w najlepszy możliwy sposób. Umożliwia także użytkownikom wprowadzanie innowacji dzięki ciągłemu bezpieczeństwu i zgodności. Ta platforma bezpieczeństwa w chmurze oferuje doskonałe korzyści, w tym ochronę obciążeń w chmurze, zarządzanie stanem bezpieczeństwa oraz zarządzanie tożsamością i dostępem.

Rapid7 to w pełni zintegrowana platforma natywna dla chmury, która oferuje takie funkcje, jak; ocena i audyt ryzyka, ujednolicona widoczność i monitorowanie, automatyzacja i naprawa w czasie rzeczywistym, zarządzanie tożsamością w chmurze i zarządzaniem dostępem, ochrona przed zagrożeniami, rozszerzalna platforma i infrastruktura jako zabezpieczenia kodu, zabezpieczenia Kubernetes i zarządzanie postawą. Lista jest nieskończona.

Bezpieczeństwo chmury CrowdStrike

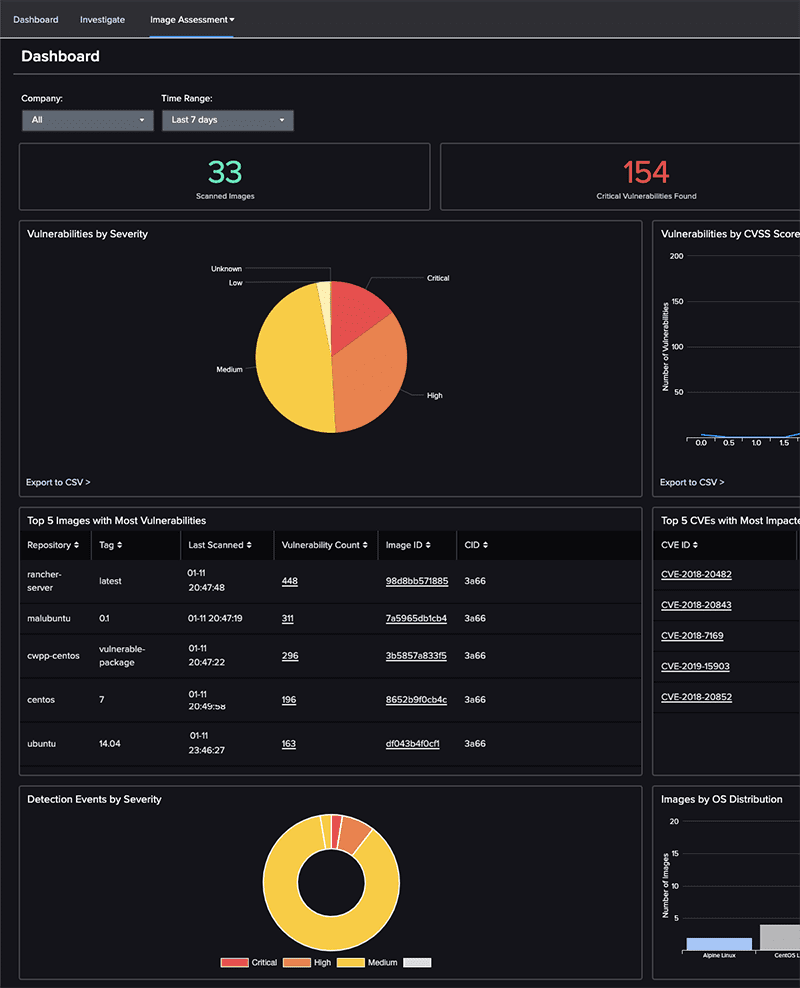

Bezpieczeństwo chmury CrowdStrike to najlepszy skaner podatności zaprojektowany dla usług bezpieczeństwa w chmurze. Zatrzymuje włamania do chmury dzięki ujednoliconemu zarządzaniu stanem bezpieczeństwa w chmurze i zapobieganiu naruszeniom w środowiskach wielochmurowych i hybrydowych na jednej platformie. Ta platforma zmieniła sposób, w jaki przeprowadzana jest automatyzacja bezpieczeństwa w chmurze dla aplikacji internetowych i sieci.

CrowdStrike oferuje pełne zabezpieczenia natywne dla chmury i chroni obciążenia, hosty i kontenery. Umożliwia DevOps wykrywanie i naprawianie problemów, zanim wpłyną one negatywnie na system. Ponadto zespoły ds. bezpieczeństwa mogą używać tego skanera bezpieczeństwa w chmurze do ochrony przed naruszeniami chmury przy użyciu danych i analiz w skali chmury. Ten skaner luk w zabezpieczeniach spowoduje mniej pracy dla zespołów ds. bezpieczeństwa w chmurze i DevOps, ponieważ wdrożenia w chmurze są automatycznie optymalizowane z ujednoliconą ochroną.

Jego funkcje obejmują automatyczne wykrywanie słabych punktów w chmurze, wykrywanie i zapobieganie zagrożeniom, ciągłą ochronę środowiska wykonawczego, w tym EDR dla obciążeń i kontenerów w chmurze. Co więcej, pozwala twórcom stron internetowych na tworzenie i uruchamianie aplikacji internetowych, wiedząc, że są one w pełni chronione przed wyciekiem danych. W rezultacie, gdy zagrożenia są wykrywane i eliminowane, aplikacje w chmurze będą działać płynnie i szybciej, pracując z najwyższą wydajnością.

Wniosek 👩💻

Skanery luk w zabezpieczeniach są niezbędne dla bezpieczeństwa w chmurze, ponieważ mogą łatwo wykrywać słabości systemu i ustalać priorytety skutecznych poprawek. Pomoże to zmniejszyć obciążenie zespołów ds. bezpieczeństwa w organizacjach. Każdy ze skanerów luk w zabezpieczeniach omówionych w tym przewodniku oferuje doskonałe korzyści.

Te skanery luk w zabezpieczeniach umożliwiają użytkownikom wykonywanie skanów poprzez zalogowanie się do witryny jako autoryzowani użytkownicy. Kiedy tak się dzieje, automatycznie monitoruje i skanuje słabe punkty w systemach. Identyfikuje również wszelkie formy anomalii w konfiguracji pakietu sieciowego, aby uniemożliwić hakerom wykorzystywanie programów systemowych. Zautomatyzowana ocena podatności ma kluczowe znaczenie dla usług bezpieczeństwa w chmurze.

Tak więc skanery luk w zabezpieczeniach mogą wykryć tysiące luk i zidentyfikować rzeczywiste ryzyko związane z tymi lukami, weryfikując je. Po ich osiągnięciu ustalają priorytety środków zaradczych w oparciu o poziom ryzyka tych luk. Wszystkie pięć sprawdzonych skanerów luk w zabezpieczeniach jest przetestowanych i zaufanych, więc użytkownicy nie muszą się martwić żadną formą niedociągnięć.

Na koniec należy zauważyć, że skanowanie podatności różni się od testów penetracyjnych.

Skanery luk wykrywają luki w zabezpieczeniach i klasyfikują je na podstawie ich poziomu zagrożenia. Korelują je z oprogramowaniem, urządzeniami i systemami operacyjnymi, które są połączone w sieci opartej na chmurze. Błędne konfiguracje są również wykrywane w sieci.

Jednak testy penetracyjne wykorzystują inną metodę, która polega na wykorzystaniu wykrytych luk w sieci opartej na chmurze. Tak więc testy penetracyjne są przeprowadzane natychmiast po wykonaniu skanowania podatności. Oba procesy bezpieczeństwa w chmurze są podobne i koncentrują się na zapewnieniu bezpieczeństwa aplikacji internetowych i sieci przed zagrożeniami.