Spis treści:

- Rozbijanie katalogów to podstawowa technika etycznego hakowania, mająca na celu odkrycie ukrytych katalogów i plików na serwerze WWW lub aplikacji.

- Linux oferuje kilka narzędzi do rozszerzania katalogów, takich jak DIRB, DirBuster, Gobuster, ffuf i dirsearch.

- Narzędzia te automatyzują proces wysyłania żądań HTTP do serwera WWW i odgadywania nazw katalogów w celu znalezienia zasobów, które nie są reklamowane w nawigacji lub mapie witryny.

MUO WIDEO DNIA

PRZEWIŃ, ABY KONTYNUOWAĆ TREŚĆ

Na etapie rekonesansu każdego pentestu aplikacji internetowej niezbędne jest znalezienie możliwych katalogów w aplikacji. Katalogi te mogą zawierać istotne informacje i wyniki, które mogą bardzo pomóc w znalezieniu luk w aplikacji i poprawie jej bezpieczeństwa.

Na szczęście w Internecie istnieją narzędzia, które ułatwiają, automatyzują i przyspieszają brutalne wymuszanie katalogów. Oto pięć narzędzi do rozrywania katalogów w systemie Linux do wyliczania ukrytych katalogów w aplikacji internetowej.

Co to jest pękanie katalogów?

Rozsadzanie katalogów, znane również jako „brutalne wymuszanie katalogów”, to technika stosowana w etycznym hakowaniu w celu odkrycia ukrytych katalogów i plików na serwerze internetowym lub aplikacji. Polega na systematycznym próbowaniu dostępu do różnych katalogów poprzez odgadywanie ich nazw lub wyliczanie z listy wspólnych katalogów i nazw plików.

Proces rozdzielania katalogów zazwyczaj polega na użyciu zautomatyzowanych narzędzi lub skryptów, które wysyłają żądania HTTP do serwera sieciowego, próbując różnych katalogów i nazw plików w celu znalezienia zasobów, które nie są wyraźnie połączone lub reklamowane w nawigacji lub mapie witryny.

W Internecie dostępne są setki bezpłatnych narzędzi do przeprowadzania rozrywania katalogów. Oto kilka bezpłatnych narzędzi, których możesz użyć w następnym teście penetracyjnym:

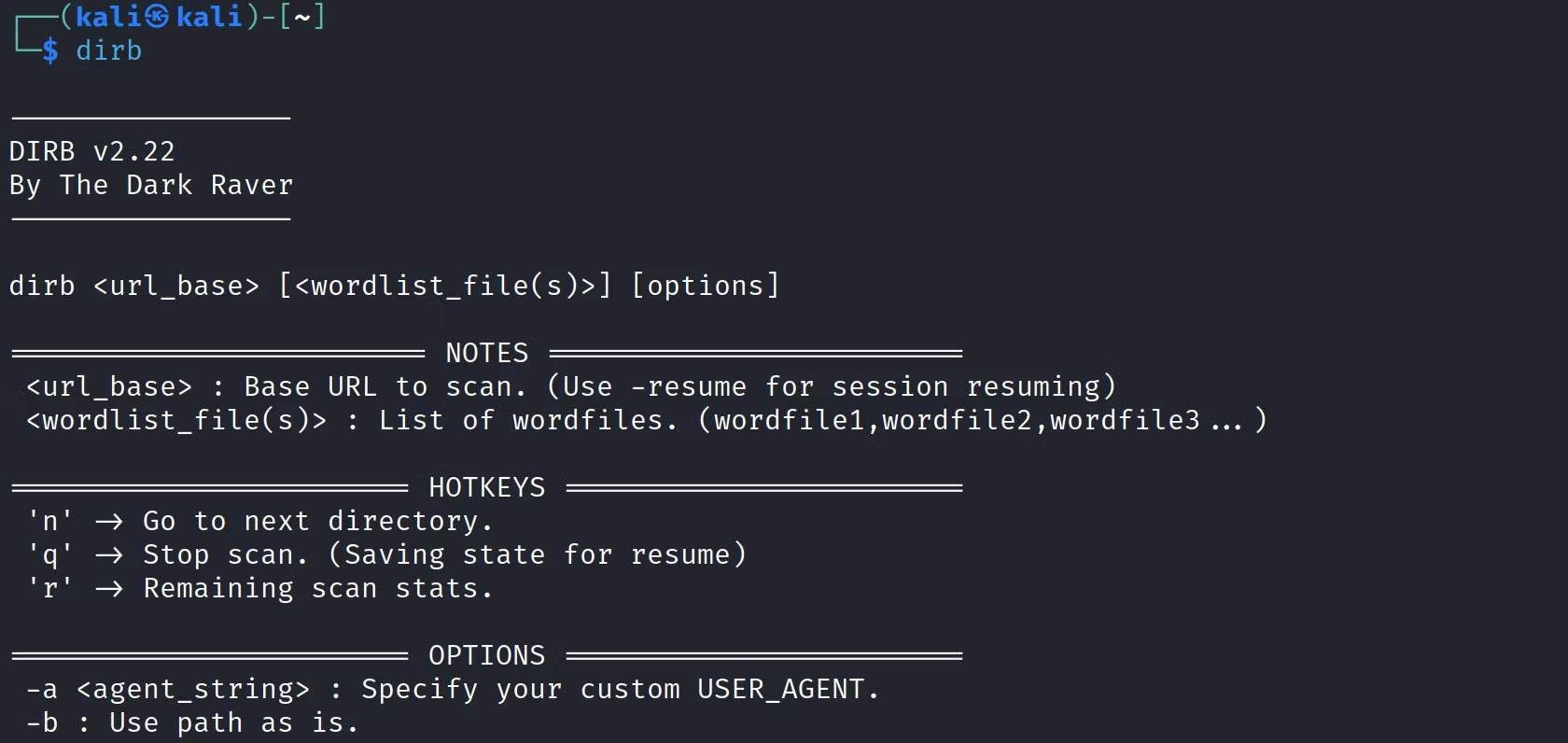

1. DIRB

DIRB to popularne narzędzie wiersza poleceń Linuksa używane do skanowania katalogów i brutalnej siły w aplikacjach internetowych. Wylicza możliwe katalogi z listy słów pod adresem URL witryny.

DIRB jest już zainstalowany w Kali Linux. Jeśli jednak nie masz go zainstalowanego, nie ma się czym martwić. Potrzebujesz tylko prostego polecenia, aby go zainstalować.

W przypadku dystrybucji opartych na Debianie uruchom:

sudo apt install dirb

W przypadku dystrybucji Linuksa innych niż Debian, takich jak Fedora i CentOS, wykonaj:

sudo dnf install dirb

W Arch Linux uruchom:

yay -S dirb

Jak używać DIRB do katalogów Bruteforce

Składnia wykonywania brutalnego wymuszania katalogów w aplikacji internetowej jest następująca:

dirb [url] [path to wordlist]

Na przykład, jeśli miałbyś użyć brutalnej siły https://example.com, byłoby to polecenie:

dirb https://example.com wordlist.txt

Możesz także uruchomić polecenie bez określania listy słów. DIRB użyłby swojego domyślnego pliku z listą słów, common.txt, do przeskanowania witryny.

dirb https://example.com

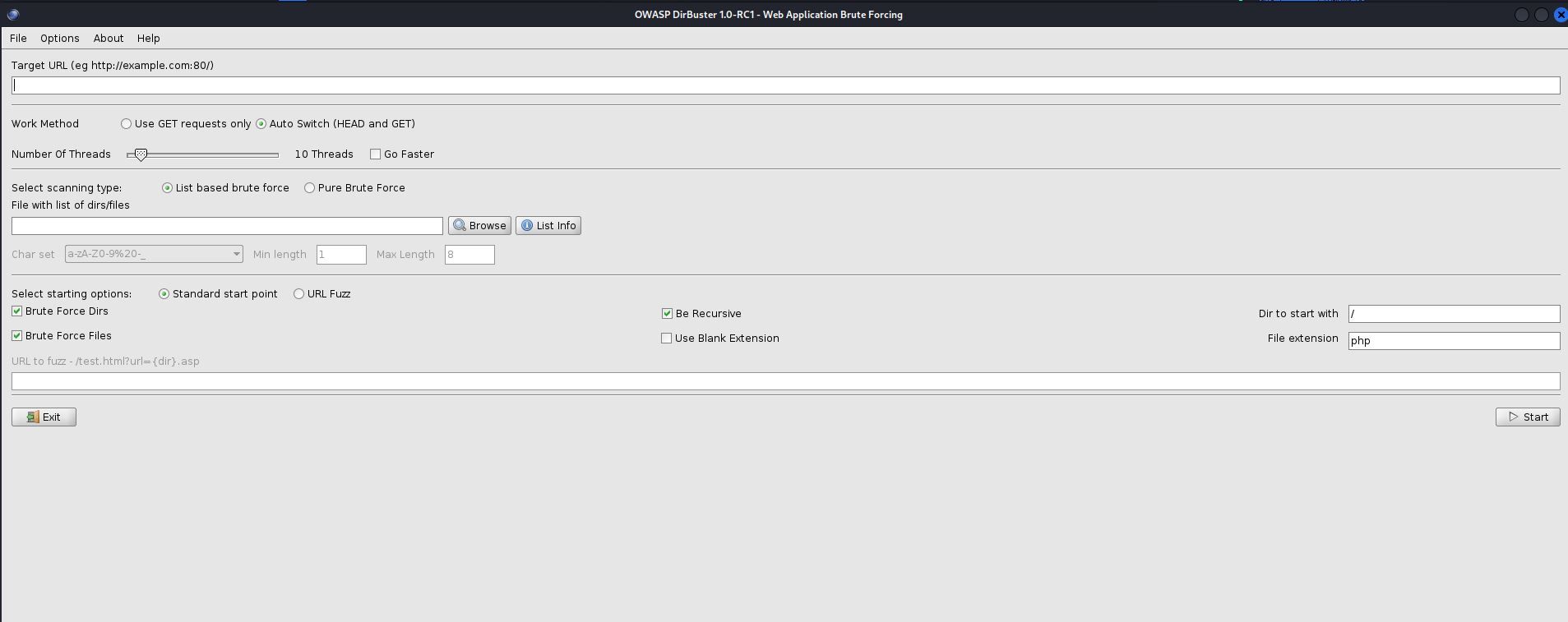

2. DirBuster

DirBuster jest bardzo podobny do DIRB. Główną różnicą jest to, że DirBuster ma graficzny interfejs użytkownika (GUI), w przeciwieństwie do DIRB, który jest narzędziem wiersza poleceń. DIRB pozwala skonfigurować skanowanie katalogów metodą bruteforce według własnego gustu i filtrować wyniki według kodu statusu i innych interesujących parametrów.

Możesz także ustawić liczbę wątków określających szybkość, z jaką chcesz uruchamiać skanowanie, oraz określone rozszerzenia plików, które aplikacja ma wyszukiwać.

Wszystko, co musisz zrobić, to wprowadzić docelowy adres URL, który chcesz przeskanować, listę słów, których chcesz użyć, rozszerzenia plików i liczbę wątków (opcjonalnie), a następnie kliknij Start.

W miarę postępu skanowania DirBuster będzie wyświetlał wykryte katalogi i pliki w interfejsie. Możesz zobaczyć status każdego żądania (np. 200 OK, 404 Nie znaleziono) oraz ścieżkę wykrytych elementów. Możesz także zapisać wyniki skanowania do pliku w celu dalszej analizy. Pomogłoby to udokumentować twoje ustalenia.

DirBuster jest instalowany w Kali Linux, ale możesz to łatwo zrobić zainstaluj DirBuster na Ubuntu.

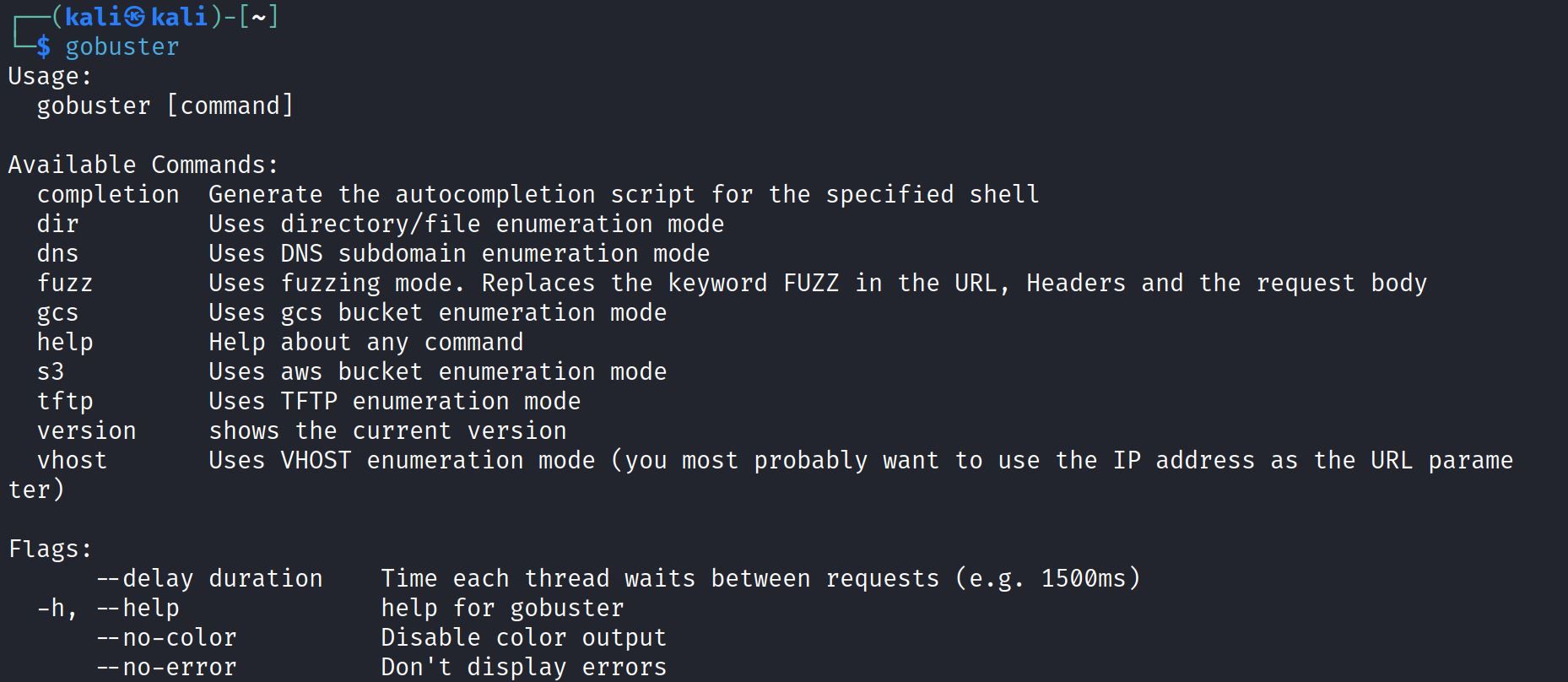

3. Pyskacz

Gobuster to narzędzie wiersza poleceń napisane w Go, używane do brutalnego wymuszania katalogów i plików na stronach internetowych, otwierania zasobników Amazon S3, subdomen DNS, nazw wirtualnych hostów na docelowych serwerach WWW, serwerach TFTP itp.

Aby zainstalować Gobuster w dystrybucjach Debiana Linuksa, takich jak Kali, uruchom:

sudo apt install gobuster

W przypadku dystrybucji systemu Linux z rodziny RHEL uruchom;

sudo dnf install gobuster

W Arch Linux uruchom:

yay -S gobuster

Alternatywnie, jeśli masz zainstalowany Go, uruchom:

go install github.com/OJ/gobuster/v3@latest

Jak korzystać z Gobustera

Składnia używania Gobuster do katalogów bruteforce w aplikacjach internetowych jest następująca:

gobuster dir -u [url] -w [path to wordlist]

Na przykład, jeśli chcesz brutalnie wymusić katalogi na https://example.com, polecenie wyglądałoby tak:

gobuster dir -u https://example.com -w /usr.share/wordlist/wordlist.txt

4. fuf

ffuf to bardzo szybkie narzędzie do fuzzera internetowego i brutalnego wymuszania katalogów, napisane w Go. Jest bardzo wszechstronny i szczególnie znany ze swojej szybkości i łatwości użytkowania.

Ponieważ ffuf jest napisany w Go, musisz mieć Go 1.16 lub nowszy zainstalowany na komputerze z systemem Linux. Sprawdź swoją wersję Go za pomocą tego polecenia:

go version

Aby zainstalować ffuf, uruchom to polecenie:

go install github.com/ffuf/ffuf/v2@latest

Lub możesz sklonować repozytorium github i skompilować je za pomocą tego polecenia:

git clone https://github.com/ffuf/ffuf ; cd ffuf ; go get ; go build

Jak używać ffuf do katalogów Bruteforce

Podstawowa składnia brutalnego wymuszania katalogów za pomocą ffuf to:

ffuf -u [URL/FUZZ] -w [path to wordlist]

Na przykład, aby przeskanować https://example.com, polecenie brzmiałoby:

ffuf -u https://example.com/FUZZ -w wordlist.txt

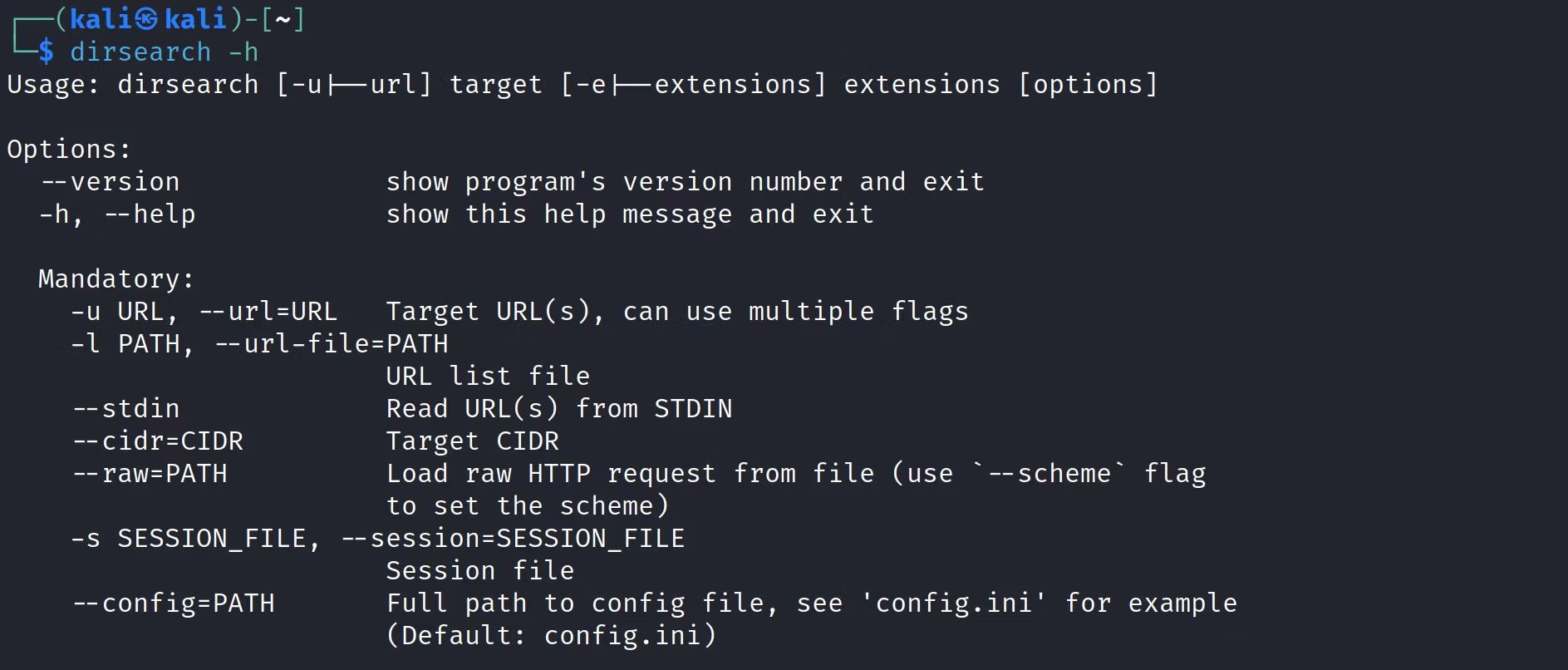

5. dirsearch

dirsearch to kolejne brutalne narzędzie wiersza poleceń używane do wyliczania katalogów w aplikacji internetowej. Jest szczególnie lubiany ze względu na kolorowe wydruki, mimo że jest aplikacją terminalową.

Możesz zainstalować dirsearch przez pip, uruchamiając:

pip install dirsearch

Lub możesz sklonować repozytorium GitHub, uruchamiając:

git clone https://github.com/maurosoria/dirsearch.git --depth 1

Jak używać dirsearch do katalogów Bruteforce

Podstawowa składnia używania dirsearch do katalogów bruteforce to:

dirsearch -u [URL]

Aby wykonać katalogi metodą bruteforce na https://example.com, wystarczy:

dirsearch -u https://example.com

Nie ma wątpliwości, że te narzędzia pozwolą Ci zaoszczędzić dużo czasu, który poświęciłbyś na ręczne odgadywanie tych katalogów. W cyberbezpieczeństwie czas jest wielkim atutem, dlatego każdy profesjonalista korzysta z narzędzi open source, które optymalizują jego codzienne procesy.

Istnieją tysiące bezpłatnych narzędzi, zwłaszcza w systemie Linux, które zwiększają wydajność pracy, wszystko, co musisz zrobić, to zbadać i wybrać to, co działa dla Ciebie!