W dzisiejszych czasach sfera handlu elektronicznego dynamicznie się rozwinęła, głównie dzięki postępowi technologicznemu w obszarze internetu. Coraz więcej osób ma dostęp do sieci, co przekłada się na wzrost liczby transakcji online.

Wiele przedsiębiorstw traktuje swoje strony internetowe jako główne źródło dochodu. W związku z tym, ochrona tych platform stała się kwestią priorytetową. W niniejszym artykule przedstawimy przegląd najskuteczniejszych narzędzi VAPT (Vulnerability Assessment and Penetration Testing) dostępnych w chmurze, a także omówimy, jak mogą one wspomóc start-upy oraz małe i średnie przedsiębiorstwa.

Przede wszystkim, właściciel firmy e-commerce powinien zrozumieć, na czym polega różnica pomiędzy oceną podatności (VA) a testami penetracyjnymi (PT). To pozwoli mu wybrać rozwiązanie idealnie dopasowane do potrzeb jego firmy. Choć oba te procesy są komplementarne, istnieje między nimi subtelna różnica co do celów, które mają osiągnąć.

Zasadnicza różnica między VA a PT

Podczas przeprowadzania oceny podatności (VA), tester stara się precyzyjnie zidentyfikować i sklasyfikować wszystkie luki w zabezpieczeniach aplikacji, strony internetowej lub sieci. Celem tego procesu jest stworzenie szczegółowej listy potencjalnych problemów, z uwzględnieniem ich priorytetu. Ocenę podatności można przeprowadzić, wykorzystując specjalistyczne narzędzia skanujące, które zostaną omówione w dalszej części tego artykułu. Taki przegląd bezpieczeństwa jest niezwykle istotny, ponieważ pozwala firmom zlokalizować newralgiczne punkty i podjąć odpowiednie kroki naprawcze. Ponadto, rezultaty oceny są nieocenione przy konfiguracji zapór sieciowych, takich jak WAF (Web Application Firewalls).

Z kolei test penetracyjny (PT) ma bardziej ukierunkowany charakter, skupiając się nie tylko na identyfikacji luk, ale również na ich wykorzystaniu. Celem jest symulacja rzeczywistych cyberataków na aplikację lub stronę internetową. Część testów można zautomatyzować za pomocą specjalistycznego oprogramowania, o którym wspomnimy w tym artykule, a część wymaga manualnego działania testera. Jest to kluczowe dla zrozumienia poziomu ryzyka związanego z daną luką oraz dla wypracowania strategii jej zabezpieczenia przed potencjalnym atakiem.

Można więc stwierdzić, że ocena podatności dostarcza danych niezbędnych do przeprowadzenia skutecznych testów penetracyjnych. Dlatego tak ważne jest posiadanie narzędzi, które umożliwią realizację obu tych celów.

Przejdźmy zatem do omówienia dostępnych możliwości…

Astra

Astra to kompleksowe narzędzie VAPT działające w chmurze, stworzone z myślą o e-commerce. Obsługuje takie platformy jak WordPress, Joomla, OpenCart, Drupal, Magento, PrestaShop i inne. Oferuje zestaw testów aplikacji, złośliwego oprogramowania i sieci, które pozwalają na dogłębną ocenę bezpieczeństwa aplikacji internetowej.

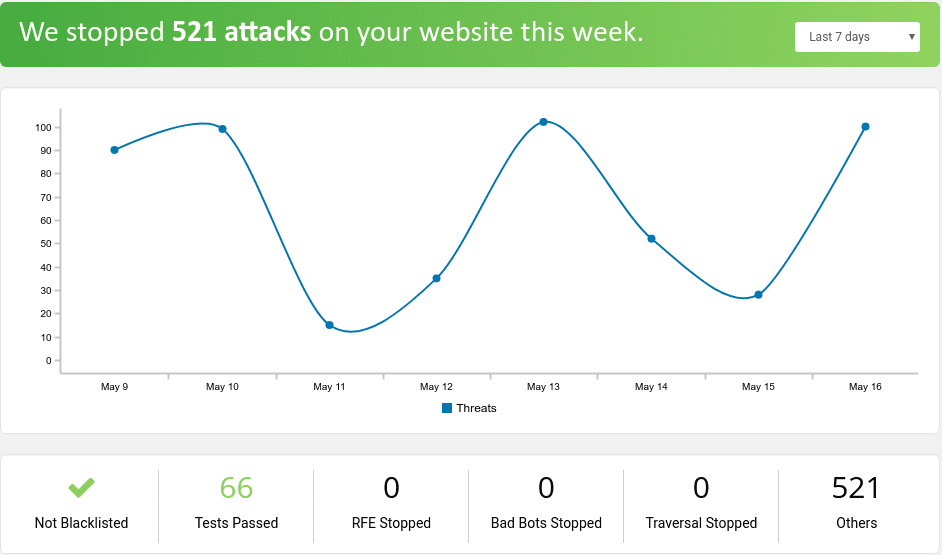

Posiada intuicyjny panel, na którym przedstawiane są graficzne analizy zagrożeń, które udało się zablokować na stronie w danym okresie.

Do najważniejszych funkcji należą:

- Statyczna i dynamiczna analiza kodu

Astra przeprowadza statyczną i dynamiczną analizę kodu, skanując aplikację zarówno przed, jak i w trakcie jej działania. Dzięki temu, zagrożenia są wychwytywane w czasie rzeczywistym, co umożliwia natychmiastową reakcję.

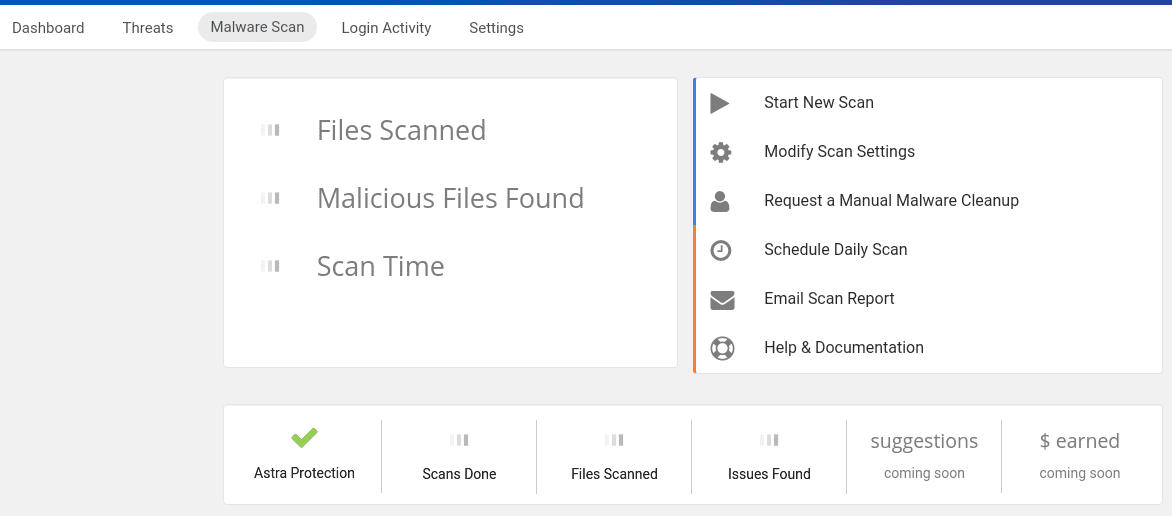

Narzędzie automatycznie skanuje aplikacje w poszukiwaniu złośliwego oprogramowania i usuwa je. Porównuje także pliki w celu weryfikacji ich integralności, co pozwala wykryć ewentualne modyfikacje wprowadzone przez osoby z wewnątrz lub z zewnątrz. Sekcja skanowania złośliwego oprogramowania dostarcza cennych informacji na temat potencjalnych zagrożeń w witrynie.

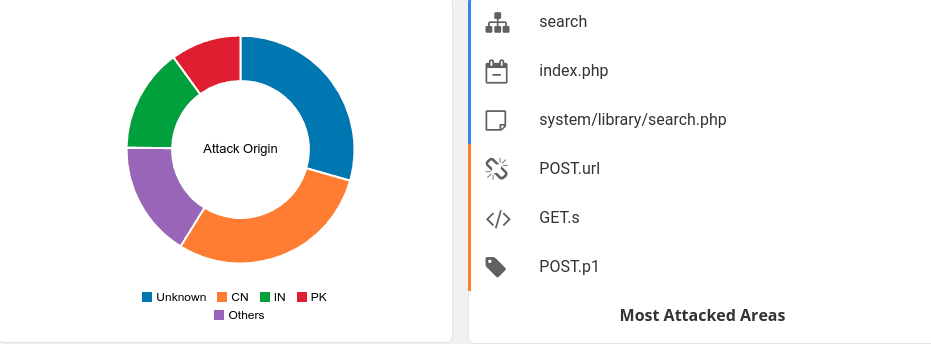

Astra oferuje automatyczne wykrywanie zagrożeń i rejestrowanie, co umożliwia monitorowanie najbardziej wrażliwych na ataki fragmentów aplikacji oraz tych, które są najczęściej wykorzystywane w próbach ataków.

- Testowanie bramy płatności i infrastruktury

Astra przeprowadza testy penetracyjne bram płatności w aplikacjach, które je wykorzystują, a także testuje infrastrukturę, na której te aplikacje są oparte, co ma na celu zagwarantowanie jej bezpieczeństwa.

Narzędzie wykonuje również testy penetracyjne sieci, obejmujące routery, przełączniki, drukarki i inne elementy, które mogą być narażone na ataki z wewnątrz.

Testy Astry oparte są na wiodących standardach bezpieczeństwa, takich jak OWASP, PCI, SANS, CERT, ISO27001.

Invicti

Invicti to zaawansowane rozwiązanie VAPT przeznaczone dla średnich i dużych przedsiębiorstw, oferujące szeroki wachlarz funkcji. Wyróżnia się solidnym mechanizmem skanowania Proof-Based-Scanning™ oraz pełną automatyzacją i integracją.

Invicti oferuje bogatą bibliotekę integracji z istniejącymi narzędziami. Można go łatwo zintegrować z systemami śledzenia błędów, takimi jak Jira, Clubhouse, Bugzilla, AzureDevops, a także z systemami zarządzania projektami, np. Trello. Ponadto, możliwe jest połączenie z systemami CI (Continuous Integration), takimi jak Jenkins, Gitlab CI/CD, Circle CI czy Azure. Dzięki temu, Invicti może być włączony w SDLC (Software Development Life Cycle), umożliwiając weryfikację bezpieczeństwa aplikacji przed wdrożeniem nowych funkcji.

Panel analizy dostarcza szczegółowych informacji o błędach bezpieczeństwa, które zostały wykryte w aplikacji, ich poziomach ważności, oraz o tym, które z nich zostały już naprawione. Użytkownik otrzymuje także informacje na temat luk w zabezpieczeniach z wyników skanowania oraz potencjalnych zagrożeń.

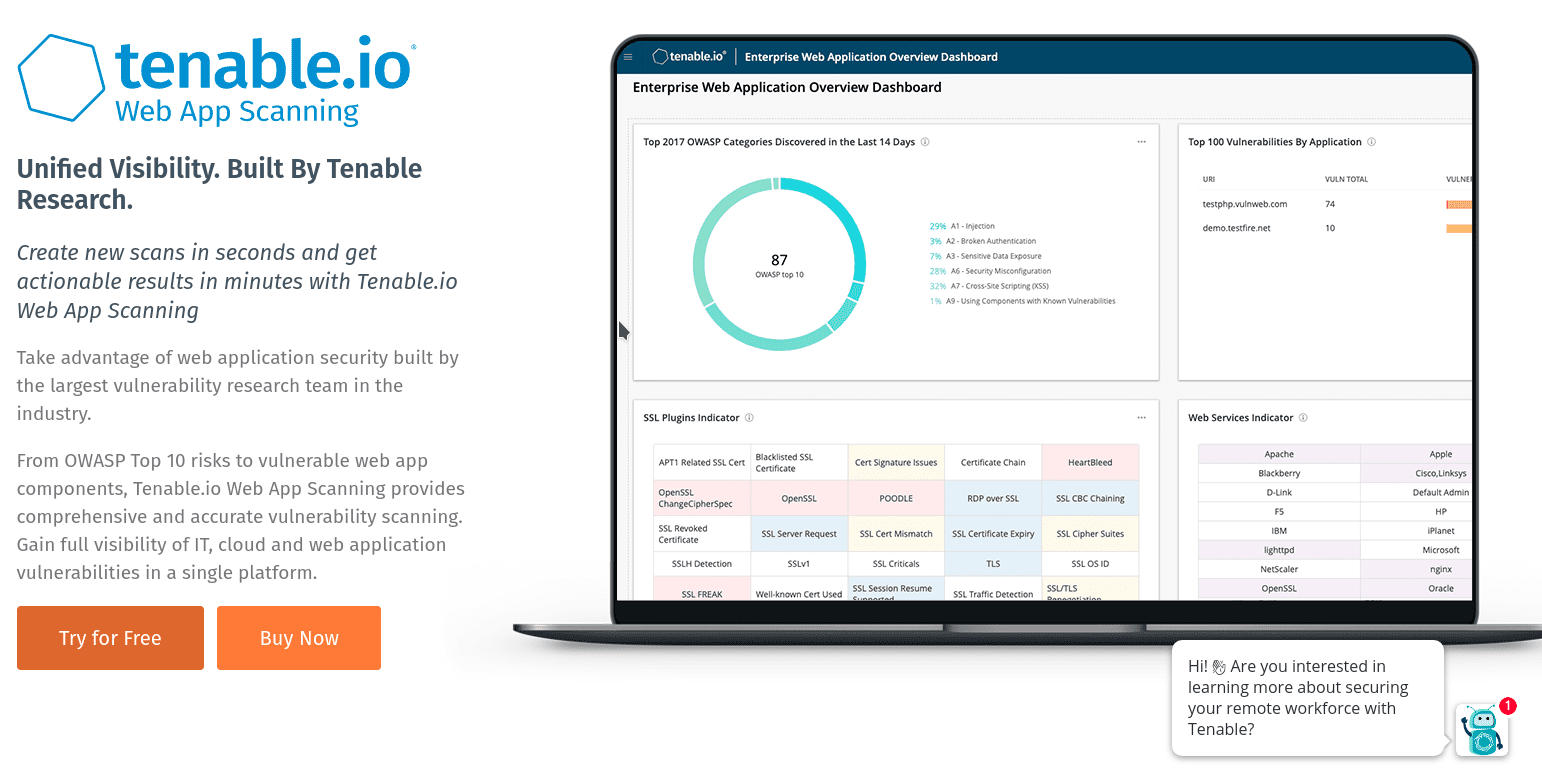

Tenable

Tenable.io to platforma przeznaczona dla dużych organizacji, służąca do skanowania aplikacji internetowych. Zapewnia ona dogłębny wgląd w kwestie bezpieczeństwa wszystkich aplikacji webowych.

Narzędzie jest proste w konfiguracji i obsłudze. Skanuje nie tylko pojedynczą aplikację, ale wszystkie wdrożone aplikacje internetowe.

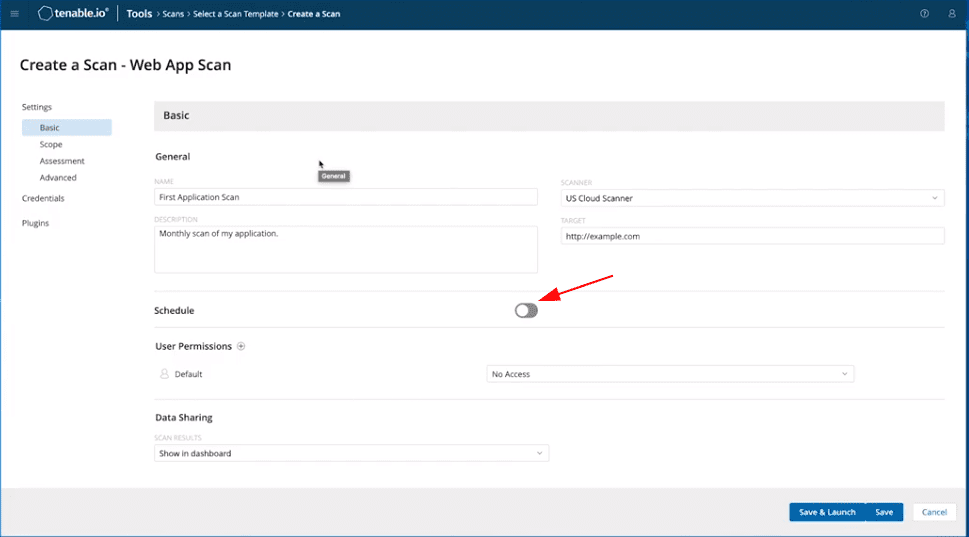

Skanowanie podatności oparte jest na szeroko znanej liście 10 najpopularniejszych luk OWASP, co pozwala specjalistom ds. bezpieczeństwa na łatwe inicjowanie skanów aplikacji i interpretację wyników. Możliwe jest również zaplanowanie automatycznych skanów, co eliminuje konieczność ich ręcznego uruchamiania.

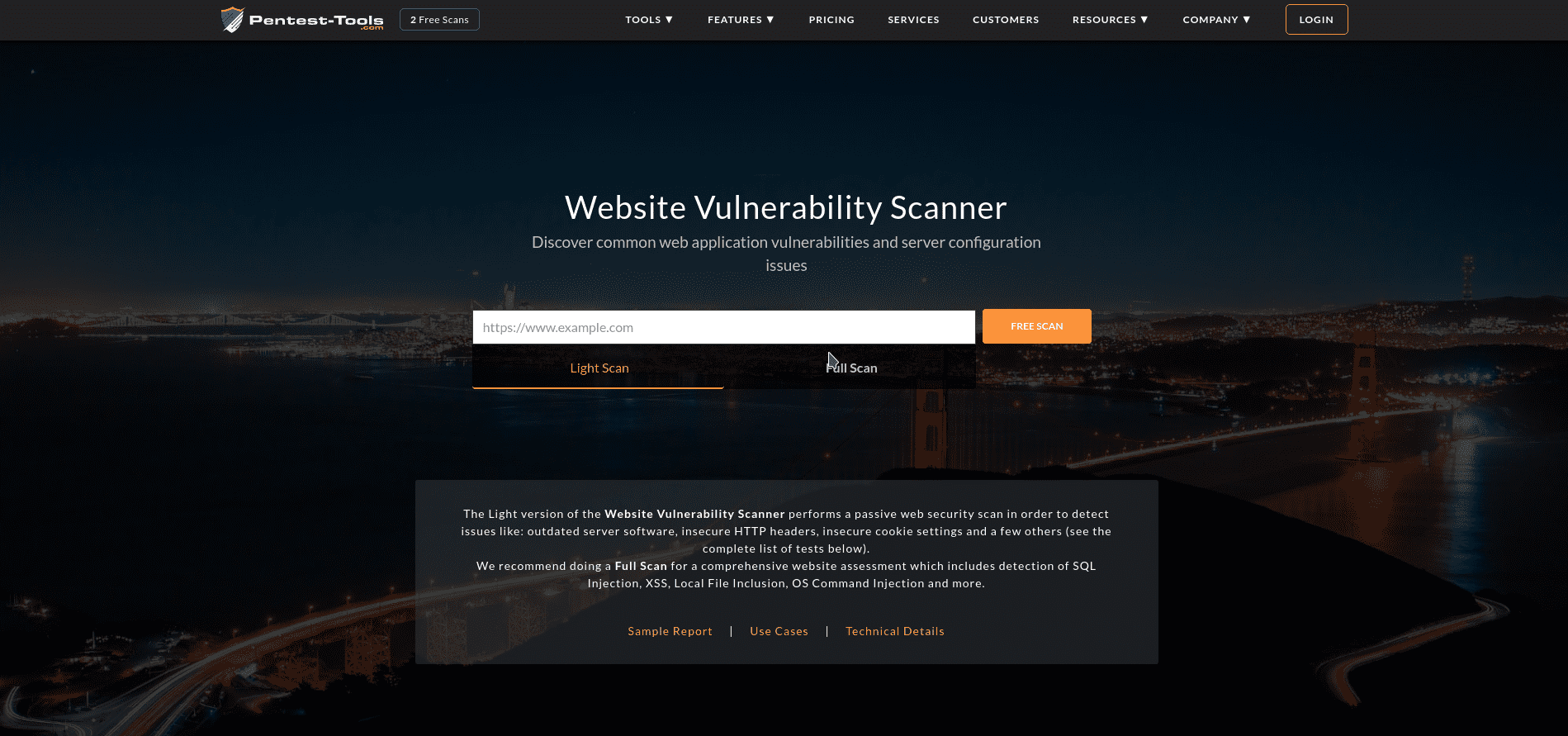

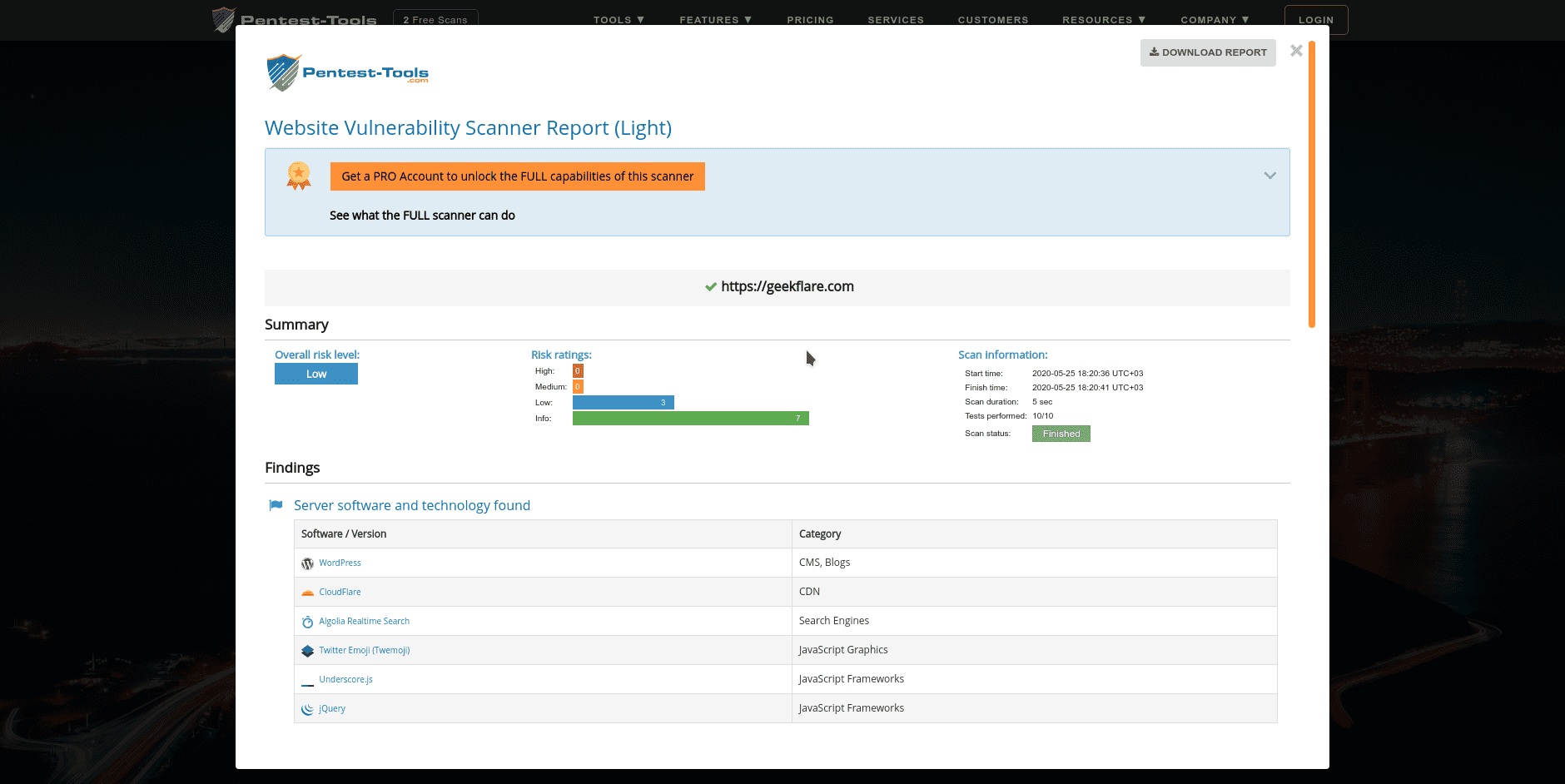

Pentest-tools Scanner dostarcza szczegółowych informacji o skanowanych podatnościach, które można zweryfikować na stronie internetowej.

Narzędzie wykrywa takie zagrożenia jak: odciski palców internetowych, wstrzykiwanie SQL, skrypty między witrynami, zdalne wykonywanie poleceń oraz lokalne/zdalne dołączanie plików. Dostępna jest również darmowa wersja, ale z ograniczonymi funkcjami.

Raport przedstawia szczegółowe informacje o stronie internetowej, wykrytych lukach i ich poziomach ważności. Poniżej znajduje się zrzut ekranu darmowego raportu „Light Scan”.

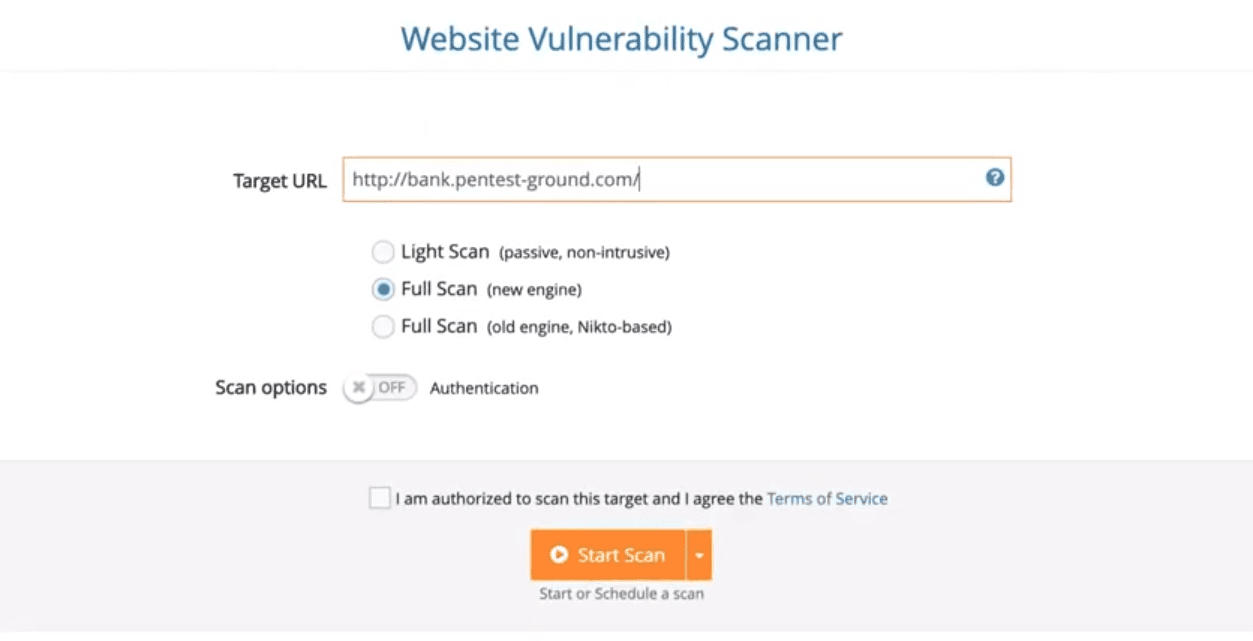

W wersji PRO można wybrać preferowany tryb skanowania.

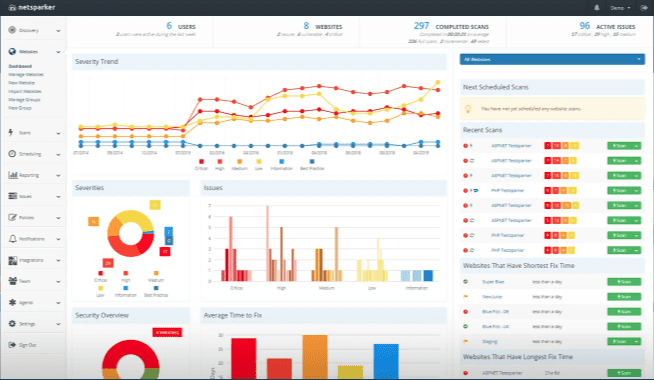

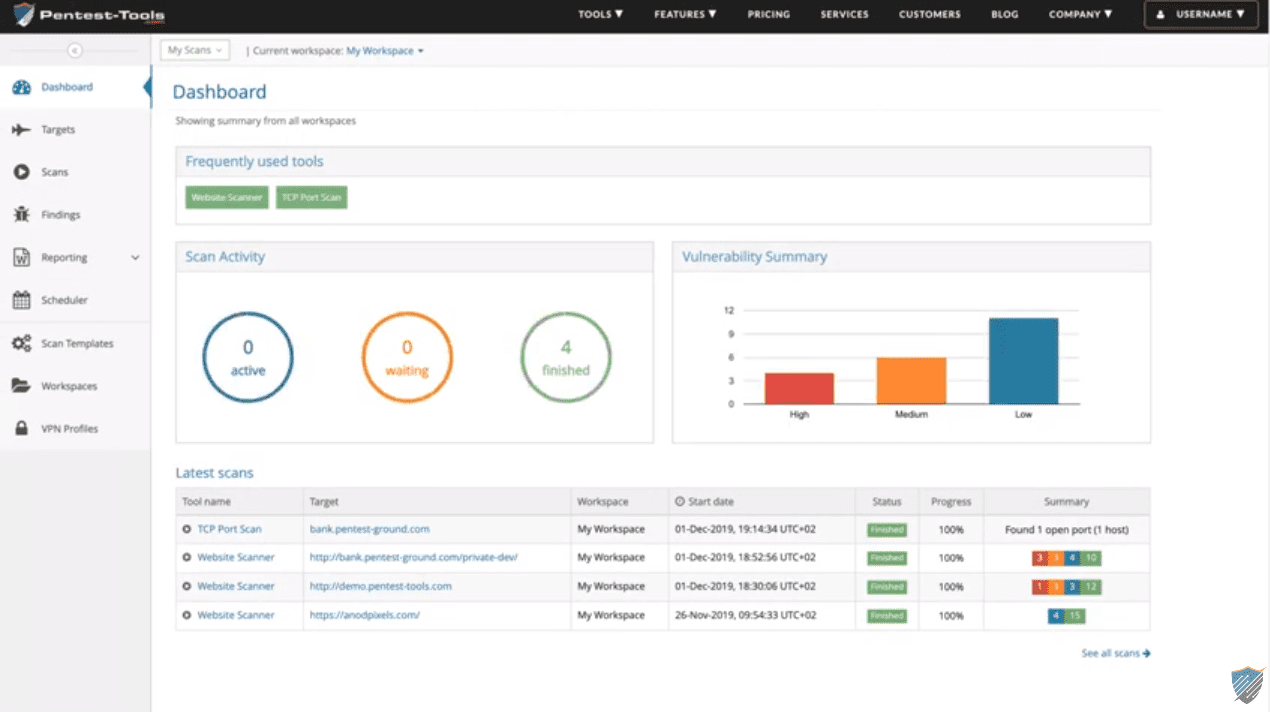

Panel nawigacyjny jest przejrzysty i dostarcza wglądu we wszystkie przeprowadzone skany oraz poziomy ich ważności.

Użytkownik ma możliwość zaplanowania skanowania zagrożeń. Narzędzie oferuje również funkcję raportowania, która umożliwia generowanie raportów o wykrytych podatnościach.

Google SCC

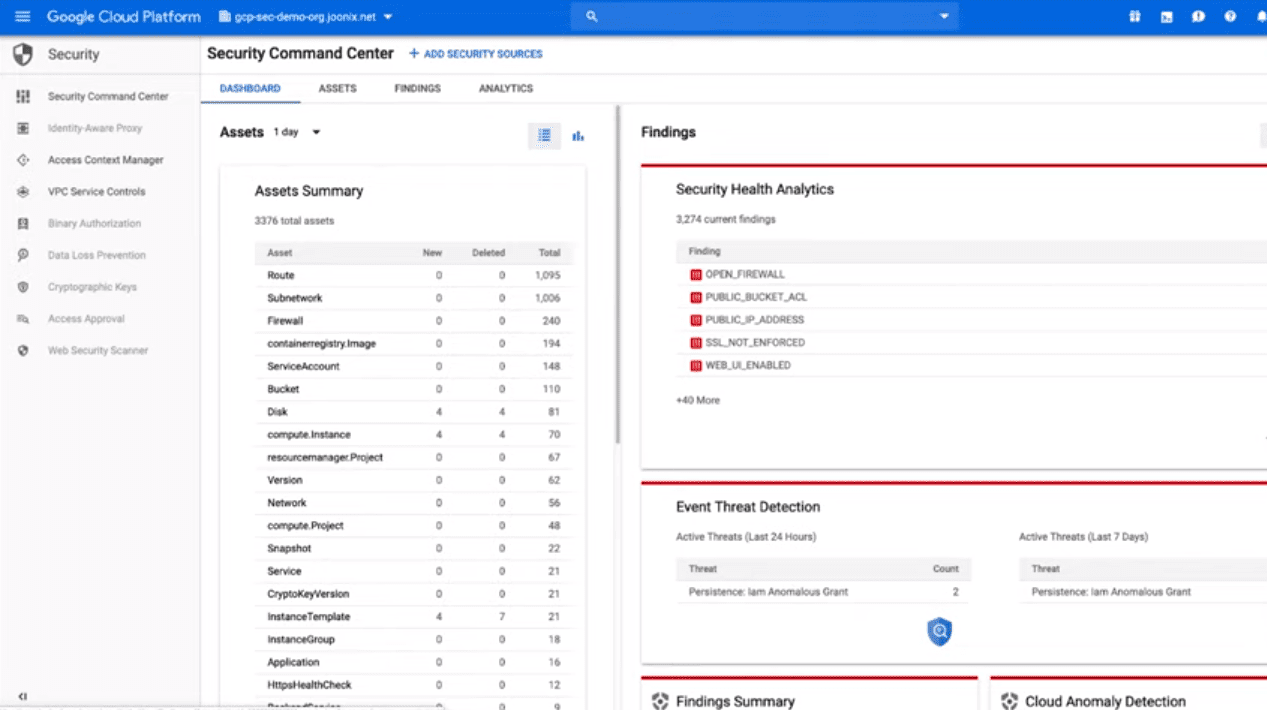

Security Command Center (SCC) to usługa monitorowania bezpieczeństwa dla Google Cloud.

Użytkownicy Google Cloud mogą dzięki niej monitorować bezpieczeństwo istniejących projektów bez konieczności instalacji dodatkowych narzędzi.

SCC oferuje szereg natywnych rozwiązań bezpieczeństwa, takich jak:

- Wykrywanie anomalii w chmurze – przydatne przy identyfikacji zniekształconych pakietów danych generowanych w wyniku ataków DDoS.

- Cloud Security Scanner – służy do wykrywania luk, takich jak XSS, stosowanie haseł w postaci zwykłego tekstu i nieaktualnych bibliotek.

- Cloud DLP Data Detection – wyświetla listę zasobników pamięci, które zawierają wrażliwe i/lub regulowane dane.

- Forseti Cloud SCC Connector – umożliwia tworzenie własnych, niestandardowych skanerów i detektorów.

Dodatkowo, usługa obejmuje rozwiązania partnerów, takich jak CloudGuard, Chef Automate, Qualys Cloud Security, Reblaze, które można zintegrować z Cloud SCC.

Podsumowanie

Zapewnienie bezpieczeństwa strony internetowej to wyzwanie, ale dzięki dostępnym narzędziom, identyfikacja i łagodzenie zagrożeń online staje się prostsze. Jeśli jeszcze nie korzystasz z tego typu rozwiązań, warto rozważyć ich wdrożenie już dziś, aby skutecznie chronić swój biznes online.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.