Każda firma działająca online, w tym sklepy internetowe, dysponuje licznymi aktywami, które stają się łatwym łupem, jeśli nie zostaną odpowiednio zabezpieczone lub pozostaną bez nadzoru.

Właściciele platform e-commerce często nie są świadomi, że w ich systemach mogą istnieć otwarte porty, prywatne repozytoria kodu Git, czy też ujawnione subdomeny. To tylko kilka przykładów potencjalnych luk, które mogą zostać wykorzystane przez cyberprzestępców w celu uzyskania dostępu do wrażliwych danych.

Aby skutecznie zmniejszyć ryzyko ataku i jego potencjalne konsekwencje, niezbędne jest wdrożenie rozwiązania do monitorowania i inwentaryzacji zasobów. Monitoring zasobów działa niczym etyczny haker, który przenika do Twojej sieci, aby wskazać potencjalne słabe punkty. Poprzez naśladowanie działań cyberprzestępców, jest w stanie określić i ocenić obszar potencjalnego ataku oraz jego słabości.

Równie istotna jak monitoring, jest inwentaryzacja zasobów, która stanowi podstawowy krok w kierunku zrozumienia, co dokładnie znajduje się w złożonym, hybrydowym środowisku IT i co wymaga szczególnej ochrony. Inwentaryzacja pomaga w identyfikacji ukrytych lub nieznanych zasobów, które są połączone z Twoją infrastrukturą IT.

Idealne narzędzie do inwentaryzacji powinno umożliwiać normalizację i klasyfikację zasobów według kategorii produktów, eliminując rozbieżności w nazewnictwie stosowanym przez różnych producentów. Taki spis powinien zawierać szczegółowe informacje o każdym zasobie, włączając w to zainstalowane oprogramowanie, aktywne usługi oraz inne istotne dane.

Przyjrzyjmy się teraz najciekawszym rozwiązaniom do monitorowania zasobów i inwentaryzacji, które oferowane są w modelu SaaS.

Detectify – Monitoring Zasobów

Detectify oferuje zaawansowany skaner luk bezpieczeństwa w aplikacjach webowych, który automatyzuje procesy bezpieczeństwa na dużą skalę. Skaner ten analizuje punkty wejścia, obejmując szerokie spektrum potencjalnych obszarów ataku. Testy przeprowadzane przez Detectify wykrywają podatności takie jak XSS, SSRF, RCE, wrażliwe pliki, klucze API czy hasła ujawnione w odpowiedziach stron. Dodatkowo identyfikuje wycieki danych z wewnętrznych narzędzi monitorujących, a także luki w przechodzeniu ścieżki.

Detectify korzysta z prywatnej społeczności etycznych hakerów, którzy prowadzą badania podatności w ramach crowdsourcingu. Dzięki temu użytkownicy otrzymują alerty o zagrożeniach z perspektywy prawdziwego atakującego. Zespół bezpieczeństwa Detectify weryfikuje wyniki badań „białych kapeluszy” i automatyzuje je, wdrażając w swoim skanerze.

Dodatkowe funkcje Detectify Asset Monitoring obejmują śledzenie zmian w używanym oprogramowaniu oraz wykrywanie potencjalnych prób przejęcia subdomen. Wykorzystując technologię odcisków palców, Asset Monitoring raportuje o wykrytym oprogramowaniu, pomagając utrzymać kontrolę nad wszelkimi nieautoryzowanymi instalacjami lub zmianami w stosie technologicznym.

Możliwe jest, że posiadasz subdomeny, które nie są już aktywne i przypadkowo wskazują na usługi stron trzecich. Takie subdomeny mogą zostać przejęte przez złośliwych hakerów. Detectify potrafi zapobiegać takim sytuacjom, korzystając z dostarczonej listy subdomen lub poprzez ich automatyczne wykrywanie.

Detectify oferuje różne plany subskrypcji, które są dopasowane do indywidualnych potrzeb firm internetowych i e-commerce. Możesz przetestować usługę, korzystając z 14-dniowego okresu próbnego, podczas którego będziesz miał możliwość naprawienia wielu popularnych luk w zabezpieczeniach wykrytych przez narzędzie.

Zachęcamy do zapoznania się ze szczegółowym przewodnikiem, który wyjaśnia, w jaki sposób Detectify może pomóc w podniesieniu poziomu bezpieczeństwa Twojej aplikacji internetowej.

Qualys – Inwentaryzacja Zasobów

Qualys udostępnia aplikację Global IT Asset Inventory, która ułatwia firmom uzyskanie pełnej widoczności posiadanych zasobów i wyeliminowanie ręcznych procesów inwentaryzacji. Dzięki sieci czujników i sztucznej inteligencji, Qualys jest w stanie wykrywać zarówno lokalne urządzenia i aplikacje, jak również kontenery, punkty końcowe, zasoby mobilne, chmurowe i IoT.

W efekcie uzyskujesz 100% wgląd w swoje hybrydowe środowisko IT w czasie rzeczywistym, prezentowany w postaci przejrzystych i uporządkowanych pulpitów nawigacyjnych.

Z Qualys Asset Inventory możesz błyskawicznie uzyskać odpowiedzi na pytania takie jak:

Ile komputerów nie posiada zainstalowanej najnowszej wersji systemu Windows 10?

Na których urządzeniach klienckich jest uruchomione nieautoryzowane oprogramowanie?

Rozwiązanie dostarcza szczegółowe informacje o każdym zasobie, w tym o uruchomionych usługach, specyfikacji sprzętu i ruchu sieciowym. Pobiera także metadane takie jak licencje oprogramowania, cykle życia sprzętu i oprogramowania.

Sztuczna inteligencja Qualys normalizuje i kategoryzuje dane z inwentaryzacji, przekształcając je w jedno wiarygodne źródło informacji dla zespołów ds. bezpieczeństwa, IT i zgodności. Dynamiczne i konfigurowalne pulpity nawigacyjne umożliwiają wizualizację zasobów IT w dowolny, preferowany sposób.

Rozwiązanie Qualys jest w całości oparte na chmurze, charakteryzuje się prostym wdrożeniem i łatwością zarządzania, a jego możliwości inwentaryzacji są skalowalne od kilku do nawet milionów zasobów.

Możesz rozpocząć korzystanie z ograniczonej wersji za darmo. Qualys oferuje także szereg innych darmowych usług, w tym ocenę bezpieczeństwa API, laboratoria SSL, BrowserCheck oraz 60-dniową zdalną ochronę punktów końcowych.

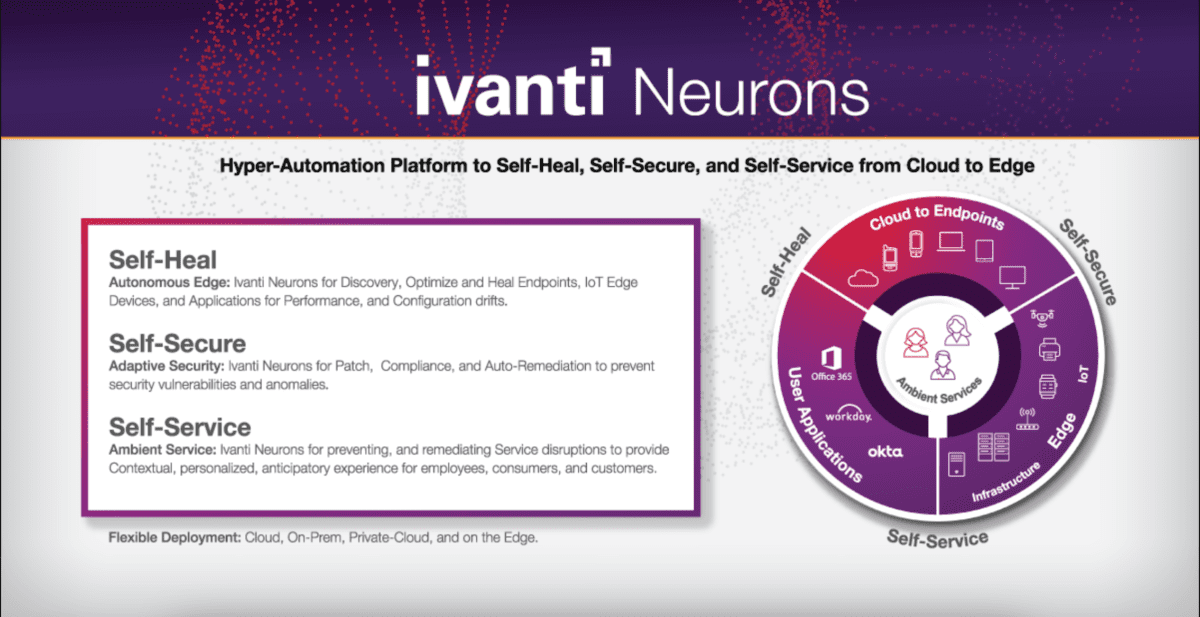

Ivanti Neurons

Ivanti Neurons to platforma hiperautomatyzacji, której celem jest zapewnienie samoobsługi użytkownikom końcowym w sposób ciągły, proaktywny i przewidywalny. Platforma ta została zaprojektowana w celu zarządzania wszystkimi typami urządzeń, od chmury po tzw. „brzeg”, umożliwiając im samonaprawę i samoobronę.

W dzisiejszych czasach normalne stało się, że pracownicy firm pracują w dowolnym czasie i miejscu, oczekując szybkich i intuicyjnych doświadczeń. Sytuacja ta prowadzi do gwałtownego wzrostu liczby usług brzegowych i punktów końcowych, co z kolei zwiększa zagrożenia cyberbezpieczeństwa. Dzięki Ivanti Neurons for Edge Intelligence Twój zespół IT zyskuje możliwość szybkiego wykrywania tych zagrożeń, przesyłania zapytań do urządzeń brzegowych za pomocą przetwarzania języka naturalnego (NLP) i uzyskiwania informacji w czasie rzeczywistym w całym przedsiębiorstwie.

Ivanti Neurons for Healing wykorzystuje armię robotów automatyzujących do diagnozowania każdego zasobu, eliminowania problemów z wydajnością, bezpieczeństwem i konfiguracją oraz utrzymywania zgodności punktów końcowych. Wszystkie rutynowe zadania są automatyzowane, tworząc samonaprawiające się środowisko, które obniża koszty i podnosi efektywność.

Platforma Ivanti skraca czas potrzebny na zebranie i normalizację informacji o zasobach z tygodni do zaledwie kilku minut. Twoja baza danych zarządzania zasobami zostanie wzbogacona o praktyczne spostrzeżenia z danych inwentaryzacyjnych sprzętu i oprogramowania oraz informacji o sposobie użytkowania oprogramowania.

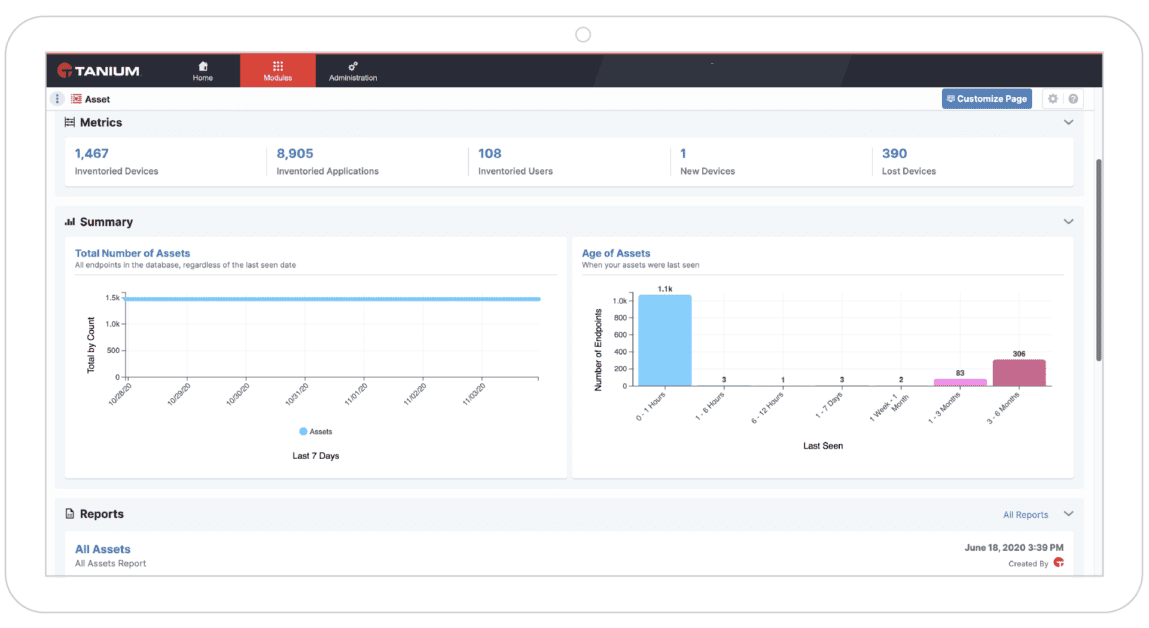

Tanium Asset

Podejmowanie strategicznych decyzji wymaga aktualnych i rzetelnych danych. W kontekście operacji IT, pełne zrozumienie posiadanych zasobów i tego, co się z nimi dzieje, jest niezbędne, aby podejmować świadome decyzje i przekształcić Twoją inwestycję w IT w siłę napędową firmy, a nie obciążenie.

Tanium Asset dostarcza w czasie rzeczywistym informacje o Twoich zasobach, bez względu na to, gdzie się znajdują i czy są online, czy offline.

Tanium Asset działa bez konieczności stosowania dodatkowej infrastruktury i bez instalowania agentów na punktach końcowych. Podejście zunifikowanej platformy zapewnia kontrolę i wgląd w punkty końcowe, dostarczając w czasie rzeczywistym informacje o stanie zasobów, eliminując potrzebę skomplikowanych i ręcznych raportów. Konfigurowalne pulpity nawigacyjne umożliwiają skupienie się na zasobach według działu, grupy użytkowników, lokalizacji i innych parametrów.

Precyzyjne informacje pomagają zwiększyć efektywność poprzez odzyskiwanie niewykorzystywanych zasobów. Tanium Asset zasila bazę danych zarządzania konfiguracją (CMDB) aktualnymi danymi w czasie rzeczywistym, gwarantując, że zawsze masz dostęp do najnowszych informacji o stopniu wykorzystania każdego zasobu i jego ostatnim znanym stanie.

Pakiet rozwiązań Tanium zarządza chmurą, użytkownikami końcowymi i systemami centrów danych z ujednoliconej platformy na dużą skalę. Platforma ta została stworzona, aby udostępniać wszystkie swoje usługi – poprawki, inwentaryzację, zgodność i reagowanie na incydenty – za pośrednictwem jednego agenta. Jednocześnie klient Tanium zapewnia pełny wgląd w punkty końcowe wraz z możliwością podejmowania na nich działań.

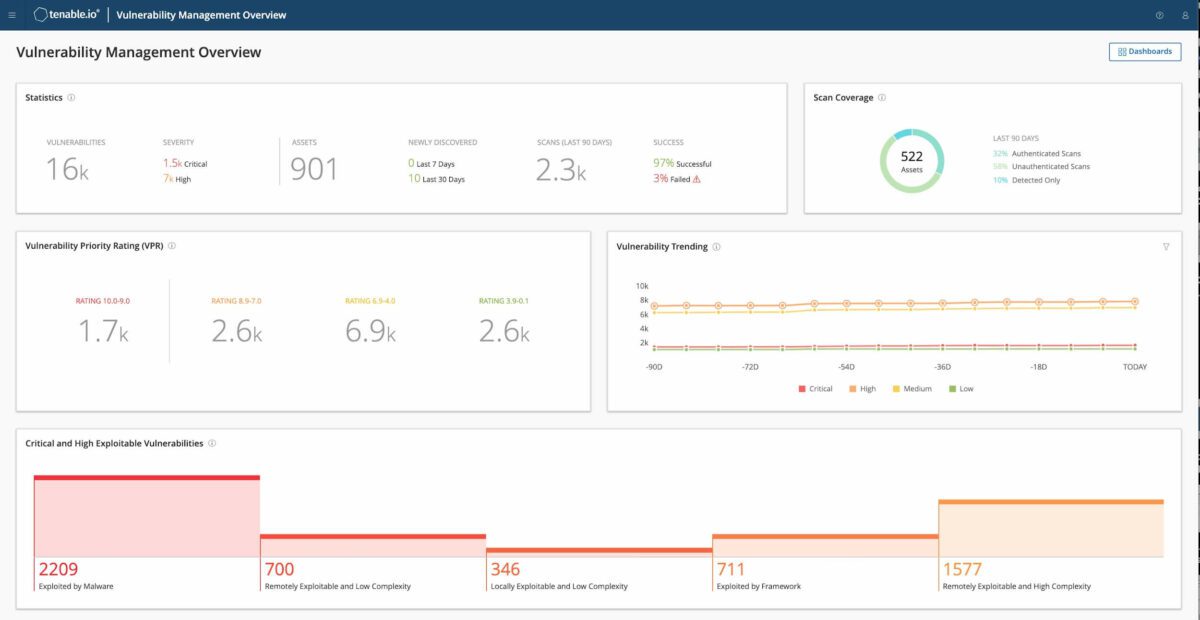

Tenable

Mając pełny obraz obszaru potencjalnego ataku, naturalnie pojawia się pytanie: od czego zacząć? Tenable.io w tym właśnie pomaga, umożliwiając szybkie badanie, identyfikację i ustalanie priorytetów luk w zabezpieczeniach, dzięki czemu wiadomo, na czym należy się skupić.

Tenable korzysta z technologii Nessus, popularnego narzędzia do zdalnego skanowania bezpieczeństwa. Zapewnia aktywne skanowanie, łącza do chmury, pasywne monitorowanie, agentów i integracje CMDB, aby zapewnić ciągłą widoczność znanych i nieznanych wcześniej zasobów.

Tenable łączy informacje o ponad 60 000 luk w zabezpieczeniach z technikami analizy danych i analizą zagrożeń, tworząc jasne i zrozumiałe oceny ryzyka, które pozwalają zdecydować, które luki należy usunąć w pierwszej kolejności.

Nie będziesz już potrzebował tradycyjnych skanerów sieciowych ani agentów do wykrywania zasobów w chmurze. Dzięki natywnym dla chmury narzędziom i technologii Frictionless Assessment, Tenable.io oferuje ciągłą i niemalże w czasie rzeczywistym widoczność zasobów w AWS lub innych infrastrukturach chmurowych.

Ceny usług zależą od liczby zasobów, które musisz monitorować i chronić. Możesz zainstalować rozwiązanie w ciągu kilku sekund i zacząć uzyskiwać praktyczne wyniki w ciągu kilku minut.

Rozwiązanie na Nieprzyjemne Niespodzianki

Niespodzianki są mile widziane na przyjęciach urodzinowych i przy okazji świątecznych prezentów. Jednak w kontekście zarządzania zasobami IT niespodzianek lepiej unikać. Jeśli w Twojej chmurze, centrum danych lub na urządzeniach brzegowych znajdują się aplikacje i urządzenia podatne na zagrożenia, im szybciej się o tym dowiesz, tym większa szansa na załatanie luk i uniknięcie cyberataków.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.