Dogłębna analiza pakietów stanowi zaawansowaną technikę badania ruchu sieciowego, która nie ogranicza się jedynie do nagłówków, ale penetruje same przesyłane dane.

Kontrola ruchu w sieci to skomplikowane zadanie, ponieważ przesył danych odbywa się wewnątrz przewodów, które są dla nas niewidoczne.

Administratorzy sieci, chcąc skutecznie zarządzać i nadzorować swoje sieci, potrzebują narzędzi monitorujących, które pozwalają im uzyskać przejrzysty obraz aktywności i stanu sieci.

Dogłębna inspekcja pakietów jest jednym z kluczowych elementów monitorowania sieci, który dostarcza bardzo szczegółowych informacji o przepływie danych.

Zacznijmy zgłębiać ten temat!

Czym jest dogłębna inspekcja pakietów?

Dogłębna inspekcja pakietów (DPI) to technologia używana w obszarze bezpieczeństwa sieci, która umożliwia wnikliwą analizę każdego pakietu danych w czasie rzeczywistym, podczas ich przepływu przez sieć.

Celem DPI jest zapewnienie administratorom sieci wglądu w ruch sieciowy, wykrywanie potencjalnych zagrożeń oraz zapobieganie działaniom niepożądanym.

DPI działa na poziomie pakietów, analizując każdy z nich, włączając w to dane znajdujące się poza nagłówkami.

Dostarcza szczegółowych informacji o typie, zawartości oraz miejscu docelowym danych. DPI jest zwykle wykorzystywane do:

- Zabezpieczania sieci: Inspekcja pakietów pomaga w identyfikacji i blokowaniu złośliwego oprogramowania, prób włamań i innych zagrożeń.

- Poprawy efektywności sieci: Poprzez analizę ruchu, DPI pomaga w identyfikacji i usuwaniu przeciążeń, wąskich gardeł i innych problemów wydajnościowych.

DPI jest również używane do weryfikacji zgodności ruchu sieciowego z regulacjami, takimi jak przepisy dotyczące ochrony prywatności danych.

Jak działa DPI?

DPI jest zazwyczaj implementowane jako element sieciowy, który analizuje każdy pakiet danych w czasie rzeczywistym. Proces ten zwykle obejmuje następujące kroki:

# 1. Przechwytywanie danych

Urządzenie lub oprogramowanie DPI przechwytuje każdy pakiet przesyłany w sieci.

#2. Dekodowanie danych

Przechwycony pakiet jest dekodowany, a następnie analizowana jest jego zawartość, obejmująca zarówno nagłówek, jak i ładunek danych.

#3. Klasyfikacja ruchu

System DPI przyporządkowuje pakiet danych do jednej lub większej liczby zdefiniowanych kategorii ruchu, np. e-mail, ruch internetowy, lub wymiana plików peer-to-peer.

#4. Analiza treści

Zawartość pakietu, w tym jego ładunek, jest poddawana analizie w celu wykrycia wzorców, słów kluczowych lub innych wskaźników mogących sugerować działania niepożądane.

#5. Wykrywanie zagrożeń

System DPI wykorzystuje zgromadzone informacje do identyfikacji i wykrywania potencjalnych zagrożeń, takich jak złośliwe oprogramowanie, ataki hakerskie i nieautoryzowany dostęp.

#6. Egzekwowanie zasad

W zależności od ustalonych zasad, system DPI może przepuścić lub zablokować pakiet. Może również podejmować dodatkowe działania, takie jak rejestrowanie zdarzeń, generowanie alarmów, lub przekierowanie ruchu do sieci kwarantanny.

Szybkość i precyzja analizy pakietów zależy od możliwości sprzętowych i obciążenia sieci. W sieciach o wysokiej przepustowości stosuje się specjalistyczne urządzenia DPI, aby zapewnić analizę danych w czasie rzeczywistym.

Techniki DPI

Niektóre z powszechnie używanych technik DPI obejmują:

# 1. Analiza sygnaturowa

Metoda ta porównuje pakiety danych z bazą danych znanych zagrożeń, takich jak sygnatury złośliwego oprogramowania lub wzorce ataków. Jest skuteczna w wykrywaniu dobrze znanych zagrożeń.

#2. Analiza behawioralna

Analiza behawioralna to technika polegająca na analizie zachowania ruchu sieciowego w celu zidentyfikowania niecodziennych lub podejrzanych działań. Obejmuje to analizę źródła i miejsca docelowego, częstotliwości, objętości transferów i innych parametrów.

#3. Analiza protokołu

Technika ta analizuje strukturę i format pakietów danych w celu ustalenia, jakiego protokołu sieciowego używają, i czy są zgodne z jego regułami.

#4. Analiza ładunku

Metoda ta polega na analizie danych ładunku w pakietach w poszukiwaniu poufnych informacji, takich jak numery kart kredytowych lub dane osobowe.

#5. Analiza słów kluczowych

Technika ta polega na wyszukiwaniu określonych słów lub fraz w pakietach, aby wykryć wrażliwe lub szkodliwe dane.

#6. Filtrowanie zawartości

Technika ta polega na blokowaniu lub filtrowaniu ruchu w oparciu o typ lub zawartość danych. Na przykład, można blokować załączniki e-mail lub dostęp do stron o niebezpiecznej treści.

Techniki te są często używane w połączeniu w celu uzyskania kompleksowej analizy ruchu sieciowego oraz identyfikacji i zapobiegania działaniom niepożądanym.

Wyzwania związane z DPI

Dogłębna inspekcja pakietów jest potężnym narzędziem do ochrony sieci i zarządzania ruchem, ale wiąże się również z pewnymi wyzwaniami:

Wydajność

DPI może zużywać znaczną moc obliczeniową i przepustowość, co może negatywnie wpłynąć na wydajność sieci.

Prywatność

DPI może budzić obawy dotyczące prywatności, ponieważ analizuje i potencjalnie przechowuje zawartość pakietów danych, w tym informacje wrażliwe.

Fałszywe alarmy

Systemy DPI mogą generować fałszywe alarmy, gdy normalna aktywność sieciowa jest błędnie identyfikowana jako zagrożenie.

Fałszywe negatywy

System DPI może nie wykryć realnych zagrożeń, jeśli nie jest poprawnie skonfigurowany, lub zagrożenie nie jest ujęte w jego bazie danych.

Złożoność

Systemy DPI mogą być skomplikowane w konfiguracji i obsłudze, co wymaga specjalistycznej wiedzy.

Unikanie wykrycia

Zaawansowane zagrożenia mogą próbować unikać detekcji, wykorzystując zaszyfrowane lub pofragmentowane pakiety danych.

Koszt

Systemy DPI mogą być kosztowne w zakupie i utrzymaniu, szczególnie w dużych sieciach.

Przykłady zastosowań

DPI znajduje zastosowanie w wielu obszarach, takich jak:

- Bezpieczeństwo sieci

- Zarządzanie ruchem

- Jakość usług (QoS) do priorytetyzacji ruchu

- Kontrola aplikacji

- Optymalizacja sieci poprzez kierowanie ruchu na bardziej wydajne ścieżki.

Te przykłady ukazują wszechstronność i znaczenie DPI w nowoczesnych sieciach oraz jego rolę w zapewnieniu bezpieczeństwa, zarządzania ruchem i zgodności ze standardami.

Na rynku dostępnych jest wiele narzędzi DPI, każde z unikalnymi cechami. Poniżej znajduje się lista najlepszych narzędzi do analizy pakietów, które pomogą w skutecznej analizie sieci.

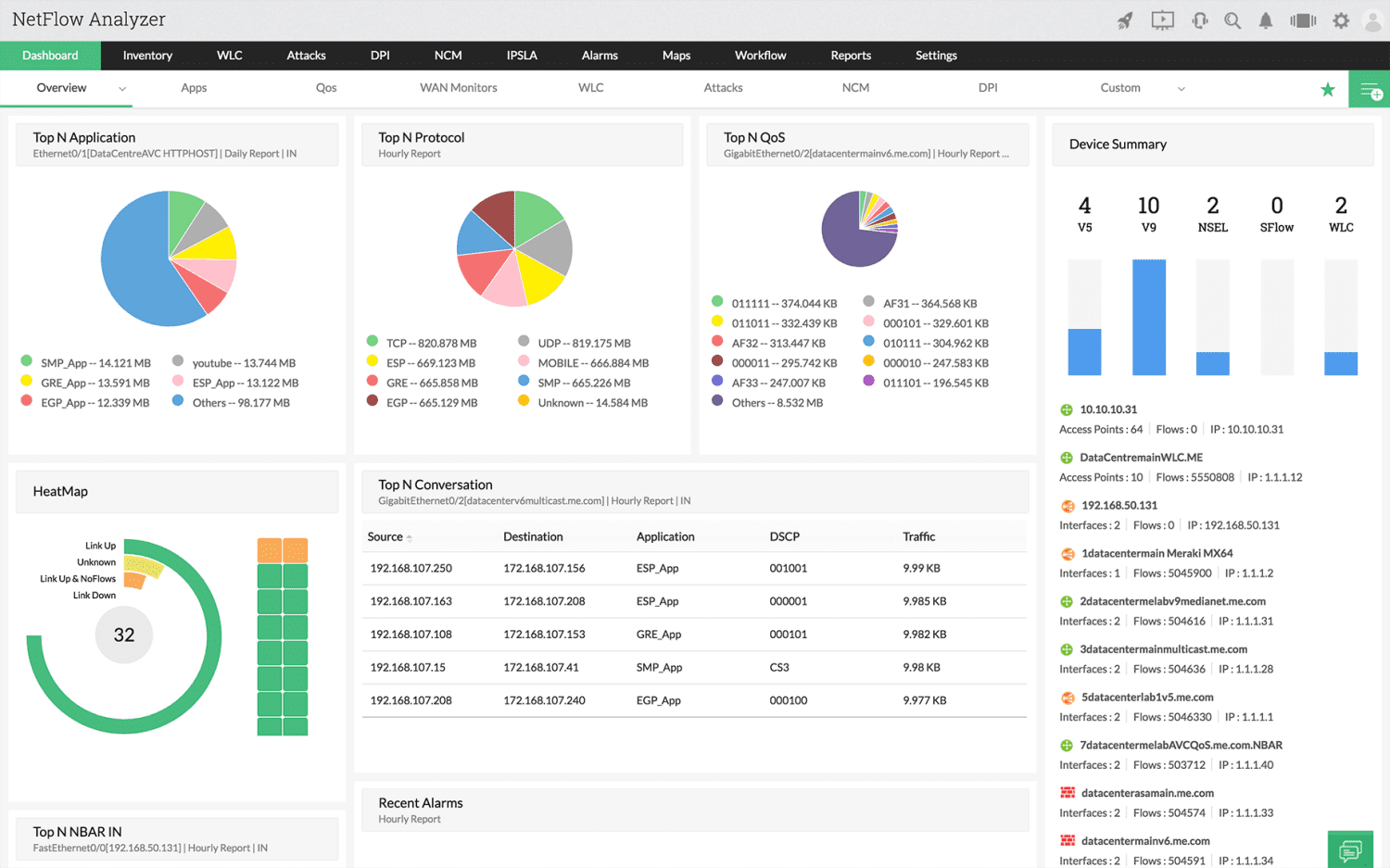

ManageEngine

ManageEngine NetFlow Analyzer to narzędzie do analizy ruchu sieciowego, które oferuje organizacjom możliwości inspekcji pakietów. Używa protokołów NetFlow, sFlow, J-Flow i IPFIX do gromadzenia i analizowania danych.

Dzięki temu narzędziu organizacje mogą w czasie rzeczywistym monitorować i analizować aktywność sieciową.

Produkty ManageEngine pomagają organizacjom upraszczać i usprawniać procesy zarządzania IT, zapewniając ujednolicony widok infrastruktury IT.

Paessler

Paessler PRTG to kompleksowe narzędzie do monitorowania sieci, które zapewnia wgląd w czasie rzeczywistym w stan i wydajność infrastruktury IT.

Oferuje szereg funkcji, w tym monitorowanie urządzeń sieciowych, zużycia przepustowości, usług w chmurze, środowisk wirtualnych, aplikacji i innych.

PRTG wykorzystuje techniki wąchania pakietów do przeprowadzenia dogłębnej analizy pakietów. Posiada również opcje powiadomień, raportowania i alertów, informując administratorów o stanie sieci i potencjalnych problemach.

Wireshark

Wireshark to otwartoźródłowe narzędzie do analizy protokołów sieciowych. Umożliwia monitorowanie, rozwiązywanie problemów i analizę ruchu sieciowego. Zapewnia szczegółowy wgląd w pakiety sieciowe, w tym ich nagłówki i ładunki.

Wireshark posiada graficzny interfejs użytkownika, który ułatwia nawigację i filtrowanie przechwyconych pakietów. Jest dostępny dla użytkowników o różnym poziomie umiejętności technicznych. Obsługuje wiele protokołów i umożliwia dekodowanie różnych typów danych.

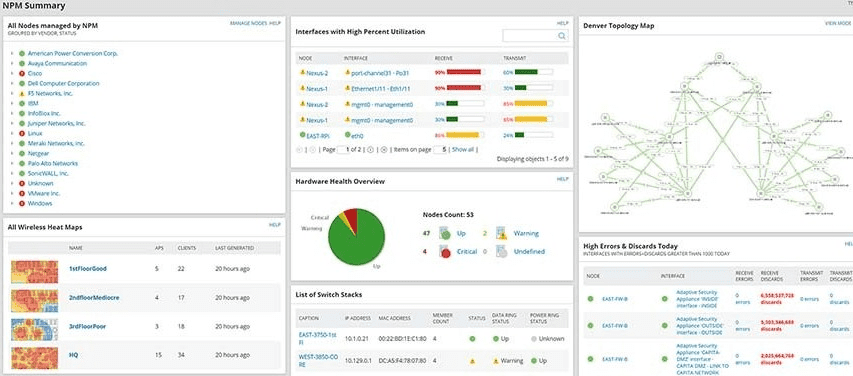

SolarWinds

SolarWinds Network Performance Monitor (NPM) oferuje dogłębną inspekcję i analizę pakietów w celu monitorowania i rozwiązywania problemów z wydajnością sieci.

NPM wykorzystuje zaawansowane algorytmy i protokoły do przechwytywania, dekodowania i analizowania pakietów sieciowych w czasie rzeczywistym, dostarczając informacji o wzorcach ruchu sieciowego, wykorzystaniu przepustowości i wydajności aplikacji.

NPM jest kompleksowym rozwiązaniem dla administratorów sieci i specjalistów IT, którzy chcą lepiej zrozumieć zachowanie i wydajność sieci.

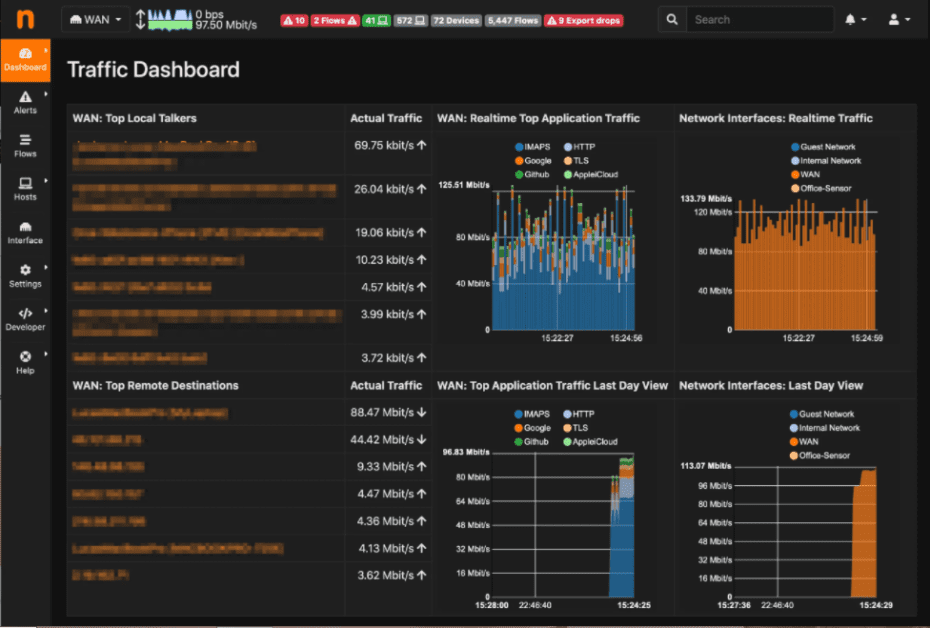

nDPI

NTop dostarcza administratorom sieci narzędzia do monitorowania ruchu sieciowego i wydajności, w tym przechwytywania pakietów, analizy ruchu i inspekcji pakietów. Funkcje DPI NTop są oparte na nDPI, otwartej bibliotece.

nDPI obsługuje wykrywanie ponad 500 różnych protokołów i usług, jest łatwa do rozszerzenia, umożliwiając dodawanie nowych protokołów. Jest to biblioteka i musi być używana w połączeniu z innymi aplikacjami, takimi jak nTopng i nProbe Cento, do tworzenia reguł i podejmowania działań w ruchu sieciowym.

Netify

Netify DPI to technologia inspekcji pakietów, która została zaprojektowana z myślą o bezpieczeństwie i optymalizacji sieci. Jest to narzędzie open source, które można wdrożyć na różnych urządzeniach.

Sprawdza pakiety sieciowe w warstwie aplikacji, aby zapewnić wgląd w ruch i wzorce użytkowania. Umożliwia to organizacjom identyfikację zagrożeń bezpieczeństwa, monitorowanie wydajności i egzekwowanie zasad sieciowych.

Nota autora

Wybierając narzędzie DPI, organizacje powinny rozważyć swoje potrzeby, wielkość i złożoność sieci oraz budżet, aby upewnić się, że wybierają narzędzie dopasowane do ich potrzeb.

Możesz być również zainteresowany poznaniem najlepszych narzędzi analizatora NetFlow dla Twojej sieci.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.