Zobaczmy, jak można wykorzystać RASP do ochrony aplikacji.

Powód jest oczywisty – szerzące się naruszenia bezpieczeństwa cybernetycznego na całym świecie, przysparzające trudności osobom fizycznym i firmom.

Teraz aplikacje są jednym z ulubionych celów cyberprzestępców, którzy zawsze szukają luk w Twojej aplikacji. Kiedy uda im się to znaleźć, nie daj Boże, istnieje duża szansa, że doprowadzą do naruszenia danych i wyrządzą ci krzywdę.

Przy takich problemach z bezpieczeństwem znalezienie skutecznego rozwiązania jest naturalnym wyzwaniem.

Więc jakie jest na to rozwiązanie?

Jednym ze sposobów radzenia sobie z tym problemem jest umożliwienie swoim aplikacjom ochrony samych siebie.

Zdezorientowany?

Ujmę to w ten sposób, istnieje technologia, która nosi nazwę RASP (Runtime Application Self-Protection). Dzięki temu Twoje aplikacje mogą otoczyć się tarczą, która będzie identyfikować i blokować zagrożenia online w czasie rzeczywistym.

W tym artykule omówimy, w jaki sposób Twoje aplikacje mogą stać się samowystarczalne w zakresie ochrony dzięki narzędziom RASP, które pomogą Ci włączyć tę technologię do swoich aplikacji.

Zaczynajmy!

Spis treści:

Co to jest RASP?

Runtime Application Self-Protection (RASP) to technologia, która pojawia się po uruchomieniu aplikacji. A kiedy zaczyna działać, RASP chroni go przed złośliwymi danymi wejściowymi, analizując zachowanie aplikacji oraz kontekst tego zachowania. Stale monitoruje i wykrywa ataki oraz natychmiast je łagodzi bez konieczności interwencji człowieka.

RASP zawiera zabezpieczenia działającej aplikacji bez względu na to, gdzie na serwerze znajduje się aplikacja. Przechwytuje połączenia z aplikacji do systemów, aby zapewnić ich bezpieczeństwo i bezpośrednio weryfikuje żądania wewnątrz aplikacji. Chroni zarówno aplikacje inne niż internetowe, jak i internetowe i nigdy nie wpływa na projekt aplikacji.

Oprogramowanie RASP jest wbudowane lub zintegrowane ze środowiskiem wykonawczym aplikacji w celu wykonywania swojej funkcji w zakresie ochrony aplikacji.

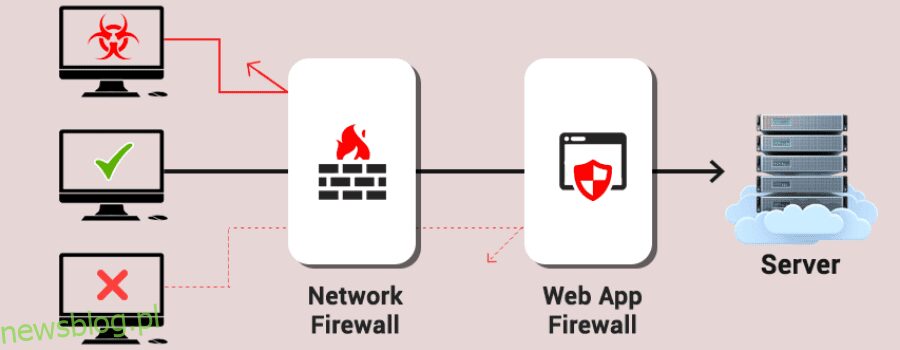

Czym różni się od tradycyjnego WAF?

RASP różni się od tradycyjnej zapory WAF lub aplikacji internetowej. Dzieje się tak, ponieważ pliki WAF są ściśle powiązane z kodami aplikacji, które są podatne na exploity.

WAF sprawdza wszystkie przychodzące żądania HTTP pod kątem ładunku ataku, a także podejrzanych wzorców użycia i blokuje lub zgłasza żądanie, jeśli znajdzie coś nie tak. Ale nie może powiedzieć, w jaki sposób aplikacja będzie przetwarzać te dane i może skutkować fałszywymi alarmami.

Poza tym tworzenie nowoczesnych aplikacji przesunęło się w kierunku modelu ciągłego wdrażania, co prowadzi do stale zmieniających się powierzchni ataku. W związku z tym bardzo trudno jest WAF nadążać za podejściem do wzorców użytkowania.

Z drugiej strony RASP umożliwia łatwiejsze wdrażanie, zapewnia lepszą kontrolę bez względu na język programowania i działa z większą dokładnością. W przeciwieństwie do plików WAF, RASP automatycznie dostosowuje się do dowolnego środowiska lub języka i wykorzystuje świadomość kontekstową do monitorowania zagrożeń.

Zamiast ślepych domysłów dotyczących ładunku, technologia RASP wykrywa pełne dane, które czasami mogą zawierać przetworzone dane, na podstawie tego, w jaki sposób aplikacja będzie je wykorzystywać i właśnie to oznacza tutaj kontekst.

RASP zazwyczaj ma znacznie mniej fałszywych trafień w porównaniu z WAF. Co więcej, podczas gdy WAF zapewnia mocną ścianę chroniącą aplikację na pierwszej linii, RASP zapewnia solidną osłonę, która chroni Twoją aplikację od wewnątrz dzięki swoim innowacyjnym możliwościom.

Korzyści z używania RASP

- Ponieważ RASP podejmuje świadome decyzje w oparciu o wykrywanie kontekstowe oraz bogatą architekturę aplikacji łączącą widok statyczny i dynamiczny, liczba fałszywych alarmów jest znacznie mniejsza.

- RASP jest w stanie chronić Twoją aplikację przed różnymi zagrożeniami, w tym 10 najczęstszymi lukami OWASP, wstrzyknięciami, niezabezpieczoną deserializacją, słabą losowością, IDOR, podejrzaną aktywnością klienta, SSRF/CSRF i innymi.

- Szybka adaptacja do architektur aplikacji, a nawet ochrona standardów innych niż web, takich jak RPC lub XML.

- Rozwiązania RASP są łatwe w utrzymaniu, ponieważ nie zawierają czarnych list, reguł ruchu związanych z konfiguracją ani procesu uczenia się. Dlatego ludzie to uwielbiają, polegają na tym i doceniają oszczędność czasu i kosztów.

- RASP umożliwia obsługę chmury. Ponieważ są one chronione przez siebie, kod pozostaje chroniony przez cały czas, niezależnie od tego, gdzie znajduje się aplikacja. Jego konfiguracja może być zawarta w skryptach kompilacji, generujących i konteneryzujących Twoją aplikację bez konieczności aktualizowania zapory lub reguł sieciowych.

Teraz, gdy już o tym wiesz, przyjrzyjmy się niektórym z poniższych najlepszych rozwiązań RASP, które możesz wdrożyć w swojej aplikacji.

Ufortyfikować

Monitoruj swoje aplikacje i chroń je przed lukami i typowymi atakami w czasie rzeczywistym dzięki Wzmocnij obrońcę aplikacji przez Microfocus.

Rozróżnia uzasadnione żądania i niebezpieczne zagrożenia w aplikacjach .NET i Java, jednocześnie chroniąc aplikacje produkcyjne przed atakami typu zero-day. Kompleksowe rozwiązania w zakresie bezpieczeństwa aplikacji obejmują cały cykl rozwoju.

Fortify oferuje widoczność rejestrowania, a także wykorzystuje dane związane z aplikacjami internetowymi oprócz szczegółów wiersza kodu. Umożliwia również wysyłanie exploitów i rejestrowanie zdarzeń do menedżera dzienników lub SIEM bez konieczności zmiany kodu źródłowego w celu zapewnienia widoczności bezpieczeństwa i zgodności.

Otrzymasz solidny i warstwowy system obronny, który zapewni bezpieczeństwo Twoim aplikacjom i zminimalizuje koszty ogólne środowiska produkcyjnego. Obejmuje 32 kategorie reguł bezpieczeństwa, które chronią Cię przed naruszeniami bezpieczeństwa, w tym wykonywaniem skryptów między witrynami, wstrzyknięciami SQL, naruszeniami prywatności i nie tylko.

Uzyskaj natychmiastowe bezpieczeństwo dzięki elastycznemu i szybkiemu wdrażaniu bez zmiany jednej linii kodu lub jakiegokolwiek szkolenia WAF. Możesz kontrolować swoją ochronę z łatwej w użyciu i scentralizowanej konsoli zarządzania.

Kwadrat

Unikalna architektura Runtime Application Self-Protection (RASP) firmy Sqreen zapewnia głęboką widoczność i ochronę aplikacji poza warstwą HTTP. Tysiące programistów i zespołów ds. bezpieczeństwa zaufało temu rozwiązaniu ze względu na jego bogatą i niezawodną ofertę.

RASP Sqreen wykorzystuje pełny kontekst żądania do wykrycia ataku, który może wykorzystać luki obecne w procesie produkcyjnym. Łagodzi również krytyczne ataki bez fałszywych alarmów.

Poza tym jego bezpieczeństwo zapewnia również pokrycie zero-day, chroniąc Twoją aplikację przed 10 najczęstszymi lukami OWASP, takimi jak XSS, SSRF, iniekcje SQL i inne. Nigdy nie opiera się na wzorach i podpisach, które można łatwo przeciąć i które można szybko dostosować do stosu aplikacji.

Otrzymujesz wgląd w aplikację, aby wiedzieć o zasobach, zagrożeniach i incydentach związanych z Twoją aplikacją. W tym celu otrzymujesz ujednolicony pulpit nawigacyjny i możesz przekształcić te spostrzeżenia w działania w czasie rzeczywistym. Możesz zidentyfikować ataki poza oddzielnymi adresami IP i przyspieszyć działania naprawcze.

Wystarczy kilka minut, aby Sqreen się skonfigurował, a następnie działa od razu, dynamicznie oprzyrządowując ponad 500 punktów w aplikacjach, interfejsach API i mikrousługach. Możesz go zaimplementować bez żadnych modyfikacji kodu ani konfiguracji. Ma rozproszoną architekturę, która jest odporna na awarie dzięki wbudowanej maszynie wirtualnej w mikroagentach w piaskownicy.

Sqreen pokonuje dodatkowe mile dla Twojego bezpieczeństwa poza RASP, osadzając różne rozwiązania ochrony w jednym – w aplikacji WAF, przejmowanie konta, polityka bezpieczeństwa treści itp., a także pozwala zintegrować SDLC.

Aktualizacja: Sqreen został nabyte przez Datadog.

OpenRASP

OpenRASP to rozwiązanie RASP typu open source firmy Baidu. Integruje silnik ochrony bezpośrednio z serwerem aplikacji za pomocą oprzyrządowania. Możesz śledzić różne zdarzenia, takie jak operacje na plikach, żądania sieciowe, zapytania do bazy danych i inne.

Podczas ataku WAF mapuje złośliwe żądania zgłaszane przez hakerów za pomocą swojego podpisu elektronicznego, a następnie odmawia im dostępu. Ale OpenRASP przyjmuje nieszablonowe podejście, podpinając wrażliwe funkcje, badając je i blokując dane wejściowe, które są wprowadzane do funkcji.

Ta procedura oferuje korzyści, takie jak:

- Pozwala tylko udanym atakom wywoływać alarmy, co skutkuje mniejszą liczbą fałszywych alarmów i lepszym współczynnikiem wykrywalności

- Sprawia, że analiza kryminalistyczna jest szybsza i łatwiejsza dzięki szczegółowemu rejestrowaniu śladów stosu

- Niepodatne na błędne protokoły

Możesz również uzyskać kilka przypadków testowych, które bezpośrednio odpowiadają cyberatakom OWASP TOP 10. OpenRASP działa dobrze na Javie i PHP. Integruje się z istniejącymi SOC i SIEM oraz rejestruje alarmy w formacie JSON, które są łatwe do odebrania przez kolektory dzienników, takie jak Flume, rsylog i LogStash.

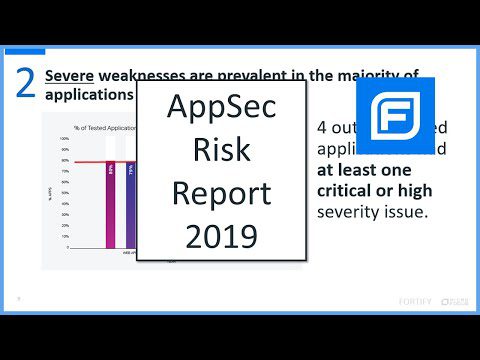

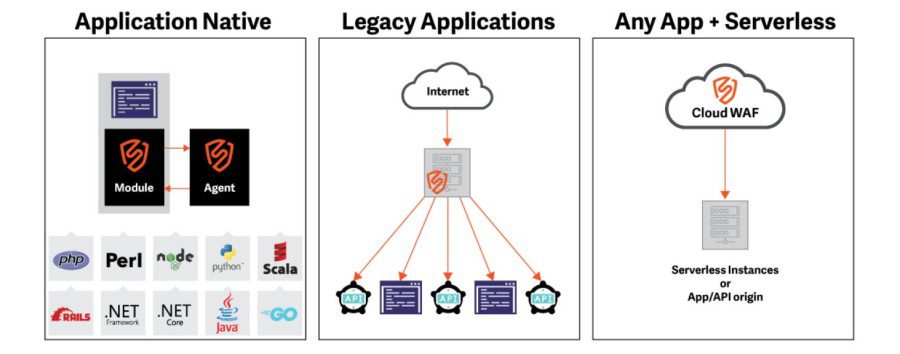

Nauki o sygnałach

Łatwe do zainstalowania oprogramowanie firmy Nauki o sygnałach obsługuje różne języki programowania i frameworki, w tym PHP, Scala, Perl, Node.js, Python, Java, Go, .NET i Rails oraz chroni je przed atakami przy zachowaniu ich wydajności. Można go zintegrować z produktem z serii narzędzi DevOps w celu uzyskania szerszej widoczności między zespołami.

Signal Sciences chroni średnio ponad 40 tys. aplikacji rocznie, zapewnia doskonałą obsługę klienta i obsługuje ponad 100 platform wielochmurowych i hybrydowych.

Jest jednym z liderów rynku, jeśli chodzi o RASP ze względu na jego niezawodność, łatwość zarządzania operacyjnego, skalowalną ochronę i różne opcje wdrażania, bez względu na to, gdzie działa aplikacja.

Zyskasz ochronę daleko wykraczającą poza 10 najczęstszych luk OWASP, w tym złe boty, przejmowanie kont, ataki DDoS w aplikacjach, nadużycia API i inne. Obsługuje wiele architektur, od aplikacji natywnych po aplikacje starsze, bezserwerowe i kontenery. Ponieważ zapewniają rozwiązanie hybrydowe SaaS, możesz wdrożyć je bezpośrednio w swoich aplikacjach za pomocą tylko jednej zmiany DNS, nie wymagając agentów.

Samoobsługowe wglądy i alerty dotyczące bezpieczeństwa pomagają wzmocnić stan bezpieczeństwa i zawsze pozostawać proaktywnym.

Jscrambler

Zgłoś się do Integrity Code przez Jscrambler aby chronić swoje aplikacje przed nadużyciami, manipulacjami, kradzieżą kodu i piractwem za pomocą zaciemniania kodu JavaScript na poziomie korporacyjnym, technik ochronnych i blokad kodowych.

Za każdym razem, gdy zabezpieczasz kody JavaScript za pomocą Jscrambler, otrzymujesz bardzo bezpieczną wersję, która ukrywa podstawową logikę i zachowuje nienaruszoną oryginalną funkcjonalność. Byłbyś w stanie wykryć próby manipulacji i debugowania podczas celowego przerywania aplikacji, aby uniemożliwić atakującym modyfikację, a nawet analizę kodów.

Jscrambler pozwala blokować kody i uruchamiać je tylko w określonych domenach, przeglądarkach, zakresach dat i systemach operacyjnych. W przypadku naruszenia blokady, zepsuje to twoją aplikację. Skonfiguruj automatyczne reakcje, aby zapobiegać atakom, takim jak przekierowania napastników, wywoływanie funkcji niestandardowych i powiadomienia w czasie rzeczywistym.

Jscrambler zapewnia silniejszą ochronę dzięki monitorowaniu zagrożeń JavaScript. Monitoruje wszystkie chronione kody, które posiadasz w czasie rzeczywistym i ostrzega w przypadku nieszczęśliwych wypadków. Dzięki przejrzystemu pulpitowi możesz uzyskać dostęp do statystyk i odpowiednich danych dotyczących chronionych aplikacji oraz dostosować zabezpieczenia, aby zapewnić ich optymalną wydajność.

Bezproblemowo zintegruj Jscrambler ze swoim potokiem CD/CI, aby upewnić się, że wszystkie wdrożone wersje są doskonale bezpieczne. Jest zawsze na bieżąco dzięki Specjalistom JS, którzy mogą Cię wspierać przez cały czas. Jest kompatybilny z głównymi językami, frameworkami i przeglądarkami.

Hdiv

Hdiv wzmacnia Twoją aplikację od wewnątrz, aby mogła zadbać o swoją ochronę podczas rozwoju, a także chronić je bez względu na to, gdzie się znajdują. Zapewnia białą listę w czasie rzeczywistym, proaktywną wydajność i nie wymaga nauki kodowania.

Hdiv szybko wykrywa błędy w zabezpieczeniach i/lub problemy z zabezpieczeniami składni, aby lepiej chronić Twoje aplikacje przez cały cykl ich rozwoju. Zawiera funkcje IAST potrzebne do ochrony przed błędami z walidacją białej listy w czasie rzeczywistym w celu ochrony przed atakami na logikę biznesową.

Prostota to kolejny atrybut Hdiv, który jest zintegrowany z SDLC bez potrzeby strojenia w fazie produkcji. Upraszcza całą operację oraz wdrażanie aplikacji, w tym interfejsów API, aplikacji internetowych i mikrousług.

Oprócz tego Hdiv pomaga wdrożyć niezbędne wymagania dotyczące zgodności, takie jak RODO i PCI, które są stosowane bezpośrednio, nie martwiąc się o modyfikacje aplikacji. Więc. Po prostu zacznij korzystać z Hdiv w ciągu kilku minut:

- Pobieranie agenta Hdiv za pomocą jednego wiersza kodu

- Konfiguracja i dołączanie biblioteki Hdiv do Twojej aplikacji

- Uruchom go, a następnie uruchom ponownie aplikację.

Hdiv obsługuje technologie takie jak .NET, Java, Spring, React, AngularJS, ASP.NET, REST i inne dla aplikacji, które można wdrażać w dowolnym środowisku fizycznym lub w chmurze.

Imperwa

Uzyskaj najwyższy poziom bezpieczeństwa swoich aplikacji dzięki Imperwa która jest znaną marką, jeśli chodzi o rozwiązania z zakresu cyberbezpieczeństwa. Chroni aplikacje przed różnego rodzaju zagrożeniami internetowymi, dzięki czemu możesz lepiej skupić się na logice biznesowej zamiast zagłębiać się w kwestie bezpieczeństwa.

Twoje aplikacje natywne dla chmury wymagają większego bezpieczeństwa niż zabezpieczenia obwodowe ze względu na obecne scenariusze bezpieczeństwa, dlatego Imperva zapewnia ochronę od wewnątrz i idzie razem z Twoimi aplikacjami.

RASP Imperva jest wbudowany w środowisko uruchomieniowe aplikacji, które jest w stanie chronić przed atakami typu zero-day, dziesiątkami najważniejszych luk OWASP, jest bardzo dokładny i nie wymaga dostrajania. Oprócz tego zyskujesz bezpieczeństwo przed atakami typu clickjacking, dużymi żądaniami, odpowiedziami HTTP i manipulacjami metodami, zniekształconą treścią, niesprawdzonymi przekierowaniami i przechodzeniem ścieżek.

Korzystając z Imperva, jesteś bezpieczny przed wstrzykiwaniem poleceń, wstrzykiwaniem między witrynami, wstrzykiwaniem skryptów między witrynami, wstrzykiwaniem CSS i HTML, wstrzykiwaniem JSON i XML, naruszeniem dostępu do bazy danych, wstrzykiwaniem OGNL i wstrzykiwaniem SQL.

Jego zaawansowane zabezpieczenia pomagają aplikacjom w słabszych obszarach, takich jak niezabezpieczone pliki cookie i transport, nieautoryzowane działania sieciowe, rejestrowanie poufnych danych, słabe uwierzytelnianie, buforowanie przeglądania i kryptografia. Kiedy RASP łączy się z WAF, zapewnia nieszablonowe bezpieczeństwo i to właśnie robi Imperva.

Dzięki temu otrzymujesz wszechstronną ochronę przed atakami DDoS, script kiddies, złośliwymi botami, zagrożeniami zewnętrznymi i nie tylko. Imperva wykorzystuje opatentowaną technikę gramatyczną do ochrony aplikacji bez poprawek i sygnatur, oszczędzając jednocześnie dodatkowych kosztów operacyjnych.

Jest wyposażony w ochronę przed zagrożeniami wewnętrznymi, która jest dołączona do środowiska wykonawczego aplikacji, aby chronić je przed złośliwymi i nieostrożnymi osobami z wewnątrz. W jednym miejscu zyskujesz szerszy wgląd w różne problemy z aplikacjami, w tym klasyfikacje ataków, dane sieciowe, system operacyjny, sesje użytkowników, nazwy plików, wykonywanie kodu i bazy danych.

Obsługuje platformy takie jak Java, .NET, Nodejs, Oracle, PostgreSQL, MySQL, SQL Server, IBM DB2, IBM Radar, Elastic itp. i działa dla wszystkich typów aplikacji, w tym API, starszych, konteneryzowanych.

Wniosek

Cyberbezpieczeństwo ma kluczowe znaczenie i jest to coś, czego nie wolno ignorować. Chroń swoje aplikacje przed zagrożeniami i exploitami, które mogą być bardziej niebezpieczne, niż się spodziewałeś.

Zamiast tego możesz użyć wydajnego rozwiązania RASP, takiego jak te, o których wspomniałem w tym artykule, aby chronić swoją aplikację przed różnego rodzaju lukami i zagrożeniami.