Ataki typu ransomware to rodzaj cyberzagrożenia, którego liczba rośnie na całym świecie i jest wymierzona w osoby fizyczne, firmy, a nawet instytucje rządowe.

Twoje dane i systemy mogą stać się zakładnikami w mgnieniu oka, pozostawiając cię bezsilnym i sfrustrowanym.

Wyobraź sobie, że budzisz się i odkrywasz, że wszystkie Twoje cenne pliki, w tym zdjęcia rodzinne, ważne dokumenty i cenne wspomnienia, zostały zaszyfrowane. Otrzymujesz cyfrowe żądanie okupu, żądające zapłaty za ich uwolnienie.

To nie tylko przerażająca, ale także brutalna rzeczywistość, z którą spotkały się tysiące ludzi. W wyniku tych ataków ransomware ludzie nie tylko stracili ogromne sumy pieniędzy, ale także dane, reputację i tak dalej.

Dlatego tak ważne jest wzmocnienie cyfrowych mechanizmów obronnych, a reagowanie na tych nieustępliwych przestępców ma ogromne znaczenie.

W tym celu każdy powinien zrozumieć, jak działają te cyberataki, aby móc lepiej chronić się przed atakami.

W tym artykule omówię najczęstsze rodzaje oprogramowania ransomware wraz z podstawowymi strategiami i praktykami, aby uchronić się przed padnięciem ofiarą tych cyberpułapek.

Zacznijmy!

Spis treści:

Co to jest atak ransomware?

Atak ransomware to rodzaj cyberataku obejmujący scenariusz cyfrowy, w którym osoba atakująca uzyskuje dostęp do twoich systemów lub zasobów i szyfruje ważne pliki, blokując cię i przetrzymując twoje dane jako zakładników.

Potem pojawia się żądanie: zapłać lub pożegnaj się z danymi.

To nagły i szokujący moment, który może nastąpić za pośrednictwem szkodliwych linków, załączników do wiadomości e-mail lub zainfekowanych witryn internetowych. Ataki te nie dyskryminują – uderzają w osoby fizyczne i firmy, powodując chaos i utratę danych. Dlatego profilaktyka jest kluczowa.

Rodzaje oprogramowania ransomware to:

- Szyfrowanie ransomware

- Straszne oprogramowanie ransomware

- Oprogramowanie ransomware Locker

- Oprogramowanie ransomware Master Boot Record

- Mobilne oprogramowanie ransomware

- Ransomware jako usługa (RaaS)

- Ransomware Petya

Mówimy o nich szczegółowo w dalszej części artykułu.

Rosnące zagrożenie atakami ransomware

Zrozumienie eskalacji zagrożeń związanych z atakami ransomware ma kluczowe znaczenie, biorąc pod uwagę ich rosnące rozpowszechnienie i potencjalne poważne reperkusje. Cyberprzestępcy nieustannie ulepszają swoje taktyki i cele, obejmując nie tylko osoby fizyczne, ale także firmy i organizacje.

Według Statisty ok 70% organizacji na całym świecie padło ofiarą ataku ransomware.

Ataki ransomware mogą mieć druzgocące konsekwencje, powodując utratę danych, niepowodzenia finansowe i zakłócenia w codziennej działalności. Ataki te zazwyczaj wykorzystują luki w zabezpieczeniach systemu i często rozprzestrzeniają się za pośrednictwem załączników do wiadomości e-mail lub złośliwych witryn internetowych.

Znaczenie zrozumienia ataków ransomware

Zrozumienie ataków ransomware ma kluczowe znaczenie dla bezpieczeństwa cyfrowego. Oto cztery powody:

Zapobieganie

Wiedza o tym, jak działa oprogramowanie ransomware, umożliwia podjęcie kroków zapobiegawczych. Możesz zidentyfikować podejrzane e-maile, linki lub załączniki i uniknąć stania się ofiarą.

Ochrona

Bycie poinformowanym o tym, co dzieje się w świecie cyberataków, pomaga w podejmowaniu skutecznych strategii, które mogą chronić Twoje dane osobowe i wrażliwe. Będziesz wiedział, jak regularnie tworzyć kopie zapasowe plików, co ułatwi ich przywracanie nawet w przypadku ataku.

Wpływ biznesowy

W przypadku firm ransomware może powodować zakłócenia operacyjne i powodować straty finansowe. Zrozumienie tych ataków umożliwia ustanowienie i wdrożenie skutecznych strategii cyberbezpieczeństwa, zapewniających ochronę danych i reputacji Twojej firmy.

Odpowiedź

Jeśli jesteś celem, wiedza o oprogramowaniu ransomware daje ci przewagę. Możesz szybko zareagować, zgłosić incydent władzom i zdecydować, czy zapłacić okup, czy nie.

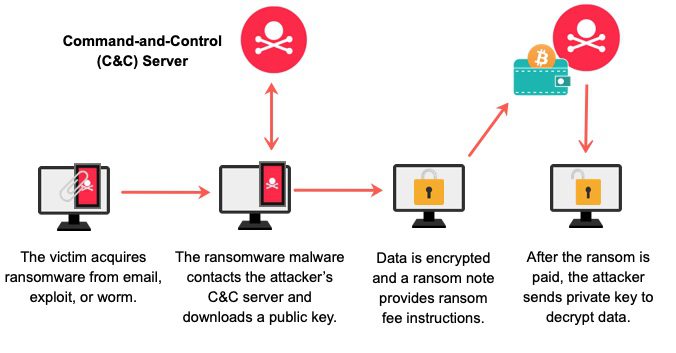

Jak działają ataki ransomware?

Ataki ransomware zwykle rozpoczynają się od złośliwego oprogramowania, często ukrytego jako pozornie nieszkodliwe wiadomości e-mail lub pliki do pobrania. Po uruchomieniu ransomware blokuje twoje pliki, czyniąc je nieosiągalnymi.

Źródło obrazu: ExtraHop

Źródło obrazu: ExtraHop

Następnie pojawia się żądanie okupu, zwykle w kryptowalucie, w zamian za klucz deszyfrujący, aby odzyskać twoje dane.

Ransomware wykorzystuje luki w oprogramowaniu Twojego systemu lub Twoje własne działania, takie jak klikanie podejrzanych łączy. Ma zdolność szybkiego rozprzestrzeniania się w sieciach, wpływając nie tylko na osoby fizyczne, ale także na firmy i instytucje.

Ataki ransomware mają różne formy, z których każda ma własne sztuczki i taktyki przetrzymywania danych jako zakładników.

Oto najczęstsze rodzaje ataków ransomware i ich przykłady, zapobieganie im i reagowanie na nie.

Szyfrowanie ransomware

Jest to forma szkodliwego oprogramowania, które wykorzystuje szyfrowanie do blokowania plików.

Ataki te rozpoczynają się, gdy nieświadomie pobierzesz zainfekowane załączniki lub odwiedzisz zainfekowane strony internetowe. Proces szyfrowania sprawia, że twoje pliki stają się nieczytelne, dopóki nie zostanie zapłacony okup.

To sytuacja zakładnika dla twoich cyfrowych rzeczy. To jest jak cyfrowy zamek, który cyberprzestępcy zakładają na twoje pliki. Wchodzi do twojego urządzenia i szyfruje ważne dokumenty, zdjęcia i dane. Nie możesz ich już otwierać ani używać. Wymagają od ciebie zapłaty w zamian za dostarczenie klucza do odblokowania plików.

Przykłady szyfrowania ransomware

- Chcę płakać: W 2017 roku dotknęło tysiące komputerów, wykorzystując lukę w zabezpieczeniach systemu Windows.

- CryptoLocker: Jeden z pierwszych poważnych ataków ransomware, CryptoLocker, pojawił się w 2013 roku i był skierowany do użytkowników systemu Windows.

Zapobieganie

- Aktualizuj swój system operacyjny i oprogramowanie, aby naprawić wszelkie luki w zabezpieczeniach.

- Zachowaj ostrożność i unikaj otwierania załączników wiadomości e-mail lub klikania linków z nieznanych źródeł.

- Często twórz kopie zapasowe ważnych plików na zewnętrznym urządzeniu pamięci masowej, które nie jest połączone z siecią.

Odpowiedź

- Odizoluj zainfekowany system, odłączając go od sieci, aby zapobiec rozprzestrzenianiu się ransomware.

- Nie płać, ponieważ nie ma gwarancji, że odzyskasz swoje pliki, a płacenie zachęca do kolejnych ataków.

- Poinformuj organy ścigania i ekspertów ds. cyberbezpieczeństwa o ataku.

Scareware ransomware

Jest to oszukańcze oprogramowanie, które oszukuje użytkownika, aby uwierzył, że komputer jest zainfekowany wirusami lub innymi zagrożeniami. Ma na celu przestraszyć cię, abyś zapłacił pieniądze za usunięcie rzekomych zagrożeń.

To oprogramowanie ransomware miesza ci w głowie. Rzuca fałszywe alarmy i przerażające wiadomości na ekran, sprawiając, że myślisz, że Twoje urządzenie jest atakowane. Ale oto sztuczka: to wszystko jest fałszywe.

Atakujący chce, abyś zapłacił za usunięcie tych wymyślonych zagrożeń. Zachowaj spokój, nie daj się przestraszyć. Aktualizuj oprogramowanie i ufaj niezawodnym narzędziom zabezpieczającym, które zapewnią Ci bezpieczeństwo.

Przykłady Scareware Ransomware

- Fałszywy AV: Fałszywy AV wyświetla fałszywe ostrzeżenia antywirusowe i monituje o zapłacenie za rozwiązanie.

- WinFixer: Pokazuje fałszywe błędy systemowe i oferuje ich naprawienie za opłatą.

Zapobieganie

- Bądź na bieżąco z powszechnymi taktykami zastraszania i nie ufaj nagle alarmującym wyskakującym okienkom.

- Używaj wyłącznie legalnego oprogramowania pobranego z oficjalnych źródeł, aby uniknąć złośliwego pobierania.

- Zainstaluj niezawodne i wydajne oprogramowanie antywirusowe w swoich systemach, aby wykrywać i blokować programy typu scareware.

Odpowiedź

- Ignoruj wiadomości typu scareware i nie płać żadnych pieniędzy.

- Zamknij przeglądarkę lub aplikację, jeśli pojawi się wyskakujące okienko scareware.

- Skanuj swój system: często przeprowadzaj kompleksowe skanowanie systemu za pomocą oprogramowania antywirusowego, aby zapewnić bezpieczeństwo komputera.

Locker Ransomware

Jest to rodzaj złośliwego oprogramowania, które skutecznie blokuje dostęp do całego komputera lub urządzenia, uniemożliwiając dostęp do niego do momentu zapłacenia okupu.

To ransomware oznacza, że jesteś „zablokowany” na swoim urządzeniu. Przejmuje twoje urządzenie, czyniąc wszystko niedostępnym – twoje pliki, aplikacje, wszystko. Proszą o dokonanie płatności, aby odzyskać dostęp.

Przykłady oprogramowania ransomware Locker

- Ransomware o tematyce policyjnej: udaje organy ścigania, oskarżając Cię o nielegalną działalność i żądając zapłaty.

- Winlocker: Blokuje system operacyjny komputera, uniemożliwiając dostęp do czegokolwiek.

Zapobieganie

- Twórz złożone i silne hasła, aby zwiększyć trudność nieautoryzowanych prób dostępu przez atakujących.

- Pamiętaj, aby regularnie aktualizować system operacyjny i oprogramowanie, aby wyeliminować wszelkie luki w zabezpieczeniach.

- Często twórz kopie zapasowe najważniejszych plików na zewnętrznym urządzeniu pamięci masowej, które nie jest połączone z siecią.

- Polegaj na zaufanych narzędziach bezpieczeństwa, aby zapobiec przejęciu kontroli przez te cyfrowe kłódki.

Odpowiedź

- Nie dokonuj płatności, ponieważ nie ma gwarancji, że odzyskasz dostęp.

- Zainicjuj ponowne uruchomienie komputera w trybie awaryjnym, aby usunąć ransomware.

- Użyj oprogramowania antywirusowego, aby przeskanować i usunąć ransomware.

Oprogramowanie ransomware dotyczące głównego rekordu rozruchowego

Oprogramowanie ransomware Master Boot Record (MBR) atakuje główny rekord rozruchowy dysku twardego komputera. Blokuje uruchomienie systemu, dopóki nie zapłacisz kwoty okupu.

Wnika głęboko w twój komputer. Jego celem jest kluczowa część, która uruchamia twój system. Po zainfekowaniu komputer nawet się nie uruchamia. Przykładami są Petya i NotPetya.

Przykłady oprogramowania ransomware MBR

- Petya/NotPetya: przebrany za ransomware, miał na celu wywołanie chaosu poprzez zniszczenie danych.

- GoldenEye/Petya/NotPetya: Wiąże się z zainfekowanym MBR i żąda zapłaty za odszyfrowanie.

Zapobieganie

- Zainstaluj godne zaufania oprogramowanie antywirusowe i chroniące przed złośliwym oprogramowaniem.

- Regularnie twórz kopie zapasowe ważnych danych na zewnętrznym dysku twardym lub w chmurze.

- Włącz Bezpieczny rozruch w systemie BIOS, aby zapobiec nieautoryzowanym zmianom w MBR.

Odpowiedź

- Unikaj dokonywania płatności.

- Poproś o pomoc ekspertów ds. cyberbezpieczeństwa, aby odzyskać i usunąć ransomware.

- W poważnych przypadkach może być konieczna ponowna instalacja systemu operacyjnego.

Mobilne oprogramowanie ransomware

Mobilne oprogramowanie ransomware to złośliwe oprogramowanie atakujące smartfon lub tablet, szyfrujące dane i żądające zapłaty za odblokowanie.

To jak cyfrowe przejęcie twojego urządzenia. Po zakradnięciu się blokuje ekran lub szyfruje pliki. Żądają zapłaty za naprawienie szkody. Chroń się więc, bądź na bieżąco i nie klikaj podejrzanych linków. Nie pozwól, aby atakujący przetrzymywali Twój mobilny zakładnik.

Przykłady mobilnego oprogramowania ransomware

- Simplocker: koncentruje się na urządzeniach z Androidem, szyfruje pliki i żąda okupu.

- Ładowarka: blokuje urządzenie i prosi o zapłatę za odblokowanie.

Zapobieganie

- Aby zapobiec złośliwemu oprogramowaniu, pobieraj aplikacje wyłącznie z autoryzowanych, niezawodnych sklepów z aplikacjami.

- Aktualizuj system operacyjny i aplikacje swojego urządzenia, aby łatać luki w zabezpieczeniach.

- Zachowaj ostrożność przy udzielaniu uprawnień aplikacji, które wydają się niepotrzebne.

Odpowiedź

- Odłącz się od internetu i usuń podejrzane aplikacje.

- Skonsultuj się z ekspertami ds. cyberbezpieczeństwa, aby uzyskać wskazówki dotyczące odzyskiwania danych.

- W niektórych przypadkach może być konieczne przywrócenie ustawień fabrycznych urządzenia.

Ransomware jako usługa (RaaS)

RaaS to niebezpieczny biznes, w którym cyberprzestępcy wypożyczają oprogramowanie ransomware innym atakującym.

To jest jak rynek przestępczy. Cyberprzestępcy to ci, którzy tworzą oprogramowanie ransomware i wynajmują je jako aktywa innym. Każdy może go od nich wypożyczyć, nie będąc hakerem; po prostu zapłać i korzystaj.

To rozszerza zagrożenie. Zrozum, że ta przestępcza usługa sprawia, że oprogramowanie ransomware jest dostępne dla każdego, co sprawia, że ochrona siebie jest jeszcze ważniejsza. Uważaj więc na e-maile phishingowe i dbaj o swoje bezpieczeństwo.

Przykłady Ransomware-as-a-Service

- Cerber: ciesząca się złą sławą platforma RaaS, która umożliwiała użytkownikom dystrybucję ransomware Cerber.

- Tox: umożliwienie jednostkom tworzenia niestandardowych ataków ransomware bez zaawansowanych umiejętności technicznych.

Zapobieganie

- Zastosuj solidne oprogramowanie do cyberbezpieczeństwa, aby blokować oprogramowanie ransomware, zanim zaatakuje.

- Często twórz kopie zapasowe swoich danych w zewnętrznym źródle, aby zawsze mieć do nich dostęp.

- Zapoznaj siebie i swój zespół z zagrożeniami związanymi z oprogramowaniem ransomware i bezpiecznymi praktykami online.

Odpowiedź

- Natychmiast odłącz się od sieci, aby zapobiec dalszemu rozprzestrzenianiu się.

- Użyj niezawodnego oprogramowania antywirusowego, aby zidentyfikować i usunąć ransomware.

- Jeśli to możliwe, przywróć dane z kopii zapasowych.

Ransomware Petya

Petya to złośliwe oprogramowanie, które infekuje komputery, uniemożliwiając dostęp do plików, szyfrując je i żądając zapłaty za odszyfrowanie.

Brak zapłaty może spowodować, że Twoje pliki pozostaną niedostępne lub ujawnią Twoje dane, które każdy będzie mógł wykorzystać przeciwko Tobie. Petya jest dystrybuowana za pośrednictwem załączników do wiadomości e-mail lub zainfekowanych stron internetowych. Aby się przed tym uchronić, unikaj klikania podejrzanych linków.

Przykłady oprogramowania ransomware Petya

- Petya/NotPetya: Szybko rozprzestrzenił się w 2017 r., powodując ogromne zakłócenia w firmach na całym świecie.

- GoldenEye/Petya/NotPetya: Ten wariant Petya szyfrował pliki i żądał okupu za ich uwolnienie.

Zapobieganie

- Pamiętaj o regularnym aktualizowaniu systemu operacyjnego i aplikacji

- Unikaj otwierania załączników lub klikania linków z nieznanych źródeł.

- Regularnie twórz kopie swoich danych na zewnętrznym urządzeniu pamięci masowej, które nie jest połączone z siecią.

Odpowiedź

- Nie płać okupu, ponieważ nie ma gwarancji odzyskania plików.

- Odizoluj zainfekowane urządzenie od sieci, aby zapobiec dalszemu rozprzestrzenianiu się.

- Skonsultuj się z ekspertami ds. cyberbezpieczeństwa, aby uzyskać porady dotyczące odzyskiwania i usuwania.

Typowe cele ataków ransomware

Oto pięć typowych celów ataków ransomware, o których powinieneś wiedzieć:

- Osoby fizyczne: celem cyberprzestępców są osoby korzystające z wiadomości e-mail służących do wyłudzania informacji lub złośliwych plików do pobrania w celu zaszyfrowania plików osobistych.

- Firmy: małe i duże firmy są często atakowane ze względu na potencjalne zyski finansowe. Atakujący mogą zakłócać operacje lub kraść poufne dane.

- Szpitale i instytucje opieki zdrowotnej: ransomware może sparaliżować systemy opieki zdrowotnej, wpływając na opiekę nad pacjentami i żądając okupu za odzyskanie danych.

- Instytucje edukacyjne: szkoły i uniwersytety przechowują cenne dane i często mają słabe punkty, co czyni je atrakcyjnymi celami.

- Agencje rządowe: osoby atakujące mogą wykorzystywać systemy rządowe, potencjalnie narażając poufne informacje i zakłócając działanie usług.

Często zadawane pytania

Jakie są typowe objawy infekcji ransomware?

Odpowiedź: Typowe oznaki infekcji ransomware to nagłe szyfrowanie plików, żądanie zapłaty okupu i zablokowany ekran komputera. Jeśli zauważysz te objawy, odłącz się od Internetu, nie płać okupu i poszukaj profesjonalnej pomocy.

Jak mogę chronić mój komputer i dane przed atakami ransomware?

Odpowiedź: Aby chronić swój komputer i dane przed atakami ransomware, regularnie wykonuj kopie zapasowe plików, aktualizuj oprogramowanie i bądź ostrożny z załącznikami do wiadomości e-mail i łączami. Zainstaluj niezawodne oprogramowanie antywirusowe, używaj silnych haseł i dowiedz się więcej o zagrożeniach internetowych.

Czy organy ścigania mogą wyśledzić osoby atakujące ransomware?

Odpowiedź: Tak, organy ścigania mogą wyśledzić osoby atakujące ransomware. Współpracują z ekspertami ds. cyberbezpieczeństwa i wykorzystują cyfrowe narzędzia śledcze do śledzenia pochodzenia ataków. Jednak nie zawsze jest to łatwe ze względu na stosowanie narzędzi anonimizujących i płatności w kryptowalutach, które utrudniają śledzenie.

Czy powinienem zapłacić okup, jeśli moje dane są zaszyfrowane?

Odpowiedź: Zaleca się unikanie płacenia okupu, ponieważ nie ma gwarancji odzyskania danych, a ponadto może to zachęcić do dalszych ataków. Zapoznaj się z innymi opcjami, takimi jak przywracanie z kopii zapasowych lub szukanie profesjonalnej pomocy w usuwaniu oprogramowania ransomware i odzyskiwaniu plików.

Wniosek

Zrozumienie oprogramowania ransomware i jego potencjalnych zagrożeń ma kluczowe znaczenie dla bezpieczeństwa cyfrowego. Będąc na bieżąco informowanym o różnych rodzajach oprogramowania ransomware wraz z ich metodami i celami, jesteś lepiej przygotowany do podjęcia środków zapobiegawczych.

Nawet jeśli padniesz ofiarą ataku, pamiętaj, aby nie płacić okupu, odizolować zainfekowane urządzenie i zasięgnąć profesjonalnej pomocy.

Aby zminimalizować ryzyko stania się ofiarą oprogramowania wymuszającego okup oraz zabezpieczyć ważne dane i urządzenia, niezwykle ważne jest wdrożenie tych zalecanych praktyk. Zachowując czujność i proaktywność, możesz skutecznie chronić swoje środowisko cyfrowe przed stale ewoluującymi zagrożeniami.

Możesz także zapoznać się z narzędziami do symulacji cyberataków, aby poprawić bezpieczeństwo.