Czy w Twojej firmie ochrona zasobów informatycznych jest priorytetem? Jeśli tak, to potrzebujesz skutecznych narzędzi do zarządzania dostępem i tożsamością, które znajdziesz w tym artykule.

W dzisiejszym cyfrowym świecie bezpieczeństwo stanowi kluczową kwestię dla każdej organizacji. Cyberprzestępcy nieustannie rozwijają swoje techniki i narzędzia, aby wykraść dane firm i sprzedawać je w darknecie.

Agresywni hakerzy mogą zażądać ogromnych sum pieniędzy w zamian za odblokowanie przejętej infrastruktury IT, w tym baz danych o znaczeniu krytycznym, co może zaszkodzić tysiącom użytkowników.

Dlatego, oprócz rygorystycznych zasad bezpieczeństwa danych i haseł, firmy wdrażają zaawansowane narzędzia IAM jako dodatkowe zabezpieczenie swoich aktywów cyfrowych.

Czym jest Zarządzanie Tożsamością i Dostępem (IAM)?

Zarządzanie Tożsamością i Dostępem (IAM) to zbiór aplikacji, polityk i narzędzi, które kontrolują, utrzymują i określają, który pracownik lub interesariusz ma uprawnienia do korzystania z określonych zasobów cyfrowych.

Dla przedsiębiorstw zasoby cyfrowe obejmują głównie serwery aplikacji, bazy danych klientów, systemy ERP, aplikacje rozliczeniowe i płatnicze, dane dotyczące wynagrodzeń pracowników i inne.

W kontekście DevSecOps dostęp do zasobów cyfrowych oznacza kontrolę nad repozytoriami kodu, dostęp do potoków CI/CD, zewnętrznych i wewnętrznych baz wiedzy, platform PaaS, intranetów, dzienników oprogramowania i kanałów komunikacji biznesowej.

Podsumowując, Ty lub administrator ds. bezpieczeństwa cybernetycznego musicie kontrolować dostęp do każdego zasobu cyfrowego, od którego zależy niezakłócone funkcjonowanie firmy.

Dlaczego Zarządzanie Tożsamością i Dostępem (IAM) jest Potrzebne?

Przede wszystkim, IAM jest niezbędne do przypisywania dostępu do aplikacji i zasobów biznesowych nowym i obecnym pracownikom. Kilkoma kliknięciami możesz cofnąć lub nadać dostęp do systemu ERP, w zależności od potrzeb.

IAM umożliwia proaktywne podejście do bezpieczeństwa firmy, zamiast reaktywnego. Wprowadzanie rygorystycznych zasad bezpieczeństwa po naruszeniu danych i utracie przychodów nie jest dobrym rozwiązaniem.

Polityki bezpieczeństwa i kontroli dostępu powinny być wdrażane od samego początku, aby uniknąć strat finansowych i wizerunkowych.

Inne istotne powody, dla których warto wdrożyć rozwiązanie IAM, to:

- Zapewnienie skalowalności bezpieczeństwa firmy dzięki aplikacjom chmurowym, które mogą monitorować od kilkunastu do tysięcy pracowników uzyskujących ciągły dostęp do serwerów, baz kodu, kontenerów, danych klientów, metod płatności itp.

- Zapobieganie naruszeniom bezpieczeństwa danych w zarodku, zanim zdobędą one rozgłos w mediach i wśród opinii publicznej oraz zainteresują inwestorów.

- Unikanie marnotrawstwa licencji i zasobów poprzez ciągłe skanowanie zasobów firmy. Dynamiczne przydzielanie potrzebnych zasobów pozwala zaoszczędzić pieniądze i chronić dane firmy przed dostępem osób nieuprawnionych.

Jak Działa Zarządzanie Tożsamością i Dostępem?

W celu ochrony danych firmy, rozwiązanie IAM oferuje następujące funkcje i narzędzia:

# 1. Dostęp Jednokrotnego Logowania (SSO)

Rozwiązanie IAM umożliwia płynny dostęp do wszystkich aplikacji biznesowych i kont za pomocą firmowego adresu e-mail. Pracownicy nie muszą zapamiętywać wielu nazw użytkowników i haseł.

#2. Rejestrowanie, Kontrola i Raportowanie

Rejestrowanie każdego działania w infrastrukturze IT i generowanie raportów zawierających dane dotyczące wszelkich ostatnich incydentów bezpieczeństwa, zdarzeń resetowania haseł, prób logowania z sieci zewnętrznych i innych.

#3. Autoryzacja Użytkownika

Uniemożliwienie użytkownikom dokonywania nieautoryzowanych zmian w systemach, aplikacjach i witrynach internetowych poprzez regularną autoryzację ich działań, skanując bazę danych kont użytkowników w poszukiwaniu jakichkolwiek ostatnich zmian.

#4. Uwierzytelnianie Użytkownika

IAM wymusza uwierzytelnianie bezpieczeństwa za każdym razem, gdy pracownik loguje się do systemów firmy. Może oferować hasła, SMS-y na telefony komórkowe, dostęp oparty na fizycznych kluczach bezpieczeństwa, CAPTCHA i inne metody. Wymusza także okresową zmianę haseł i innych danych uwierzytelniających.

#5. Przydzielanie i Odbieranie Uprawnień Użytkownika

Po utworzeniu konta użytkownika w narzędziu IAM zapewnia ono dostęp do określonych systemów w zależności od roli lub stanowiska. Narzędzia IAM mogą kierować te żądania dostępu przez kilku menedżerów, aby zapewnić wieloetapowe zatwierdzenia.

Usunięcie użytkownika z systemu IAM natychmiastowo odwołuje jego dotychczasowy dostęp do aplikacji i baz danych. Dzieje się to w czasie rzeczywistym, a narzędzie blokuje pracownika, nawet jeśli ten aktywnie pracuje nad aplikacją.

#6. Zarządzanie Użytkownikami Systemu

Narzędzia IAM integrują się ze wszystkimi firmowymi bazami danych, aplikacjami, serwerami, wirtualnymi pulpitami i chmurową pamięcią masową. Wystarczy utworzyć profil użytkownika w narzędziu IAM, a odpowiednia osoba uzyska dostęp do przydzielonych aplikacji i danych.

Jak Narzędzie do Zarządzania Dostępem i Tożsamością Może Ci Pomóc?

Wydajne narzędzie IAM wspiera Twoją firmę w następujący sposób:

- Zapewnia jedno źródło informacji o bezpieczeństwie danych cyfrowych i zasobów.

- Umożliwia nowemu pracownikowi rozpoczęcie pracy od pierwszego dnia, udostępniając dane uwierzytelniające w kilku krokach.

- Chroni dane firmy, natychmiastowo unieważniając dostęp pracowników odchodzących z pracy.

- Ostrzega o incydentach bezpieczeństwa, aby umożliwić podjęcie działań, zanim zostaną wyrządzone poważne szkody.

- Zapobiega problemom związanym z sygnalistami i zagrożeniami wewnętrznymi.

- Blokuje nietypowe działania pracowników lub zewnętrznych dostawców, wykrywając podejrzane zachowania za pomocą sztucznej inteligencji (AI) i uczenia maszynowego (ML).

Poniżej omówimy funkcje, które warto szukać w narzędziu IAM.

Funkcje Narzędzia IAM

Wybierając narzędzie IAM, upewnij się, że oferuje ono następujące niezbędne funkcje:

- Całkowity koszt użytkowania powinien być rozsądny.

- Narzędzie musi oferować rozliczenia oparte na liczbie kont użytkowników. Płacisz mniej, gdy tworzysz mniej kont, a więcej, gdy tworzysz ich więcej. Powinna być też dostępna zniżka przy zarządzaniu hurtowym kontami.

- Rozwiązanie IAM musi oferować sześć standardowych funkcji: jednokrotne logowanie, raportowanie, uwierzytelnianie, autoryzację, udostępnianie uprawnień i panel zarządzania.

- Narzędzie musi być zgodne z zasadami autoryzacji o zerowym zaufaniu.

- Powinno różnicować system uwierzytelniania, aby przypominać użytkownikom o ich obowiązkach związanych z bezpieczeństwem danych.

Teraz, gdy znasz już podstawy zarządzania tożsamością i dostępem, zapoznaj się z kilkoma idealnymi narzędziami dla każdej firmy cyfrowej:

Zarządzanie Tożsamością i Dostępem AWS

Jeśli Twoje aplikacje, bazy danych i projekty analityczne działają w chmurze Amazon Web Services, AWS IAM jest doskonałym rozwiązaniem do ochrony danych biznesowych. Oferuje wiele funkcji, ale najważniejsze z nich to:

- Analizator dostępu IAM.

- Centrum tożsamości IAM.

- Zarządzanie kontami IAM i rolami użytkowników.

- Zarządzanie uprawnieniami IAM, takimi jak udostępnianie i odwoływanie.

- Uwierzytelnianie wieloskładnikowe zapewniające wysoki poziom bezpieczeństwa danych i odpowiedzialność.

Zdecyduj się na AWS IAM, jeśli Twoja firma potrzebuje:

- Przydzielać szczegółowe uprawnienia i używać atrybutów, takich jak rola, zespół, lokalizacja itp. do zarządzania kontami.

- Kontrolować konta indywidualnie lub zbiorczo.

- Wdrażać praktyki bezpieczeństwa danych w całej organizacji za pomocą kilku kliknięć.

- Stosować zasadę minimalnych uprawnień dla aplikacji i danych firmy.

AWS oferuje obszerne zasoby dotyczące wdrażania i obsługi AWS IAM. Dzięki temu możesz szybko nauczyć się i zacząć korzystać z tego narzędzia.

Okta IAM

Jeśli poszukujesz wszechstronnego rozwiązania do zarządzania tożsamością i świadczenia usług opartych na tożsamości, wypróbuj Okta. Ma ponad 7000 integracji z aplikacjami biznesowymi, a zespół zarządzający integracją Okta aktywnie współpracuje przy projektach rozwoju aplikacji, które będą w przyszłości dostępne.

Jego najważniejsze funkcje IAM obejmują:

- Uniwersalne logowanie.

- Pojedyncze logowanie.

- Dostęp bez hasła.

- Adaptacyjne uwierzytelnianie wieloskładnikowe (MFA).

- Zarządzanie cyklem życia tożsamości.

- Przepływy pracy.

- Zarządzanie tożsamością.

Okta oferuje dwie różne usługi w zakresie zarządzania dostępem i tożsamością. Pierwsza z nich to obsługa klienta. Jeśli świadczysz usługi SaaS dla użytkowników końcowych, udostępniasz platformy wideo OTT, serwisy oparte na subskrypcji lub treści internetowe z płatnym dostępem, możesz skorzystać z Customer Identity by Okta.

Możesz również użyć Workforce Identity Cloud, aby zapewnić pracownikom, dostawcom, klientom, partnerom i freelancerom dostęp do zasobów firmy w chmurze i poza nią.

ManageEngine

ManageEngine AD360 firmy Zoho to zintegrowane narzędzie IAM, które umożliwia administratorom bezpieczeństwa IT modyfikowanie, udostępnianie i odbieranie uprawnień użytkownikom. Pozwala kontrolować dostęp do zasobów sieciowych na serwerach publicznych, prywatnych, hybrydowych lub lokalnych.

Wszystkie te czynności można wykonywać na serwerach Exchange, w lokalnych usługach Active Directory i aplikacjach w chmurze za pomocą centralnego oprogramowania lub internetowego panelu zarządzania.

W skrócie, ManageEngine AD360 zapewnia pracownikom szybki dostęp do aplikacji, systemów ERP, danych klientów, firmowych stron wiki itp. w ciągu kilku minut. Możesz również odwołać ten dostęp, gdy pracownik odejdzie z firmy lub uzna się, że nie jest on już potrzebny.

SailPoint IAM

Rozwiązanie SailPoint IAM opiera się na głównym systemie IAM, kontrolowanym przez integrację, automatyzację i analizę danych. Wokół głównego systemu zarządzania dostępem do tożsamości działają podrzędne moduły.

Te moduły pomocnicze zapewniają nieprzerwane działanie rozwiązania IAM Twojej firmy 24 godziny na dobę, 7 dni w tygodniu. Niektóre godne uwagi funkcje podrzędne to:

- Zarządzanie narzędziami SaaS.

- Automatyczne udostępnianie i odbieranie kont użytkowników.

- Rekomendacje dostępu oparte na sztucznej inteligencji.

- Przepływy pracy IAM.

- Analiza danych i informacji o dostępie.

- Certyfikaty cyfrowe umożliwiające dostęp do aplikacji, odczytywanie plików itp.

- Zarządzanie hasłami, resetowanie i umieszczanie na czarnej liście.

- Zarządzanie dostępem do plików i dokumentów.

- Obsługa próśb o dostęp.

SailPoint oferuje rozwiązania IAM dla różnych branż, takich jak ochrona zdrowia, produkcja, bankowość, administracja publiczna, edukacja i inne.

Narzędzia IAM oferują wygodne usługi, takie jak implementacja zerowego zaufania, zwiększanie wydajności infrastruktury IT, zgodność z przepisami oraz zabezpieczanie zasobów w dowolnym miejscu i czasie.

Rozwiązania Fortinet IAM

Rozwiązania Fortinet IAM zapewniają funkcje bezpieczeństwa niezbędne do weryfikacji tożsamości pracowników, klientów, dostawców i urządzeń wchodzących do intranetu lub sieci internetowej.

Jego najważniejsze cechy i zalety to:

- Daje pewność, że odpowiednio uwierzytelnieni, autoryzowani i zweryfikowani użytkownicy mogą uzyskiwać dostęp do zasobów firmy w chmurze lub lokalnie.

- Uwierzytelnianie wieloskładnikowe (MFA) gwarantuje, że pierwotny użytkownik uzyskuje dostęp do dozwolonych zasobów. W przypadku naruszenia danych wiadomo, kogo należy powiadomić.

- Fortinet SSO zapewnia płynny dostęp do infrastruktury IT bez konieczności pamiętania haseł. Wykorzystuje obsługę SAML, OIDC, 0Auth i API.

- Fortinet IAM obsługuje zasady BYOD (Bring Your Own Device), konta gości, dostęp ad-hoc i wiele innych.

JumpCloud IAM

JumpCloud pomaga obniżyć koszty związane z rozwiązaniem IAM dzięki ujednoliconej usłudze obejmującej urządzenia i zarządzanie dostępem. Minimalizuje to koszty ogólne i złożoność systemu IAM oraz zmniejsza liczbę dostawców IT, z którymi trzeba współpracować.

Po skonfigurowaniu rozwiązania możesz umożliwić pracownikom, stażystom, klientom, interesariuszom, dostawcom i gościom dostęp do infrastruktury IT na podstawie następujących reguł:

- Udziel dostępu do dowolnego lub wybranego zasobu.

- Udziel dostępu z dowolnej lub wybranej lokalizacji.

- Umożliwiaj dostęp za pomocą tożsamości fizycznej lub cyfrowej.

- Zatwierdzaj dostęp z chmury.

- Udzielaj dostępu za pomocą zaufanego sprzętu lub oprogramowania.

Narzędzie IAM firmy JumpCloud umożliwia zarządzanie procesami, przepływami pracy, urządzeniami i ludźmi z jednej aplikacji internetowej hostowanej w otwartym katalogu obsługiwanym przez JumpCloud.

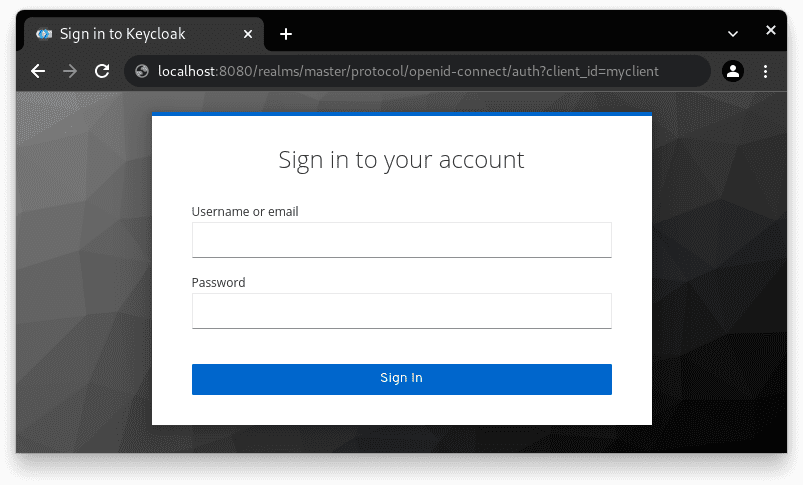

Keycloak Open Source IAM

Keycloak to produkt IAM o otwartym kodzie źródłowym, który jest stale rozwijany dzięki dotacjom i sponsoringowi firmy Red Hat. Jeśli Twoja firma potrzebuje niestandardowych rozwiązań IAM, których inni dostawcy nie oferują, warto wypróbować Keycloak.

Jego godne uwagi cechy to:

- Keycloak SSO do logowania i wylogowywania z wielu aplikacji w jednej organizacji lub platformie.

- Tworzenie stron logowania z użyciem mediów społecznościowych, aby umożliwić użytkownikom korzystanie z usług chmurowych za pomocą kont Google, GitHub i Facebook.

- Możliwość stworzenia własnego rozwiązania IAM na bazie kodu Keycloak i relacyjnej bazy danych.

- Integracja rozwiązania IAM z serwerami Active Directory i LDAP (Lightweight Directory Access Protocol).

Serwer jest dostępny do bezpłatnego pobrania wraz z bazą kodów Keycloak, obrazem kontenera i operatorem.

Ping Identity

Ping Identity wykorzystuje własną chmurę PingOne do zarządzania dostępem do tożsamości za pośrednictwem platformy chmurowej, a następnie przekierowuje użytkownika do innej chmury lub serwera lokalnego. Chmura PingOne jest odpowiednia dla obciążeń zorientowanych na klienta oraz dla pracowników wewnętrznych.

W chmurze PingOne tworzysz konto dla zatwierdzonego użytkownika i definiujesz przepływ pracy uwierzytelniania. Ping Identity koordynuje proces przejścia klienta lub pracownika do aplikacji biznesowej za pomocą wcześniej ustalonego schematu.

Obejmuje to następujące etapy:

- Wykrywanie danych użytkownika i urządzenia.

- Weryfikacja użytkownika.

- Profilowanie aktywności użytkownika w zasobach IT.

- Uwierzytelnianie za pomocą dodatkowych protokołów bezpieczeństwa.

- Interesariusze biznesowi autoryzują nowego użytkownika.

- Użytkownik uzyskuje bezproblemowy dostęp do wybranych aplikacji i baz danych.

Podsumowanie

Wybór odpowiedniego narzędzia do zarządzania dostępem do tożsamości nie jest łatwym zadaniem. Administratorzy IT i menedżerowie ds. bezpieczeństwa cybernetycznego spędzają wiele czasu, aby wybrać narzędzie, które spełni wymagane standardy bezpieczeństwa.

Możesz zaoszczędzić pieniądze i czas, a także uniknąć frustracji, testując niektóre z najlepszych narzędzi IAM wymienionych w tym artykule.

Następnie zapoznaj się z najlepszymi technikami ochrony przed cyberatakami.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.