Phishing to praktyka, w której cyberprzestępcy starają się wyłudzić od nieświadomych osób wrażliwe informacje. Najczęściej chodzi o dane logowania, numery kart płatniczych i inne szczegóły o charakterze prywatnym. Atakujący, maskując swoją tożsamość, podszywają się pod znane marki lub osoby, wysyłając przekonujące wiadomości e-mail, które mogą ominąć tradycyjne zabezpieczenia.

Z badań przeprowadzonych przez Stanford Research wynika, że około 88% udanych cyberataków jest rezultatem ludzkich błędów, a większość z nich rozpoczyna się od wiadomości e-mail typu phishing. W wielu przypadkach to właśnie czynnik ludzki okazuje się najmniej odpornym ogniwem w systemie ochrony organizacji.

Wraz z rozwojem technologii, zagrożenia stają się coraz bardziej zaawansowane, przez co trudniej je wykryć i zablokować przy pomocy standardowych narzędzi ochronnych, takich jak oprogramowanie antywirusowe, zapory sieciowe czy filtry antyspamowe.

Mimo tych wyzwań, zarówno firmy, jak i indywidualni użytkownicy mogą skutecznie identyfikować i neutralizować zagrożenia, korzystając z aktualnych programów antywirusowych, firewalli, filtrów antyspamowych, a także dedykowanego oprogramowania do symulacji phishingu. Nie mniej ważne jest stosowanie bezpiecznych praktyk w sieci.

Jak rozpoznać e-maile phishingowe

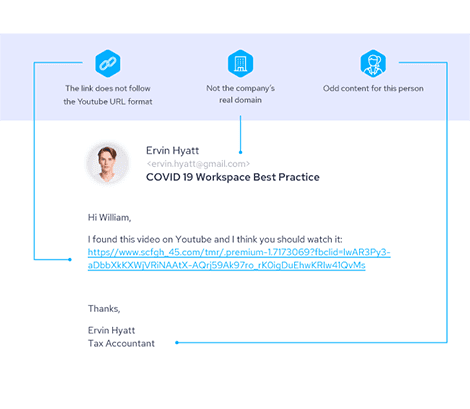

Atakom phishingowym można skutecznie zapobiegać, posiadając wiedzę na temat metod działania oszustów i stosując odpowiednie środki ostrożności. Zanim klikniesz w link zawarty w podejrzanej wiadomości, warto dokładnie sprawdzić:

Typowy e-mail phishingowy: uSecure

Typowy e-mail phishingowy: uSecure

Powyższe sygnały powinny wzbudzić Twoją czujność. W takich przypadkach należy zachować szczególną ostrożność.

Jak zatrzymać ataki phishingowe – praktyczne porady

Chociaż zabezpieczenie systemów, danych i użytkowników jest odpowiedzialnością organizacji, pracownicy również odgrywają istotną rolę w ochronie przed atakami phishingowymi.

W przypadku organizacji, administratorzy mogą:

- Zainstalować niezawodne oprogramowanie zabezpieczające, takie jak antywirusy, filtry antyspamowe, zapory ogniowe i inne narzędzia do wykrywania oraz blokowania różnego rodzaju zagrożeń.

- Wprowadzić rygorystyczne zasady dotyczące zarządzania hasłami.

- Włączyć i wymusić uwierzytelnianie wieloskładnikowe dla wszystkich użytkowników.

- Regularnie organizować szkolenia z zakresu bezpieczeństwa.

Użytkownicy również mogą aktywnie przyczyniać się do ograniczenia zagrożeń phishingowych poprzez:

- Upewnianie się, że wiadomość e-mail z linkami lub załącznikami pochodzi od wiarygodnej osoby i potwierdzanie zgodności domeny z zaufaną.

- Sprawdzanie, czy treść wiadomości odpowiada domenie nadawcy i nie odbiega od tematu.

- Unikanie klikania w linki i wiadomości z nieznanych lub podejrzanych źródeł.

- Nie podawanie danych osobowych i firmowych, takich jak dane logowania i informacje bankowe, na stronach internetowych, które nie wydają się wiarygodne lub nie są zabezpieczone.

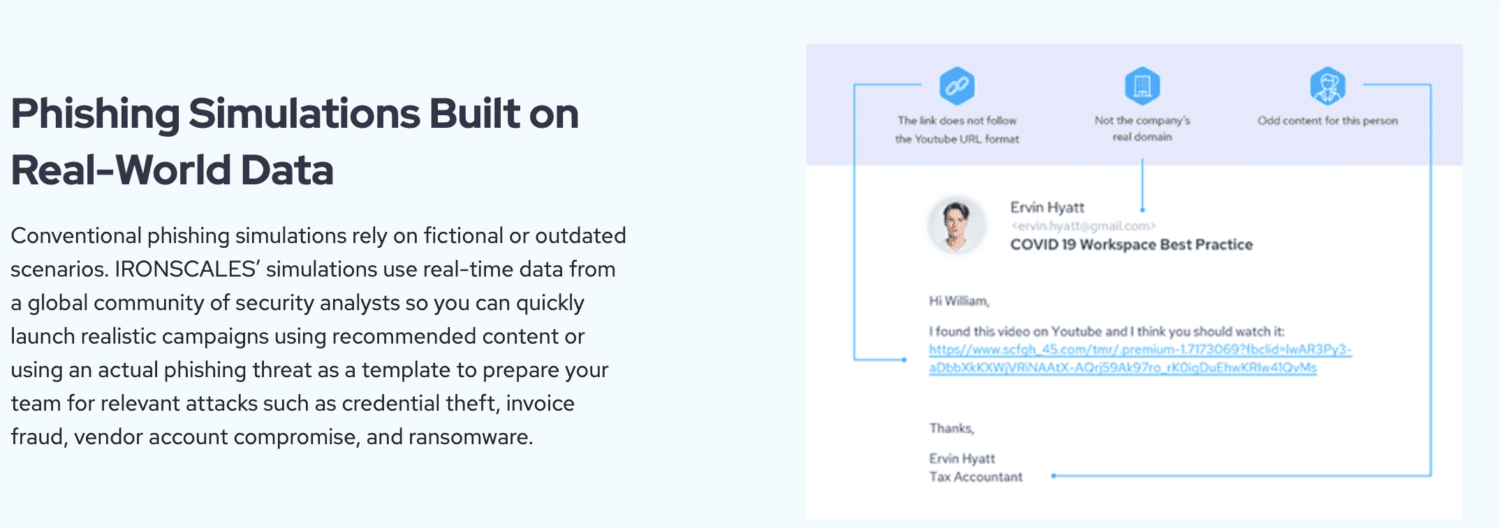

E-mail wykorzystany w ataku phishingowym: Ironscales

E-mail wykorzystany w ataku phishingowym: Ironscales

Oprogramowanie do symulacji phishingu

Oprogramowanie do symulacji phishingu to narzędzie, które pozwala na testowanie odporności użytkowników na ataki phishingowe poprzez naśladowanie rzeczywistych scenariuszy. Oprócz standardowych zabezpieczeń, takich jak programy antywirusowe i zapory sieciowe, symulowane ataki phishingowe i szkolenia z zakresu bezpieczeństwa stanowią dodatkową linię obrony. Ułatwiają one organizacjom i użytkownikom utrzymanie wysokiego poziomu ochrony.

Większość rozwiązań symulacyjnych obejmuje materiały edukacyjne, które pomagają użytkownikom w rozpoznawaniu i prawidłowym reagowaniu na próby phishingu.

Symulatory pozwalają administratorom na wysyłanie fałszywych e-maili phishingowych do użytkowników, aby obserwować ich reakcje na potencjalne zagrożenie. Dzięki temu można ocenić poziom świadomości użytkowników, zidentyfikować osoby najbardziej narażone i określić, kto potrzebuje dodatkowych, spersonalizowanych szkoleń.

Główne korzyści z wykorzystania oprogramowania symulacyjnego:

✅ Przygotowanie użytkowników i podnoszenie świadomości w zakresie cyberbezpieczeństwa

✅ Redukcja ryzyka naruszeń danych

✅ Wsparcie dla zespołów ds. bezpieczeństwa w identyfikowaniu i eliminowaniu słabych punktów systemu

✅ Zapewnienie zgodności z przepisami dotyczącymi ochrony danych osobowych

Znalezienie odpowiedniego oprogramowania do symulacji phishingu może być wyzwaniem. Poniżej przedstawiamy zestawienie najlepszych dostępnych rozwiązań.

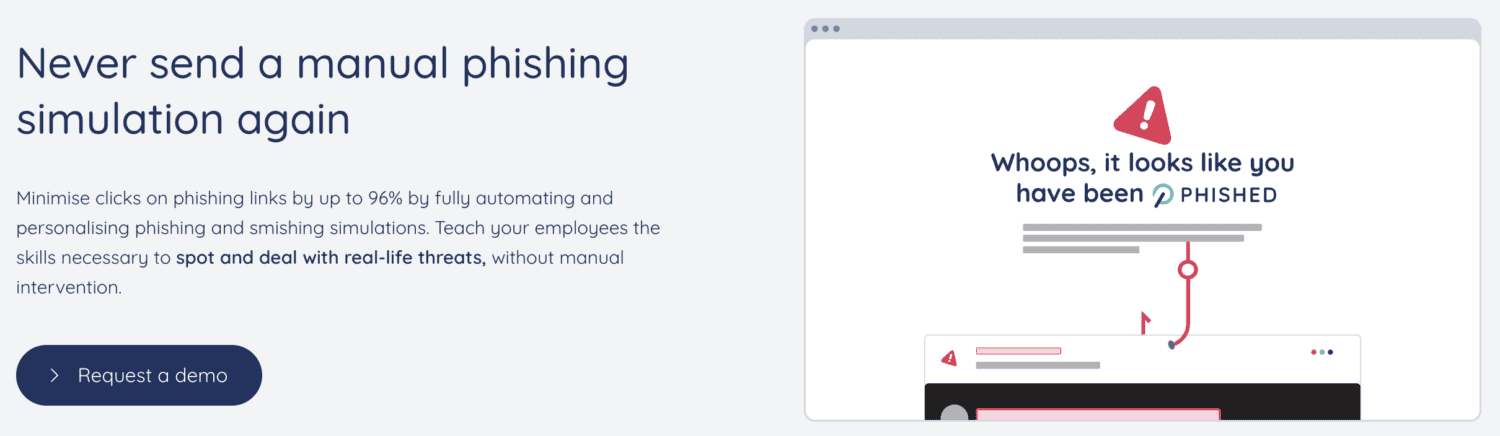

Phished AI

Phished AI to automatyczne i wydajne oprogramowanie do symulacji phishingu, które zapewnia wszechstronne podejście do podnoszenia świadomości w zakresie cyberbezpieczeństwa. Pozwala użytkownikom uczyć się, jak identyfikować i unikać złośliwych plików oraz linków.

Kluczowe cechy:

- Pomaga w tworzeniu ocen ryzyka zachowań dla każdego pracownika, co umożliwia bardziej precyzyjne szkolenia dla tych, którzy są najbardziej narażeni.

- Aktywne i szczegółowe raportowanie, w tym ocena ryzyka zachowania (BRS) każdego użytkownika oraz analiza trendów.

- Wykorzystanie sztucznej inteligencji do automatycznego tworzenia, dostosowywania i dostarczania spersonalizowanych symulacji i szkoleń dla każdego pracownika, w oparciu o jego poziom ryzyka, potencjalne źródła danych i inne czynniki. Narzędzie jest łatwe w konfiguracji i obsłudze.

- Zaawansowane algorytmy sztucznej inteligencji wykorzystywane do analizy danych z różnorodnych źródeł.

Narzędzie oferuje holistyczne podejście do ochrony przed phishingiem dzięki analizie zagrożeń, aktywnemu raportowaniu oraz spersonalizowanym symulacjom i kampaniom szkoleniowym.

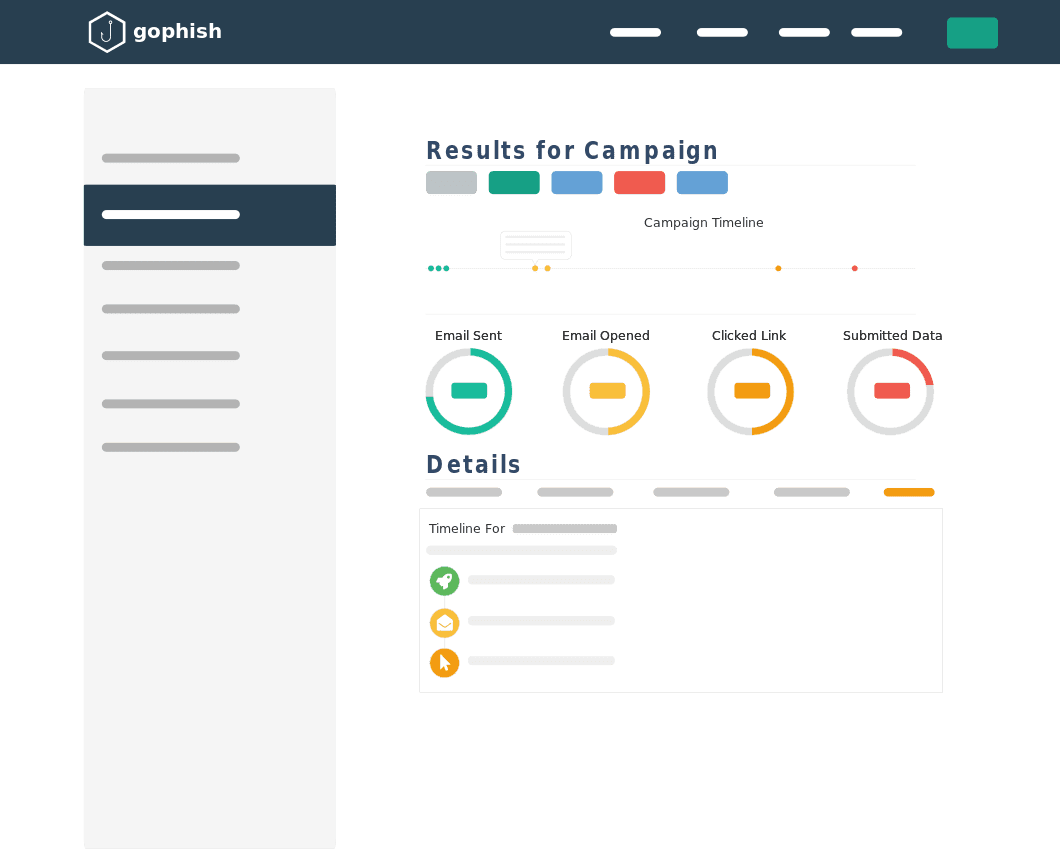

Gophish

Gophish to doskonała platforma phishingowa, która pomaga organizacjom ocenić i zminimalizować ryzyko związane z atakami phishingowymi.

Kluczowe cechy:

- Szczegółowe wyniki w czasie rzeczywistym, umożliwiające monitorowanie, którzy użytkownicy otwierają linki i jakie dane wprowadzają.

- Możliwość planowania kampanii phishingowych.

- Wsparcie dla różnych platform i systemów, takich jak Linux, Mac OS i Windows.

- Intuicyjny interfejs internetowy, który pozwala na importowanie szablonów wiadomości e-mail i stron internetowych, a także monitorowanie przebiegu kampanii.

- Praktyczne wyniki i dane, które można wykorzystać do podejmowania decyzji.

Gophish to narzędzie typu open-source, które jest łatwe w obsłudze i wdrożeniu. Wystarczą trzy kroki, aby rozpocząć testową kampanię phishingową.

SafeTitan

SafeTitan firmy TitanHQ to efektywne, oparte na zachowaniu rozwiązanie do podnoszenia świadomości w zakresie bezpieczeństwa. Posiada przejrzysty i łatwy w obsłudze portal do zarządzania i monitorowania. Wykorzystuje holistyczne podejście, oferując zautomatyzowane symulacje phishingu, monitorowanie zachowań użytkowników i spersonalizowane szkolenia w miejscach, gdzie występują luki w systemie.

Kluczowe cechy:

- Zautomatyzowana symulacja phishingu ze szkoleniem w czasie rzeczywistym, które ma na celu zmianę zachowań najbardziej wrażliwych użytkowników.

- Bogata biblioteka szablonów, krótkich kursów, quizów, filmów i innych elementów, które można dostosować do specyficznych zachowań użytkowników.

- Skuteczne i łatwe do interpretacji raporty, które ułatwiają podejmowanie decyzji dotyczących bezpieczeństwa w oparciu o dane.

- Wsparcie dla zachowania zgodności z RODO, HIPAA, ISO, PCI i innymi standardami.

- Bezproblemowa integracja z narzędziami zwiększającymi produktywność, takimi jak G-Suite, Azure AD, Outlook, Teams, SSO i innymi.

Narzędzie oferuje szeroki wybór zautomatyzowanych symulacji kampanii phishingowych, opartych na tysiącach dostępnych szablonów.

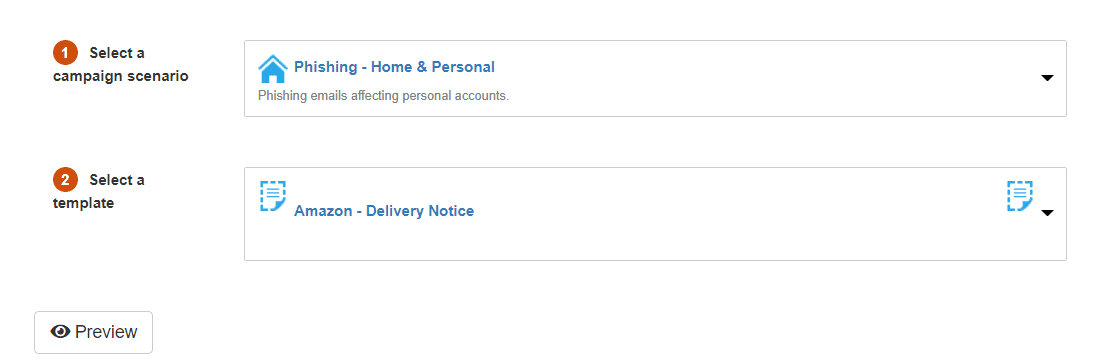

usecure uPhish

uPhish firmy usecure to zaawansowane narzędzie, które umożliwia przeprowadzenie symulowanych ataków phishingowych w kilka minut. Pozwala również na śledzenie, jak często użytkownicy otwierają zainfekowane wiadomości e-mail i linki oraz jak często dochodzi do ataków.

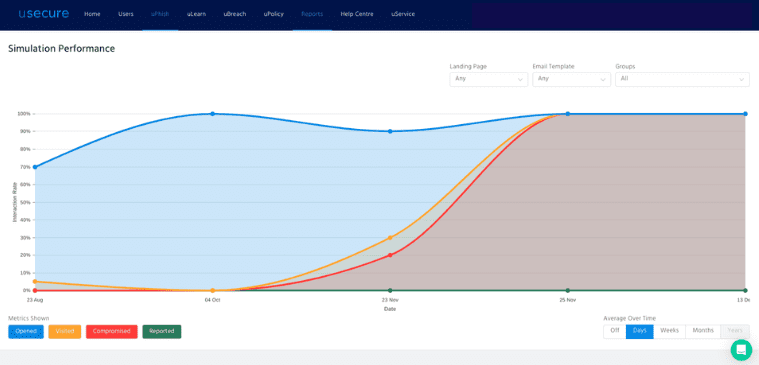

źródło: uSecure

źródło: uSecure

Kluczowe cechy:

- Gotowa biblioteka szablonów, która umożliwia podszywanie się pod znane i zaufane firmy.

- Możliwość zautomatyzowania regularnych symulacji phishingu, co umożliwia ciągłe monitorowanie i identyfikację użytkowników najbardziej narażonych na ryzyko.

- Szczegółowe raporty, które mogą być wykorzystywane do analizowania i określania ryzykownych zachowań na poziomie indywidualnym i zespołowym.

- Możliwość przeprowadzenia symulacji phishingu, w której atakujący podszywa się pod pracowników firmy.

- Identyfikacja zagrożonych użytkowników, podnoszenie ich świadomości poprzez mikrolearning, a następnie szkolenie i monitorowanie.

Narzędzie do automatycznych symulacji, które jest proste i szybkie w konfiguracji, oferuje również personalizowane materiały szkoleniowe z zakresu cyberbezpieczeństwa.

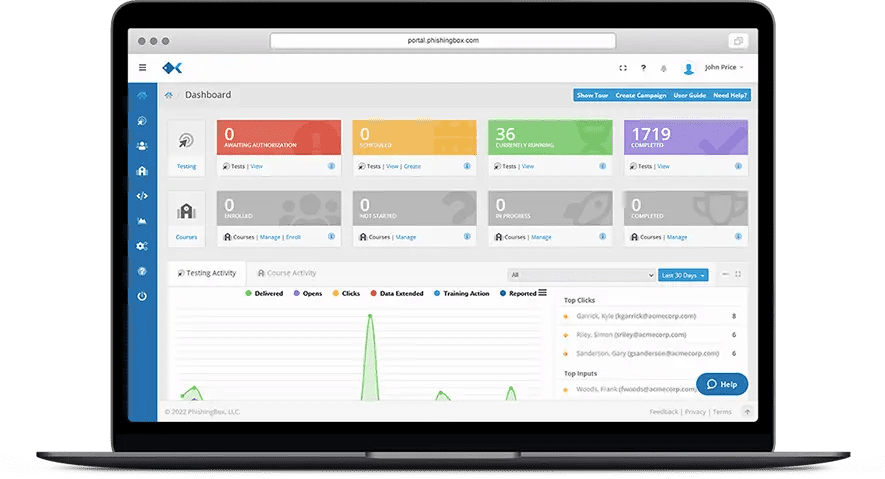

Phishing Box

Phishing Box to pakiet narzędzi programowych, który pozwala organizacjom na przeprowadzanie symulacji phishingu i zapewnianie pracownikom szkoleń z zakresu cyberbezpieczeństwa. Platforma oferuje skuteczne szkolenia, które pomagają w zmniejszeniu ryzyka ataków phishingowych.

Kluczowe cechy:

- Łatwe w obsłudze szkolenia z zakresu cyberbezpieczeństwa. Platforma posiada intuicyjny interfejs.

- Dedykowana do zarządzania szkoleniami z zakresu cyberbezpieczeństwa online dla organizacji różnej wielkości.

- Integracja z popularnymi narzędziami, takimi jak Slack, Microsoft Teams, OKta i innymi aplikacjami do doskonalenia współpracy biznesowej.

- Biblioteka szablonów, które można dowolnie edytować i dostosować do potrzeb danej kampanii symulacyjnej.

- Dogłębna analiza wyników i praktyczne raporty.

Zautomatyzowane procesy i przepływ pracy oparte na menu pomagają zaoszczędzić czas i zasoby.

CanIPish

Caniphish to nowoczesna, samoobsługowa, chmurowa platforma do symulacji i szkoleń z zakresu phishingu. Posiada rozbudowaną bibliotekę szablonów wiadomości i stron internetowych. Umożliwia śledzenie przebiegu symulacji i kampanii szkoleniowych w czasie rzeczywistym.

Kluczowe cechy:

- Prosty interfejs użytkownika z filmami instruktażowymi, artykułami pomocy i innymi materiałami, które ułatwiają tworzenie i uruchamianie kampanii.

- Mikrolearning – krótkie sesje szkoleniowe dla użytkowników, którzy nie zdali symulowanych testów phishingowych.

- Łatwa konfiguracja kampanii i symulowanie nawet bardzo zaawansowanych ataków phishingowych.

- Dostępny w wersji darmowej i elastycznych planach płatności, w tym w opcji „płać za faktyczne użycie”.

- Testowanie i monitorowanie użytkowników, a następnie wdrażanie spersonalizowanych szkoleń.

Platforma umożliwia również generowanie raportów, aby monitorować miesięczne wyniki organizacji i analizować, czy wskaźniki takie jak klikanie w niebezpieczne linki maleją, czy rosną.

Fortinet Fortfish

Fortinet Fortfish to chmurowa usługa do symulacji phishingu i podnoszenia świadomości w zakresie bezpieczeństwa, która pomaga organizacjom w testowaniu odporności użytkowników na ataki phishingowe i inne zagrożenia.

Kluczowe cechy:

- Symulacje phishingu, które naśladują prawdziwe ataki.

- Szczegółowa analiza, która pozwala administratorom identyfikować użytkowników najbardziej narażonych na ataki i dostosowywać do nich szkolenia.

- Śledzenie wskaźników otwierania wiadomości phishingowych i generowanie kompleksowych raportów z analizy wizualnej kampanii.

- Ocena wyników symulacji i ich klasyfikacja zgodnie z poziomem ryzyka. Pomaga w identyfikacji obszarów wymagających poprawy oraz użytkowników o podwyższonym ryzyku.

- Monitorowanie skuteczności symulacji i kampanii szkoleniowych, poprzez śledzenie postępów w oparciu o to, jak szybko pracownicy zaczynają prawidłowo reagować na symulowane wiadomości e-mail.

Hook Security

Hook Security to łatwe do wdrożenia, oparte na chmurze oprogramowanie do symulacji phishingu i szkolenia w zakresie cyberbezpieczeństwa. Dzięki setkom dostępnych szablonów, administratorzy mogą w szybki i prosty sposób uruchamiać symulacje ataków phishingowych.

Kluczowe cechy:

- Atrakcyjne wizualnie i łatwe do zrozumienia materiały szkoleniowe, które pomagają pracownikom w rozpoznawaniu i prawidłowym reagowaniu na zagrożenia.

- Automatyczne przekierowanie użytkowników, którzy nie zdali testów, na spersonalizowane sesje szkoleniowe.

- Wtyczka Office 365, która umożliwia użytkownikom identyfikowanie i zgłaszanie podejrzanych wiadomości e-mail.

- Kompleksowe raporty, analizy danych, które ułatwiają podejmowanie decyzji dotyczących bezpieczeństwa.

- Możliwość edytowania i dostosowywania istniejących szablonów oraz tworzenia nowych.

Możesz dopasować szablony do rzeczywistych prób phishingu oraz natychmiast identyfikować i szkolić zagrożonych pracowników.

Ironscales

Ironscales to automatyczna platforma oparta na sztucznej inteligencji do wykrywania, reagowania i zapobiegania atakom phishingowym. Jest dostępna dla serwerów, komputerów stacjonarnych i urządzeń mobilnych.

Kluczowe cechy:

- Intuicyjna platforma, która umożliwia zespołom IT przeprowadzanie symulacji kampanii phishingowych.

- Współpraca z firmami zewnętrznymi oferującymi szkolenia z zakresu bezpieczeństwa (Cyber Maniacs, Ninjio i Habitu8), co zwiększa skuteczność prowadzonych działań.

- Możliwość uruchamiania spersonalizowanych symulacji, wykorzystując bogatą bibliotekę rzeczywistych scenariuszy.

- Pomoc w wykrywaniu, rozwiązywaniu i zgłaszaniu ataków phishingowych, ransomware, włamań do poczty biznesowej (BEC) i innych zagrożeń.

- Skuteczne szkolenia, które pomagają użytkownikom w wykrywaniu i zgłaszaniu wiadomości e-mail typu phishing.

Platforma oferuje wgląd w środowisko poczty e-mail i jest w stanie wykrywać oraz blokować podejrzane wiadomości e-mail. Wtyczka do Outlooka umożliwia użytkownikom oznaczanie podejrzanych wiadomości e-mail jako phishing.

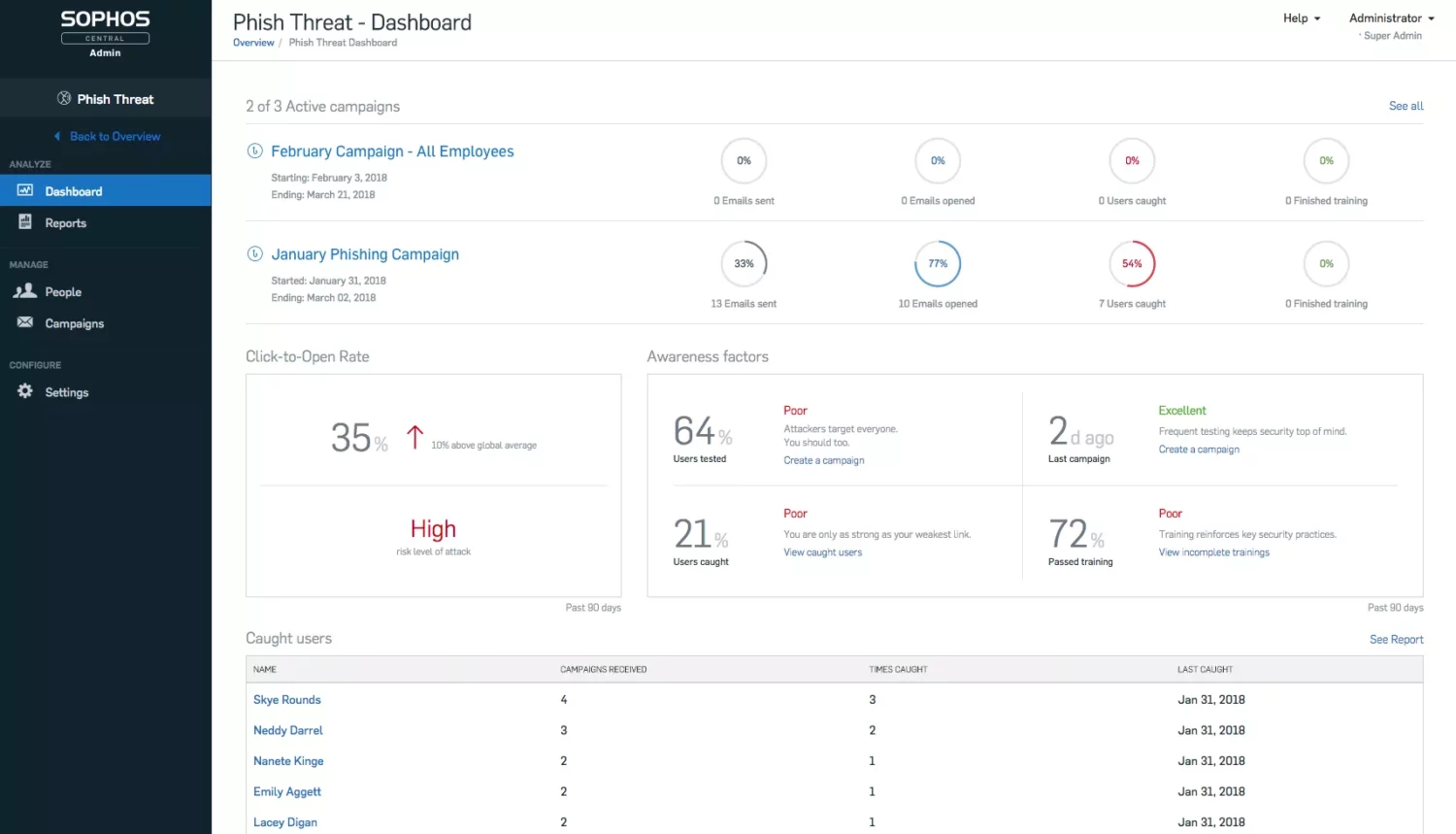

Sophos Phish Threat

Sophos Phish Threat to narzędzie do zaawansowanej symulacji phishingu i inteligentnych szkoleń w zakresie cyberbezpieczeństwa. Oferuje bezpłatną wersję próbną i jest skutecznym rozwiązaniem, które pomaga zmniejszyć ryzyko ataku, podnieść świadomość i zatrzymać zagrożenia.

Kluczowe cechy:

- Automatyczne symulacje phishingu i programy szkoleniowe.

- Szczegółowe analizy i raporty, które umożliwiają zespołom ds. bezpieczeństwa podejmowanie lepszych decyzji.

- Intuicyjny panel, który oferuje dostęp do wielu danych na żądanie, np. liczba zagrożonych użytkowników, zakres przeprowadzonych szkoleń itp.

- Identyfikacja i szkolenie pracowników z ryzykownymi zachowaniami. Narzędzie pozwala na identyfikację użytkowników, którzy mogli odwiedzić zablokowane strony internetowe.

- Dodatek do Microsoft Exchange i Office 365 dotyczący phishingu, umożliwiający użytkownikom zgłaszanie ataków.

Sophos wykorzystuje zaawansowane technologie do monitorowania milionów plików, adresów URL, wiadomości e-mail i innych danych w celu identyfikacji najnowszych zagrożeń związanych z phishingiem.

Podsumowanie

Oprogramowanie i narzędzia zabezpieczające są kluczowe w walce z zagrożeniami cybernetycznymi. Same narzędzia nie wystarczą – konieczne jest podnoszenie świadomości w zakresie cyberbezpieczeństwa wśród użytkowników, którzy często są najsłabszym ogniwem w systemie ochrony.

Jednym z najefektywniejszych sposobów przeciwdziałania phishingowi jest stosowanie oprogramowania do symulacji ataków. Takie rozwiązania pomagają przygotować pracowników, ucząc ich rozpoznawania i unikania wiadomości e-mail typu phishing. Dodatkowo, oprogramowanie symulacyjne może wykrywać rzeczywiste ataki i poddawać je kwarantannie.

Warto również zapoznać się z rozwiązaniami do ochrony poczty e-mail, które mogą zabezpieczyć przed spamem i atakami phishingowymi.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.