Oceń luki w zabezpieczeniach swojego centrum danych, zanim zrobią to złoczyńcy!

Jedną z wielu wiadomości, które słyszymy w obecnej erze cyfrowej, jest cyberatak. Zakłóca działalność firmy, szkodzi reputacji i panikuje użytkowników końcowych.

Jak upewnić się, że infrastruktura sieciowa jest zdolna do łagodzenia cyberataków?

Czasy, w których polegałeś na rocznych lub kwartalnych wynikach testów penetracyjnych, minęły bezpowrotnie. W obecnej erze potrzebujesz zautomatyzowanej symulacji ataku naruszenia bezpieczeństwa (BAS), ciągłego skanowania zasobów i oczywiście ochrony.

Dzięki poniższym narzędziom, które pozwalają symulować prawdziwy atak na Twoje centrum danych, dzięki czemu możesz przejrzeć wyniki i podjąć działania. Najlepsze są niektóre narzędzia, które pozwalają zautomatyzować działanie.

Gotowy, by przygotować się na najgorsze?

Spis treści:

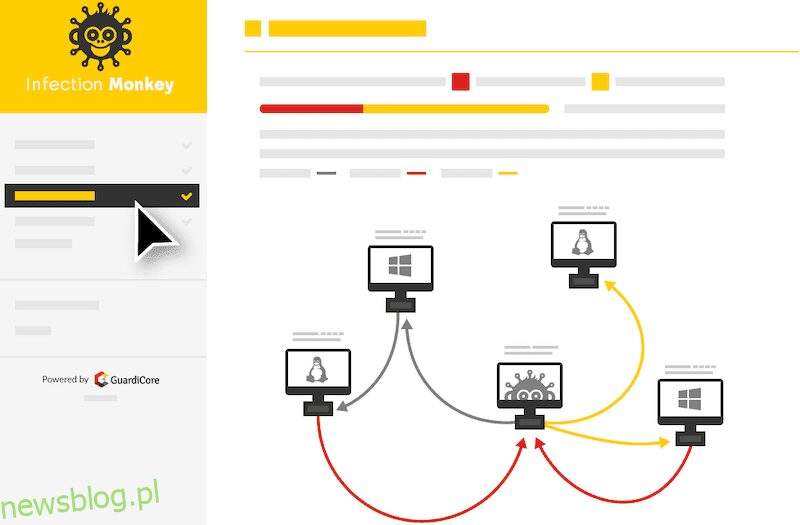

Infekcyjna małpa

Czy uruchamiasz swoją aplikację w chmurze? Posługiwać się Infekcyjna małpa przetestować Twoją infrastrukturę działającą w Google Cloud, AWS, Azure lub lokalnie.

Infection Monkey to narzędzie typu open source, które można zainstalować w systemach Windows, Debian i Docker.

Możesz uruchomić automatyczną symulację ataku pod kątem kradzieży danych uwierzytelniających, błędnej konfiguracji, przejętych zasobów itp. Niektóre funkcje, o których warto wspomnieć.

- Nieinwazyjna symulacja ataku, więc nie wpływa na operacje sieciowe.

- Kompleksowy raport z audytu z praktycznymi zaleceniami dotyczącymi wzmocnienia serwerów WWW lub innej infrastruktury

- Niskie zużycie procesora i pamięci

- Wizualizuj mapę sieci i atakującego

jeśli jesteś CISO lub od zespołu ds. bezpieczeństwa, pokochasz ten raport. To jest BEZPŁATNE, więc wypróbuj już dziś.

NeSSi2

NeSSi2 jest oprogramowaniem typu open source, opartym na frameworku JIAC. NeSSi oznacza Network Security Simulator, więc możesz zgadnąć, co robi. Koncentruje się głównie na testowaniu algorytmów wykrywania włamań, analizie sieci, automatycznych atakach opartych na profilach itp.

Do skonfigurowania i uruchomienia wymaga Java SE 7 i MySQL.

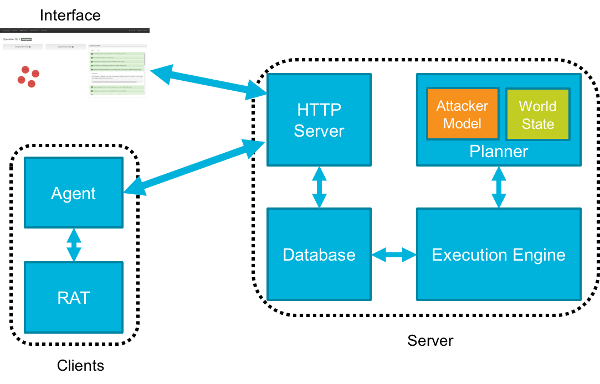

KALDERA

Narzędzie do emulacji przeciwnika. KALDERA obsługuje tylko sieć domeny Windows.

Wykorzystuje model ATT&CK do testowania i replikowania zachowania.

Ewentualnie możesz też spróbować Metta przez Ubera.

Przewidywanie

securiCAD firmy Foreverti umożliwia wirtualny atak na infrastrukturę w celu oceny narażenia na ryzyko i zarządzania nim. Działa w trzech prostych koncepcjach.

- Stwórz model – dodaj wszystko (serwer, router, firewall, usługi itp.), które chcesz przetestować

- Symuluj atak – aby dowiedzieć się, czy i kiedy Twój system się zepsuje

- Raport o ryzyku – na podstawie danych symulacyjnych zostanie wygenerowany praktyczny raport, który możesz wdrożyć, aby obniżyć ogólne ryzyko

securiCAD to rozwiązanie gotowe do zastosowania w przedsiębiorstwach, które otrzymało wersję społecznościową z ograniczonymi funkcjami. Warto spróbować, aby zobaczyć, jak to działa.

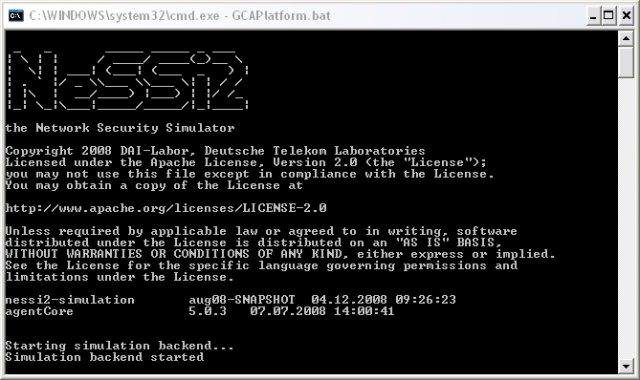

Atak IQ

Atak IQ to jedna z popularnych skalowalnych platform do sprawdzania poprawności zabezpieczeń, która zwiększa bezpieczeństwo centrum danych. Jest to system ofensywno-obronny, który pomaga inżynierom ds. bezpieczeństwa w ćwiczeniu zdolności zespołu czerwonego.

Platforma jest zintegrowana z kluczowym frameworkiem – MITRE ATT&CK. Niektóre inne funkcje są.

- Obsługiwane przez zespół badawczy AttackIQ i lidera w branży bezpieczeństwa

- Dostosuj scenariusz ataku, aby naśladować rzeczywiste zagrożenia

- Zautomatyzuj ataki i otrzymuj ciągły raport o stanie bezpieczeństwa

- Lekkie środki

- Działa na podstawowym systemie operacyjnym i dobrze integruje się z istniejącą infrastrukturą

Oferują dwutygodniową BEZPŁATNĄ wersję próbną, aby wypróbować swoją platformę. Spróbuj zobaczyć, jak dobrze jest stan twojej infrastruktury.

KOSA

Dowiedz się, w jakim stopniu Twoja organizacja jest narażona na ryzyko związane z bezpieczeństwem. Kosa Platforma otrzymała potężny i łatwy w użyciu przepływ pracy do tworzenia i uruchamiania kampanii cyberzagrożeń w świecie rzeczywistym. Za pomocą danych możesz analizować punkty końcowe bezpieczeństwa w czasie rzeczywistym.

Scythe jest oferowany jako model SaaS lub lokalnie. Niezależnie od tego, czy jesteś drużyną czerwoną, niebieską czy fioletową – wszystko pasuje.

Jeśli jesteś zainteresowany nauką aktywności zespołu czerwonego, sprawdź to kurs online.

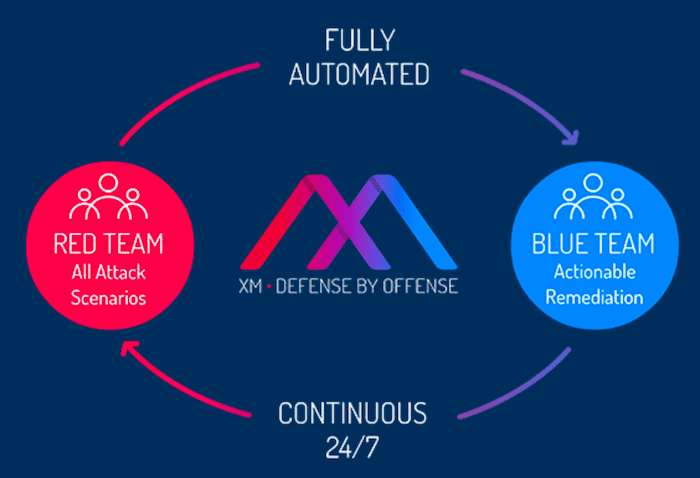

XM Cyber

XM Cyber oferuje zautomatyzowane rozwiązanie do symulacji zaawansowanych trwałych zagrożeń (APT). Wyprzedź napastnika.

Możesz wybrać cel do przeprowadzenia i skonfigurować trwające ataki oraz otrzymać priorytetowy raport naprawczy — niektóre najważniejsze informacje o narzędziu.

- Dostosuj scenariusz ataku do potrzeb

- Wizualizuj ścieżkę ataku

- Nowoczesne metody ataków

- Rekomendacje dotyczące najlepszych praktyk i zasad

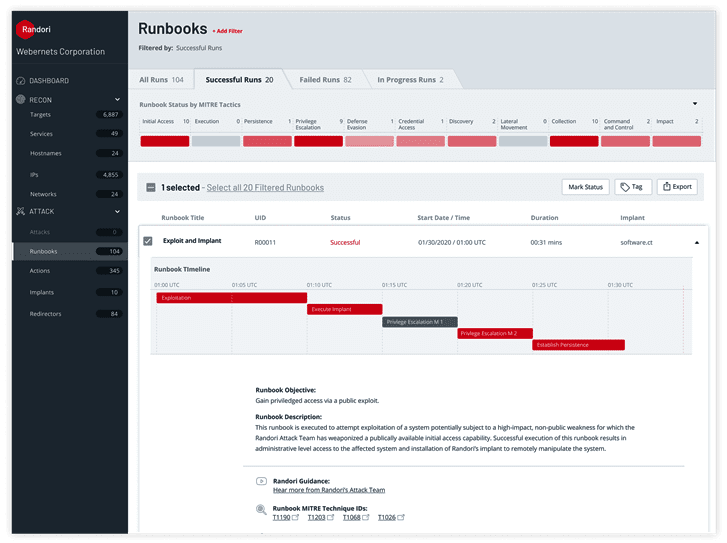

Randori

Randori to niezawodna, zautomatyzowana platforma cyberataków red team do testowania skuteczności systemów bezpieczeństwa w zapobieganiu atakom. Ma zdolność generowania i uruchamiania prawdziwych exploitów i ataków w taki sam sposób, w jaki zrobiłby to atakujący, ale w bezpieczny sposób.

Platforma ma zalety, takie jak;

- Ocena całych rozwiązań bezpieczeństwa i identyfikacja słabych punktów.

- Zapewnij wgląd w to, jak atak mógłby zobaczyć zasoby organizacji.

- Pozwala zespołom symulować w bezpieczny sposób rzeczywiste ataki na systemy IT organizacji.

- Zapewnia analizę celu ataku w czasie rzeczywistym

- Pozwala przetestować mechanizmy obronne, zidentyfikować słabe punkty i przestać zakładać, że jesteś bezpieczny.

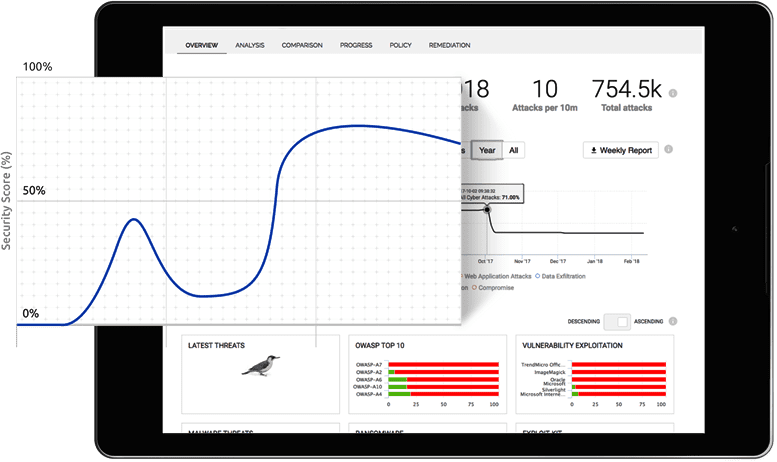

Picus

Picus to rozwiązanie do zarządzania bezpieczeństwem i ryzykiem, które umożliwia ciągłą ocenę, pomiar i łagodzenie luk w zabezpieczeniach, dzięki czemu Twoja organizacja może wyprzedzić cyberprzestępców. Dzięki łatwemu w konfiguracji i obsłudze pulpitowi nawigacyjnemu Picus Platforma do symulacji naruszeń bezpieczeństwa i ataków zapewnia rzeczywiste ataki w celu przetestowania zabezpieczeń i określenia, czy zapewniają one odpowiednią ochronę.

Ma zalety takie jak;

- Obszerna baza danych zagrożeń i odpowiednie środki ochrony

- Identyfikacja w czasie rzeczywistym zarówno słabych, jak i silnych warstw bezpieczeństwa – umożliwiając zespołom szybkie identyfikowanie i eliminowanie luk w zabezpieczeniach.

- Dostosuj i zmaksymalizuj złożone technologie bezpieczeństwa

- Umożliwia szybką identyfikację słabych punktów, a także sugeruje optymalne środki zaradcze w celu zmniejszenia ryzyka.

- Zapewnia wgląd w czasie rzeczywistym w gotowość organizacji do ataków bezpieczeństwa i zdolność do eliminowania słabych punktów.

Wniosek

Zarządzanie ryzykiem związanym z bezpieczeństwem IT organizacji jest wyzwaniem i mam nadzieję, że powyższe narzędzia pomogą Ci wdrożyć światowej klasy kontrolę w celu zmniejszenia narażenia na ryzyko. Większość wymienionych narzędzi oferuje bezpłatną wersję próbną, więc najlepiej jest spróbować zobaczyć, jak działają i wybrać to, które Ci się podoba.