Najcenniejsze aktywa firmy są jednocześnie najtrudniejsze do ochrony.

Mówimy o danych, podstawowej substancji, która utrzymuje przy życiu system nerwowy każdej firmy. Na szczęście istnieje cała branża zajmująca się wyłącznie pomaganiem firmom w unikaniu utraty danych. Ta branża jest prowadzona przez garstkę dostawców, którzy dostarczają technologię znaną jako zapobieganie utracie danych lub w skrócie DLP.

Technologie DLP pełnią dwie podstawowe funkcje.

- Zidentyfikuj wrażliwe dane, które należy chronić

- Zapobiegaj utracie takich danych

Rodzaje danych, które chronią, można podzielić na trzy podstawowe grupy:

- Dane w użyciu

- Dane w ruchu

- Dane w spoczynku

Dane w użyciu odnoszą się do danych aktywnych, zwykle danych znajdujących się w pamięci RAM, pamięci podręcznej lub rejestrach procesora.

Dane w ruchu odnoszą się do danych przemieszczających się przez sieć, wewnętrzną i bezpieczną lub niezabezpieczoną sieć publiczną (internet, sieć telefoniczna itp.).

A dane w stanie spoczynku to dane, które są w stanie nieaktywnym, przechowywane w bazie danych, systemie plików lub infrastrukturze pamięci masowej.

Pod względem możliwości pokrycia rozwiązania DLP można podzielić na dwie kategorie.

- Enterprise DLP lub EDLP

- Zintegrowany DLP lub IDLP

Rozwiązania należące do kategorii EDLP to takie, które obejmują całe spektrum wektorów wycieków. Z kolei rozwiązania IDLP koncentrują się na jednym protokole lub tylko na jednym z trzech wcześniej wymienionych rodzajów danych. Przykładami rozwiązań IDLP są zabezpieczenia internetowe, szyfrowanie poczty e-mail i kontrola urządzeń.

Spis treści:

Czego można oczekiwać od doskonałego rozwiązania DLP?

W DLP nie ma jednego uniwersalnego rozwiązania. Właściwe rozwiązanie dla każdej potrzeby zależy od wielu czynników. Obejmują one między innymi wielkość i budżet organizacji, rodzaje wrażliwych danych, infrastrukturę sieciową, wymagania techniczne. Określenie, które rozwiązanie jest najlepsze dla Twojej firmy, wymaga wysiłku i badań, aby określić, co wybrać między podejściami DLP, metodami wykrywania i architekturami rozwiązań.

Po zbadaniu i przeanalizowaniu wymagań idealne rozwiązanie DLP powinno zapewniać optymalną równowagę między tymi aspektami:

- Kompleksowy zasięg: Komponenty DLP powinny obejmować bramę sieciową, aby monitorować cały ruch wychodzący i blokować wycieki w postaci wiadomości e-mail i ruchu sieciowego/FTP. Powinny również obejmować przechowywane dane we wszystkich zasobach pamięci firmy i we wszystkich punktach końcowych, aby zapobiec utracie danych w użyciu.

- Pojedyncza konsola zarządzania: zarządzanie rozwiązaniem DLP wymaga wysiłku i czasu poświęconego na konfigurację/konserwację systemu, tworzenie zasad/zarządzanie nimi, raportowanie, zarządzanie/segregację incydentów, wczesne wykrywanie/łagodzenie ryzyka oraz korelację zdarzeń. Obsługa tych obszarów wymaga jednej konsoli zarządzania. W przeciwnym razie możesz wprowadzić niepotrzebne ryzyko.

- Zarządzanie incydentami w celu zapewnienia zgodności: W przypadku utraty danych kluczowe znaczenie ma właściwe postępowanie. Musisz mieć świadomość, że utrata danych jest nieunikniona, ale różnicę między kosztowną grzywną a uderzeniem w nadgarstek można dostrzec w sposobie obsługi incydentu utraty danych.

- Dokładność metody wykrywania: Wreszcie, ten aspekt rozwiązania DLP oddziela dobre rozwiązania od złych. Technologie DLP opierają się na ograniczonym zestawie metod wykrywania, gdy przychodzi czas na identyfikację wrażliwych danych. Dopasowywanie wzorców przy użyciu wyrażeń regularnych jest najczęściej stosowaną metodą wykrywania. Jednak ta metoda jest bardzo niedokładna, co skutkuje długimi kolejkami fałszywie dodatnich incydentów. Dobre technologie DLP powinny dodawać inne metody wykrywania do tradycyjnego dopasowywania wzorców w celu poprawy dokładności.

Główne podejścia DLP

Kiedy rozwiązania DLP zaczęły gwałtownie rosnąć, wszyscy dostawcy zwracali się do DLP z zestawami komponentów zaprojektowanych w celu pokrycia infrastruktury firmy. Obecnie sytuacja się zmieniła i nie wszyscy sprzedawcy stosują to samo podejście. Podejścia te dzielą się na dwie główne kategorie.

- Tradycyjny DLP

- Agent DLP

Tradycyjny DLP jest oferowany przez niektórych dostawców na rynku, takich jak Forcepoint, McAfee i Symantec. Tradycyjne podejście oferowane przez tych dostawców jest również wielotorowe: zapewnia pokrycie w bramie sieciowej, w infrastrukturze pamięci masowej, w punktach końcowych iw chmurze. To podejście było na tyle skuteczne, że zarysowało dzisiejszy rynek DLP i było pierwszym, które zdobyło ważny udział w rynku.

Drugie podejście do DLP nazywa się Agent DLP lub ADLP. Wykorzystuje agentów punktów końcowych na poziomie jądra, które monitorują całą aktywność użytkowników i systemu. Dlatego rozwiązania, które pasują do tego podejścia, są również znane jako rozwiązania Endpoint DLP.

Nie jest łatwo określić, które podejście jest najlepsze dla wymagań organizacji. Zależy to w dużej mierze od typów danych, które należy chronić, branży, w której działa organizacja, oraz powodów ochrony danych. Na przykład organizacje z branży medycznej i finansowej są zmuszone do korzystania z DLP w celu zachowania zgodności z przepisami. W przypadku tych firm rozwiązanie DLP musi wykrywać dane osobowe i zdrowotne w różnych kanałach iw wielu różnych formach.

Z drugiej strony, jeśli firma potrzebuje DLP do ochrony własności intelektualnej, rozwiązanie DLP, które można zastosować, wymagałoby bardziej wyspecjalizowanych metod wykrywania. Ponadto dokładne wykrywanie i ochrona wrażliwych danych są znacznie trudniejsze do osiągnięcia. Nie każde tradycyjne rozwiązanie DLP zapewnia odpowiednie narzędzia do tego zadania.

Architektura DLP: jak przetrwać złożoność rozwiązania

Technologie DLP są zaawansowane. Wymagają danych wejściowych z wielu różnych obszarów: sieci, poczty elektronicznej, baz danych, sieci, bezpieczeństwa, infrastruktury, pamięci masowej itp. Ponadto wpływ rozwiązania DLP może dotrzeć do obszarów niezwiązanych z IT, takich jak prawo, HR, zarządzanie ryzykiem itp. Aby uczynić to jeszcze bardziej złożonym, rozwiązania DLP są zwykle bardzo trudne do wdrożenia, konfiguracji i zarządzania.

Tradycyjne rozwiązania DLP jeszcze bardziej komplikują recepturę. Wymagają wielu urządzeń i oprogramowania, aby uruchomić kompletne rozwiązanie. Mogą to być urządzenia (wirtualne lub rzeczywiste) i serwery.

Architektura sieci organizacji musi integrować te urządzenia, a integracja ta musi obejmować kontrolę wychodzącego ruchu sieciowego, blokowanie poczty e-mail itp. Po zakończeniu integracji pojawia się kolejny poziom złożoności zarządzania, który zależy od każdego dostawcy.

Rozwiązania Agent DLP są zazwyczaj mniej złożone niż rozwiązania tradycyjne, głównie dlatego, że wymagają niewielkiej integracji sieciowej lub wcale jej nie wymagają. Jednak rozwiązania te wchodzą w interakcję z systemem operacyjnym na poziomie jądra. Dlatego wymagane jest rozszerzone dostrajanie, aby uniknąć konfliktu z systemem operacyjnym i innymi aplikacjami.

Podział dostawców DLP:

Acronis DeviceLock

Acronis DeviceLock zapobieganie utracie danych zapewnia kompleksowe rozwiązanie dla punktów końcowych, chroniąc poufne dane podczas sprawdzania operacji informacyjnych. Nie musisz tracić niezbędnych danych z powodu złośliwych osób poufnych lub zaniedbań pracowników; zapobiegać wyciekom danych poprzez blokowanie nieautoryzowanych prób przesyłania danych lub dostępu do innych plików.

Uzyskaj wgląd w ochronę danych, ich przepływy i zachowania użytkowników oraz zmniejsz złożoność ochrony danych i czas raportowania. Przestrzegaj przepisów i standardów bezpieczeństwa IT oraz ograniczaj ryzyko wycieku informacji, obsługując i egzekwując zasady wykorzystania danych.

Wybierz nieprzerwane aktualizacje i natywną integrację wraz z zasadami grupy. Acronis DeviceLock oferuje konsole do centralnego zarządzania zgodnie z wymaganiami Twojego przedsiębiorstwa. Pozwala monitorować aktywność użytkowników, zbierać dzienniki, korzystać z narzędzi do raportowania, przeglądać zapisy dzienników i uzyskać modułową architekturę kontrolującą TCO (całkowity koszt posiadania).

Zezwól na niezbędne operacje dla swoich procesów biznesowych i zminimalizuj zagrożenia wewnętrzne. Acronis DeviceLock oferuje rozwiązania takie jak Microsft RDS, Citrix XenApp, Citrix XenDesktop, Odtwarzacz stacji roboczych VMware, Windows Virtual PC, Oracle VM VirtualBox, VMware Workstation i widok VMware Horizon. Możesz także kontrolować śledzenie danych, alerty, rejestrowanie, uwzględnianie kontekstu i zawartość.

Zarejestruj się, aby otrzymać 30-dniowy BEZPŁATNY okres próbny.

Zarządzaj silnikiem

ManageEngine Device Control Plus chroni Twoje dane przed zagrożeniami, umożliwiając przypisywanie kontroli dostępu do urządzeń w oparciu o role, ochronę ich przed atakami złośliwego oprogramowania i analizowanie urządzeń.

Używanie urządzeń wymiennych, takich jak USB, zwykle powoduje utratę danych, ale to nie to; istnieje wiele innych problemów. Ponadto Device Control Plus zapobiega Twoim danym, blokując nieautoryzowany dostęp do urządzeń. Przestrzegaj prostych zasad, takich jak ustawianie dostępu tylko do odczytu, blokowanie użytkownikom możliwości kopiowania plików z urządzeń wymiennych i nie tylko.

Możesz ustawić ograniczenia dotyczące typu i rozmiaru pliku na podstawie danych obsługiwanych przez Twoją firmę. Ponadto zapewnij ochronę danych w czasie rzeczywistym, umożliwiając ograniczony transfer danych. Identyfikowanie i usuwanie złośliwych urządzeń to złożone zadanie; utwórz listę urządzeń, którym możesz zaufać. Zapewni to, że żadne urządzenie nie będzie miało dostępu do punktów końcowych bez autoryzacji.

Śledź, kto używa urządzenia, na którym punkcie końcowym, korzystając z raportów i audytów w celu monitorowania prób włamań. Narzędzie oferuje również natychmiastowe alerty w przypadku nieautoryzowanego dostępu. Pobierz oprogramowanie i skorzystaj z 30-dniowej BEZPŁATNEJ wersji próbnej z funkcjami.

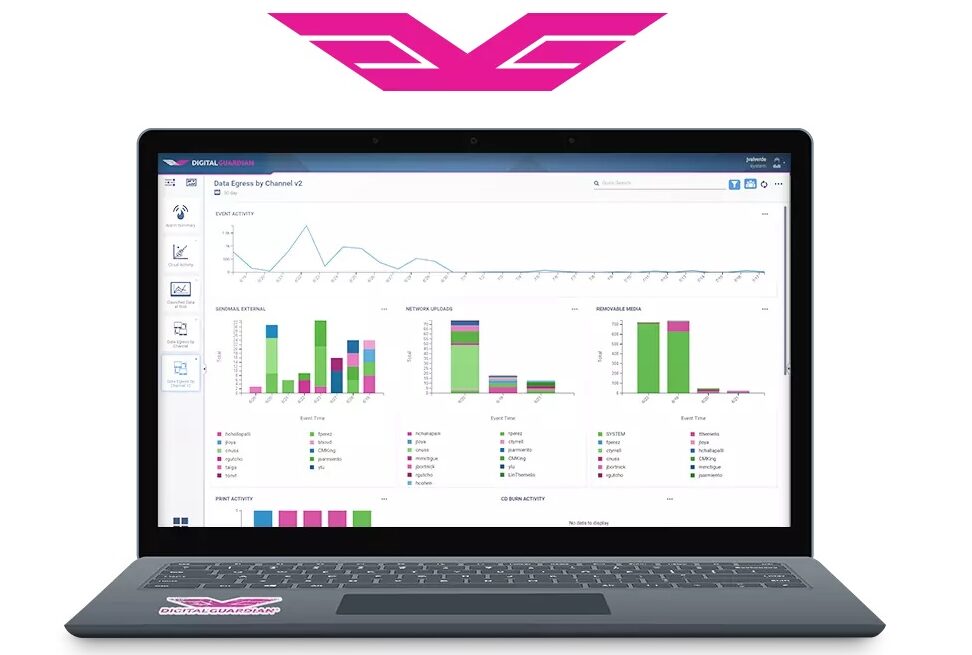

Cyfrowy strażnik

Cyfrowy strażnik powstała w 2003 roku jako Verdasys w celu dostarczania technologii zapobiegającej kradzieży własności intelektualnej. Jej pierwszym produktem był agent punktów końcowych zdolny do monitorowania całej aktywności użytkownika i systemu.

Oprócz monitorowania nielegalnych działań, rozwiązanie rejestruje również pozornie nieszkodliwe działania w celu wykrycia podejrzanych działań. Raport rejestrowania można analizować w celu wykrycia zdarzeń, których rozwiązania TDLP nie są w stanie przechwycić.

DG nabyła Code Green Networks, aby uzupełnić swoje rozwiązanie ADLP o tradycyjne narzędzia DLP. Jednak integracja rozwiązań DG ADLP i TDLP jest niewielka. Są nawet sprzedawane osobno.

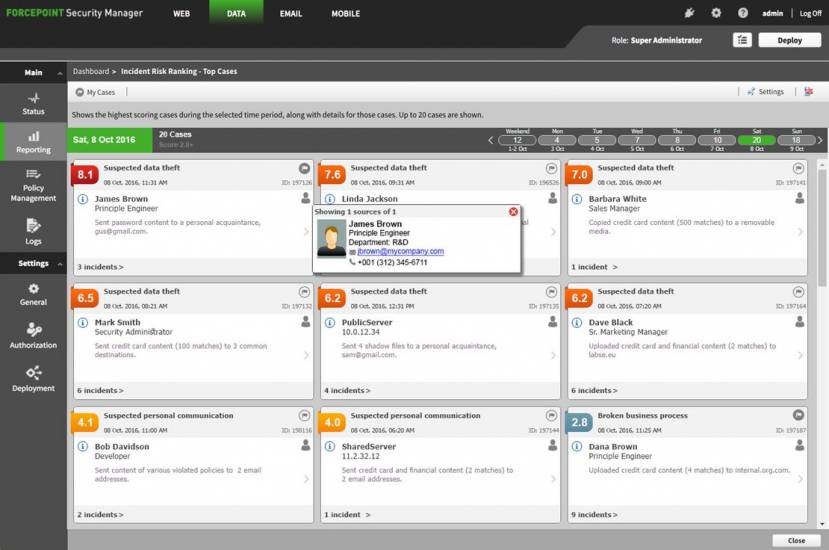

Punkt mocy

Punkt mocy zajmuje uprzywilejowaną pozycję w „magicznym kwadrancie” dostawców TDLP firmy Gartner. Jego platforma bezpieczeństwa obejmuje zestaw produktów do filtrowania adresów URL, poczty e-mail i bezpieczeństwa sieci. Uzupełnieniem tych narzędzi są niektóre renomowane rozwiązania innych firm: SureView Insider Threat Technology, McAfee’s Stonesoft NGFW i Imperva’s Skyfence CASB.

Architektura rozwiązania Forcepoint jest prosta w porównaniu do innych rozwiązań. Obejmuje serwery do zarządzania, monitorowania danych i ruchu sieciowego oraz blokowania poczty e-mail/monitorowania ruchu w sieci. Rozwiązanie jest przyjazne dla użytkownika i zawiera wiele zasad, podzielonych na kategorie według kraju, branży itp.

Niektóre cechy sprawiają, że rozwiązanie Forcepoint DLP jest wyjątkowe. Na przykład funkcja OCR do wykrywania poufnych danych w plikach graficznych. Lub ranking ryzyka incydentów, aby administratorzy systemu mogli zobaczyć, które incydenty należy przejrzeć w pierwszej kolejności.

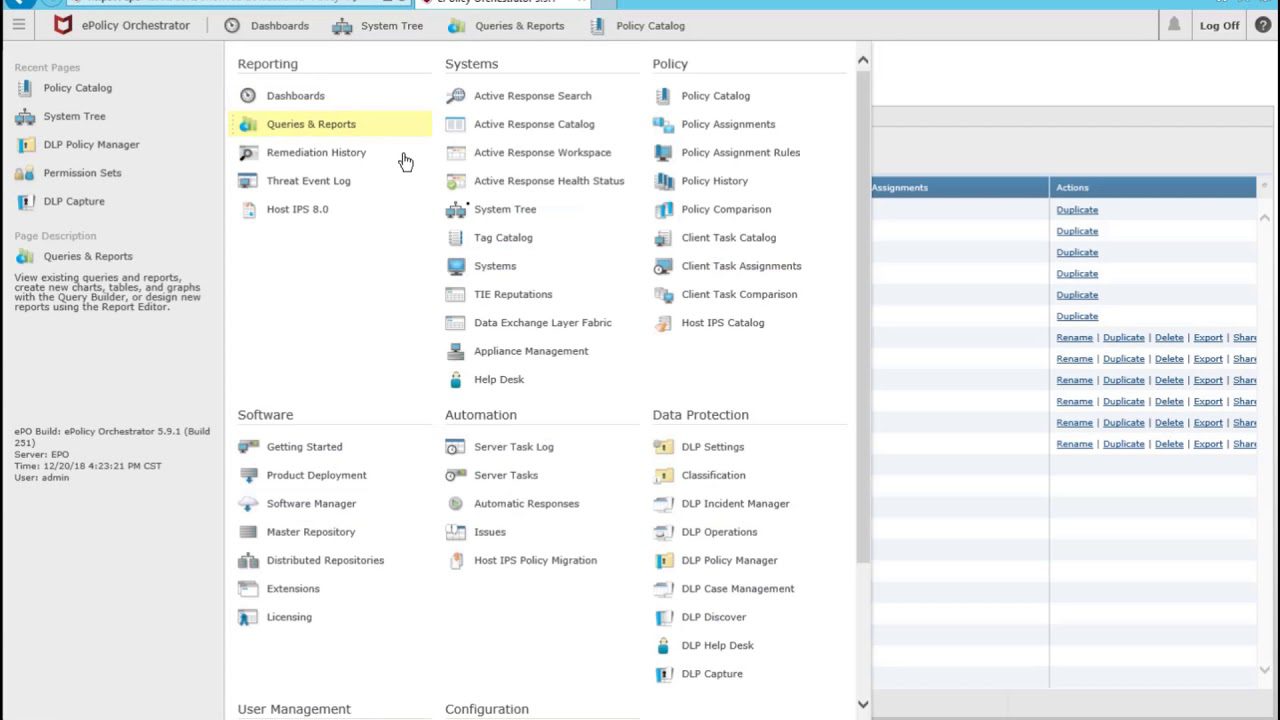

McAfee

Od momentu przejęcia przez firmę Intel McAfee nie zainwestowała zbyt wiele w swoją ofertę DLP. W związku z tym produkty nie otrzymały wielu aktualizacji i straciły pozycję w stosunku do konkurencyjnych produktów DLP. Kilka lat później Intel wydzielił dział bezpieczeństwa, a McAfee ponownie stał się autonomiczną firmą. Następnie linia produktów DLP otrzymała kilka niezbędnych aktualizacji.

Rozwiązanie McAfee DLP składa się z trzech głównych części obejmujących:

- Sieć

- Odkrycie

- Punkt końcowy

Jeden składnik jest dość wyjątkowy wśród innych ofert DLP: monitor McAfee DLP. Ten komponent umożliwia przechwytywanie danych z incydentów wywołanych naruszeniem zasad, wraz z całym ruchem sieciowym. W ten sposób komponent umożliwia przegląd większości danych i może wykryć incydenty, które w przeciwnym razie mogłyby pozostać niezauważone.

Program ePolicy Orchestrator firmy McAfee zajmuje się większością zadań związanych z zarządzaniem rozwiązaniem DLP. Jednak nadal istnieją pewne zadania związane z zarządzaniem, które należy wykonać poza programem Orchestrator. Firma musi jeszcze w pełni zintegrować swoją ofertę DLP. Na razie nie wiadomo, czy zostanie to zrobione w przyszłości.

Symantec

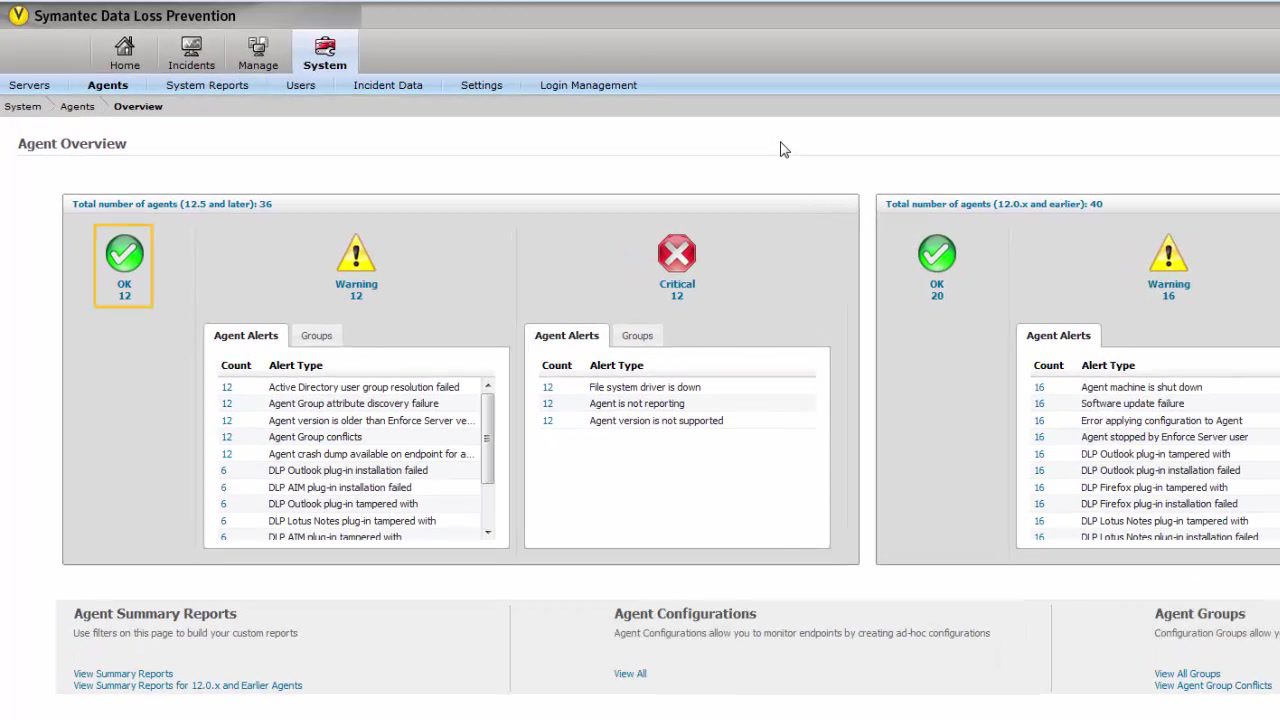

Symantec jest niekwestionowanym liderem w dziedzinie rozwiązań DLP, dzięki ciągłym innowacjom jakie wprowadza do swojego portfolio produktowego. Firma ma największą zainstalowaną bazę spośród wszystkich dostawców DLP. Rozwiązanie opiera się na podejściu modułowym, z różnymi składnikami oprogramowania wymaganymi dla każdej funkcji. Lista komponentów jest imponująca, w tym Network Prevent for Web, Network Prevent for Email, Network Monitor, Endpoint Prevent, Data Insight, Endpoint Discover itp.

W szczególności unikalny komponent Data Insight zapewnia wgląd w wykorzystanie nieustrukturyzowanych danych, własność i uprawnienia dostępu. Ta zaleta pozwala mu konkurować z produktami spoza obszaru DLP, zapewniając dodatkową wartość organizacjom, które mogą wykorzystać te możliwości.

Rozwiązanie DLP firmy Symantec można dostosować na wiele różnych sposobów. Prawie każda funkcja ma swoje konfiguracje, zapewniając wysoki poziom dostrajania zasad. Jednak ta zaleta odbywa się kosztem większej złożoności. Jest to prawdopodobnie najbardziej złożone rozwiązanie na rynku, a jego wdrożenie i wsparcie może wymagać wielu godzin.

RSA

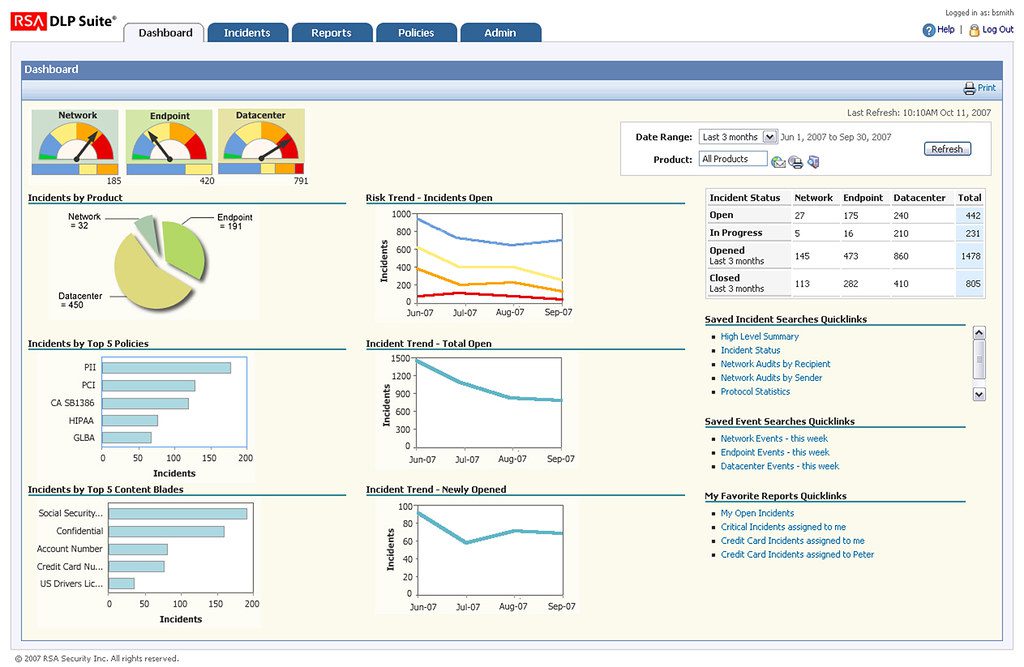

rozwiązanie DLP firmy EMC, Zapobieganie utracie danych RSApozwala wykrywać i monitorować przepływ poufnych danych, takich jak korporacyjny adres IP, karty kredytowe klientów itp. Rozwiązanie pomaga edukować użytkowników końcowych i egzekwować kontrole w poczcie e-mail, Internecie, telefonach itp., aby zmniejszyć ryzyko naruszenia krytycznych danych.

RSA Data Loss Prevention wyróżnia się kompleksowym pokryciem, integracją platform i automatyzacją przepływu pracy. Oferuje połączenie klasyfikacji treści, pobierania odcisków palców, analizy metadanych i zasad eksperckich w celu identyfikacji poufnych informacji z optymalną dokładnością.

Szeroka oferta EMC obejmuje wiele wektorów ryzyka. Nie tylko najpopularniejszy e-mail, Internet i FTP, ale także media społecznościowe, urządzenia USB, SharePoint i wiele innych. Jego podejście skoncentrowane na edukacji użytkowników ma na celu wzbudzenie świadomości ryzyka wśród użytkowników końcowych, kierując ich zachowaniem w kontaktach z wrażliwymi danymi.

Ochrona danych CA

Ochrona danych CA (Oferta DLP firmy Broadcom) dodaje czwartą klasę danych — oprócz danych będących w użyciu, w ruchu i w stanie spoczynku — które należy chronić: dostęp do nich. Skupia się na miejscu, w którym znajdują się dane, sposobie ich obsługi oraz na jakim poziomie są one wrażliwe. Rozwiązanie ma na celu ograniczenie utraty i niewłaściwego wykorzystania danych poprzez kontrolowanie nie tylko informacji, ale także dostępu do nich.

Rozwiązanie obiecuje administratorom sieci zmniejszenie ryzyka związanego z ich najbardziej krytycznymi zasobami, kontrolę informacji w lokalizacjach przedsiębiorstwa, ograniczenie trybów komunikacji wysokiego ryzyka oraz zapewnienie zgodności z przepisami i politykami korporacyjnymi. Stanowi również podstawę do przejścia na usługi w chmurze.

Zaoszczędzić miliony czy kosztować miliony?

Najlepsze rozwiązanie DLP może rzeczywiście zaoszczędzić miliony. Ale prawdą jest również, że może to kosztować miliony, jeśli nie wybierzesz odpowiedniego dla swoich potrzeb lub jeśli nie wdrożysz go we właściwy sposób. Jeśli myślałeś, że wybór odpowiedniego rozwiązania DLP to tylko kwestia przeglądania tabeli porównawczej funkcji, byłeś w błędzie.

Bądź więc przygotowany na wiele wysiłku nie tylko po to, aby rozwiązanie DLP działało po jego zakupie, ale także na przeanalizowanie wszystkich ofert i wybranie tego, które lepiej pasuje do Twojej organizacji.