Instrumenty reagowania na incydenty odgrywają zasadniczą rolę w zapewnieniu firmom zdolności do błyskawicznej identyfikacji i neutralizacji cyberataków, wykorzystania luk, szkodliwego oprogramowania oraz innych zagrożeń dla bezpieczeństwa, zarówno pochodzących z wewnątrz, jak i z zewnątrz organizacji.

Zazwyczaj te narzędzia współdziałają z konwencjonalnymi metodami ochrony, takimi jak programy antywirusowe i zapory sieciowe. Ich zadaniem jest analiza, generowanie ostrzeżeń, a niekiedy także pomoc w zatrzymaniu ataków. Aby tego dokonać, narzędzia te gromadzą informacje z dzienników systemowych, urządzeń końcowych, systemów uwierzytelniania czy tożsamości, a także z innych obszarów, gdzie oceniają systemy pod kątem podejrzanych działań i innych odchyleń wskazujących na naruszenie bezpieczeństwa.

Narzędzia te wspomagają automatyczne i szybkie śledzenie, wykrywanie oraz rozwiązywanie różnorodnych problemów związanych z bezpieczeństwem. W efekcie usprawniają procesy i minimalizują konieczność ręcznego wykonywania większości powtarzalnych zadań. Większość zaawansowanych narzędzi oferuje wiele funkcji, w tym automatyczne wykrywanie i blokowanie zagrożeń, a także powiadamianie odpowiednich zespołów ds. bezpieczeństwa w celu dalszego zbadania danego problemu.

Zespoły odpowiedzialne za bezpieczeństwo mogą korzystać z tych narzędzi w różnych obszarach, w zależności od potrzeb organizacji. Mogą one obejmować monitoring infrastruktury, urządzeń końcowych, sieci, zasobów, użytkowników i innych komponentów.

Wybór najodpowiedniejszego narzędzia stanowi wyzwanie dla wielu przedsiębiorstw. Aby ułatwić podjęcie właściwej decyzji, przedstawiamy listę narzędzi reagowania na incydenty, które pomagają w identyfikacji, zapobieganiu i reagowaniu na różnego rodzaju zagrożenia bezpieczeństwa i ataki skierowane na systemy teleinformatyczne.

ManageEngine

Analizator dziennika zdarzeń ManageEngine to narzędzie SIEM skoncentrowane na analizie różnorodnych dzienników i wyodrębnianiu z nich istotnych informacji dotyczących wydajności i bezpieczeństwa. Idealnie nadające się do roli serwera logów, posiada funkcje analityczne, które umożliwiają identyfikację i raportowanie nietypowych trendów w logach, takich jak te wynikające z nieautoryzowanego dostępu do systemów i zasobów IT organizacji.

Obszary, na których koncentruje się to narzędzie, to kluczowe usługi i aplikacje, takie jak serwery WWW, serwery DHCP, bazy danych, kolejki wydruku, usługi poczty e-mail itp. Ponadto, analizator ManageEngine, działający zarówno w środowisku Windows, jak i Linux, jest pomocny w zapewnieniu zgodności ze standardami ochrony danych, takimi jak PCI, HIPPA, DSS, ISO 27001 i innymi.

IBM QRadar

IBM QRadar SIEM to doskonałe narzędzie detekcyjne, umożliwiające zespołom ds. bezpieczeństwa zrozumienie charakteru zagrożeń i ustalenie priorytetów reakcji. QRadar pobiera dane dotyczące zasobów, użytkowników, sieci, chmury i urządzeń końcowych, a następnie zestawia je z informacjami o zagrożeniach i lukach w zabezpieczeniach. Następnie stosuje zaawansowaną analitykę do wykrywania i śledzenia zagrożeń w miarę ich przenikania i rozprzestrzeniania się w systemach.

Rozwiązanie to tworzy szczegółowy wgląd w wykryte problemy z bezpieczeństwem. Prezentuje główną przyczynę tych problemów wraz z ich zakresem, co pozwala zespołom ds. bezpieczeństwa na reagowanie, eliminowanie zagrożeń oraz szybkie powstrzymanie ich rozprzestrzeniania się i wpływu. Podsumowując, IBM QRadar to kompleksowe narzędzie analityczne o szerokim zakresie funkcji, w tym opcja modelowania ryzyka, która umożliwia zespołom ds. bezpieczeństwa symulowanie potencjalnych ataków.

IBM QRadar jest odpowiedni dla średnich i dużych firm i może być wdrażany jako oprogramowanie, sprzęt lub wirtualne urządzenie w środowisku lokalnym, w chmurze lub w modelu SaaS.

Inne funkcje obejmują:

- Zaawansowane filtrowanie w celu uzyskania konkretnych wyników

- Rozbudowane narzędzie do śledzenia zagrożeń

- Analiza przepływu sieciowego (Netflow)

- Możliwość szybkiej analizy dużych zbiorów danych

- Odzyskiwanie usuniętych lub utraconych incydentów

- Wykrywanie ukrytych zagrożeń

- Analiza zachowań użytkowników.

SolarWinds

SolarWinds dysponuje rozbudowanymi możliwościami zarządzania logami i raportowania oraz reagowania na incydenty w czasie rzeczywistym. Może analizować i identyfikować exploity i zagrożenia w obszarach takich jak dzienniki zdarzeń systemu Windows, umożliwiając zespołom monitorowanie i neutralizowanie zagrożeń.

Security Event Manager oferuje intuicyjne w obsłudze narzędzia wizualizacyjne, które ułatwiają użytkownikom identyfikację podejrzanych działań lub anomalii. Posiada również szczegółowy i przejrzysty pulpit nawigacyjny, a także zapewnia doskonałe wsparcie ze strony deweloperów.

Oprócz analizy zdarzeń i dzienników w celu wykrywania zagrożeń sieciowych w infrastrukturze lokalnej, SolarWinds oferuje również zautomatyzowaną reakcję na zagrożenia, a także monitorowanie dysków USB. Jego menedżer logów i zdarzeń cechuje się zaawansowanymi opcjami filtrowania i przekazywania dzienników, a także konsolą zdarzeń i zarządzania węzłami.

Główne cechy obejmują:

- Doskonała analiza kryminalistyczna

- Szybka detekcja podejrzanej aktywności i zagrożeń

- Ciągłe monitorowanie bezpieczeństwa

- Ustalanie czasu wystąpienia zdarzeń

- Wsparcie dla zgodności z DSS, HIPAA, SOX, PCI, STIG, DISA i innymi regulacjami.

Rozwiązanie SolarWinds jest odpowiednie zarówno dla małych, jak i dużych firm. Dostępne są opcje wdrożenia lokalnego oraz w chmurze, a narzędzie działa w systemach Windows i Linux.

Sumo Logic

Sumo Logic to elastyczna, chmurowa platforma do inteligentnej analizy bezpieczeństwa, która może działać samodzielnie lub w połączeniu z innymi rozwiązaniami SIEM w środowiskach wielochmurowych i hybrydowych.

Platforma wykorzystuje uczenie maszynowe w celu skuteczniejszego wykrywania zagrożeń i prowadzenia dochodzeń, a także reagowania na wiele problemów związanych z bezpieczeństwem w czasie rzeczywistym. W oparciu o ujednolicony model danych, Sumo Logic umożliwia zespołom ds. bezpieczeństwa konsolidację analiz bezpieczeństwa, zarządzania dziennikami, zgodności i innych rozwiązań w jednym miejscu. Rozwiązanie to usprawnia procesy reagowania na incydenty, a także automatyzuje różnorodne zadania związane z bezpieczeństwem. Jest również łatwe we wdrożeniu, użytkowaniu i skalowaniu bez konieczności kosztownych modernizacji sprzętu i oprogramowania.

Detekcja w czasie rzeczywistym zapewnia wgląd w stan bezpieczeństwa i zgodność organizacji, umożliwiając szybką identyfikację i izolację zagrożeń. Sumo Logic pomaga w wymuszaniu konfiguracji bezpieczeństwa i ciągłym monitorowaniu infrastruktury, użytkowników, aplikacji i danych w starszych i nowoczesnych systemach IT.

- Umożliwia zespołom łatwe zarządzanie alertami i zdarzeniami dotyczącymi bezpieczeństwa

- Ułatwia i obniża koszty zapewnienia zgodności z HIPAA, PCI, DSS, SOC 2.0 i innymi regulacjami.

- Identyfikuje konfiguracje zabezpieczeń i odchylenia

- Wykrywa podejrzane zachowania złośliwych użytkowników

- Oferuje zaawansowane narzędzia do zarządzania dostępem, które pomagają izolować ryzykowne zasoby i użytkowników

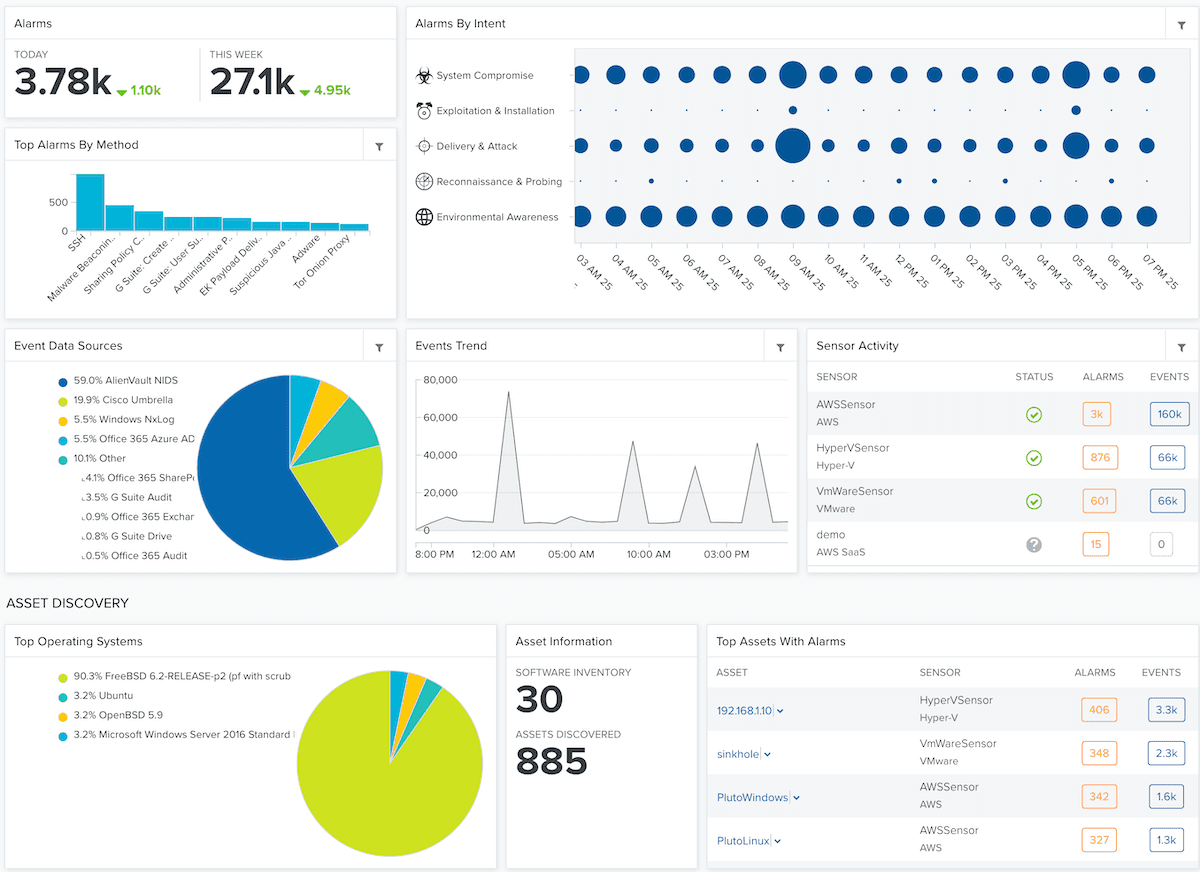

AlienVault

AlienVault USM to wszechstronne narzędzie łączące wykrywanie zagrożeń, reagowanie na incydenty oraz zarządzanie zgodnością w celu zapewnienia kompleksowego monitorowania bezpieczeństwa i rozwiązywania problemów w środowiskach lokalnych i chmurowych. Narzędzie to oferuje szereg funkcji bezpieczeństwa, w tym wykrywanie włamań, ocenę podatności, wykrywanie i inwentaryzację zasobów, zarządzanie dziennikami, korelację zdarzeń, alerty e-mail, kontrolę zgodności itp.

[Aktualizacja: AlienVault został przejęty przez AT&T]

Jest to ujednolicone, przystępne cenowo, łatwe we wdrożeniu i użytkowaniu narzędzie USM, które opiera się na lekkich czujnikach i agentach punktów końcowych. Jest również zdolne do wykrywania zagrożeń w czasie rzeczywistym. Ponadto, AlienVault USM jest dostępny w elastycznych planach, dostosowanych do organizacji o różnej wielkości. Korzyści obejmują:

- Korzystanie z jednego portalu internetowego do monitorowania infrastruktury IT w lokalizacjach własnych i chmurowych

- Pomoc organizacji w spełnieniu wymagań PCI-DSS

- Powiadomienia e-mail o wykryciu problemów z bezpieczeństwem

- Analizowanie szerokiego zakresu logów z różnych technologii i od różnych dostawców, generując jednocześnie przydatne informacje

- Intuicyjny w obsłudze pulpit nawigacyjny, który przedstawia działania i trendy we wszystkich istotnych lokalizacjach.

LogRhythm

LogRhythm, dostępny jako usługa w chmurze lub w formie urządzenia lokalnego, oferuje szeroką gamę zaawansowanych funkcji, od korelacji dzienników po sztuczną inteligencję i analizę behawioralną. Platforma zapewnia środowisko analizy bezpieczeństwa, które wykorzystuje AI do badania logów i ruchu w systemach Windows i Linux.

Charakteryzuje się elastycznym przechowywaniem danych i jest odpowiednim rozwiązaniem dla nieuporządkowanych procesów roboczych. Zapewnia również segmentowe wykrywanie zagrożeń, nawet w systemach pozbawionych uporządkowanych danych, scentralizowanej widoczności czy automatyzacji. Jest przeznaczony dla małych i średnich firm, umożliwia przeszukiwanie okien lub innych logów i ułatwia zawężenie do działań sieciowych.

Narzędzie jest kompatybilne z szeroką gamą dzienników i urządzeń, a także łatwo integruje się z Varonis, co wzmacnia jego możliwości reagowania na zagrożenia i incydenty.

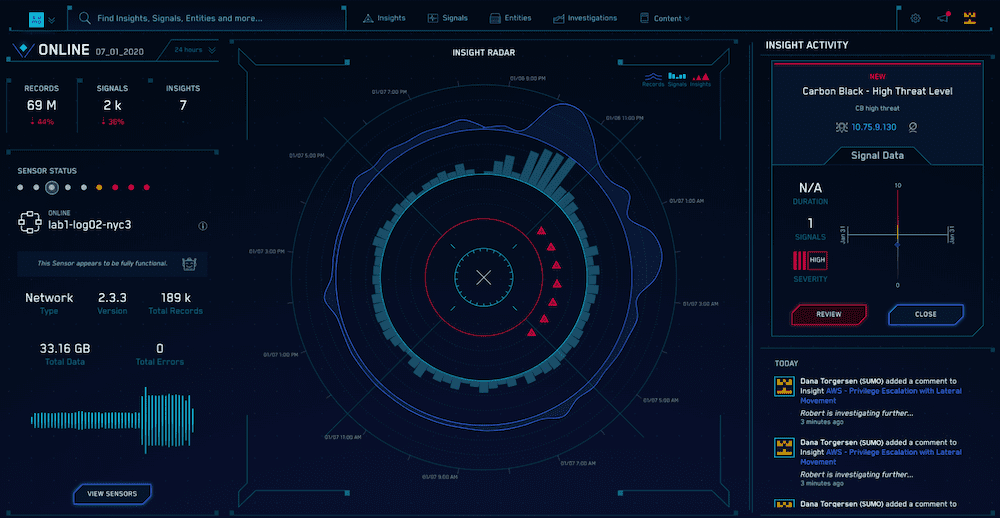

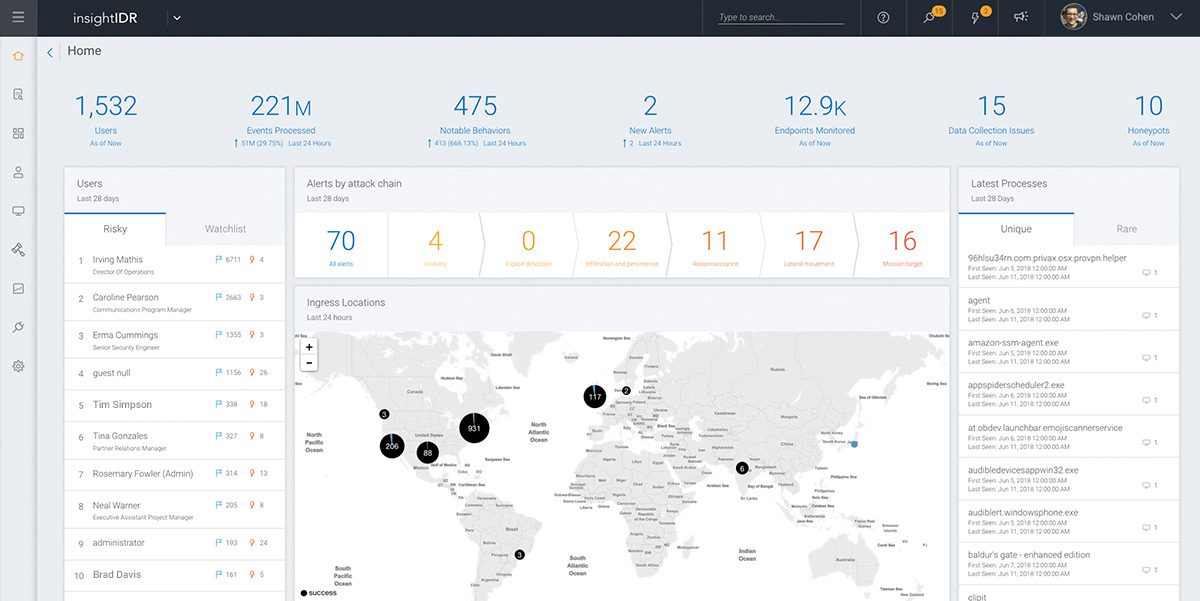

Rapid7 InsightIDR

Rapid7 InsightIDR to zaawansowane rozwiązanie zabezpieczające, przeznaczone do wykrywania i reagowania na incydenty, zapewniania widoczności urządzeń końcowych, monitorowania uwierzytelniania i wielu innych zastosowań.

To oparte na chmurze narzędzie SIEM oferuje funkcje wyszukiwania, gromadzenia danych i analizy. Może wykrywać szeroki zakres zagrożeń, w tym skradzione dane uwierzytelniające, phishing i szkodliwe oprogramowanie. Daje to możliwość szybkiego wykrywania i alarmowania o podejrzanych działaniach i nieautoryzowanym dostępie, zarówno ze strony użytkowników wewnętrznych, jak i zewnętrznych.

InsightIDR wykorzystuje zaawansowaną technologię pułapek, analizę zachowań napastników i użytkowników, monitorowanie integralności plików, centralne zarządzanie dziennikami i inne funkcje wykrywania. Czyni to narzędzie odpowiednim do skanowania różnych urządzeń końcowych i zapewnia detekcję zagrożeń bezpieczeństwa w czasie rzeczywistym w małych, średnich i dużych organizacjach. Dane z przeszukiwania dzienników, urządzeń końcowych i zachowań użytkowników dostarczają wglądu, który pomaga zespołom w podejmowaniu szybkich i przemyślanych decyzji dotyczących bezpieczeństwa.

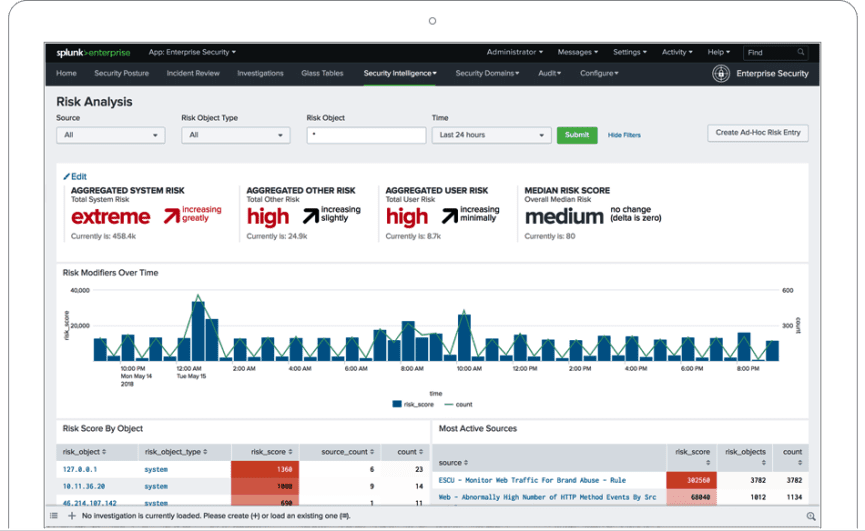

Splunk

Splunk to potężne narzędzie, które wykorzystuje sztuczną inteligencję i technologie uczenia maszynowego w celu dostarczania praktycznych, skutecznych i predykcyjnych informacji. Posiada udoskonalone funkcje bezpieczeństwa wraz z konfigurowalnym narzędziem do badania zasobów, analizą statystyczną, pulpitami nawigacyjnymi, śledztwami, klasyfikacją i przeglądem incydentów.

Splunk jest odpowiedni dla wszystkich typów organizacji, zarówno w przypadku wdrożeń lokalnych, jak i w modelu SaaS. Dzięki swojej skalowalności narzędzie to sprawdza się w niemal każdym rodzaju działalności i branży, w tym w usługach finansowych, służbie zdrowia, sektorze publicznym itp.

Inne kluczowe cechy to:

- Szybkie wykrywanie zagrożeń

- Określanie poziomu ryzyka

- Zarządzanie alertami

- Sekwencjonowanie zdarzeń

- Szybka i skuteczna reakcja

- Praca z danymi z dowolnego komputera, zarówno lokalnie, jak i w chmurze.

Varonis

Varonis zapewnia użyteczne analizy i alerty dotyczące infrastruktury, użytkowników oraz dostępu do danych i ich wykorzystania. Narzędzie oferuje przydatne raporty i alerty, a także elastyczne możliwości dostosowywania, umożliwiające reagowanie nawet na niektóre podejrzane działania. Dostarcza kompleksowe pulpity nawigacyjne, które zapewniają zespołom ds. bezpieczeństwa dodatkowy wgląd w ich systemy i dane.

Ponadto Varonis może uzyskać wgląd w systemy poczty e-mail, nieustrukturyzowane dane i inne kluczowe zasoby, oferując opcję automatycznej reakcji w celu rozwiązania problemów. Może na przykład zablokować użytkownika, który próbuje uzyskać dostęp do plików bez uprawnień lub wykorzystuje nieznany adres IP do logowania się do sieci organizacji.

Rozwiązanie Varonis do reagowania na incydenty integruje się z innymi narzędziami, zapewniając ulepszone, przydatne informacje i alerty. Współpracuje także z LogRhythm, aby oferować wzmocnione możliwości wykrywania zagrożeń i reagowania. Dzięki temu zespoły mogą usprawnić swoje operacje oraz łatwo i szybko analizować zagrożenia, urządzenia i użytkowników.

Podsumowanie

W obliczu rosnącej liczby i złożoności cyberzagrożeń i ataków, zespoły ds. bezpieczeństwa są często przeciążone i nie są w stanie śledzić wszystkich incydentów. Aby chronić kluczowe zasoby IT i dane, organizacje muszą wdrożyć odpowiednie narzędzia do automatyzacji powtarzalnych zadań, monitorowania i analizowania dzienników, wykrywania podejrzanych działań i innych problemów z bezpieczeństwem.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.