Plan reagowania na incydenty przygotowuje organizację, określając kroki, jakie należy podjąć w przypadku cyberataku lub innego zagrożenia bezpieczeństwa.

Przy stale rosnącym stopniu wyrafinowania i częstotliwości zagrożeń nawet organizacje posiadające najsilniejsze rozwiązania zabezpieczające mogą ucierpieć w wyniku cyberataku.

Jak zapewnić ciągłość po incydencie bezpieczeństwa, który zagraża Twoim systemom i danym?

Opracowując skuteczny plan reagowania na incydenty, umożliwiasz swojej organizacji szybkie odzyskanie sprawności po zagrożeniach bezpieczeństwa lub atakach. Pomaga zespołom skutecznie uporać się z każdym incydentem, minimalizując przestoje, straty finansowe i skutki naruszenia.

W tym artykule dowiesz się o planie reagowania na incydenty, czym jest, jakie są jego główne cele i dlaczego ważne jest jego opracowanie i regularne przeglądanie. Dodatkowo przyjrzymy się niektórym standardowym szablonom, których możesz użyć do stworzenia skutecznego planu.

Spis treści:

Co to jest plan reagowania na incydenty?

Źródło: cisco.com

Źródło: cisco.com

Plan reagowania na incydenty (IRP) to dobrze zorganizowany zestaw procedur określających działania, które organizacja powinna podjąć w przypadku ataku lub naruszenia bezpieczeństwa. Celem planu reakcji na incydenty jest zapewnienie szybkiej eliminacji zagrożenia przy minimalnych zakłóceniach i szkodach lub bez nich.

Typowy plan opisuje kroki, które należy podjąć, aby wykryć, powstrzymać i wyeliminować zagrożenie. Ponadto określa role i obowiązki poszczególnych osób, zespołów i innych interesariuszy, a także opisuje, w jaki sposób odzyskać siły po ataku i wznowić normalne działanie.

W praktyce plan zawierający wytyczne dotyczące tego, co należy zrobić przed, w trakcie i po incydencie związanym z bezpieczeństwem, musi zostać zatwierdzony przez kierownictwo.

Dlaczego plan reagowania na incydenty jest ważny?

Plan reagowania na incydenty to duży krok w kierunku ograniczenia skutków naruszenia bezpieczeństwa. Przygotowuje organizację i osoby odpowiedzialne do tego, jak szybko zareagować, zatrzymać atak i przywrócić normalne usługi przy minimalnych, jeśli w ogóle, szkodach.

Plan definiuje incydenty, określając jednocześnie obowiązki personelu, kroki, które należy wykonać, wymagania dotyczące eskalacji i strukturę raportowania, w tym osobę, z którą należy się komunikować w przypadku wystąpienia incydentu. W idealnym przypadku plan pozwala firmom szybko odzyskać siły po incydencie, zapewniając minimalne zakłócenia w świadczeniu usług oraz zapobiegając stratom finansowym i reputacji.

Dobry plan reagowania na incydenty zapewnia kompleksowy i skuteczny zestaw kroków, które organizacje mogą podjąć, aby zaradzić zagrożeniu bezpieczeństwa. Zawiera procedury dotyczące wykrywania i reagowania na zagrożenie bezpieczeństwa, oceny jego wagi oraz powiadamiania określonych osób w organizacji, a czasami poza nią.

Plan określa, w jaki sposób wyeliminować zagrożenie i przekazać je innym zespołom lub zewnętrznym dostawcom, w zależności od powagi i złożoności. Na koniec określa kroki umożliwiające naprawę po incydencie i dokonuje przeglądu istniejących środków w celu zidentyfikowania i usunięcia wszelkich luk.

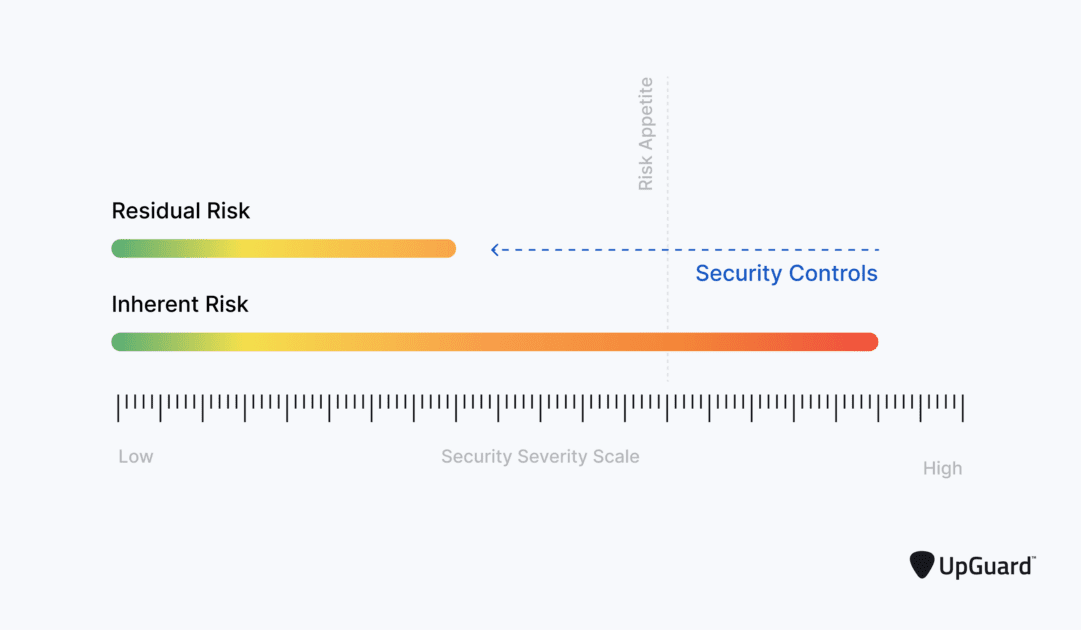

Obraz wagi zagrożenia: Strażnik

Obraz wagi zagrożenia: Strażnik

Korzyści z planu reagowania na incydenty

Plan reagowania na incydenty zapewnia szeroką gamę korzyści organizacji i jej klientom. Niektóre z głównych korzyści obejmują:

#1. Szybszy czas reakcji i krótsze przestoje

Plan reagowania na incydenty przygotowuje wszystkich tak, aby w przypadku zagrożenia zespoły mogły szybko je wykryć i zaradzić, zanim skompromitują systemy. Zapewnia to ciągłość działania i minimalne przestoje.

Dodatkowo zapobiega wywoływaniu kosztownych procesów odzyskiwania po awarii, które oznaczałyby więcej przestojów i strat finansowych. Jednak istotne jest, aby nadal mieć system odzyskiwania po awarii na wypadek, gdyby atak zagroził całemu systemowi i zaistniała potrzeba przywrócenia pełnej kopii zapasowej.

#2. Zapewnij zgodność ze standardami prawnymi, branżowymi i regulacyjnymi

Plan incydentów związanych z bezpieczeństwem pomaga organizacji zachować zgodność z szeroką gamą standardów przemysłowych i regulacyjnych. Chroniąc dane i przestrzegając zasad prywatności oraz innych wymagań, organizacja unika potencjalnych strat finansowych, kar i utraty reputacji.

Dodatkowo ułatwia uzyskanie certyfikatów od odpowiednich organów przemysłowych i regulacyjnych. Przestrzeganie przepisów oznacza również ochronę wrażliwych danych i prywatności, a co za tym idzie utrzymanie dobrej obsługi klienta, reputacji i zaufania.

#3. Usprawnij komunikację wewnętrzną i zewnętrzną

Jasna komunikacja jest jednym z głównych elementów planu reagowania na incydenty. Opisuje sposób przepływu komunikacji pomiędzy zespołami ds. bezpieczeństwa, personelem IT, pracownikami, kierownictwem i, w stosownych przypadkach, zewnętrznymi dostawcami rozwiązań. W przypadku incydentu plan gwarantuje, że wszyscy znajdą się na tej samej stronie. W rezultacie umożliwia to szybszą regenerację po incydencie, jednocześnie ograniczając zamieszanie i gry w obwinianie.

Oprócz usprawnienia komunikacji wewnętrznej, ułatwia szybki i bezproblemowy kontakt z interesariuszami zewnętrznymi, takimi jak osoby udzielające pierwszej pomocy, oraz angażowanie ich, gdy incydent przekracza możliwości organizacji.

#4. Wzmocnij odporność cybernetyczną

Kiedy organizacja opracowuje skuteczny plan reagowania na incydenty, pomaga promować kulturę świadomości bezpieczeństwa. Zazwyczaj wzmacnia pozycję pracowników, umożliwiając im zrozumienie potencjalnych i istniejących zagrożeń bezpieczeństwa oraz tego, co zrobić w przypadku naruszenia. Dzięki temu firma staje się bardziej odporna na zagrożenia i naruszenia bezpieczeństwa.

#5. Zmniejsz skutki cyberataku

Skuteczny plan reagowania na incydenty ma kluczowe znaczenie dla minimalizacji skutków naruszenia bezpieczeństwa. Przedstawia procedury, które zespoły ds. bezpieczeństwa powinny przestrzegać, aby szybko i skutecznie powstrzymać naruszenie oraz ograniczyć jego rozprzestrzenianie się i skutki.

W rezultacie pomaga organizacji ograniczyć przestoje, dalsze uszkodzenia systemów i straty finansowe. Minimalizuje także szkody dla reputacji i potencjalne kary.

#6. Ulepsz wykrywanie incydentów związanych z bezpieczeństwem

Dobry plan obejmuje ciągłe monitorowanie bezpieczeństwa systemów, aby jak najwcześniej wykryć i zaradzić wszelkim zagrożeniom. Ponadto wymaga regularnych przeglądów i ulepszeń w celu zidentyfikowania i usunięcia wszelkich luk. Dzięki temu organizacja stale ulepsza swoje systemy bezpieczeństwa, w tym zdolność do szybkiego wykrywania i eliminowania wszelkich zagrożeń bezpieczeństwa, zanim wpłyną one na systemy.

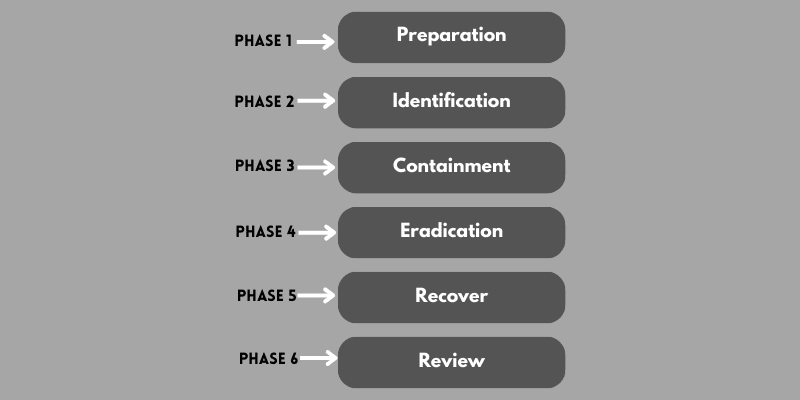

Kluczowe fazy planu reagowania na incydenty

Plan reagowania na incydenty składa się z sekwencji faz. Określają one kroki i procedury, działania, które należy podjąć, role, obowiązki i inne.

Przygotowanie

Faza przygotowawcza jest najbardziej kluczową fazą i obejmuje zapewnienie pracownikom odpowiedniego szkolenia odpowiadającego ich rolom i obowiązkom. Ponadto obejmuje to zapewnienie z wyprzedzeniem zatwierdzenia i dostępności wymaganego sprzętu, oprogramowania, szkoleń i innych zasobów. Będziesz także musiał ocenić plan, przeprowadzając ćwiczenia na stole.

Przygotowanie oznacza dokładną ocenę ryzyka wszystkich zasobów, w tym aktywów wymagających ochrony, szkolenia personelu, kontaktów, oprogramowania, sprzętu i innych wymagań. Omówiono także komunikację i alternatywy na wypadek naruszenia bezpieczeństwa głównego kanału.

Identyfikacja

Koncentruje się na tym, jak wykryć nietypowe zachowania, takie jak nienormalna aktywność sieciowa, duże pobieranie lub przesyłanie, wskazujące na zagrożenie. Większość organizacji ma trudności na tym etapie, ponieważ istnieje potrzeba właściwej identyfikacji i klasyfikacji zagrożenia, unikając jednocześnie fałszywych alarmów.

Faza ta wymaga zaawansowanych umiejętności technicznych i doświadczenia. Dodatkowo na tym etapie należy określić dotkliwość i potencjalne szkody spowodowane przez konkretne zagrożenie, w tym sposób reakcji na takie zdarzenie. Na tym etapie należy również zidentyfikować krytyczne aktywa, potencjalne ryzyko, zagrożenia i ich wpływ.

Powstrzymanie

Faza powstrzymywania określa działania, jakie należy podjąć w przypadku incydentu. Należy jednak zachować ostrożność, aby uniknąć niedostatecznej lub nadmiernej reakcji, które są równie szkodliwe. Istotne jest określenie potencjalnego działania na podstawie dotkliwości i potencjalnego wpływu.

Idealna strategia, taka jak podjęcie właściwych kroków przy użyciu właściwych ludzi, pomaga zapobiegać niepotrzebnym przestojom. Ponadto powinien opisywać sposób przechowywania danych kryminalistycznych, aby śledczy mogli ustalić, co się stało i zapobiec powtórzeniu się tego zdarzenia w przyszłości.

Likwidacja

Po zabezpieczeniu następną fazą jest identyfikacja i zajęcie się procedurami, technologią i zasadami, które przyczyniły się do naruszenia. Na przykład powinien opisywać, jak usunąć zagrożenia, takie jak złośliwe oprogramowanie, i jak poprawić bezpieczeństwo, aby zapobiec takim zdarzeniom w przyszłości. Proces ten powinien zapewniać dokładne oczyszczenie, aktualizację i zabezpieczenie wszystkich zaatakowanych systemów.

Odzyskiwać

Faza dotyczy przywracania normalnego działania zaatakowanych systemów. W idealnym przypadku powinno to obejmować również zajęcie się lukami w zabezpieczeniach, aby zapobiec podobnemu atakowi.

Zazwyczaj po zidentyfikowaniu i wyeliminowaniu zagrożenia zespoły muszą wzmocnić, załatać i zaktualizować systemy. Ważne jest również przetestowanie wszystkich systemów, aby upewnić się, że są czyste i bezpieczne przed ponownym podłączeniem wcześniej zainfekowanego systemu.

Recenzja

Ta faza dokumentuje zdarzenia po naruszeniu i jest przydatna przy przeglądaniu bieżących planów reagowania na incydenty i identyfikowaniu słabych punktów. W rezultacie ten etap pomaga zespołom zidentyfikować i wyeliminować luki, zapobiegając podobnym zdarzeniom w przyszłości.

Przegląd powinien być przeprowadzany regularnie, po którym powinny następować szkolenia personelu, ćwiczenia, symulacje ataków i inne ćwiczenia, aby lepiej przygotować zespoły i zająć się słabymi obszarami.

Przegląd pomaga zespołom określić, co działa dobrze, a co nie, dzięki czemu zespoły mogą wyeliminować luki i zrewidować plan.

Jak stworzyć i wdrożyć plan reagowania na incydenty

Stworzenie i wdrożenie planu reagowania na incydenty umożliwia Twojej organizacji szybkie i skuteczne zajęcie się każdym zagrożeniem, minimalizując w ten sposób jego skutki. Poniżej znajdują się instrukcje, jak opracować dobry plan.

#1. Zidentyfikuj i ustal priorytety swoich zasobów cyfrowych

Pierwszym krokiem jest przeprowadzenie analizy ryzyka, podczas której identyfikuje się i dokumentuje wszystkie krytyczne zasoby danych organizacji. Ustal wrażliwe i najważniejsze dane, których naruszenie, kradzież lub uszkodzenie spowodowałyby poważne straty finansowe i reputacyjne.

Następnie należy nadać priorytet najważniejszym zasobom w oparciu o ich rolę oraz te, które są narażone na największe ryzyko. Ułatwia to uzyskanie zgody kierownictwa i budżetu, gdy zrozumie ono znaczenie ochrony wrażliwych i krytycznych aktywów.

#2. Zidentyfikuj potencjalne zagrożenia bezpieczeństwa

Każda organizacja charakteryzuje się unikalnym ryzykiem, które przestępcy mogą wykorzystać i spowodować najwięcej szkód i strat. Ponadto różne zagrożenia różnią się w zależności od branży.

Niektóre obszary ryzyka obejmują:

Obszary ryzyka Potencjalne ryzyko Zasady dotyczące haseł Nieautoryzowany dostęp, włamania, łamanie haseł itp. Świadomość bezpieczeństwa pracowników Phishing, złośliwe oprogramowanie, nielegalne pobieranie/przesyłanie Sieci bezprzewodowe Nieautoryzowany dostęp, podszywanie się pod inne osoby, fałszywe punkty dostępu itp. Kontrola dostępu Nieautoryzowany dostęp, niewłaściwe wykorzystanie uprawnień, przejmowanie kont Istniejące systemy wykrywania włamań i rozwiązania bezpieczeństwa jak zapory ogniowe, programy antywirusowe itp. Infekcja złośliwym oprogramowaniem, ataki cybernetyczne, oprogramowanie ransomware, złośliwe pliki do pobrania, wirusy, omijanie rozwiązań zabezpieczających itp. Obsługa danych Utrata danych, uszkodzenie, kradzież, transmisja wirusów za pośrednictwem nośników wymiennych itp. Bezpieczeństwo poczty e-mail Phishing, złośliwe oprogramowanie, złośliwe pobieranie itp. Bezpieczeństwo fizyczneKradzież lub utrata laptopów, smartfonów, nośników wymiennych itp.

#3. Opracuj zasady i procedury reagowania na incydenty

Ustanowienie łatwych do przestrzegania i skutecznych procedur zapewniających, że personel odpowiedzialny za obsługę incydentu będzie wiedział, co robić w przypadku zagrożenia. Bez zestawu procedur personel może skupić się gdzie indziej, zamiast na obszarze krytycznym. Do kluczowych procedur należą:

- Podaj zarys zachowania systemów podczas normalnej pracy. Wszelkie odstępstwa od tego wskazują na atak lub włamanie i wymagają dalszych badań

- Jak zidentyfikować i powstrzymać zagrożenie

- Jak udokumentować informację o ataku

- Jak komunikować się i powiadamiać odpowiedzialny personel, zewnętrznych dostawców i wszystkie zainteresowane strony

- Jak bronić systemy po włamaniu

- Jak szkolić pracowników ochrony i innych pracowników

Najlepiej byłoby przedstawić zarys łatwych do odczytania i dobrze zdefiniowanych procesów, które będą zrozumiałe dla personelu IT, członków zespołu ds. bezpieczeństwa i wszystkich interesariuszy. Instrukcje i procedury powinny być jasne i proste oraz zawierać łatwe do wykonania i wykonalne kroki. W praktyce procedury ulegają ciągłym zmianom w miarę ewolucji organizacji. Dlatego ważne jest odpowiednie dostosowanie procedur.

#4. Utwórz zespół reagowania na incydenty i jasno określ obowiązki

Następnym krokiem jest utworzenie zespołu reagowania, który zajmie się incydentem po wykryciu zagrożenia. Zespół powinien koordynować reakcję, aby zapewnić minimalne przestoje i skutki. Kluczowe obowiązki obejmują:

- Lider zespołu

- Lider komunikacji

- Kierownik działu IT

- Starszy przedstawiciel kierownictwa

- Przedstawiciel prawny

- Public relations

- Zasoby ludzkie

- Główny badacz

- Lider dokumentacji

- Lider osi czasu

- Eksperci w zakresie reagowania na zagrożenia lub naruszenia

W idealnym przypadku zespół powinien obejmować wszystkie aspekty reakcji na incydent, mając jasno określone role i obowiązki. Wszystkie zainteresowane strony i osoby udzielające pomocy muszą znać i rozumieć swoje role i obowiązki w przypadku każdego zdarzenia.

Plan powinien zapewniać brak konfliktów oraz istnienie właściwej polityki eskalacji w oparciu o incydent, wagę, wymagania dotyczące umiejętności i indywidualne możliwości.

#5. Opracuj odpowiednią strategię komunikacji

Jasna komunikacja jest niezbędna, aby wszyscy byli na tej samej stronie, gdy pojawi się problem. Strategia powinna określać kanały komunikacji i informować członków o zdarzeniu. Jasno opisz kroki i procedury, starając się, aby było to tak proste, jak to tylko możliwe.

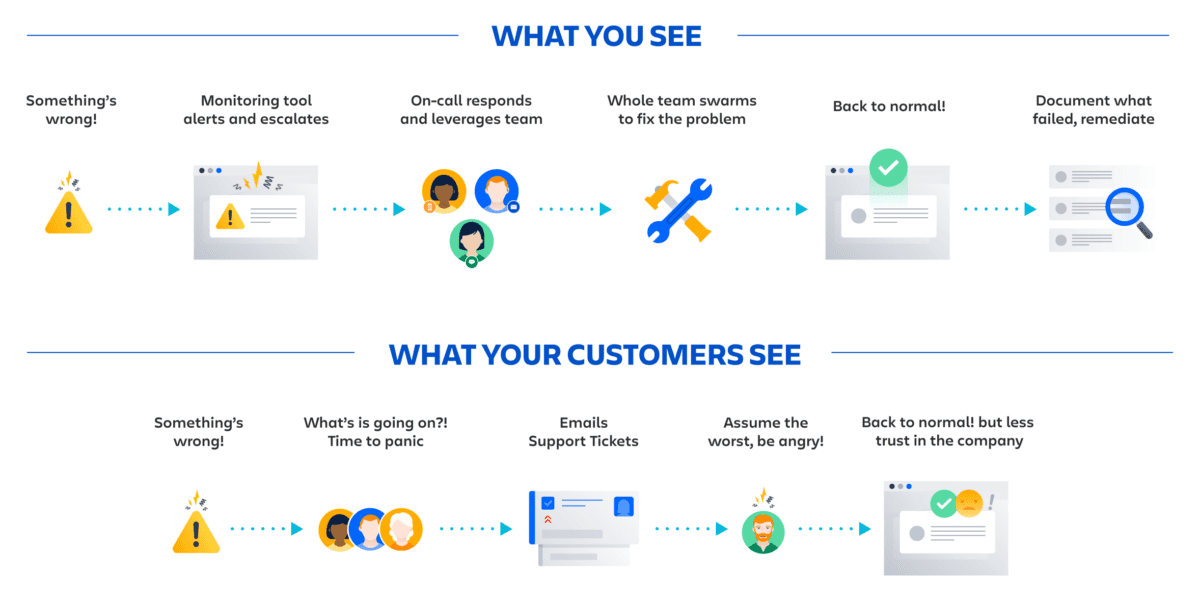

Komunikacja dotycząca incydentu Obraz: Atlassian

Komunikacja dotycząca incydentu Obraz: Atlassian

Opracuj także plan ze scentralizowaną lokalizacją, w której członkowie zespołu ds. bezpieczeństwa i inni interesariusze będą mogli uzyskać dostęp do planów reagowania na incydenty, reagować na incydenty, rejestrować zdarzenia i znajdować przydatne informacje. Unikaj sytuacji, w której pracownicy muszą logować się do kilku różnych systemów, aby zareagować na incydent, ponieważ zmniejsza to produktywność i może powodować zamieszanie.

Należy także jasno określić, w jaki sposób zespoły ds. bezpieczeństwa komunikują się z operacjami, zarządem, dostawcami zewnętrznymi i innymi organizacjami, takimi jak prasa i organy ścigania. Ważne jest także utworzenie zapasowego kanału komunikacji na wypadek naruszenia bezpieczeństwa głównego.

#6. Sprzedaj plan reagowania na incydenty kierownictwu

Aby wdrożyć swój plan, potrzebujesz zgody, wsparcia i budżetu kierownictwa. Kiedy już masz plan, nadszedł czas, aby przedstawić go kierownictwu wyższego szczebla i przekonać ich o jego znaczeniu dla ochrony aktywów organizacji.

W idealnej sytuacji, niezależnie od wielkości organizacji, kierownictwo wyższego szczebla musi wspierać plan reagowania na incydenty, aby firma mogła działać dalej. Muszą zatwierdzić dodatkowe finanse i zasoby wymagane do zaradzenia naruszeniom bezpieczeństwa. Spraw, aby zrozumieli, w jaki sposób wdrożenie planu zapewnia ciągłość, zgodność oraz ograniczenie przestojów i strat.

#7. Szkolenie personelu

Po stworzeniu planu reagowania na incydenty nadszedł czas na przeszkolenie personelu IT i innych pracowników w zakresie budowania świadomości i informowania ich, co robić w przypadku naruszenia.

Wszyscy pracownicy, w tym kierownictwo, powinni być świadomi ryzyka związanego z niebezpiecznymi praktykami w Internecie i powinni zostać przeszkoleni w zakresie rozpoznawania wiadomości e-mail phishingowych i innych sztuczek socjotechnicznych wykorzystywanych przez atakujących. Po szkoleniu ważne jest przetestowanie efektywności IRP i szkolenia.

#8. Przetestuj plan reagowania na incydenty

Po opracowaniu planu reakcji na incydent przetestuj go i upewnij się, że działa zgodnie z założeniami. W idealnym przypadku można symulować atak i ustalić, czy plan jest skuteczny. Daje to możliwość uzupełnienia wszelkich luk, niezależnie od tego, czy chodzi o narzędzia, umiejętności, czy inne wymagania. Dodatkowo pomaga sprawdzić, czy systemy wykrywania włamań i bezpieczeństwa potrafią wykryć i wysłać natychmiastowe alerty w przypadku wystąpienia zagrożenia.

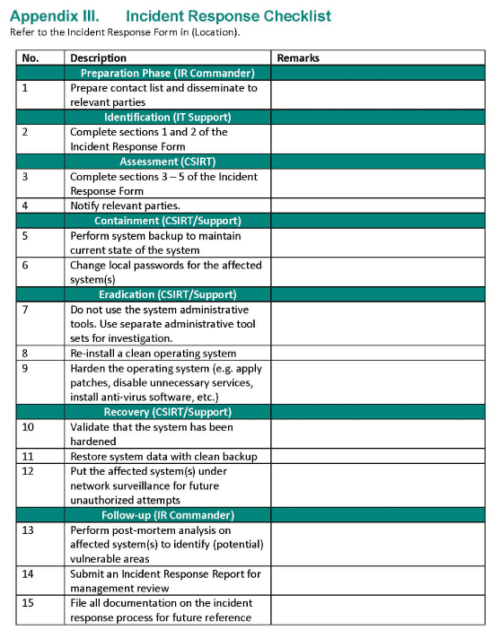

Szablony reakcji na incydenty

Szablon planu reagowania na incydenty to szczegółowa lista kontrolna opisująca kroki, działania, role i obowiązki wymagane do obsługi incydentów bezpieczeństwa. Zapewnia ogólne ramy, które każda organizacja może dostosować do swoich unikalnych wymagań.

Zamiast tworzyć plan od zera, możesz użyć standardowego szablonu, aby zdefiniować dokładne i skuteczne kroki mające na celu wykrycie, złagodzenie i zminimalizowanie skutków ataku.

Szablon planu reagowania na incydenty Zdjęcie: F-Secure

Szablon planu reagowania na incydenty Zdjęcie: F-Secure

Umożliwia dostosowanie i opracowanie planu odpowiadającego unikalnym potrzebom Twojej organizacji. Aby jednak plan był skuteczny, należy go regularnie testować i przeglądać ze wszystkimi interesariuszami, w tym z działami wewnętrznymi i zespołami zewnętrznymi, takimi jak dostawcy rozwiązań.

Dostępne szablony zawierają różne komponenty, które organizacje mogą dostosować do swojej unikalnej struktury i wymagań. Poniżej znajdują się jednak pewne niepodlegające negocjacjom aspekty, które musi uwzględniać każdy plan.

- Cel i zakres planu

- Scenariusze zagrożeń

- Zespół reagowania na incydenty

- Indywidualne role, obowiązki i kontakty

- Procedury reagowania na incydenty

- Powstrzymywanie, łagodzenie i odzyskiwanie zagrożeń

- Powiadomienia

- Eskalacja incydentu

- Zdobyta wiedza

Poniżej znajduje się kilka popularnych szablonów, które możesz pobrać i dostosować do potrzeb swojej organizacji.

Wniosek

Skuteczny plan reagowania na incydenty minimalizuje wpływ naruszenia bezpieczeństwa, zakłóceń, ewentualnych kar prawnych i przemysłowych, utraty reputacji i innych. Co najważniejsze, pozwala organizacji szybko odzyskać siły po incydentach i zachować zgodność z różnymi przepisami.

Opisanie wszystkich kroków pomaga usprawnić procesy i skrócić czas reakcji. Co więcej, pozwala organizacji ocenić swoje systemy, zrozumieć stan bezpieczeństwa i wyeliminować luki.

Następnie sprawdź najlepsze narzędzia reagowania na incydenty związane z bezpieczeństwem dla małych i dużych przedsiębiorstw.