[*]

[*]Przyciągający wzrok widok różnych narzędzi Open Source Intelligence (OSINT), które są dostępne na rynku.

[*]W naszym codziennym życiu poszukujemy wielu informacji w Internecie. Jeśli nie znajdziemy oczekiwanych rezultatów, zwykle rezygnujemy!

[*]Ale czy kiedykolwiek wyobrażałeś sobie, co kryje się w tych setkach wyników na stronie? „Informacja”!

[*]Jest to możliwe tylko przy użyciu różnych narzędzi. Narzędzia odgrywają istotną rolę w wyszukiwaniu informacji, ale bez znajomości ich znaczenia i wykorzystania nie będą one pomocne dla użytkowników. Zanim zaczniemy korzystać z narzędzi, miejmy jasny pogląd na temat OSINT.

Spis treści:

Co to jest inteligencja Open Source?

[*]Inteligencja Open Source, w skrócie zwany OSINT, odnosi się do gromadzenia informacji ze źródeł publicznych w celu wykorzystania ich w kontekście wywiadu. Na dzień dzisiejszy żyjemy w „świecie internetu”, jego wpływ na nasze życie będzie miał zarówno zalety, jak i wady.

[*]Zaletą korzystania z Internetu jest dostarczanie wielu informacji i łatwo dostępne dla każdego. Natomiast wady to niewłaściwe wykorzystywanie informacji i spędzanie nad nimi dużej ilości czasu.

[*]Teraz pojawia się istnienie narzędzi OSINT, które służą głównie do zbierania i korelowania informacji w sieci. Informacje mogą być dostępne w różnych formach; może to być format tekstowy, plik, obraz i tak dalej. Według Raport CSR na Kongres, powiedziano, że Open Source Intelligence został stworzony z informacji publicznych, które są prawidłowo rozpowszechniane, gromadzone i efektywnie wykorzystywane. I udostępnia te informacje użytkownikom w celu spełnienia określonych wymagań dotyczących inteligencji.

Dlaczego potrzebujemy narzędzi OSINT?

[*]Rozważmy jedną sytuację lub scenariusz, w którym musimy znaleźć informacje związane z niektórymi tematami w sieci. W tym celu musisz najpierw wyszukać i przeprowadzić analizę, aż uzyskasz dokładne wyniki, co zajmuje dużo czasu. Jest to główny powód, dla którego potrzebujemy narzędzi wywiadowczych, ponieważ proces wspomniany powyżej można wykonać w ciągu kilku sekund za pomocą tych narzędzi.

[*]Możemy nawet uruchomić wiele narzędzi do zbierania wszystkich informacji związanych z celem, które można skorelować i wykorzystać później.

[*]Zagłębmy się więc w niektóre z najlepszych narzędzi OSINT.

Shodan

[*]Google jest najczęściej używaną wyszukiwarką dla wszystkich, podczas gdy Shodan to fantastyczna i kopalnia złota wyszukiwarka dla hakerów, aby zobaczyć ujawnione zasoby.

[*]W porównaniu z innymi wyszukiwarkami Shodan zapewnia wyniki, które są bardziej sensowne i związane z profesjonalistami ds. bezpieczeństwa. Zawiera głównie informacje związane z zasobami, które są podłączone do sieci. Urządzenia mogą się różnić od laptopów, sygnalizacji drogowej, komputerów i różnych innych urządzeń IoT. To narzędzie o otwartym kodzie źródłowym pomaga głównie analitykowi bezpieczeństwa w identyfikacji celu i testowaniu go pod kątem różnych luk, haseł, usług, portów i tak dalej.

[*]Co więcej, zapewnia użytkownikom najbardziej elastyczne wyszukiwanie przez społeczność.

[*]Rozważmy na przykład sytuację, w której pojedynczy użytkownik widzi podłączone kamery internetowe, kamery internetowe, sygnalizację świetlną i tak dalej. Przyjrzymy się niektórym przypadkom użycia Shodan:

- Testowanie „domyślnych haseł”

- Zasoby z przeglądarką VNC

- Korzystanie z portu RDP otwartego na testowanie dostępnych zasobów

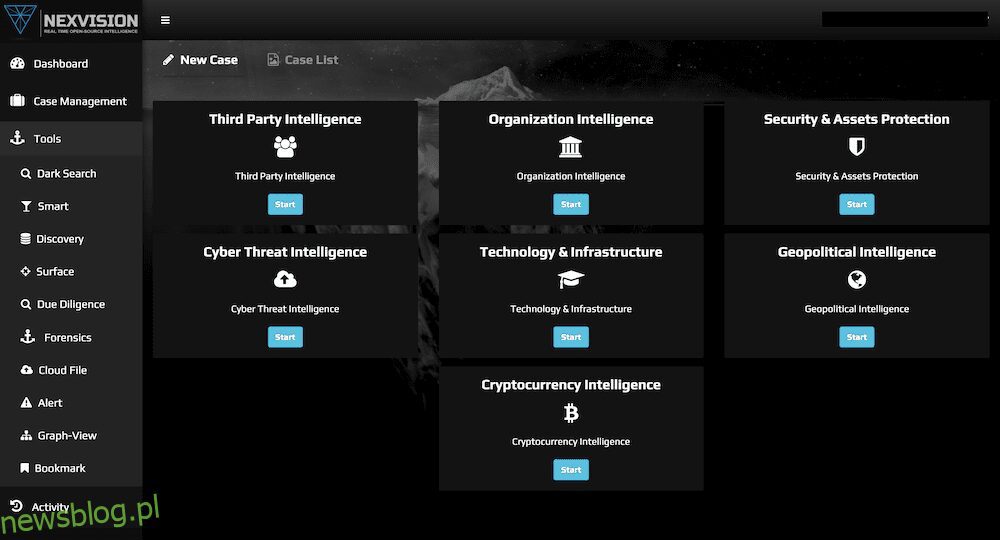

NexVision

[*]NexVision to zaawansowane rozwiązanie OSINT oparte na sztucznej inteligencji, które zapewnia inteligencję w czasie rzeczywistym z całej sieci (Clear Web, Dark Web i Social Media). Zapewnia bezprecedensowy dostęp do wyszukiwania w ciemnej sieci za pośrednictwem zwykłych przeglądarek, takich jak Chrome i Safari, bez korzystania z anonimowej przeglądarki Tor.

[*]Jeśli chcesz przeprowadzić weryfikację przeszłości, analizę due diligence, zgodność z zasadami onboardingu klientów (KYC/AML/CFT), zebrać informacje o organizacji, informacje stron trzecich, informacje o zagrożeniach cybernetycznych, a nawet badania adresów kryptowalut z zagrożenia ransomware, NexVision zapewnia dokładne odpowiedzi w czasie rzeczywistym.

[*]NexVision jest używany głównie przez wojsko i rządy, ale od 2020 r. jest dostępny komercyjnie i korzysta z niego zarówno firmy z listy Fortune 500, jak i małe i średnie przedsiębiorstwa (SMB) w zakresie ich potrzeb wywiadowczych i dochodzeniowych. Ich usługa obejmuje bezpośrednią subskrypcję rozwiązania SaaS i raporty analizy zakupów.

[*]NexVision jest używany głównie przez wojsko i rządy, ale od 2020 r. jest dostępny komercyjnie i korzysta z niego zarówno firmy z listy Fortune 500, jak i małe i średnie przedsiębiorstwa (SMB) w zakresie ich potrzeb wywiadowczych i dochodzeniowych. Ich usługa obejmuje bezpośrednią subskrypcję rozwiązania SaaS i raporty analizy zakupów.

[*]Jak to działa:

[*]W pierwszym kroku silnik napędzany sztuczną inteligencją nieustannie zbiera dane, analizuje je i kategoryzuje je, zapewniając największe dostępne na rynku jezioro danych. W drugim kroku silnik wykorzystuje uczenie maszynowe do redukcji fałszywych alarmów, aby zapewnić bardzo dokładne i kontekstowe wyniki. To znacznie zmniejsza liczbę roboczogodzin i czasu wymaganych w dochodzeniach oraz zmęczenie alertami, z jakimi borykają się analitycy, gdy spotykają się z dużą ilością nieistotnych danych. W ostatnim kroku wszystkie wyniki są odzwierciedlane na pulpicie nawigacyjnym, gdzie użytkownicy mogą łatwo wizualizować i podejmować świadome decyzje.

[*]Pulpit nawigacyjny umożliwia użytkownikom ustawianie alertów dotyczących słów kluczowych w celu monitorowania celów w czasie rzeczywistym, prowadzenia dochodzeń i analizowania wyników przy zachowaniu anonimowości.

[*]Oprogramowanie ma prosty interfejs przeznaczony dla analityków na poziomie podstawowym. Analitycy mogą uzyskać dostęp do wszechstronnej inteligencji wojskowej i korzystać z niej bez polegania na skryptach lub pisania nawet jednej linii kodu.

[*]Jego moduł mediów społecznościowych monitoruje dane z Meta (wcześniej Facebook), Instagram, LinkedIn, Discord, Twitter, Youtube, Telegram itp. i jest wyposażony w technologię geolokalizacji w celu określenia źródła i lokalizacji rozpowszechniania informacji.

Linki społecznościowe

[*]Linki społecznościowe to firma programistyczna, która opracowuje rozwiązania oparte na sztucznej inteligencji, które wydobywają, analizują i wizualizują dane z otwartych źródeł, w tym mediów społecznościowych, komunikatorów, łańcuchów bloków i ciemnej sieci. Ich flagowy produkt SL Professional umożliwia śledczym i specjalistom ds. bezpieczeństwa danych szybsze i skuteczniejsze osiąganie celów pracy.

[*]SL Professional oferuje zestaw niestandardowych metod wyszukiwania obejmujących ponad 500 otwartych źródeł. Zaawansowane zapytania wyszukiwania produktu, z których wiele opiera się na uczeniu maszynowym, umożliwiają użytkownikom filtrowanie gromadzonych danych na wiele wyrafinowanych sposobów.

[*]Jednak rozwiązania Social Links OSINT nie tylko zbierają informacje; Oferują również zaawansowane narzędzia analityczne do udoskonalania danych w miarę postępów w dochodzeniu, zwracając dokładne wyniki w celu uzyskania coraz bardziej zrozumiałego obrazu dochodzenia.

[*]Cechy

- Profesjonalny pakiet ponad 1000 oryginalnych metod wyszukiwania dla ponad 500 otwartych źródeł danych, w tym wszystkich głównych platform w mediach społecznościowych, komunikatorach, łańcuchach bloków i ciemnej sieci

- Zaawansowane funkcje automatyzacji, które wykorzystują uczenie maszynowe, aby zapewnić szeroki zakres wyszukiwania informacji, pokazując dokładne wyniki z niezwykłą szybkością.

- Skrojone na miarę narzędzia analityczne umożliwiają znaczne wzbogacenie danych i dostosowanie ich do konkretnych celów użytkownika.

- Bezproblemowa integracja z Twoją infrastrukturą IT

- Social Links oferują szkolenia i wsparcie w ramach swoich pakietów produktów.

[*]Dla organizacji, które potrzebują najlepszego rozwiązania OSINT, Social Links ma również platformę klasy korporacyjnej SL Private Platform – lokalne rozwiązanie OSINT oferujące najszerszy zakres metod wyszukiwania, pełne dostosowanie do potrzeb użytkowników i prywatne przechowywanie danych.

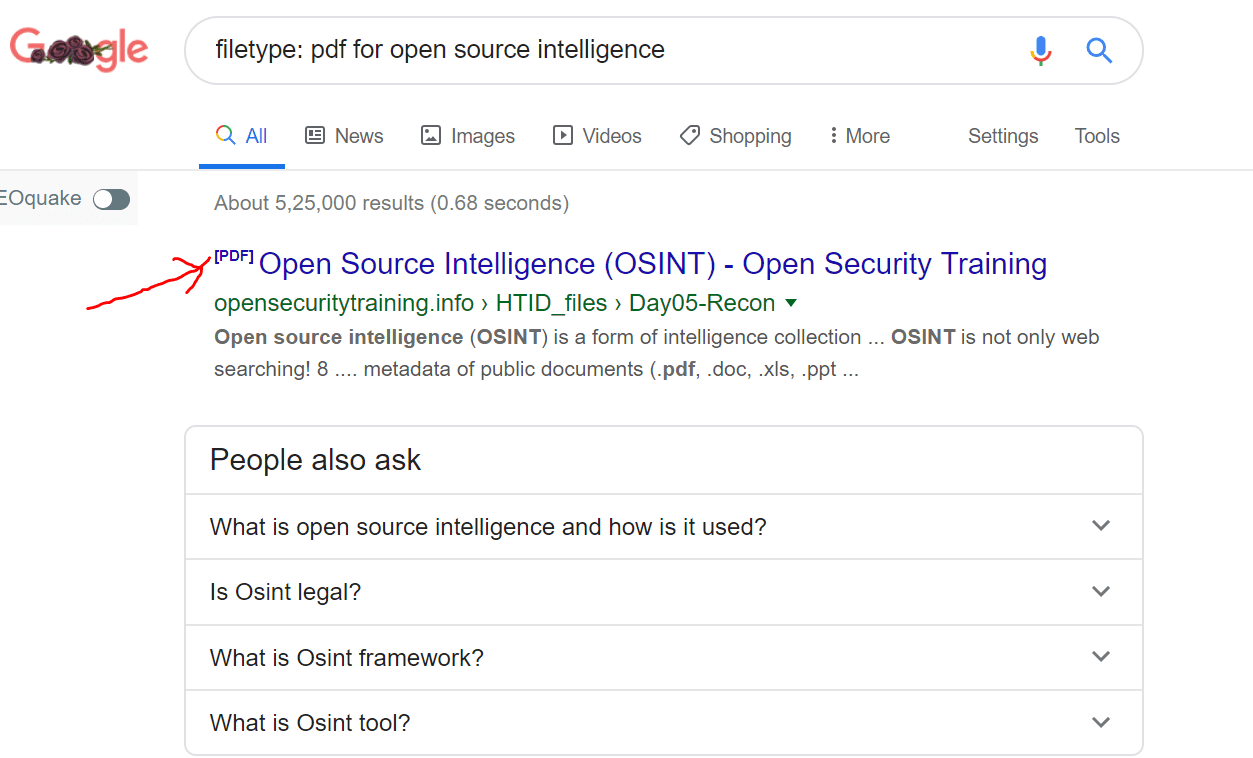

Google Dorks

[*]Google Dorks powstały w 2002 roku i dają skuteczne rezultaty przy doskonałej wydajności. To oparte na zapytaniach narzędzie analityczne typu open source zostało opracowane i stworzone głównie po to, aby pomóc użytkownikom we właściwym i skutecznym kierowaniu na indeks lub wyniki wyszukiwania.

[*]Google Dorks zapewnia elastyczny sposób wyszukiwania informacji za pomocą niektórych operatorów i być może nazywa się to również Google Hackingiem. Operatory te ułatwiają wyszukiwanie informacji. Poniżej znajdują się niektóre operatory lub opcje indeksowania udostępniane przez Google Docker, a są to:

- Typ pliku: Ten operator jest używany głównie do znajdowania typów plików lub wyszukiwania określonego ciągu

- Intext: Ta opcja indeksowania służy do wyszukiwania określonego tekstu na określonej stronie.

- Ext: Służy do wyszukiwania określonego rozszerzenia w pliku.

- Inurl: używany do wyszukiwania określonego ciągu lub słowa w adresie URL

- Intitle: Aby wyszukać tytuł lub słowa wymienione powyżej w adresie URL

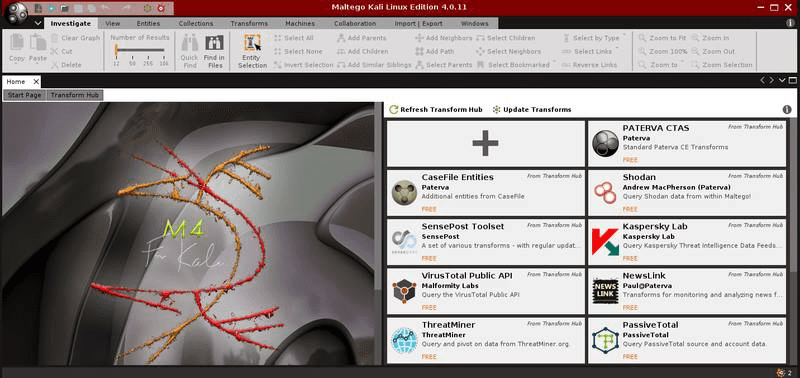

Maltego

[*]Maltego został zaprojektowany i opracowany przez Paterva i jest jednym z wbudowanych narzędzi w Kali Linux. To narzędzie wywiadowcze typu open source służy głównie do przeprowadzania znaczących eksploracji różnych celów za pomocą kilku wbudowanych transformacji (a także zapewnia możliwość pisania niestandardowych).

[*]Język programowania, którego używasz w Maltego, jest napisany w Javie i wyświetla się jako wbudowany, wstępnie zapakowany w Kali Linux. Aby skorzystać z tego narzędzia, konieczna jest rejestracja, rejestracja jest bezpłatna, a użytkownik powinien zarejestrować się na stronie paterva. Po zakończeniu procesu rejestracji użytkownicy mogą używać tego narzędzia do tworzenia i rozwijania skutecznych cyfrowych śladów konkretnego celu w Internecie.

[*]Oczekiwane rezultaty mogą mieć miejsce w przypadku konwersji IP, identyfikacji numeru AS, identyfikacji Netblock, a nawet identyfikacji fraz i lokalizacji. Są to wszystkie ikony w Maltego, które zapewniają szczegółowy widok i informacje o wszystkich ikonach.

[*]Oczekiwane rezultaty mogą mieć miejsce w przypadku konwersji IP, identyfikacji numeru AS, identyfikacji Netblock, a nawet identyfikacji fraz i lokalizacji. Są to wszystkie ikony w Maltego, które zapewniają szczegółowy widok i informacje o wszystkich ikonach.

[*]Możesz nawet uzyskać więcej informacji o celu, zagłębiając się w proces. Na koniec mogę powiedzieć, że jest to doskonałe narzędzie do śledzenia śladów każdego podmiotu w Internecie. Maltego jest dostępny we wszystkich popularnych systemach operacyjnych.

Kombajn

[*]Kombajn to niesamowite narzędzie do wyszukiwania e-maili, subdomen, adresów IP itp. z różnych danych publicznych.

[*]Poniżej przykład, aby znaleźć subdomeny za pomocą DNSdumpster.

[[email protected] theHarvester]# python theHarvester.py -d newsblog.pl.com -v -b dnsdumpster ******************************************************************* * _ _ _ * * | |_| |__ ___ / /__ _ _ ____ _____ ___| |_ ___ _ __ * * | __| _ / _ / /_/ / _` | '__ / / _ / __| __/ _ '__| * * | |_| | | | __/ / __ / (_| | | V / __/__ || __/ | * * __|_| |_|___| / /_/ __,_|_| _/ ___||___/_____|_| * * * * theHarvester 3.1.0.dev1 * * Coded by Christian Martorella * * Edge-Security Research * * [email protected] * * * ******************************************************************* [*] Target: newsblog.pl.com [*] Searching DNSdumpster. [*] No IPs found. [*] No emails found. [*] Hosts found: 3 --------------------- lab.newsblog.pl.com:104.25.134.107 tools.newsblog.pl.com:104.25.134.107 www.newsblog.pl.com:104.25.134.107 [*] Virtual hosts: ------------------ [[email protected] theHarvester]#

[*]TheHarvester jest również dostępny na Kali Linux. Możesz sprawdzić przewodnik instalacji Kali Linux, jeśli go potrzebujesz.

[*]BTW, narzędzi do wyszukiwania subdomen jest więcej.

Recon-Ng

[*]Rozpoznanie jest skutecznym narzędziem do przeprowadzenia rekonesansu na celu.

[*]Cała siła tego narzędzia tkwi całkowicie w podejściu modułowym. Siłę narzędzi modułowych można zrozumieć dla tych, którzy używają Metasploita. Recon-ng ma różne wbudowane moduły, które służą głównie do celowania podczas wydobywania informacji zgodnie z potrzebami użytkownika. Z modułów Recon-ng możemy korzystać po prostu dodając domeny w obszarze roboczym.

[*]Obszary robocze są tworzone głównie w celu przeprowadzania w nim operacji. Użytkownicy zostaną przekierowani do obszaru roboczego zaraz po jego utworzeniu. W obszarze roboczym domenę można w szczególności określić za pomocą polecenia add domain

[*]Niektóre z doskonałych modułów, takich jak google-site-web i bing-domain-web, służą do znajdowania dalszych domen związanych z pierwszą początkową domeną docelową. Wynikiem tych domen będą wszystkie zaindeksowane domeny do wyszukiwarek. Innym chwytliwym modułem jest bing_linkedin_cache, który służy głównie do pobierania szczegółów adresów e-mail związanych z domeną. Ten moduł może być również wykorzystany do wykorzystania w inżynierii społecznej.

[*]Co więcej, korzystając z innych modułów, możemy uzyskać dodatkowe lub dodatkowe informacje o celach. Wreszcie, to narzędzie wywiadowcze o otwartym kodzie źródłowym jest fantastycznym narzędziem i musi zostać włączone do zestawu narzędzi badaczy.

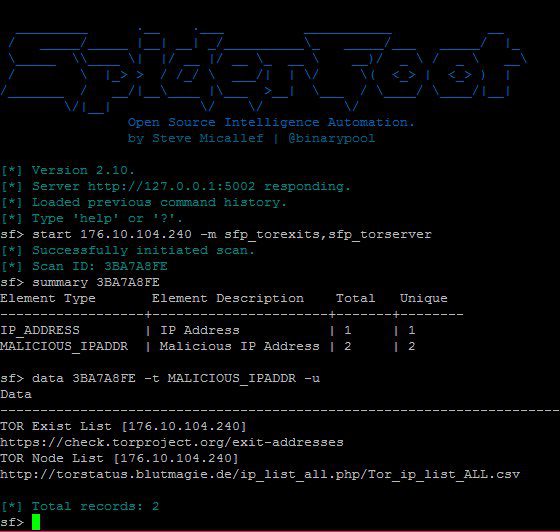

[*]PająkStopa to narzędzie rozpoznawcze typu open source dostępne dla systemów Linux i Windows. Został opracowany przy użyciu języka Python o wysokiej konfiguracji i działa praktycznie na każdej platformie. Integruje się z łatwym i interaktywnym GUI z potężnym interfejsem wiersza poleceń.

[*]Automatycznie umożliwił nam korzystanie z zapytań ponad 100 źródeł OSINT do pobierania informacji o e-mailach, nazwach, adresach IP, nazwach domen itp. Zbiera szeroki zakres informacji o celu, takim jak bloki sieciowe, e-maile, sieć serwery i wiele innych. Używając Spiderfoot, możesz celować zgodnie ze swoimi wymaganiami, ponieważ zbierze dane, rozumiejąc, w jaki sposób są ze sobą powiązane.

[*]Dane zebrane ze SpiderFoot dostarczą szerokiego zakresu informacji o Twoim konkretnym celu. Zapewnia jasny wgląd w możliwe zagrożenia hakerskie, które prowadzą do luk w zabezpieczeniach, wycieków danych i innych ważnych informacji. Te spostrzeżenia pomogą więc wykorzystać test penetracyjny i ulepszyć analizę zagrożeń, aby ostrzegać, zanim zostanie zaatakowany lub skradziony.

[*]Dane zebrane ze SpiderFoot dostarczą szerokiego zakresu informacji o Twoim konkretnym celu. Zapewnia jasny wgląd w możliwe zagrożenia hakerskie, które prowadzą do luk w zabezpieczeniach, wycieków danych i innych ważnych informacji. Te spostrzeżenia pomogą więc wykorzystać test penetracyjny i ulepszyć analizę zagrożeń, aby ostrzegać, zanim zostanie zaatakowany lub skradziony.

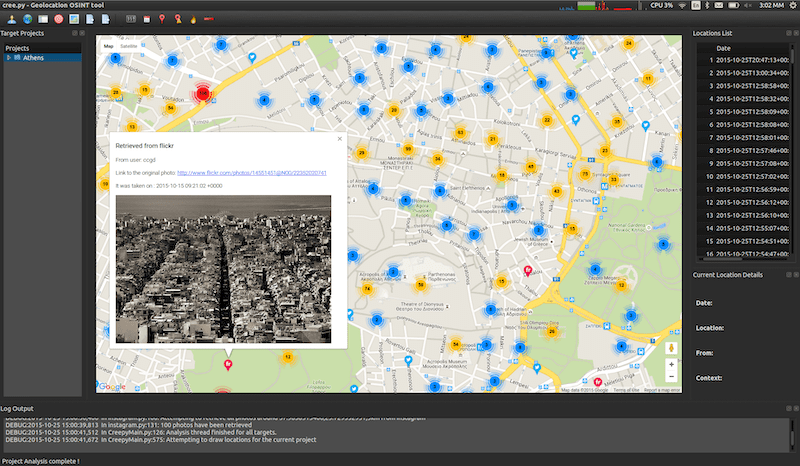

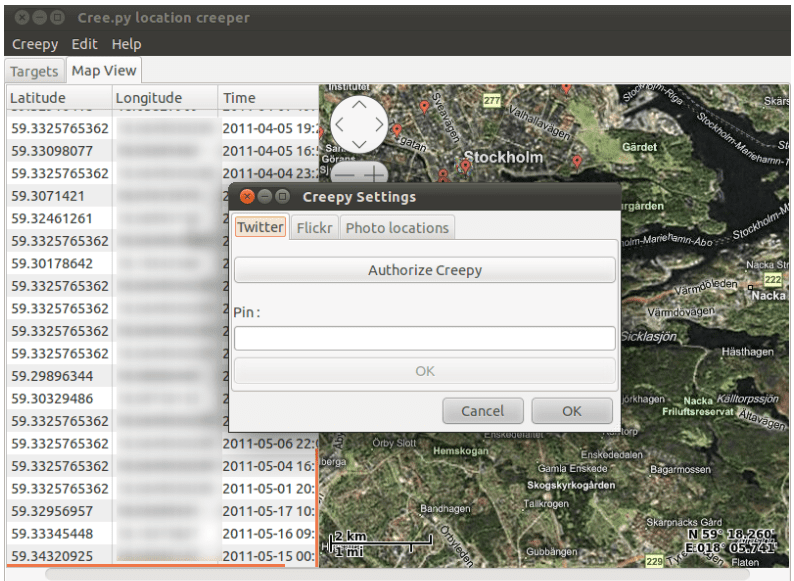

Dziwny

[*]Dziwny to narzędzie do analizy geolokalizacji typu open source. Zbiera informacje o geolokalizacji, korzystając z różnych platform społecznościowych i usług hostingu obrazów, które są już opublikowane gdzie indziej. Creepy przedstawia raporty na mapie, korzystając z filtra wyszukiwania opartego na dokładnej lokalizacji i dacie. Te raporty są dostępne w formacie CSV lub KML do wyeksportowania w celu dodatkowej analizy.

[*]Główna funkcjonalność Creepy jest podzielona na dwie główne zakładki, a mianowicie. Zakładki „Cele” i „Widok mapy”.

[*]Główna funkcjonalność Creepy jest podzielona na dwie główne zakładki, a mianowicie. Zakładki „Cele” i „Widok mapy”.

[*]Creepy jest napisany w Pythonie, a także zawiera pakiet binarny dla dystrybucji Linuksa, takich jak Debian, Backtrack, Ubuntu i Microsoft Windows.

[*]Creepy jest napisany w Pythonie, a także zawiera pakiet binarny dla dystrybucji Linuksa, takich jak Debian, Backtrack, Ubuntu i Microsoft Windows.

Wniosek

[*]Testy penetracyjne są trudne i wymagają informacji z różnych źródeł. Mam nadzieję, że powyższe narzędzia ONIST Ci w tym pomogą.

[*]Możesz także zapoznać się z narzędziami testowymi online w celu rozpoznania i wyszukiwania exploitów.