Efektywne zarządzanie słabymi punktami w systemach informatycznych stanowi kluczowy element wzmacniania ogólnego poziomu bezpieczeństwa każdej organizacji.

W obliczu narastających zagrożeń cybernetycznych na całym świecie, wdrożenie niezawodnych strategii i mechanizmów zabezpieczających systemy, sieci i dane przed atakami stało się absolutną koniecznością.

Równie istotne jest podnoszenie świadomości pracowników w kwestiach bezpieczeństwa oraz zapewnienie im odpowiednich szkoleń, aby mogli skutecznie przeciwdziałać atakom lub im zapobiegać.

W tym artykule przybliżę zagadnienie zarządzania podatnościami, jego znaczenie, niezbędne etapy oraz inne istotne detale.

Zachęcam do lektury!

Czym jest zarządzanie lukami w zabezpieczeniach?

Zarządzanie lukami w zabezpieczeniach to kompleksowy program bezpieczeństwa cyfrowego, obejmujący identyfikację, priorytetyzację, ocenę i eliminację słabości lub „dziur” w zabezpieczeniach systemów, urządzeń, aplikacji i sieci organizacji. Celem tego procesu jest ochrona przed wyciekiem danych i cyberatakami.

Luki mogą mieć różne formy, takie jak:

- Nieaktualne i niezałatane oprogramowanie

- Błędna konfiguracja systemu operacyjnego

- Niewłaściwe ustawienia zabezpieczeń

- Uszkodzone lub brakujące mechanizmy uwierzytelniania

- Słabe lub nieistniejące szyfrowanie danych

- Błędy popełnione przez użytkowników

- Ryzykowne narzędzia dostarczane przez podmioty trzecie

Zarządzanie lukami w zabezpieczeniach to ciągły, proaktywny proces, który zapewnia ochronę przez całą dobę. Polega na monitorowaniu zasobów i urządzeń w celu wykrywania problemów i ich szybkiego rozwiązywania.

Nadrzędnym celem tego procesu jest poprawa stanu bezpieczeństwa organizacji, zmniejszenie obszaru potencjalnego ataku oraz obniżenie ogólnego poziomu ryzyka. Osiąga się to poprzez identyfikację i eliminację słabych punktów. Pozwala to również na bieżące śledzenie pojawiających się zagrożeń i ochronę zasobów.

Obecnie zarządzanie podatnościami stało się prostsze dzięki dostępności różnorodnych narzędzi i oprogramowania, które umożliwiają wykrywanie, ocenę i rozwiązywanie problemów w jednym miejscu. Systemy te mogą zautomatyzować wiele etapów tego procesu, oszczędzając czas i wysiłek, które można spożytkować na opracowywanie strategii poprawy bezpieczeństwa.

Dlaczego zarządzanie lukami w zabezpieczeniach jest tak ważne?

W strukturach każdej organizacji funkcjonuje wiele urządzeń, systemów, aplikacji i sieci. Wszystkie one mogą zawierać liczne luki w zabezpieczeniach, które z czasem mogą eskalować i przekształcić się w poważne zagrożenie.

Często dochodzi do zaniedbań w kwestii aktualizacji zabezpieczeń, nieprawidłowych konfiguracji, zarządzania dostępem, łataniu oprogramowania i naprawach. Tego typu niedociągnięcia mogą znacząco podnieść poziom zagrożenia, ponieważ atakujący mogą wykorzystać te słabości, by przeprowadzić pełnoskalowy atak.

Skutkiem takiego działania może być utrata istotnych danych, a także zagrożenie dla systemów, aplikacji i urządzeń. To z kolei generuje liczne wyzwania natury finansowej, prawnej oraz w relacjach z klientami.

W tym kontekście zarządzanie podatnościami odgrywa kluczową rolę, oferując ciągłe, proaktywne podejście do bezpieczeństwa. Umożliwia szybkie lokalizowanie i eliminowanie słabych punktów, co minimalizuje ryzyko wystąpienia niepożądanych incydentów.

Oto niektóre z korzyści płynących z wdrożenia zarządzania lukami w zabezpieczeniach w organizacji.

Lepsza widoczność

Zarządzanie podatnościami zapewnia głębszy wgląd we wszystkie systemy, urządzenia, sieci, aplikacje i dane, jak również w związane z nimi potencjalne słabości.

Dzięki tej wiedzy można stworzyć kompleksowy system raportowania i śledzenia luk. To umożliwia zespołowi opracowanie bardziej efektywnych planów eliminacji tych słabości i zapewnienia bezpieczeństwa zasobów.

Szybsza reakcja na zagrożenia

Jak wcześniej wspomniano, zarządzanie podatnościami poprawia widoczność luk w systemach i sieciach. Identyfikując te słabości, można je ocenić i podjąć proaktywne działania.

Ponieważ jest to proces ciągły, umożliwia bieżące monitorowanie luk i ich naprawianie w miarę pojawiania się. Nawet jeśli dojdzie do ataku, reakcja na niego będzie szybsza i bardziej skuteczna niż w sytuacji, gdy brakuje programu do zarządzania podatnościami.

Zgodność z regulacjami

Organizacja regulacyjne, takie jak HIPAA, RODO, PCI DSS itp., wprowadzają surowe przepisy dotyczące ochrony danych dla podmiotów gospodarczych. Brak spełnienia tych norm i wymagań może skutkować sankcjami.

Efektywne zarządzanie lukami w zabezpieczeniach pomaga zachować zgodność z tymi przepisami. Pozwala na identyfikację i ocenę słabości oraz ich eliminację. Obejmuje również terminowe aktualizowanie oprogramowania, prawidłowe zarządzanie zasobami i konfiguracje.

Wzmocnienie poziomu bezpieczeństwa

Właściwie wdrożony proces zarządzania podatnościami może podnieść ogólny poziom bezpieczeństwa organizacji, obejmując wszystkie zasoby i sieci. Ciągłe monitorowanie gwarantuje, że żadna luka nie zostanie pominięta, a problemy są klasyfikowane i naprawiane, zanim zostaną wykorzystane przez atakujących.

Efektywność kosztowa

Zarządzanie lukami w zabezpieczeniach może okazać się inwestycją, która się zwraca. Straty wynikające z cyberataku są znacznie większe niż koszty wdrożenia procesu zarządzania podatnościami, nawet jeśli wymaga to specjalistycznych narzędzi.

Firmy ponoszą straty liczone w milionach w wyniku cyberataków, a proces naprawy jest niezwykle kosztowny.

Zamiast narażać się na takie konsekwencje, lepiej wdrożyć proaktywne zarządzanie lukami w zabezpieczeniach. Pomoże to w ustaleniu priorytetów luk wysokiego ryzyka w celu wyeliminowania ich potencjalnego wykorzystania.

Utrzymanie zaufania

Poprawa bezpieczeństwa ma znaczenie nie tylko dla organizacji, ale także dla jej partnerów i klientów. Inwestując w zarządzanie podatnościami oraz zabezpieczanie danych i systemów, organizacja zyskuje wizerunek wiarygodnego i godnego zaufania partnera.

Oprócz powyższych, zarządzanie podatnościami oferuje dodatkowe korzyści:

- Może zredukować ręczne zadania i zautomatyzować monitorowanie, korygowanie i ostrzeganie.

- Organizacja może osiągnąć zwiększoną efektywność operacyjną.

- Wspiera zespoły w realizacji celów organizacji w zakresie bezpieczeństwa.

Cykl życia zarządzania lukami w zabezpieczeniach

Zarządzanie podatnościami obejmuje szereg kroków lub faz tworzących cykl życia, począwszy od wykrycia luki, aż po jej usunięcie i ciągłe monitorowanie.

#1. Wykrywanie

Pierwszym krokiem jest stworzenie pełnej listy wszystkich zasobów organizacji. Obejmują one systemy, urządzenia, sprzęt, sieci, aplikacje, pliki, systemy operacyjne i inne elementy.

Te komponenty mogą zawierać potencjalne luki w zabezpieczeniach, takie jak nieaktualne oprogramowanie, błędy konfiguracyjne, itp., które mogą zostać wykorzystane przez cyberprzestępców. Ponadto zawierają dane firmowe i dane klientów, które stanowią atrakcyjny cel dla atakujących.

Oprócz inwentaryzacji zasobów, konieczna jest identyfikacja ich słabych punktów. Do tego celu można wykorzystać skanery podatności. Przeprowadzenie audytu również może dostarczyć pełnego raportu na temat zasobów i luk w zabezpieczeniach.

#2. Klasyfikacja i priorytetyzacja

Po zidentyfikowaniu zasobów i luk, należy je pogrupować w oparciu o ich krytyczność i znaczenie dla operacji biznesowych. Pozwala to na nadanie priorytetu grupom wymagającym natychmiastowych działań, aby je naprawić przed potencjalnym naruszeniem bezpieczeństwa. Priorytetyzacja zasobów jest również przydatna w kontekście alokacji zasobów.

#3. Ocena

W tym etapie należy ocenić profile ryzyka związane z każdym zasobem. Wiele organizacji wykorzystuje do tego celu Common Vulnerability Scoring System (CVSS). Ten otwarty standard umożliwia ocenę i zrozumienie charakterystyki oraz wagi każdej luki w oprogramowaniu.

Zgodnie z CVSS, wynik podstawowy waha się od 0 do 10. Krajowa Baza Danych Podatności (NVD) przypisuje stopień ważności punktom CVSS. Dodatkowo NVD zawiera dane zbierane przez personel IT i zautomatyzowane systemy zarządzania podatnościami.

Oto klasyfikacja wyników CVSS:

- 0 – Brak

- 0,1-3,9 – Niski

- 4,0-6,9 – Średni

- 7,0-8,9 – Wysoki

- 9,0-10,0 – Krytyczny

Oceniając luki, należy wziąć pod uwagę klasyfikację zasobów, stopień narażenia na zagrożenia oraz ich krytyczność. To pomoże w ustaleniu, które zasoby należy naprawić w pierwszej kolejności.

#4. Raportowanie

Po ocenie podatności każdego zasobu, należy je udokumentować i przedstawić decydentom. Można zaznaczyć poziom ryzyka dla każdego zasobu w oparciu o przeprowadzoną ocenę.

Można również przesyłać raporty aktywności co tydzień, dwa razy w miesiącu lub co miesiąc. Zapewni to bieżący wgląd w każdą lukę w zabezpieczeniach i pozwoli mieć pewność, że żadna nie zostanie pominięta.

Ponadto należy przedstawić strategię naprawiania znanych luk. Pozwoli to zespołowi wiedzieć, jak postępować i przyspieszy cały proces.

#5. Naprawa

W tej fazie zespół powinien dysponować pełnymi informacjami na temat zasobów i luk w zabezpieczeniach, wraz z poziomami priorytetów dla każdego zasobu.

Na tym etapie zespół musi ustalić, jak poradzić sobie z każdą luką oraz jakich narzędzi i technik użyć. Każdy członek zespołu musi jasno rozumieć swoje role i obowiązki. Dotyczy to nie tylko zespołów ds. cyberbezpieczeństwa, ale także IT, operacji, public relations, finansów, kwestii prawnych itp. Niezbędne jest również uzyskanie wsparcia od interesariuszy i klientów.

Po ustaleniu wszystkich szczegółów, można rozpocząć naprawianie luk, które są najbardziej krytyczne dla organizacji. Mimo że można to robić ręcznie, korzystanie z narzędzi może zautomatyzować i przyspieszyć cały proces, oszczędzając czas, wysiłek i zasoby.

#6. Ponowna ocena

Po usunięciu wszystkich znanych luk w systemach, urządzeniach, sieciach i aplikacjach, czas na ponowną ocenę. Należy przeprowadzić audyty, aby potwierdzić, że wszystkie luki zostały wyeliminowane.

Pozwala to na wykrycie pozostałych problemów i ich usunięcie. Należy również utrzymywać stały kontakt z zespołem, aby monitorować status luk i zasobów.

#7. Monitorowanie i doskonalenie

Cykl zarządzania podatnościami nie kończy się na naprawie znanych luk w systemie. Jest to ciągły proces, który wymaga stałego monitorowania sieci i systemów w celu wykrycia nowych luk i naprawienia ich, zanim zostaną wykorzystane przez atakujących.

W ten sposób cykl zarządzania podatnościami jest nieprzerwanie kontynuowany. Należy systematycznie wykrywać, ustalać priorytety, oceniać, naprawiać, ponownie oceniać i monitorować luki w zabezpieczeniach, aby chronić sieć, dane i systemy oraz poprawiać ogólny poziom bezpieczeństwa.

Dodatkowo, konieczne jest informowanie siebie i zespołu o najnowszych zagrożeniach i ryzykach, aby aktywnie im przeciwdziałać w przypadku ich pojawienia się.

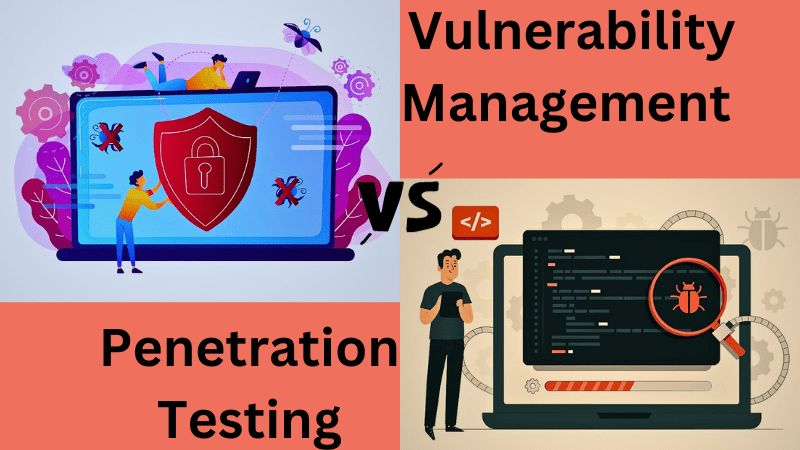

Zarządzanie podatnościami a testy penetracyjne

Często dochodzi do pomyłek między zarządzaniem podatnościami a testami penetracyjnymi. Wynika to z faktu, że obie techniki są powiązane z bezpieczeństwem i mają na celu ochronę danych, systemów i użytkowników przed cyberatakami.

Testy penetracyjne różnią się jednak od zarządzania podatnościami. Poniżej wyjaśniono w jaki sposób:

Testy penetracyjne to rodzaj testów oprogramowania, które naśladują działania cyberprzestępców, chcących przełamać zabezpieczenia sieci i uzyskać dostęp do wrażliwych danych lub zakłócić działanie organizacji.

Testy te przeprowadza tester penetracyjny lub etyczny haker, korzystając z zaawansowanych technik i narzędzi.

Natomiast zarządzanie podatnościami nie jest jednorazowym procesem, lecz ciągłym cyklem, który obejmuje identyfikację podatności, ustalanie priorytetów, ocenę, rozwiązywanie, raportowanie i monitorowanie.

Jego celem jest wyeliminowanie każdej luki w systemach, urządzeniach i aplikacjach organizacji, tak aby uniemożliwić atakującym wykorzystanie ich w cyberataku.

Zarządzanie podatnościami Testy penetracyjne Polega na identyfikacji wszystkich aktywów i podatności. Polega na określeniu potencjalnego zasięgu cyberataku. Ocenia poziom ryzyka związanego z każdą podatnością. Testuje zabezpieczenia na wybranym zbiorze danych. Ma na celu wyeliminowanie wszystkich podatności w systemie. Ma na celu ocenę danego systemu i udokumentowanie wyników w raporcie. Umożliwia audyt i analizę systemów i podatności. Pozwala przeprowadzić symulowany atak na wybrane elementy systemu. Jest procesem ciągłym. Jest procesem wykonywanym na żądanie.

Wyzwania w zarządzaniu podatnościami

Wiele organizacji napotyka na pewne wyzwania przy wdrażaniu zarządzania podatnościami. Należą do nich:

- Ograniczone zasoby i czas: Organizacje często dysponują ograniczonymi zasobami i czasem, które można poświęcić na zarządzanie lukami. Pracownicy nie są zawsze dostępni, by śledzić zmiany, raportować i rozwiązywać problemy. Napastnicy natomiast nie odpoczywają w święta ani weekendy. Atak może więc nastąpić w dowolnym momencie, jeśli luki nie zostaną usunięte na czas.

- Niewłaściwe ustalanie priorytetów: Decydenci czasami ustalają priorytety naprawy luk w zabezpieczeniach w oparciu o subiektywne odczucia, co może prowadzić do błędnych decyzji. Jeśli krytyczna luka nie zostanie naprawiona, szybko może doprowadzić do naruszenia bezpieczeństwa.

- Ryzykowne narzędzia firm trzecich: wiele organizacji doznało strat z powodu używania ryzykownych narzędzi do łatania dostarczanych przez firmy trzecie. Nie tylko zwiększa to obszar potencjalnego ataku, ale także obniża efektywność pracy.

- Proces ręczny: wiele firm nadal polega na ręcznym śledzeniu i naprawianiu luk. To może generować błędy i zmniejszać efektywność. Dodatkowo, jeśli istnieje zbyt wiele luk do naprawienia, proces może stać się nieefektywny, a atakujący mogą wykorzystać luki przed ich naprawieniem.

Dlatego korzystne jest wykorzystanie bezpiecznych narzędzi do zarządzania podatnościami, które pozwalają na automatyzację tych procesów.

Rozwiązania do zarządzania podatnościami to narzędzia, które pozwalają na automatyzację różnych części cyklu życia zarządzania podatnościami. Obejmują monitorowanie, wykrywanie i eliminację luk, a także raportowanie i powiadamianie.

Kilka narzędzi, które warto rozważyć:

Korzystając z takich rozwiązań, można zaoszczędzić zasoby, czas i wysiłek, jednocześnie uzyskując precyzyjny wgląd i skuteczne narzędzia naprawcze w jednym miejscu.

Najlepsze praktyki wdrażania zarządzania podatnościami

Oto niektóre z najlepszych praktyk, które można wziąć pod uwagę przy wdrażaniu zarządzania podatnościami w organizacji:

- Dokładne skanowanie: aby wyeliminować wszystkie krytyczne luki w sieci, należy dokładnie przeskanować każdy punkt końcowy, urządzenie, system, usługę i aplikację. W tym celu można najpierw zidentyfikować zasoby, a następnie znaleźć luki w każdym z nich.

- Ciągłe monitorowanie: należy wdrożyć system, który będzie stale monitorował i skanował zasoby. Problemy powinny być rejestrowane, gdy tylko się pojawią. Można również używać narzędzi do planowania i skanowania systemów, aby być na bieżąco z lukami.

- Właściwe ustalanie priorytetów: należy nadać priorytet słabym punktom i zasobom, bez żadnych uprzedzeń. Należy również wyznaczyć właścicieli kluczowych zasobów, którzy będą odpowiedzialni za ich utrzymanie w jak najlepszym stanie i regularne aktualizowanie.

- Odpowiednia dokumentacja: dokumentacja i raportowanie są często pomijane. Należy dokumentować wszystkie luki w zabezpieczeniach, łącznie z powiązanymi zasobami, harmonogramem i wynikami. To ułatwi naprawę podobnych problemów w przyszłości.

- Szkolenia i podnoszenie świadomości: należy szkolić pracowników i uświadamiać ich o najnowszych trendach i zagrożeniach w cyberbezpieczeństwie. Należy też zapewnić im odpowiednie narzędzia, aby mogli stać się bardziej aktywni w identyfikowaniu i eliminowaniu słabych punktów bezpieczeństwa.

Podsumowanie

Mam nadzieję, że przedstawione informacje pomogły zrozumieć ideę zarządzania podatnościami i ułatwią proces jego wdrożenia w celu poprawy bezpieczeństwa.

Aby usprawnić ten proces, warto skorzystać z rozwiązań do zarządzania lukami w zabezpieczeniach, które pozwalają na proaktywną identyfikację i naprawę słabych punktów w systemie i sieci.

Zachęcam również do zapoznania się z dostępnym na rynku oprogramowaniem do zarządzania lukami w zabezpieczeniach.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.