Narzędzia do zarządzania lukami w zabezpieczeniach chronią systemy przed zagrożeniami bezpieczeństwa i zapewniają bezpieczeństwo danych.

Zapotrzebowanie na zarządzanie lukami w zabezpieczeniach gwałtownie rośnie w dzisiejszych czasach, a aby zachować konkurencyjność w dzisiejszym świecie, Twoja organizacja musi być na bieżąco z trendami rynkowymi.

Wiele organizacji polega na wielu rozwiązaniach programowych i aplikacjach w celu zwiększenia produktywności i poprawy obsługi klienta. Jednak te aplikacje i rozwiązania są podatne na luki, które mogą narazić ich organizację na cyberatak.

Aby zabezpieczyć swoją organizację przed tymi zagrożeniami, należy wdrożyć solidny program zarządzania słabymi punktami w ramach ogólnej strategii zarządzania ryzykiem informatycznym.

Zarządzanie lukami w zabezpieczeniach obejmuje identyfikację, ocenę, obsługę i zgłaszanie naruszeń bezpieczeństwa w systemach, oprogramowaniu i rozwiązaniach, które na nich działają.

Znaczenie zarządzania lukami w zabezpieczeniach znacznie wzrosło w czasie i obecnie jest uważane za fundamentalną część bezpieczeństwa organizacji.

Spis treści:

Dlaczego potrzebne jest oprogramowanie do zarządzania lukami w zabezpieczeniach?

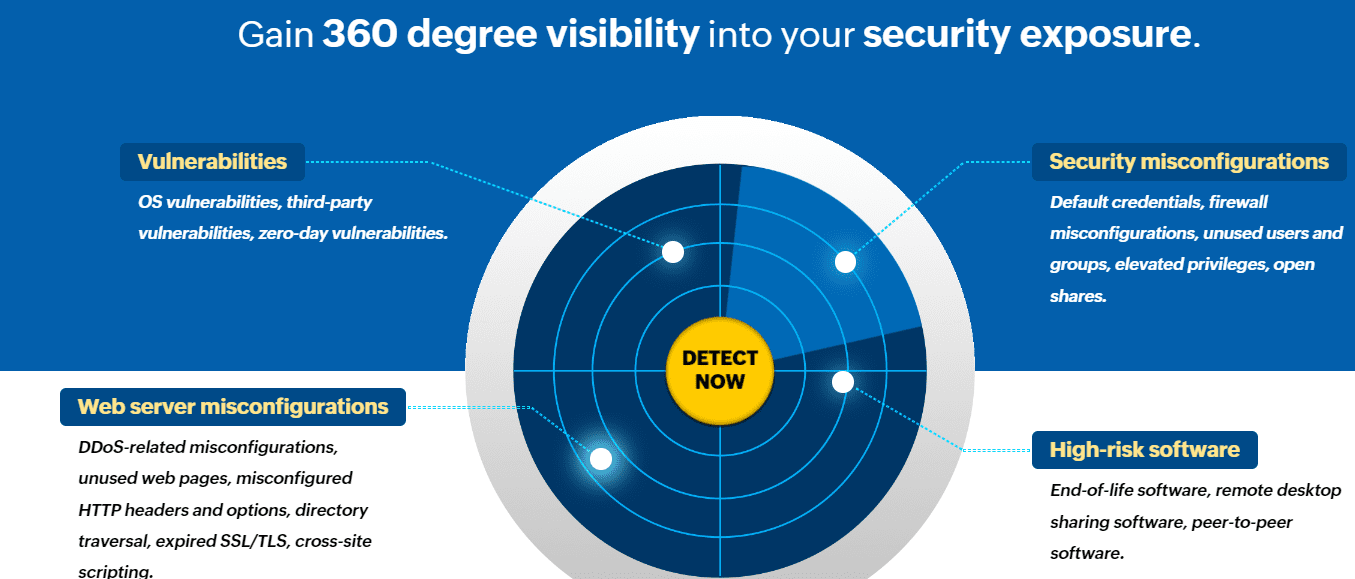

Oprogramowanie do zarządzania lukami w zabezpieczeniach chroni Twoją sieć przed znanymi lukami w zabezpieczeniach, utrudniając atakującym atakowanie Twojej organizacji.

Oprogramowanie osiąga to, skanując sieć w poszukiwaniu problemów ze zgodnością oprogramowania, brakujących aktualizacji i ogólnych wad oprogramowania. Priorytet naprawy jest ustawiony dla luk w zabezpieczeniach.

Zapewnia również zgodność ze wszystkimi wymogami regulacyjnymi i chroni Twoją organizację przed wszelkimi grzywnami lub karami nałożonymi przez organy regulacyjne za nieprzestrzeganie jakichkolwiek przepisów. Pomaga zaoszczędzić pieniądze i reputację organizacji.

Jak działa oprogramowanie do zarządzania lukami w zabezpieczeniach?

Korzystanie z oprogramowania do zarządzania lukami w zabezpieczeniach pomaga firmom zautomatyzować proces zarządzania lukami w aplikacjach i sieci.

Używają różnych narzędzi do identyfikowania i zgłaszania luk w systemach organizacji.

Po wykryciu tych luk ryzyko z nimi związane jest oceniane w różnych kontekstach, aby wybrać najlepszy sposób działania.

Te narzędzia programowe pomagają firmom ustalać priorytety w zakresie kontrolowania potencjalnych zagrożeń bezpieczeństwa infrastruktury bezpieczeństwa organizacji.

Nie należy ich mylić z programem antywirusowym lub zaporą sieciową. Działają reaktywnie i zarządzają zagrożeniami w momencie ich wystąpienia. Jednak oprogramowanie do zarządzania lukami w zabezpieczeniach jest proaktywne.

Etapy cyklu życia zarządzania lukami w zabezpieczeniach

Proces zarządzania podatnościami składa się z następujących kroków:

# 1. Odkrywanie podatności

Pierwszym krokiem do znalezienia luki w zabezpieczeniach jest przeskanowanie sieci i przeprowadzenie oceny podatności. Ten krok pomaga zidentyfikować błędne konfiguracje i błędy w kodowaniu, które mogą wykorzystywać aplikację/system. Kiedy już będziesz świadomy możliwych luk w zabezpieczeniach, nadszedł czas, aby je ocenić.

#2. Nadaj priorytet zasobom

Nie każda luka jest podobna. Co więcej, leczenie każdego z nich jest również inne. Z tego co wiesz, najbardziej krytyczne luki w zabezpieczeniach mogą być zalegane, a nie tylko nowo odkryte.

Aby zmapować poziomy istotności tych luk w zabezpieczeniach, możesz przypisać kartę oceny ryzyka, aby określić priorytety, którą luką należy zająć się w pierwszej kolejności.

#3. Leczenie słabych punktów

Po wykryciu luk i określeniu ich priorytetów nadszedł czas, aby podjąć działania. W tym kroku zaczynasz od wdrożenia procedury zarządzania poprawkami. Opublikuj to, a Twój zespół inżynierów naprawi i przetestuje każdą lukę.

Rozwiązanie może być zarówno krótkoterminowe, jak i długoterminowe.

#4. Zgłaszanie luk w zabezpieczeniach

Kluczowe jest zebranie danych zebranych w poprzednich krokach i przedstawienie tych informacji w udokumentowany sposób. Twoje raporty z oceny podatności na zagrożenia powinny być dostosowane do różnych odbiorców w oparciu o ich zapotrzebowanie na szczegóły techniczne. Podczas gdy kierownictwo chce, aby trendy wysokiego poziomu były przekazywane, zespoły ds. bezpieczeństwa potrzebują jasnych raportów, aby ułatwić płynne działania naprawcze.

#5. Popraw swoje wysiłki

Po podjęciu niezbędnych działań w celu wyeliminowania tych luk ważnym krokiem jest usprawnienie działań. Pomaga określić, które metody zadziałały dobrze, a które nie.

Ocena wyników może określić długoterminowe ulepszenia, a następnie zostać wykorzystana na potrzeby budżetowe.

Kluczowe cechy oprogramowania do zarządzania lukami w zabezpieczeniach

Możesz wybrać oprogramowanie do zarządzania lukami w zabezpieczeniach na podstawie wymagań bezpieczeństwa i zapewnianych przez nie funkcji. Tutaj zebraliśmy listę najważniejszych funkcji, które pomogą Ci wybrać najlepsze oprogramowanie do zarządzania lukami w zabezpieczeniach:

Zakres i zasięg

Najbardziej podstawową cechą oprogramowania do zarządzania lukami w zabezpieczeniach jest jego zakres i zasięg. O żywotności i skuteczności skanowania decyduje obszar jego zasięgu i zasięgu. Możesz zapewnić:

Dokładność

Oprogramowanie do zarządzania lukami w zabezpieczeniach oferuje elastyczność wykonywania regularnych skanów, a ponadto powinno być dostarczane z POC (prośba o przedstawienie dowodu) wraz z innymi wymaganymi usługami.

Przedsiębiorstwa odczują znaczną poprawę produktywności dzięki uzyskaniu dokładniejszego uzasadnienia i wykluczeniu fałszywych alarmów przed powierzeniem programistom naprawy zgłoszonej luki w zabezpieczeniach.

Raporty naprawcze

Funkcja raportowania w każdej aplikacji do zarządzania lukami ma kluczowe znaczenie. Zapewnia pełny przegląd bezpieczeństwa Twoich aktywów. Możesz nawet wygenerować szczegółowe informacje o lukach wymienionych w raporcie.

Funkcja raportowania zazwyczaj obejmuje następujące szczegóły:

Ogólna ocena ryzyka

Skanowanie zasobów organizacyjnych pomaga firmom zidentyfikować miejsca, w których występują pewne luki w zabezpieczeniach. Jednak ważne jest, aby przed podjęciem jakichkolwiek działań znaleźć równowagę między priorytetami ryzyka a istniejącymi zasobami.

Oprogramowanie do zarządzania lukami w zabezpieczeniach z tą funkcją wyróżnia oceny ryzyka w trzech kategoriach — niskie, średnie i krytyczne.

Oceny ryzyka są przypisywane na podstawie liczby i wagi luk w zabezpieczeniach zidentyfikowanych w Twoich aplikacjach i sieciach.

Ocena polityki

Wzmocnienie sieci jest równie ważne jak identyfikacja i naprawa słabych punktów. Skanowanie pod kątem luk w zabezpieczeniach obejmuje również zintegrowaną politykę, która pomaga porównać infrastrukturę bezpieczeństwa ze standardami branżowymi, takimi jak między innymi OWASP Top 10, SANS 25 i WASC.

Możesz także dodać niestandardowe kontrole w celu ograniczenia ryzyka występującego wyłącznie w Twoim środowisku.

Zaawansowana funkcja uwierzytelniania

Skanowanie bez uwierzytelnienia wykrywa tylko wygasłe certyfikaty, słabe hasła i oprogramowanie bez poprawek. Wybór najlepszego oprogramowania do zarządzania lukami w zabezpieczeniach umożliwia korzystanie z łatwej w użyciu funkcji uwierzytelniania.

Skanuje również aplikacje chronione hasłem bez rejestrowania makr logowania.

Chroń swoją firmę dzięki naszym najlepszym programom do zarządzania lukami w zabezpieczeniach. Chroń swoje dane dzięki tym sprawdzonym rozwiązaniom.

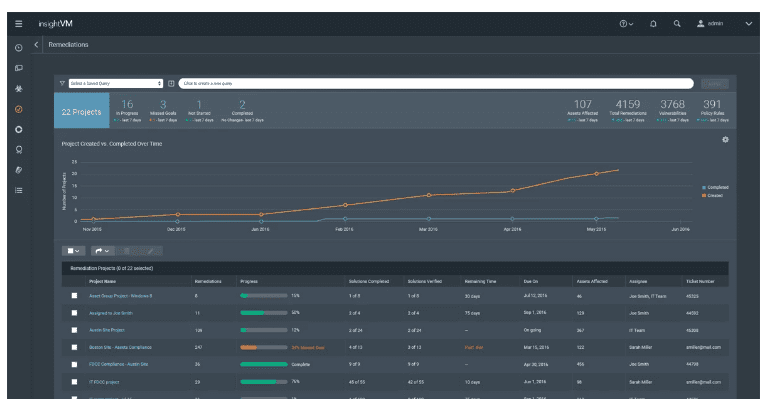

Rapid7 InsightVM

Oprogramowanie do zarządzania lukami w zabezpieczeniach Rapid7 InsightVM słynie z automatycznego identyfikowania i oceny luk w zabezpieczeniach całej organizacji.

Rapid7 InsightVM wyróżnia się wszechstronnym raportowaniem. Wyświetla pulpity nawigacyjne na żywo zawierające wszystkie dane dotyczące luk w zabezpieczeniach. Za pomocą tych informacji oprogramowanie pomaga ograniczać zagrożenia w sposób zmniejszający prawdopodobieństwo ich wpływu na system.

Rozwiązanie jest w pełni zautomatyzowane. Gromadzi ważne informacje o lukach w zabezpieczeniach, uzyskuje środki zaradcze dla znalezionych błędów i instaluje poprawki, gdy administrator systemu je zatwierdzi.

Cechy

- Raportowanie jest dość obszerne, a wyniki łatwe do zrozumienia.

- Umożliwia wykonywanie skanów opartych na poświadczeniach.

- Zidentyfikowane zagrożenia zawierają wiele szczegółowych informacji na temat ich charakteru i planów łagodzenia skutków.

Ceny InsightaVM zależą od nie. aktywów; minimalny pakiet zaczyna się od 250 aktywów z 2,19 USD/miesiąc lub 26,25 USD/rok za aktywo i sięga do ponad 1250 aktywów za 1,62 USD/miesiąc lub 19,43 USD/rok za aktywo.

Jakość VMDR 2.0

Rozwiązanie Qualys VMDR 2.0 do zarządzania lukami w zabezpieczeniach umożliwia monitorowanie wszystkich zasobów IT z poziomu jednego pulpitu nawigacyjnego. Oprogramowanie proaktywnie gromadzi i analizuje dane z tych zasobów, aby zidentyfikować potencjalne luki w zabezpieczeniach.

Pomaga użytkownikom wcześnie identyfikować zagrożenia i ograniczać ryzyko, zanim spowodują znaczne szkody.

Cechy

- Interfejs jest dość intuicyjny.

- Raporty są bardzo obszerne, co pomaga szybko zidentyfikować luki w zabezpieczeniach

- Pomaga przeprowadzać skanowanie na podstawie adresu IP, a nie adresów URL

Qualys VMDR 2.0 powiadamia użytkowników natychmiast po wykryciu zagrożenia w czasie rzeczywistym, zapewniając wystarczająco dużo czasu na naprawienie tego.

Zarządzaj silnikiem

ManageEngine Vulnerability Manager Plus jest jednym z najlepszych programów do zarządzania lukami w zabezpieczeniach, ponieważ identyfikuje i naprawia luki w zabezpieczeniach. Będąc pakietem do zarządzania lukami w zabezpieczeniach, ManageEngine zapewnia skanery luk w zabezpieczeniach i menedżery poprawek oraz zawiera kilka innych narzędzi.

Podczas gdy większość narzędzi oprogramowania do zarządzania lukami w zabezpieczeniach oferuje comiesięczne skanowanie, ManageEngine uruchamia je co 90 minut. Zawiera również menedżera konfiguracji, który reorganizuje źle zarządzane ustawienia urządzenia i zapobiega ich zmianie.

Cechy

- Wykonuje skanowanie w poszukiwaniu luk co 90 minut.

- Automatycznie uruchamia działania naprawcze

- Zawiera menedżera konfiguracji, który organizuje źle zarządzane ustawienia

ManageEngine ma trzy pakiety: Free Edition dla małych i średnich firm do 25 komputerów, Professional i Enterprise. Wersja Professional jest przeznaczona dla komputerów w sieci LAN, a wersja Enterprise dla komputerów w sieci WAN.

Menedżer luk w zabezpieczeniach pierwszej linii

Frontline Vulnerability Manager firmy Digital Defense jest jednym z najbardziej wszechstronnych i dokładnych programów do zarządzania lukami w zabezpieczeniach. Dzięki zastrzeżonej technologii skanowania aplikacja przeprowadza dogłębne oceny bezpieczeństwa oraz ustala priorytety i śledzi wyniki, dzięki czemu jej naprawa jest szybka i łatwa.

Cechy

Możesz nawet przeprowadzać testy audytu zgodności za pośrednictwem aplikacji i generować automatyczne etykiety dla każdego zasobu. Po dokonaniu oceny usuwa luki w zabezpieczeniach i generuje raport. Możesz tworzyć konfigurowalne raporty dotyczące luk w zabezpieczeniach poszczególnych zasobów i zarządzania poprawkami w oparciu o różne opcje filtrowania.

Flexera

Flexera to oparte na SaaS oprogramowanie do zarządzania lukami w zabezpieczeniach dla organizacji ze złożonymi systemami hybrydowymi. Oferuje najbardziej wszechstronny i przejrzysty widok Twoich zasobów IT. Możesz następnie użyć tych danych do zaplanowania swojej cyfrowej podróży w chmurze, modernizując istniejące procesy biznesowe.

Cechy

- Idealny zarówno dla średnich, jak i korporacyjnych organizacji.

- Oferuje dokładny wgląd w dane

Narzędzie jest stale aktualizowane i obsługuje wiele architektur chmurowych. Pozwala także użytkownikom optymalizować nowe i okresowe dochody poprzez elastyczne licencjonowanie, dostarczanie i zarządzanie cyklem życia praw użytkowania klienta.

Nessus

Nessus stosuje opartą na ryzyku strategię zarządzania lukami w zabezpieczeniach, aby znaleźć i naprawić usterki w sieci systemowej, witrynie internetowej i aplikacjach internetowych. Daje pełny obraz infrastruktury systemowej Twojej organizacji i skanuje każdy zakamarek w celu systematycznego znajdowania najbardziej niejasnych słabości.

To oprogramowanie do zarządzania lukami umiejętnie wykorzystuje informacje o zagrożeniach, aby przewidzieć, które luki stanowią poważne zagrożenie dla bezpieczeństwa systemu. Zapewnia również kluczowe analizy i praktyczne spostrzeżenia zespołom ds. bezpieczeństwa i programistom, aby pomóc im ograniczyć poważne zagrożenia.

Cechy

- Dostępnych jest wiele dostosowań, aby dopasować się do potrzeb każdego użytkownika.

- Oferuje wysokiej jakości dane, informacje i spostrzeżenia dotyczące luk w zabezpieczeniach.

- Obejmuje szeroki zakres dokładności i pokrycia.

Tenable Nessus ma dwa dostępne plany, Nessus Expert i Nessus Professional.

Nessus Expert jest odpowiedni dla programistów, małych i średnich firm, testerów piór i konsultantów, a jego ceny zaczynają się od 8 838 USD za rok. Nessus Professional jest przeznaczony dla praktyków bezpieczeństwa, a jego ceny zaczynają się od 4000 USD za rok.

Posiada również 24*365-dniowe wsparcie z wyprzedzeniem i szkolenia na żądanie za dodatkową opłatą.

BreachLock

BreachLock to oparta na chmurze platforma SaaS do skanowania i oceny luk w zabezpieczeniach. Pomaga znaleźć możliwe do wykorzystania luki za pomocą ręcznych testów penetracyjnych AWS. Jest zabezpieczony uwierzytelnianiem dwuskładnikowym i nie wymaga dodatkowego sprzętu ani oprogramowania.

Cechy

- Zapewnia pełny przegląd luk w systemie

- Oprogramowanie zapewnia szybkie rozwiązania testowe.

- Wykorzystuje ręczne testy penetracyjne AWS w celu zidentyfikowania wad.

Oprogramowanie BreachLock do zarządzania lukami w zabezpieczeniach przeprowadza comiesięczne skany oparte na sztucznej inteligencji. Powiadamia również użytkowników za pośrednictwem poczty e-mail, gdy zostanie wykryta jakakolwiek luka w zabezpieczeniach.

Końcowe przemyślenia

Niezabezpieczona sieć może mieć niezwykle szkodliwy wpływ, zwłaszcza w przypadku naruszeń danych. Chociaż narzędzia oprogramowania antywirusowego są możliwym rozwiązaniem, są one przede wszystkim reaktywne i mogą pomóc tylko do pewnego stopnia.

Właściciele firm potrzebują rozwiązań, które są o krok do przodu i mogą pomóc w zapobieganiu zagrożeniom bezpieczeństwa, zanim zaatakują ich systemy.

Narzędzia do zarządzania lukami w zabezpieczeniach pomagają dokładnie to zrobić. Te narzędzia programowe pozwalają zespołom ds. bezpieczeństwa jasno zrozumieć zagrożenia, przed którymi stoją, i zastosować odpowiednie środki zaradcze, aby je naprawić.

Wszystkie wymienione powyżej narzędzia pomogą Ci osiągnąć to samo. Mamy nadzieję, że lista była pomocna i będzie przydatna przy wyborze narzędzia do ochrony infrastruktury wewnętrznej.

Możesz także zapoznać się z najlepszym oprogramowaniem do zarządzania zasobami IT dla małych i średnich firm.