Testy penetracyjne stały się kluczowym elementem nowoczesnej strategii ochrony aplikacji internetowych. Płatne rozwiązania do testowania zabezpieczeń są znacznie bardziej efektywne niż te darmowe lub open-source, szczególnie w kontekście zapobiegania atakom na newralgiczne interfejsy API i aplikacje webowe.

Sposoby przeprowadzania cyberataków stale ewoluują. W odpowiedzi na to, firmy, instytucje rządowe i inne organizacje wdrażają coraz bardziej zaawansowane techniki cyberbezpieczeństwa, aby chronić swoje aplikacje przed cyfrowymi zagrożeniami. Jedną z tych technik są testy penetracyjne, które zyskują na popularności i według prognoz firmy konsultingowej Markets and Markets, do 2025 roku osiągną wartość rynkową 4,5 miliarda dolarów.

Co to są testy penetracyjne?

Testy penetracyjne to symulacje cyberataków, przeprowadzane na systemach komputerowych, sieciach, stronach internetowych lub aplikacjach. Zazwyczaj są one realizowane przez wykwalifikowanych specjalistów ds. bezpieczeństwa, którzy próbują przełamać zabezpieczenia organizacji, aby zidentyfikować ich słabe punkty. Istnieją również automatyczne testy, które pozwalają skrócić czas testowania i zredukować koszty.

Celem obu rodzajów testów – zarówno automatycznych, jak i manualnych – jest wykrycie luk w zabezpieczeniach, które cyberprzestępcy mogliby wykorzystać do ataków, aby wyeliminować je przed faktycznym zagrożeniem.

Testy penetracyjne oferują wiele istotnych korzyści, które tłumaczą ich popularność. Jednak mają również pewne wady.

Zalety i wady testów penetracyjnych

Główną zaletą testów penetracyjnych jest możliwość identyfikacji i analizy podatności w celu ich wyeliminowania. Dodatkowo, wyniki tych testów pomagają w poszerzeniu wiedzy o chronionych zasobach cyfrowych, szczególnie aplikacjach internetowych. Pozytywnym efektem ubocznym jest zwiększenie świadomości o bezpieczeństwie i wzmocnienie zaufania klientów.

Praktyka testów penetracyjnych ma również swoje słabe strony. Jedną z najważniejszych jest wysoki koszt błędów popełnionych podczas ich wykonywania. Testy mogą mieć również negatywne implikacje etyczne, ponieważ symulowane są działania przestępców, którzy nie kierują się żadnymi zasadami moralnymi.

Wiele darmowych i open-source’owych narzędzi zabezpieczających jest wystarczających dla małych lub początkujących stron internetowych. Koszt manualnych testów penetracyjnych zależy od umiejętności testerów. Mówiąc wprost, dobre manualne testy są drogie. Ponadto, jeśli testy penetracyjne są przeprowadzane w ramach procesu tworzenia oprogramowania, manualne testowanie może spowolnić cykl rozwoju.

Aby chronić aplikacje internetowe biznesowe przed zagrożeniami, preferowane są płatne rozwiązania do testowania penetracyjnego, które oferują dodatkowe korzyści, takie jak szczegółowe raporty, specjalistyczne wsparcie i zalecenia dotyczące rozwiązywania problemów.

Zapraszam do zapoznania się z najlepszymi, płatnymi rozwiązaniami do testowania penetracyjnego dla krytycznych aplikacji internetowych.

Invicti

Rozwiązania do testów penetracyjnych, takie jak Invicti Vulnerability Scanner, pozwalają firmom w krótkim czasie skanować tysiące aplikacji internetowych i interfejsów API pod kątem luk w zabezpieczeniach. Mogą być one również zintegrowane z cyklem życia oprogramowania (SDLC), aby regularnie sprawdzać aplikacje pod kątem nowo powstałych słabości, które mogą pojawić się przy każdej modyfikacji kodu. Zapobiega to przedostawaniu się luk bezpieczeństwa do środowisk produkcyjnych.

Kluczowym aspektem narzędzi do testowania penetracyjnego jest ich zasięg, czyli zdolność do objęcia wszystkich możliwych ścieżek w aplikacji internetowej lub interfejsie API. Jeśli podatny parametr w API lub aplikacji nie zostanie przetestowany, luka nie zostanie wykryta. Skaner bezpieczeństwa aplikacji internetowych Invicti oferuje najszerszy możliwy zasięg, zapewniając wykrycie wszystkich luk.

Invicti wykorzystuje silnik indeksujący oparty na Chrome, który potrafi interpretować i indeksować każdą aplikację internetową, niezależnie od tego, czy jest to starsza aplikacja, czy aplikacja nowej generacji, o ile jest dostępna za pośrednictwem protokołów HTTP i HTTPS. Silnik indeksowania Invicti obsługuje JavaScript i potrafi indeksować HTML 5, Web 2.0, Java, aplikacje jednostronicowe, a także aplikacje wykorzystujące frameworki JavaScript, takie jak AngularJS lub React.

Indusface WAS

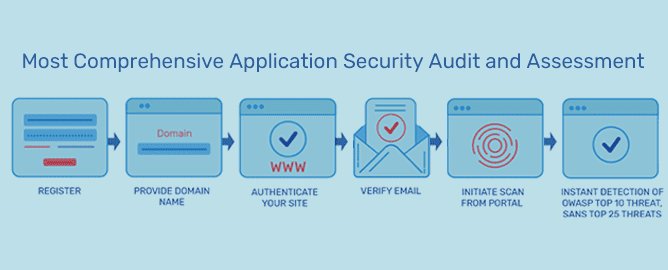

Jeśli chodzi o testy penetracyjne, Indusface WAS (Web Application Scanner) to cenione oprogramowanie, które cieszy się wysokimi ocenami na platformie G2. Obejmuje ono nie tylko skanowanie luk w zabezpieczeniach, ale także zarządzane testy penetracyjne i skanowanie w poszukiwaniu złośliwego oprogramowania.

Z perspektywy testów penetracyjnych, Indusface WAS umożliwia wykonywanie szeregu zadań, takich jak planowane skanowania, wykorzystywanie znanych luk w zabezpieczeniach, nieograniczone testy koncepcji, ocena ryzyka i wsparcie ekspertów ds. testów penetracyjnych.

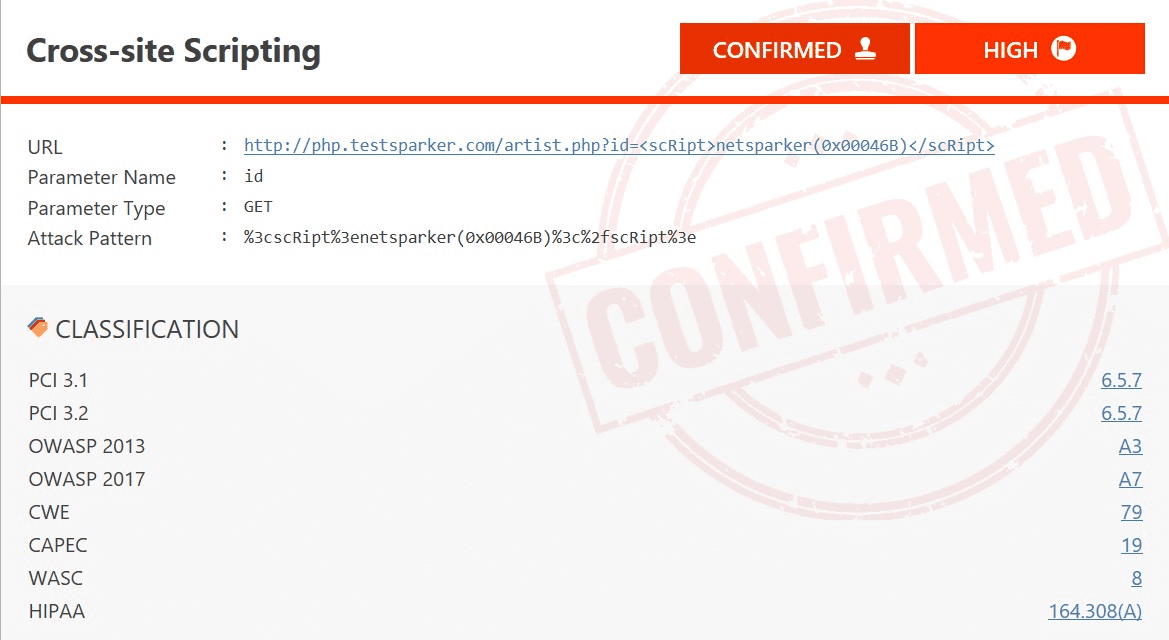

Oprogramowanie gwarantuje, że strona internetowa i aplikacja są stale monitorowane w celu wykrycia typowych luk w zabezpieczeniach, takich jak SQL Injection, podatności z listy OWASP Top 10, Cross-site Scripting i inne. Indusface WAS został zaprojektowany z myślą o prostocie, zapewniając szybką i bezproblemową ochronę.

Ponadto, oprogramowanie do testowania penetracyjnego aktywnie analizuje aplikacje pod kątem nowo wykrytych zagrożeń, natychmiast po ich ujawnieniu.

Łącząc narzędzie do oceny podatności z manualnymi technikami ataków, Indusface WAS analizuje raporty ze skanowania, uwzględniając kontekst biznesowy wykrytych podatności. Zapewnia to brak fałszywych alarmów i pozwala priorytetyzować niebezpieczne luki.

Indusface WAS obsługuje platformy takie jak Android, iOS i Windows. Jest unikalne w testowaniu penetracyjnym API, pomagając zapewnić, że punkty końcowe API są skonfigurowane tak, aby spełniały pojawiające się wymagania bezpieczeństwa.

Dzięki Indusface WAS można znaleźć każdą lukę w zabezpieczeniach i zwiększyć siłę swojego bezpieczeństwa.

Nessus

Nessus oferuje testy penetracyjne, które pomagają specjalistom ds. bezpieczeństwa szybko identyfikować i naprawiać luki w zabezpieczeniach. Narzędzie potrafi wykrywać awarie oprogramowania, brakujące poprawki, złośliwe oprogramowanie i nieprawidłowe konfiguracje w różnych systemach operacyjnych, urządzeniach i aplikacjach.

Nessus umożliwia wykonywanie skanów z uwierzytelnieniem na różnych serwerach. Ponadto, predefiniowane szablony ułatwiają pracę z wieloma urządzeniami sieciowymi, takimi jak zapory i przełączniki.

Głównym celem Nessusa jest sprawienie, aby testy penetracyjne i ocena podatności były proste i intuicyjne. Umożliwia to dzięki konfigurowalnym raportom, predefiniowanym zasadom i szablonom, aktualizacjom w czasie rzeczywistym oraz unikalnej funkcjonalności, która wycisza pewne luki w zabezpieczeniach, aby nie były one wyświetlane przez określony czas w domyślnym widoku wyników skanowania. Użytkownicy tego narzędzia zwracają szczególną uwagę na możliwość dostosowywania raportów i edycji elementów takich jak logotypy i poziomy ważności.

Użytkownicy newsblog.pl otrzymują 10% rabatu na zakup produktów Nessus, używając kodu kuponu SAVE10.

Narzędzie oferuje nieograniczone możliwości rozwoju dzięki architekturze wtyczek. Badacze dostawcy nieustannie dodają wtyczki do ekosystemu, aby uwzględnić obsługę nowych interfejsów lub nowych rodzajów zagrożeń.

Intruder

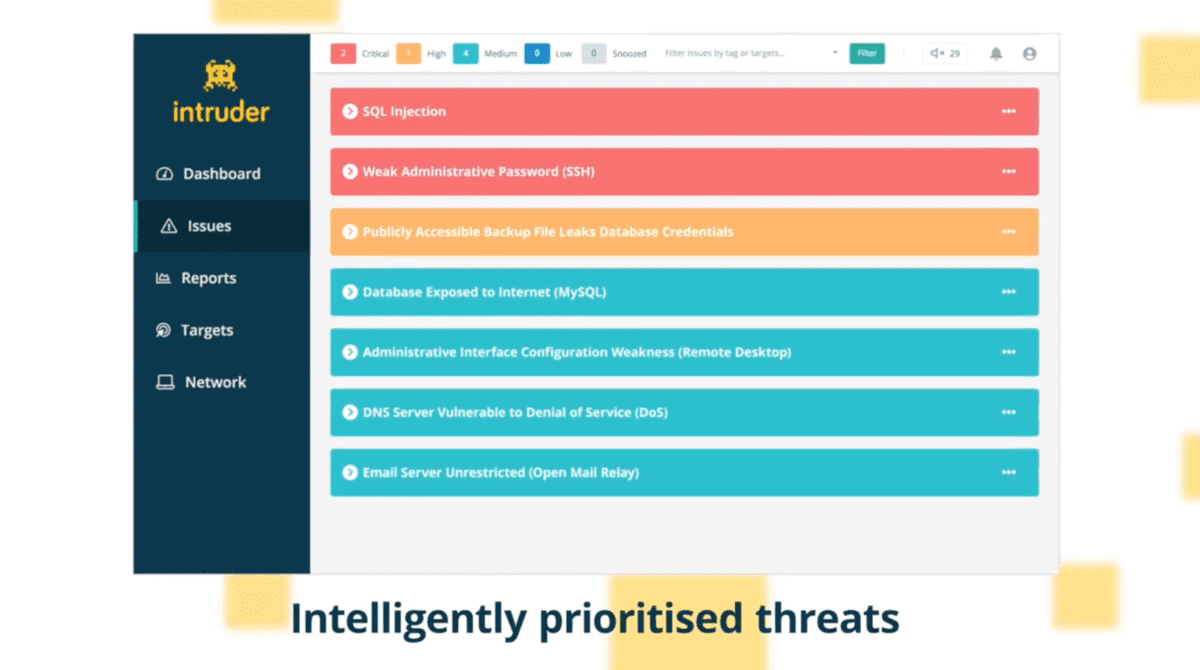

Intruder to automatyczny skaner luk w zabezpieczeniach, który potrafi wykryć słabe punkty w infrastrukturze cyfrowej organizacji, zapobiegając kosztownym utratom lub ujawnieniu danych.

Intruder bezproblemowo integruje się z środowiskiem technicznym, testując bezpieczeństwo systemów z perspektywy internetu, czyli z punktu widzenia potencjalnych cyberprzestępców. Do tego celu wykorzystuje oprogramowanie penetracyjne, które wyróżnia się prostotą i szybkością, zapewniając ochronę w możliwie najkrótszym czasie.

Intruder oferuje funkcję o nazwie Emerging Threat Scans, która proaktywnie sprawdza system pod kątem nowych luk w zabezpieczeniach, natychmiast po ich ujawnieniu. Ta funkcja jest tak samo przydatna dla małych firm, jak i dla dużych, ponieważ zmniejsza nakład pracy ręcznej wymaganej do monitorowania najnowszych zagrożeń.

W ramach swojego zaangażowania w prostotę, Intruder wykorzystuje algorytm redukcji szumów, który oddziela informacje o charakterze informacyjnym od tych, które wymagają podjęcia działań. Dzięki temu użytkownik może skoncentrować się na tym, co jest najważniejsze dla firmy. Wykrywanie przeprowadzane przez Intruder obejmuje:

- Problemy z zabezpieczeniami warstwy internetowej, takie jak wstrzykiwanie SQL i skrypty między witrynami (XSS).

- Słabości infrastruktury, takie jak możliwość zdalnego wykonania kodu.

- Błędy konfiguracji zabezpieczeń, takie jak słabe szyfrowanie i niepotrzebnie ujawnione usługi.

Pełna lista wszystkich ponad 10 000 kontroli przeprowadzanych przez Intruder jest dostępna na jego portalu internetowym.

Probely

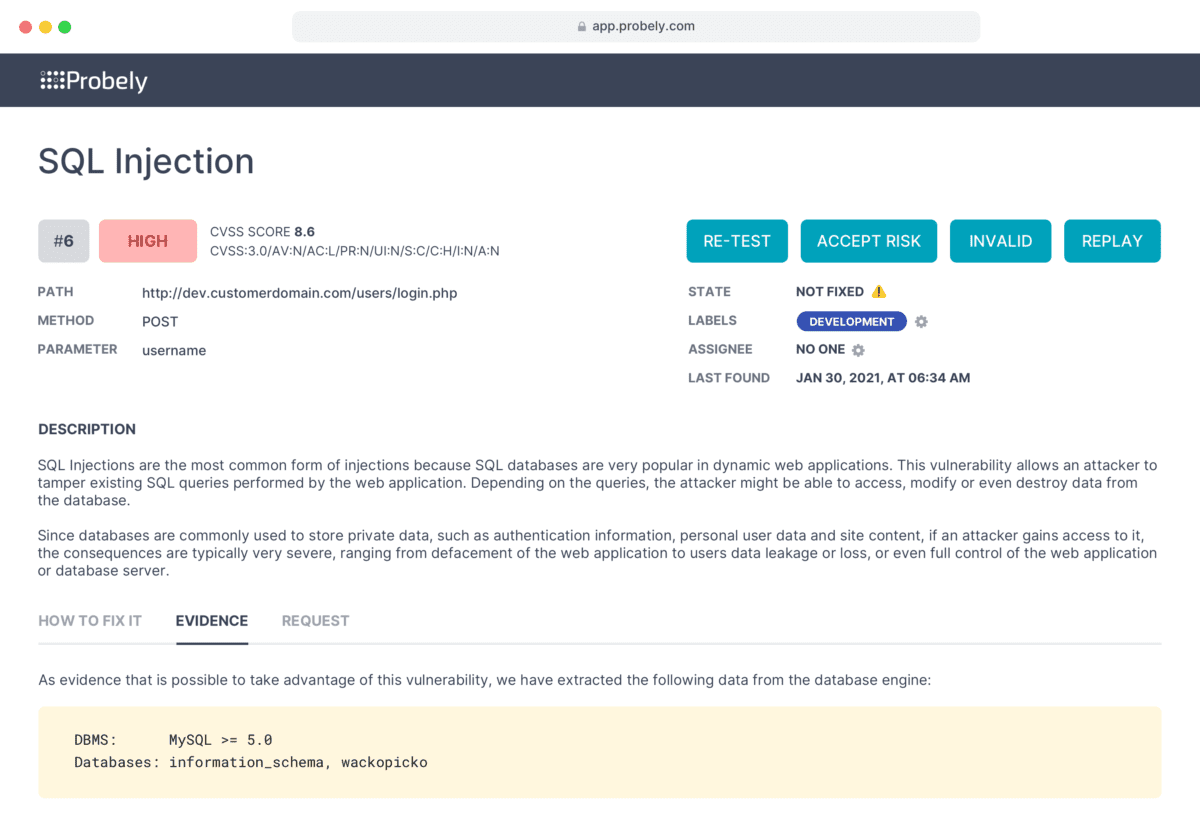

Wiele rozwijających się firm nie zatrudnia specjalistów ds. cyberbezpieczeństwa i polega na swoich zespołach programistycznych lub DevOps w zakresie testów bezpieczeństwa. Standardowa edycja Probely została zaprojektowana specjalnie, aby ułatwić testy penetracyjne w takich firmach.

Cała platforma Probely została zaprojektowana z myślą o potrzebach rozwijających się firm. Produkt jest intuicyjny i łatwy w obsłudze, co pozwala na rozpoczęcie skanowania w mniej niż 5 minut. Wyniki skanowania są wyświetlane wraz ze szczegółowymi instrukcjami dotyczącymi naprawy wykrytych problemów.

Dzięki Probely testy bezpieczeństwa przeprowadzane przez zespoły DevOps lub programistyczne stają się bardziej niezależne od specjalistów ds. bezpieczeństwa. Ponadto, testy można zintegrować z SDLC, aby zautomatyzować je i włączyć w potok produkcyjny oprogramowania.

Probely integruje się za pomocą wtyczek z popularnymi narzędziami do tworzenia zespołów, takimi jak Jenkins, Jira, Azure DevOps i CircleCI. W przypadku narzędzi bez dedykowanej wtyczki, Probely można zintegrować za pomocą interfejsu API, który oferuje taką samą funkcjonalność, jak aplikacja internetowa. Nowe funkcje są najpierw dodawane do API, a następnie do interfejsu użytkownika.

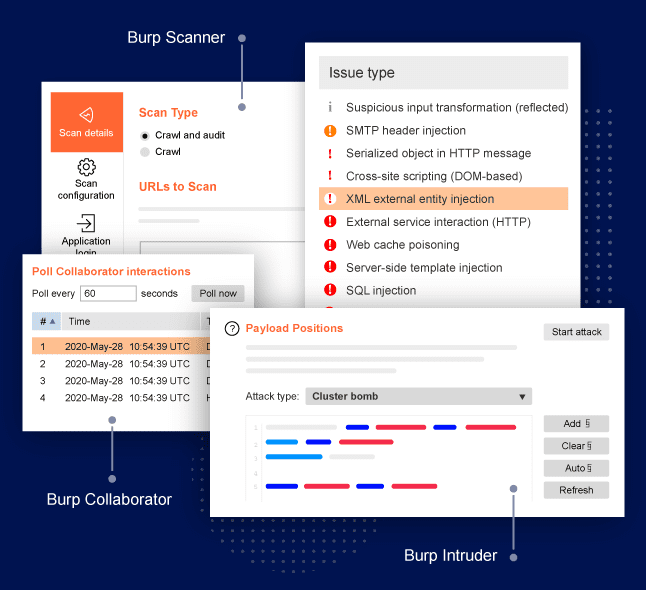

Burp Suite

Burp Suite Professional wyróżnia się automatyzacją powtarzalnych zadań testowych, a także głęboką analizą za pomocą manualnych lub półautomatycznych narzędzi do testowania bezpieczeństwa. Narzędzia te są przeznaczone do testowania 10 najpopularniejszych luk OWASP oraz najnowszych technik hakerskich.

Funkcje manualnego testowania penetracyjnego w Burp Suite pozwalają na przechwytywanie wszystkiego, co widzi przeglądarka. Dzieje się tak dzięki potężnemu serwerowi proxy, który umożliwia modyfikowanie komunikacji HTTP/S przepływającej przez przeglądarkę. Poszczególne wiadomości WebSocket można modyfikować i ponownie wysyłać w celu późniejszej analizy odpowiedzi – wszystko w tym samym oknie. W wyniku testów wszystkie ukryte powierzchnie ataku są ujawniane dzięki zaawansowanej funkcji automatycznego wykrywania niewidocznej zawartości.

Dane uzyskane w wyniku analizy są grupowane i przechowywane na przejrzystej mapie witryny z funkcjami filtrowania i adnotacji. Procesy dokumentacji i naprawy są uproszczone dzięki generowaniu czytelnych raportów dla użytkowników końcowych.

Oprócz interfejsu użytkownika, Burp Suite Professional oferuje rozbudowane API, które daje dostęp do jego wewnętrznej funkcjonalności. Dzięki temu zespoły programistyczne mogą tworzyć własne rozszerzenia, aby zintegrować testy penetracyjne ze swoimi procesami.

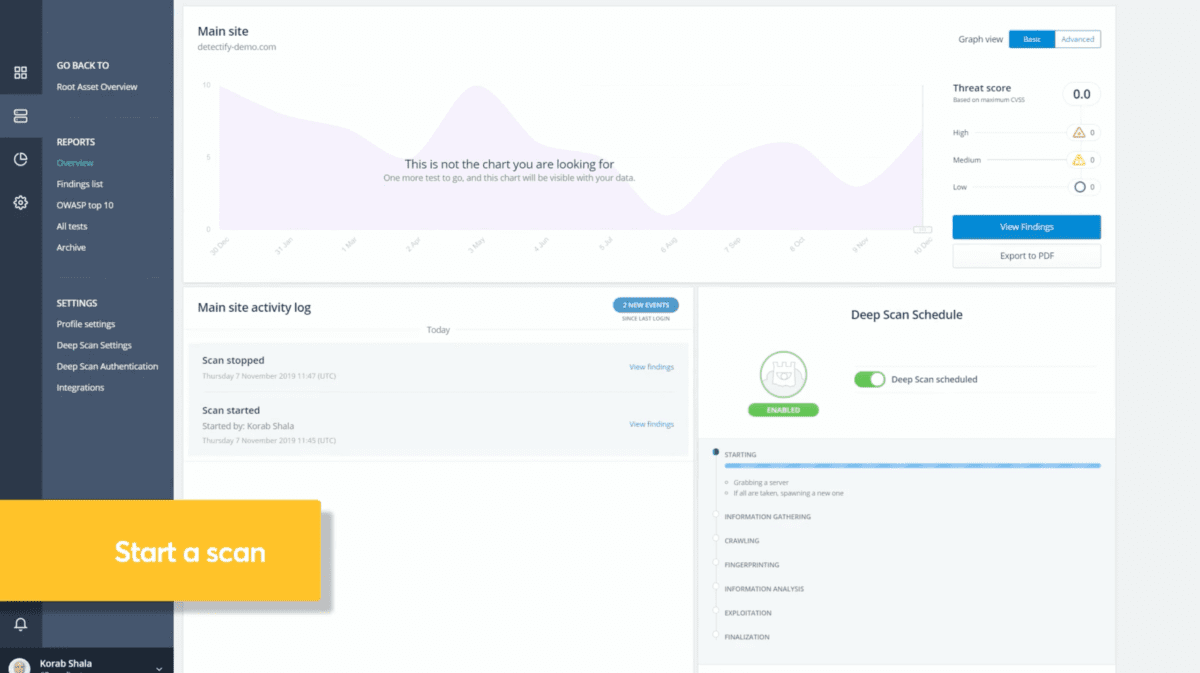

Detectify

Detectify to w pełni zautomatyzowane narzędzie do testowania penetracyjnego, które pozwala firmom na monitorowanie zagrożeń dla ich zasobów cyfrowych.

Rozwiązanie Deep Scan Detectify automatyzuje kontrole bezpieczeństwa i pomaga w znajdowaniu nieudokumentowanych luk w zabezpieczeniach. Monitoring zasobów stale obserwuje subdomeny, szukając ujawnionych plików, nieautoryzowanych wejść i błędnych konfiguracji.

Testy penetracyjne są częścią pakietu narzędzi do inwentaryzacji i monitorowania zasobów cyfrowych. Pakiet obejmuje skanowanie luk w zabezpieczeniach, wykrywanie hostów i identyfikację oprogramowania. Kompleksowy pakiet pozwala uniknąć przykrych niespodzianek, takich jak nieznane hosty z lukami w zabezpieczeniach lub subdomeny, które łatwo przejąć.

Detectify pozyskuje najnowsze informacje dotyczące bezpieczeństwa od społeczności starannie dobranych etycznych hakerów i opracowuje je w postaci testów podatności. Dzięki temu zautomatyzowane testy penetracyjne Detectify zapewniają dostęp do ekskluzywnych informacji o bezpieczeństwie i testowania ponad 2000 luk w aplikacjach internetowych, w tym OWASP top 10.

Jeśli chcesz być chroniony przed nowymi lukami, które pojawiają się praktycznie codziennie, potrzebujesz czegoś więcej niż kwartalne testy penetracyjne. Detectify oferuje usługę Deep Scan, która zapewnia nieograniczoną liczbę skanów oraz bazę wiedzy z ponad 100 wskazówkami naprawczymi. Usługa oferuje również integrację z narzędziami do współpracy, takimi jak Slack, Splunk, PagerDuty i Jira.

Detectify oferuje bezpłatny 14-dniowy okres próbny, który nie wymaga podawania danych karty kredytowej ani innych form płatności. W okresie próbnym można wykonać dowolną liczbę skanów.

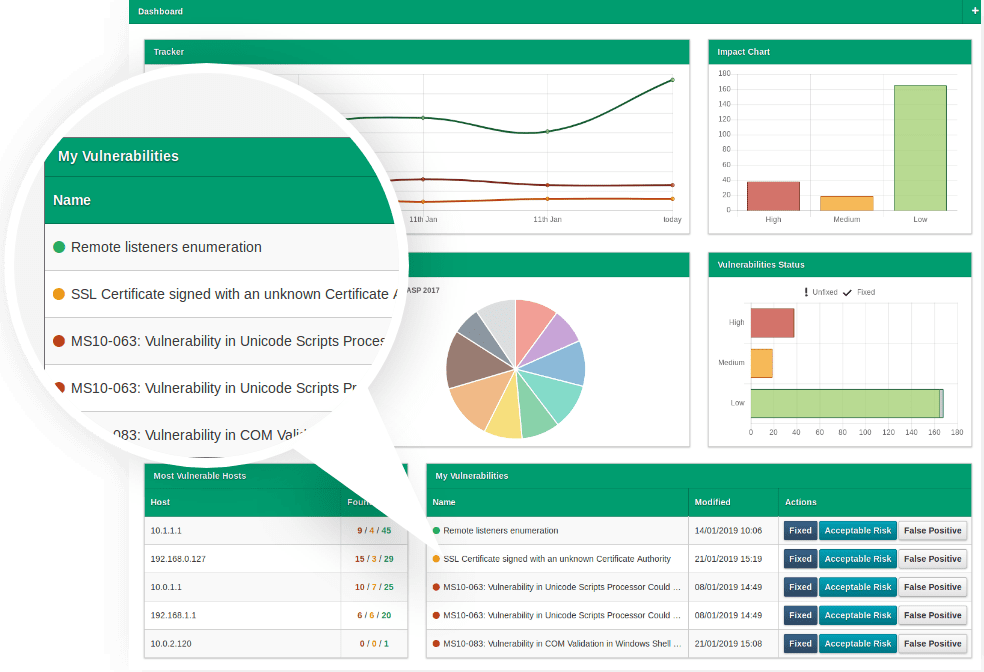

AppCheck

AppCheck to kompletna platforma do skanowania bezpieczeństwa, stworzona przez specjalistów od testów penetracyjnych. Została zaprojektowana w celu automatycznego wykrywania problemów związanych z bezpieczeństwem w aplikacjach, stronach internetowych, infrastrukturach chmury i sieciach.

Rozwiązanie do testów penetracyjnych AppCheck integruje się z narzędziami programistycznymi, takimi jak TeamCity i Jira, umożliwiając przeprowadzanie ocen na wszystkich etapach cyklu życia aplikacji. Interfejs API JSON umożliwia integrację z narzędziami, które nie są zintegrowane natywnie.

Dzięki AppCheck można uruchomić skanowanie w kilka sekund dzięki wstępnie wbudowanym profilom skanowania, opracowanym przez ekspertów ds. bezpieczeństwa AppCheck. Nie trzeba pobierać ani instalować żadnego oprogramowania, aby rozpocząć skanowanie. Po zakończeniu, wyniki są prezentowane w sposób szczegółowy i zrozumiały, zawierając również porady dotyczące naprawy wykrytych luk.

Rozbudowany system planowania pozwala zapomnieć o konieczności ręcznego uruchamiania skanów. Za jego pomocą można skonfigurować dopuszczalne okna skanowania, wraz z automatycznymi przerwami i wznowieniami. Można również skonfigurować automatyczne powtarzanie skanowania, aby mieć pewność, że żadna nowa luka nie pozostanie niezauważona.

Konfigurowalny pulpit nawigacyjny zapewnia pełny i przejrzysty wgląd w stan bezpieczeństwa. Umożliwia wykrywanie trendów w zakresie podatności na zagrożenia, śledzenie postępów napraw i przeglądanie obszarów środowiska, które są najbardziej narażone.

Licencje AppCheck nie nakładają żadnych ograniczeń, oferując nieograniczoną liczbę użytkowników i skanowań.

Qualys

Skanowanie aplikacji internetowych Qualys (WAS) to rozwiązanie do testów penetracyjnych, które wykrywa i kataloguje wszystkie aplikacje internetowe w sieci, niezależnie od ich liczby. Qualys WAS umożliwia oznaczanie aplikacji internetowych, a następnie wykorzystywanie ich w raportach kontrolnych oraz ograniczanie dostępu do danych ze skanowania.

Funkcja Dynamic Deep Scan WAS obejmuje wszystkie aplikacje, w tym te w fazie rozwoju, usługi IoT oraz interfejsy API urządzeń mobilnych. Jego zakres obejmuje również instancje chmury publicznej z progresywnymi, złożonymi i uwierzytelnionymi skanami. Zapewnia natychmiastowy wgląd w luki, takie jak wstrzykiwanie SQL, cross-site scripting (XSS) oraz wszystkie z listy OWASP Top 10. Do przeprowadzania testów penetracyjnych, WAS wykorzystuje zaawansowane skrypty z Selenium, systemem automatyzacji przeglądarki o otwartym kodzie źródłowym.

Aby skanowanie było bardziej efektywne, Qualys WAS może działać na puli wielu komputerów, stosując automatyczne równoważenie obciążenia. Jego funkcje planowania pozwalają ustawić dokładny czas rozpoczęcia i trwania skanowania.

Dzięki modułowi wykrywania złośliwego oprogramowania z analizą zachowania, Qualys WAS może identyfikować i raportować istniejące złośliwe oprogramowanie w aplikacjach i stronach internetowych. Informacje o lukach w zabezpieczeniach, uzyskane dzięki automatycznemu skanowaniu, można połączyć z informacjami zebranymi podczas manualnych testów penetracyjnych, aby uzyskać pełny obraz stanu bezpieczeństwa aplikacji internetowej.

Gotowy na premium?

Wraz ze wzrostem powierzchni i krytyczności infrastruktury aplikacji internetowych, darmowe lub open-source’owe rozwiązania do testów penetracyjnych stają się niewystarczające. Właśnie wtedy warto rozważyć płatne rozwiązanie do testowania penetracji. Wszystkie przedstawione tutaj opcje oferują różne plany dostosowane do różnych potrzeb, dlatego warto dokładnie przeanalizować, które z nich najlepiej odpowiada wymaganiom, aby rozpocząć testowanie aplikacji i przewidywanie działań potencjalnych napastników.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.