„Znając przeciwnika i znając samego siebie, nie musisz obawiać się wyniku nawet stu starć.” – Sun Tzu

Dla każdego testera penetracyjnego lub specjalisty ds. cyberbezpieczeństwa, dogłębne rozeznanie w celach ataku jest absolutnie niezbędne. Posiadanie wiedzy na temat narzędzi, które umożliwiają szybkie i precyzyjne pozyskiwanie informacji, znacząco ułatwia identyfikację słabych punktów systemu.

W tym opracowaniu zaprezentujemy listę dostępnych online narzędzi, które mogą okazać się nieocenione w procesie gromadzenia danych i przygotowania do testów penetracyjnych.

Identyfikacja stosu technologicznego celu

Zanim rozpoczniemy poszukiwania adresów e-mail czy innych danych zewnętrznych, warto na samym początku ustalić, jakiego rodzaju technologie wykorzystuje analizowany system. Przykładowo, jeśli stwierdzimy, że cel opiera się na PHP Laravel i MySQL, będziemy mogli precyzyjniej dobrać odpowiednie metody ataku i eksploity.

BuiltWith

BuiltWith to zaawansowane narzędzie do identyfikacji technologii, działające jako swoisty profiler. Dostarcza testerom penetracyjnym bieżących informacji o systemie docelowym poprzez interfejsy API domeny oraz API domeny na żywo. Pierwszy z nich udostępnia dane techniczne, takie jak używane systemy analityczne, wtyczki, frameworki czy biblioteki.

API domeny opiera się na obszernej bazie danych BuiltWith, która zawiera zarówno aktualne, jak i historyczne dane technologiczne.

Pole wyszukiwania w serwisie oferuje te same informacje co API domeny. API na żywo domeny natomiast, przeprowadza szczegółową analizę wybranej domeny lub adresu URL w czasie rzeczywistym.

Oba interfejsy API mogą zostać zintegrowane z systemami zabezpieczeń, aby dostarczać użytkownikom końcowym szczegółowe informacje techniczne.

Wappalyzer

Wappalyzer to kolejne narzędzie do profilowania technologicznego, które umożliwia pozyskanie informacji o technologiach wykorzystywanych przez cel. Jeśli chcesz dowiedzieć się, jaki system CMS lub jakie biblioteki i frameworki są używane, Wappalyzer jest doskonałym wyborem.

Dostępnych jest kilka metod użycia. Możemy skorzystać z API wyszukiwania, które jest najczęściej wykorzystywane przez specjalistów ds. bezpieczeństwa do integracji Wappalyzera z własnymi systemami. Alternatywnie, możemy zainstalować Wappalyzer jako rozszerzenie przeglądarki dla Chrome, Firefox i Edge.

Odkrywanie subdomen celu

Domena to zasadnicza nazwa strony internetowej. Subdomena to rozszerzenie tej nazwy.

Zazwyczaj każda domena posiada przynajmniej jedną subdomenę. Dlatego tak istotna jest umiejętność ich identyfikacji.

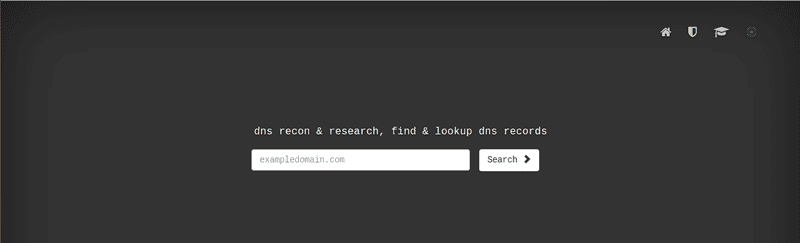

Dnsdumpster

Dnsdumpster to darmowe narzędzie do analizy domen, które efektywnie wykrywa subdomeny powiązane z badanym celem. Wykorzystuje dane z Shodan, MaxMind oraz innych wyszukiwarek. W darmowej wersji narzędzia istnieje limit przeszukiwanych domen. Jeśli chcemy go ominąć, warto rozważyć zakup komercyjnej wersji Domain Profiler.

Sposób działania Domain Profiler jest zbliżony do Dnsdumpster, ale oferuje dodatkowe informacje, takie jak rekordy DNS. Usługa nie jest jednak darmowa i wymaga pełnego członkostwa.

Zarówno Dnsdumpster, jak i Domain Profiler, są produktami hackertarget.com.

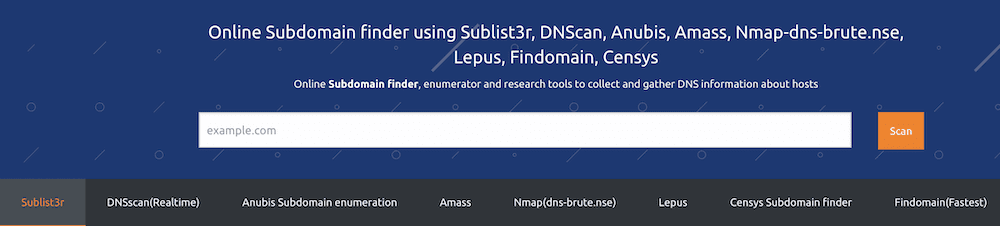

nmmapper

nmmapper do wyszukiwania subdomen wykorzystuje zaawansowane narzędzia, takie jak Sublister, DNScan, Lepus i Amass.

NMMAPER oferuje również szereg innych narzędzi, takich jak test ping, wyszukiwanie DNS czy detektor WAF.

Poszukiwanie adresów e-mail

Aby efektywnie sprawdzić podatność firmy na ataki phishingowe, niezbędne jest uzyskanie adresów e-mail pracowników.

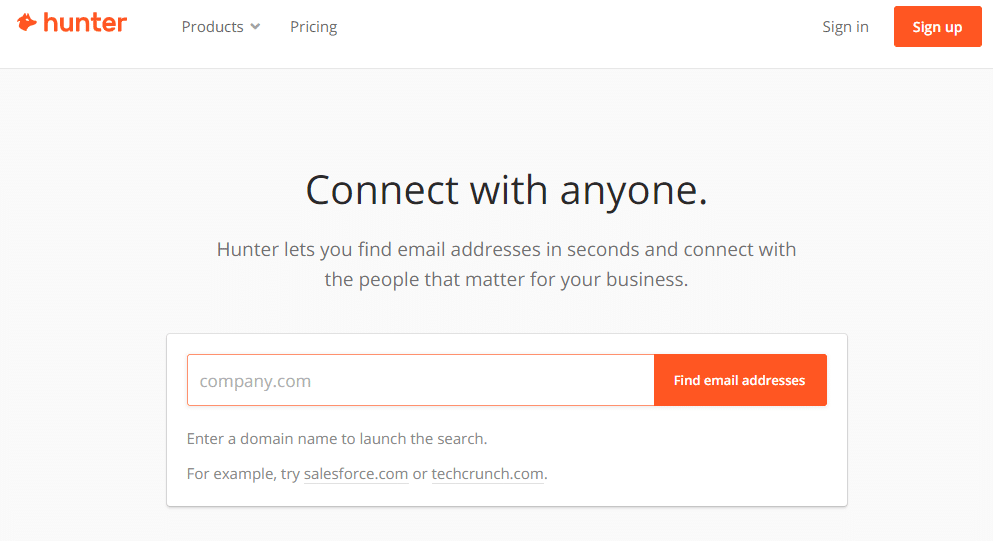

Hunter

Hunter to popularna usługa wyszukiwania adresów e-mail. Umożliwia przeszukiwanie baz danych za pomocą wyszukiwania domeny lub wyszukiwania e-mail. Pierwsza opcja pozwala na znalezienie adresów e-mail na podstawie domeny.

Hunter udostępnia również API.

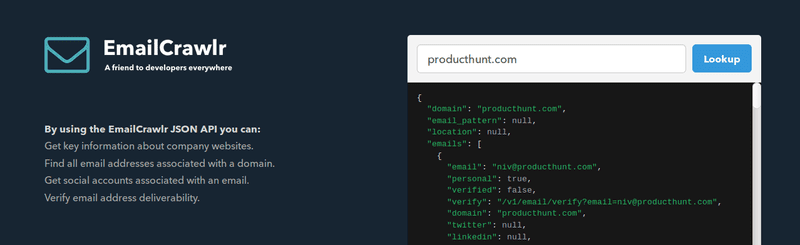

EmailCrawl

Interfejs GUI lub API – wybór należy do Ciebie.

EmailCrawl dostarcza listy adresów e-mail w formacie JSON.

Skrapp

Chociaż Skrapp jest narzędziem przeznaczonym do marketingu e-mailowego, umożliwia również wyszukiwanie adresów e-mail za pomocą funkcji wyszukiwania domen. Dodatkowo oferuje funkcję masowego wyszukiwania e-maili, która umożliwia import plików CSV z listami pracowników i firm, a następnie zwraca adresy e-mail dla całej listy.

Dostępne jest także API dla tych, którzy preferują programowe wyszukiwanie adresów.

Warto również zapoznać się z innymi narzędziami do wyszukiwania adresów e-mail.

Wyszukiwanie folderów i plików

W trakcie testów penetracyjnych istotne jest określenie, jakie pliki i foldery są przechowywane na serwerze. Często zdarza się, że w plikach i folderach ukryte są poufne informacje, takie jak hasła administratorów czy klucze GitHub.

Fuzzer URL

Url Fuzzer to usługa online oferowana przez Pentest-Tools. Wykorzystuje niestandardowe słowniki do odkrywania ukrytych plików i katalogów. Słownik ten zawiera ponad 1000 najczęściej wykorzystywanych nazw plików i folderów.

Oferuje dwa tryby skanowania: lekki i pełny. Pełne skanowanie jest dostępne tylko dla zarejestrowanych użytkowników.

Pentest Tools oferuje ponad 20 narzędzi do gromadzenia informacji, testowania bezpieczeństwa stron internetowych, skanowania infrastruktury i wspierania procesu eksploatacji.

Inne ważne informacje

W sytuacji, gdy potrzebujemy informacji o urządzeniach podłączonych do Internetu, takich jak routery, kamery internetowe, drukarki, czy lodówki, niezastąpiony jest Shodan.

Shodan

Shodan jest doskonałym narzędziem do uzyskania szczegółowych informacji na temat wspomnianych urządzeń. Podobnie jak Google, Shodan jest wyszukiwarką, ale skupia się na indeksowaniu niewidocznych części Internetu w poszukiwaniu danych o urządzeniach. Jest to wyszukiwarka dedykowana cyberbezpieczeństwu, ale może być używana przez każdego, kto chce dowiedzieć się więcej o tych urządzeniach.

Shodan pozwala na przykład sprawdzić, ile firm korzysta z serwerów Nginx, albo ile serwerów Apache działa w danym regionie. Dodatkowo, zapewnia możliwość filtrowania wyników.

Narzędzia do wyszukiwania exploitów

W tej części artykułu przedstawimy narzędzia i serwisy, które pomogą specjalistom ds. bezpieczeństwa w wyszukiwaniu exploitów.

Burza Pakietów

Burza Pakietów, znana z publikowania aktualnych i historycznych artykułów i narzędzi związanych z bezpieczeństwem informacji, udostępnia również aktualne exploity do testowania CVE. Jest prowadzona przez grupę ekspertów ds. cyberbezpieczeństwa.

Exploit-DB

Exploit-DB to najbardziej popularna, darmowa baza danych exploitów. Jest to projekt firmy Offensive Security, który gromadzi publicznie dostępne exploity, zgłaszane przez społeczność, w celu testów penetracyjnych.

Laboratorium Podatności

Laboratorium Podatności to rozbudowana baza danych luk w zabezpieczeniach, która zawiera exploity i dowody koncepcji. Przed przystąpieniem do korzystania z zasobów, niezbędne jest założenie konta użytkownika.

Podsumowanie

Mam nadzieję, że wymienione narzędzia okażą się pomocne w Waszej pracy. Pamiętajcie, że powinny być one wykorzystywane wyłącznie w celach edukacyjnych lub za zgodą właściciela analizowanego systemu.

Zachęcam również do zapoznania się z narzędziami wspomagającymi proces dochodzeniowy.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.