Cyberprzestępcy coraz częściej wykorzystują luki w przeglądarkach internetowych, aby przeniknąć do komputerów użytkowników lub systemów firmowych. Tworzą w tym celu złośliwe strony, które mogą instalować szkodliwe oprogramowanie i wyrządzać nieodwracalne szkody. Na szczęście istnieje rozwiązanie, które pozwala zwiększyć bezpieczeństwo podczas przeglądania sieci – jest nim izolacja przeglądarki.

Zastanawiasz się, czym dokładnie jest ta technologia, jak działa i jakie korzyści przynosi jej stosowanie? Zapraszam do lektury, aby poznać odpowiedzi na te pytania.

Izolacja przeglądarki – co to takiego?

Izolacja przeglądarki, nazywana też izolacją sieci, to zaawansowane rozwiązanie z zakresu cyberbezpieczeństwa. Polega ono na odizolowaniu sesji przeglądania od systemu operacyjnego urządzenia użytkownika. Dzieje się to w specjalnie wydzielonym środowisku, takim jak maszyna wirtualna, piaskownica lub chmura, co chroni przed zagrożeniami płynącymi z sieci.

W normalnych warunkach, po wpisaniu adresu strony, przeglądarka pobiera treść i kod z serwera, a następnie wykonuje kod na urządzeniu użytkownika. Ten proces, choć z pozoru nieszkodliwy, niesie ze sobą ryzyko.

Cyberprzestępca może stworzyć złośliwą witrynę lub aplikację internetową zawierającą szkodliwy kod i rozsyłać do niej linki np. w ramach ataków phishingowych. Kliknięcie takiego łącza powoduje, że złośliwy kod zostaje automatycznie pobrany na urządzenie, infekując je lub całą sieć.

Izolacja przeglądarki stanowi dodatkową barierę ochronną, ograniczając aktywność przeglądania do odizolowanego środowiska.

Jak działa izolacja przeglądarki?

Istotą izolacji przeglądarki jest separacja sesji przeglądania od reszty systemu. Oznacza to, że przeglądarka działa w swoim własnym, odizolowanym środowisku i nie wchodzi w bezpośrednią interakcję z systemem operacyjnym urządzenia.

W przypadku kontaktu ze złośliwym oprogramowaniem, nie ma ono możliwości wydostania się poza odizolowane środowisko. Dzięki temu urządzenie użytkownika pozostaje bezpieczne od zagrożeń internetowych.

Sposoby działania izolacji przeglądarki mogą się różnić, ale zazwyczaj proces wygląda następująco:

- Aktywność przeglądania jest przenoszona poza system użytkownika i uruchamiana w środowisku wirtualnym lub w chmurze.

- Po zakończeniu sesji przeglądania, środowisko to jest automatycznie usuwane. Dzięki temu wszelka złośliwa zawartość lub ukryty kod, który mógł się pojawić w trakcie sesji, zostaje całkowicie zlikwidowany.

- Przy ponownym uruchomieniu bezpiecznej, wirtualnej przeglądarki, użytkownik otrzymuje czyste, wolne od złośliwego oprogramowania środowisko.

Izolacja przeglądarki umożliwia użytkownikom normalne przeglądanie stron, jednocześnie chroniąc ich urządzenia i sieci firmowe przed złośliwym oprogramowaniem i innymi zagrożeniami.

Najlepsze w tym wszystkim jest to, że użytkownicy zazwyczaj nie zauważają żadnej różnicy – przeglądarka działa tak samo, jakby była zainstalowana lokalnie.

Rodzaje izolacji przeglądarki

Istnieją trzy główne techniki izolacji przeglądarki, które warto poznać:

#1. Zdalna izolacja przeglądarki

Źródło obrazu: Cloudflare

Źródło obrazu: Cloudflare

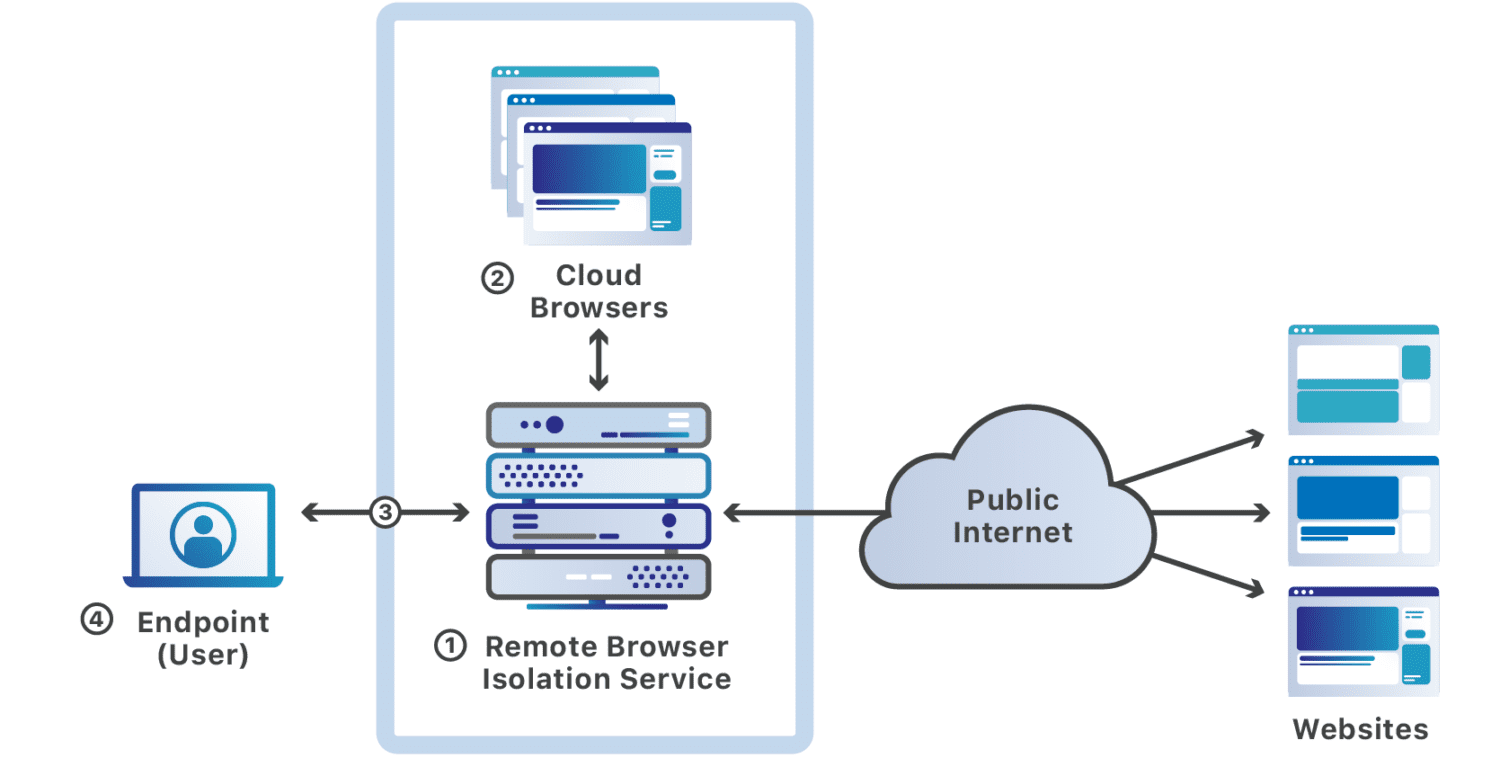

W przypadku zdalnej izolacji przeglądarki (RBI, ang. Remote Browser Isolation) sesja przeglądania jest hostowana na zdalnym serwerze, poza urządzeniem użytkownika i siecią firmową.

RBI odpowiada za ładowanie stron i wykonywanie kodu JavaScript na serwerze w chmurze. Dzięki temu sieć organizacji jest chroniona przed szkodliwą zawartością, złośliwymi pobraniami i innymi zagrożeniami.

Jak dokładnie działa zdalna izolacja przeglądarki?

Oto kilka kluczowych metod:

- Dostawca usług RBI przesyła użytkownikowi strumień wideo lub obrazy, które odzwierciedlają jego aktywność w przeglądarce. Metoda ta nazywana jest również „wypychaniem pikseli”. Użytkownik końcowy otrzymuje jedynie obraz, a nie kod, co uniemożliwia wykonanie złośliwego kodu na jego urządzeniu.

- Dostawcy usług zdalnej izolacji przeglądarki otwierają i modyfikują strony internetowe, usuwając złośliwą zawartość, zanim trafią one do użytkownika. Jest to technika zwana dublowaniem DOM.

#2. Lokalna izolacja przeglądarki

Lokalna izolacja przeglądarki chroni użytkowników w podobny sposób, jak zdalna izolacja, ale z tą różnicą, że aktywność przeglądania jest hostowana na serwerach zarządzanych przez samą organizację.

Wadą lokalnej izolacji jest konieczność utrzymywania własnych serwerów, co może być kosztowne.

Dodatkowo, izolacja odbywa się zazwyczaj w obrębie zapory sieciowej organizacji. Oznacza to, że urządzenia użytkowników są chronione przed złośliwym kodem JavaScript, ale wewnętrzna sieć firmy nadal może być narażona na zagrożenia.

Dlatego, z perspektywy bezpieczeństwa, lepszym wyborem jest zdalna izolacja przeglądarki, oparta na chmurze.

#3. Izolacja przeglądarki po stronie klienta

W tym wariancie izolacji, strony i aplikacje internetowe są ładowane, a powiązany z nimi kod JavaScript jest wykonywany na urządzeniach użytkowników, ale w odizolowanym środowisku, np. przy użyciu piaskownicy lub wirtualizacji.

Kluczowym celem izolacji przeglądarki jest zapobieganie przedostawaniu się szkodliwego kodu do systemu. Jednak izolacja po stronie klienta, mimo że zachodzi w maszynie wirtualnej, nadal ładuje potencjalnie szkodliwą zawartość na urządzenie użytkownika. Stanowi to zagrożenie, dlatego firmy często unikają tego rozwiązania.

Dlaczego potrzebujesz izolowanego środowiska przeglądarki?

Większość przeglądarek internetowych automatycznie wykonuje kod JavaScript związany ze stronami. Cyberprzestępcy wykorzystują ten mechanizm, aby za pomocą złośliwego kodu przeniknąć do systemów i sieci.

Oto typowe zagrożenia, które można zminimalizować, wdrażając izolację przeglądarki:

#1. Ataki typu drive-by download

Przestępcy wykorzystują luki w przeglądarkach, aby instalować złośliwy kod na urządzeniach użytkowników. Wiele stron internetowych wyświetla złośliwe reklamy, które mogą automatycznie pobierać szkodliwy kod. Izolacja przeglądarki sprawia, że kod ten jest pobierany w odizolowanym środowisku, na zdalnym serwerze, oddzielonym od lokalnego komputera.

#2. Przechwytywanie kliknięć (clickjacking)

Atak clickjacking polega na tym, że użytkownik myśli, że klika jeden element, a w rzeczywistości klika inny. Przestępcy wykorzystują tę technikę do kierowania użytkowników na oszukańcze strony, generowania fałszywych przychodów z reklam lub instalowania złośliwego oprogramowania.

Zwirtualizowane przeglądarki często posiadają technologie, które blokują sporą część złośliwego kodu pochodzącego z reklam i stron trzecich.

#3. Malvertising

Przestępcy wprowadzają złośliwy kod do legalnych sieci reklamowych. Kiedy taka reklama wyświetla się na komputerze użytkownika, kod jest wykonywany, infekując urządzenie. Dzięki izolacji przeglądarki kod ten nie jest wykonywany lokalnie.

Całe wykonanie kodu odbywa się w odizolowanym środowisku, najczęściej w chmurze, co chroni lokalne urządzenia przed atakami bazującymi na przeglądarce.

#4. Skrypty między witrynami (Cross-Site Scripting, XSS)

Przestępcy wstrzykują złośliwy kod do popularnych stron internetowych, aby zainstalować złośliwe oprogramowanie na urządzeniach użytkowników odwiedzających te strony.

Wdrożenie izolacji przeglądarki na urządzeniu zwiększa bezpieczeństwo, ponieważ kod jest wykonywany w odizolowanym środowisku w chmurze, z dala od urządzenia.

#5. Ataki phishingowe z przekierowaniem

Hakerzy tworzą strony phishingowe, aby instalować złośliwe oprogramowanie, kraść dane logowania i wyłudzać pieniądze.

Użytkownik odwiedza stronę phishingową, myśląc, że jest na legalnej witrynie, a tak naprawdę trafił na stronę stworzoną przez cyberprzestępcę o nieuczciwych zamiarach.

Większość renomowanych dostawców izolacji przeglądarek stosuje zaawansowane zabezpieczenia internetowe, które blokują strony typu zero-day, uniemożliwiając wejście na stronę phishingową.

#6. Ataki typu Man-in-the-Browser (MITB)

Przestępcy mogą śledzić sesje przeglądania, modyfikować treść i podszywać się pod użytkownika, stosując atak MITB. Ponieważ izolacja przeglądarki eliminuje ścieżkę dostępu do zasobów firmy z poziomu przeglądarki, minimalizuje szkody wyrządzone takim atakiem.

Korzyści z izolacji przeglądarki

Oto kluczowe zalety wdrożenia izolacji przeglądarki w firmie:

Ochrona przed atakami internetowymi

Dzięki oddzieleniu sesji przeglądania od urządzenia, możliwe jest zapobieganie atakom, takim jak złośliwe oprogramowanie, ataki drive-by download i clickjacking.

Oszczędność czasu administratorów IT

Tradycyjnie, administratorzy IT blokują złośliwe witryny, umieszczając je na czarnej liście i monitorują alerty, gdy użytkownicy otwierają potencjalnie niebezpieczne strony.

Izolacja przeglądarki zdejmuje z nich ten ciężar. Ponieważ złośliwy kod nie może wydostać się z odizolowanego środowiska, nie ma potrzeby stosowania rozwiązań do filtrowania sieci.

Wzrost produktywności

Ze względów bezpieczeństwa organizacje często ograniczają dostęp do sieci. Pracownicy mogą mieć zakaz pobierania plików PDF, ze względu na ryzyko ukrytego w nich złośliwego oprogramowania.

Ograniczenia w dostępie do sieci obniżają produktywność. Izolacja przeglądarki umożliwia bezpieczny dostęp do sieci bez ograniczeń, co pozytywnie wpływa na produktywność pracowników.

Ochrona przed phishingiem

Izolacja przeglądarki chroni użytkowników przed phishingiem. E-maile są otwierane na zdalnym serwerze, więc złośliwe załączniki lub kod nie docierają do lokalnych urządzeń.

Wiodący dostawcy izolacji przeglądarek stosują zaawansowane technologie, które blokują witryny i e-maile phishingowe.

Analiza zachowania

Dzięki izolacji przeglądarki, firmy mogą monitorować działania użytkowników w sieci. Pozwala to identyfikować zagrożenia wewnętrzne i wdrażać odpowiednie środki zaradcze.

Mniejsze zapotrzebowanie na skomplikowane zabezpieczenia punktów końcowych

Izolacja przeglądarki, dzięki przeniesieniu sesji przeglądania do chmury lub środowiska wirtualnego, chroni urządzenia użytkowników przed złośliwym oprogramowaniem i innymi zagrożeniami.

Dzięki temu firmy mogą zrezygnować z rozbudowanych i skomplikowanych systemów ochrony punktów końcowych.

Jak wybrać najlepsze narzędzie do izolacji przeglądarki?

Wybierając rozwiązanie do izolacji przeglądarki, upewnij się, że posiada ono następujące funkcje:

- Możliwość integracji z popularnymi klientami poczty, aby zapewnić ochronę przed phishingiem. Otwieranie wszystkich linków z wiadomości w odizolowanym środowisku chmury, uniemożliwia pobranie złośliwego kodu na urządzenie.

- Możliwość skonfigurowania stron internetowych jako „tylko do odczytu” dla podejrzanych witryn. Pomaga to w ochronie przed kradzieżą poświadczeń.

- Zarządzanie korporacyjnymi zasadami przeglądania w oparciu o lokalizację użytkownika, kategorię adresów URL i inne parametry.

- Kompatybilność z architekturą zerowego zaufania i zapewnienie szybkiego przeglądania.

Dodatkowo, rozwiązanie powinno umożliwiać wyłączanie i włączanie funkcji pobierania i przesyłania plików.

Do popularnych rozwiązań izolacji przeglądarki należą m.in. Apozy, Silo, Kasm Workspaces, Seraphic Web Security i Puffin Cloud Isolation.

Izolacja przeglądarki a architektura bezpieczeństwa zerowego zaufania

Model zerowego zaufania opiera się na założeniu, że nikomu nie należy ufać bezwzględnie. Konieczne jest weryfikowanie każdego użytkownika, aplikacji i ruchu sieciowego.

Innymi słowy, nie należy ufać z góry żadnemu elementowi. Nawet jeśli strona internetowa była do tej pory bezpieczna, może stać się zagrożeniem w przyszłości.

Dlatego, aby wdrożyć koncepcję zerowego zaufania, każda strona internetowa powinna być sprawdzana pod kątem złośliwej zawartości przy każdym jej załadowaniu. Izolacja przeglądarki to umożliwia.

Izolacja przeglądarki zapobiega atakom, przenosząc aktywność przeglądania do odizolowanego środowiska, zamiast polegać na zachowaniu użytkownika zgodnym z zasadami bezpieczeństwa.

Wyzwania związane z izolacją przeglądarki

Technologia izolacji przeglądarki zwiększa poziom cyberbezpieczeństwa, ale przed wyborem dostawcy warto wziąć pod uwagę pewne wady związane z przetwarzaniem i doświadczeniem użytkownika:

Niedostateczna ochrona

W przypadku izolacji opartej na dublowaniu DOM, część złośliwej zawartości jest filtrowana przed przesłaniem reszty strony do użytkownika.

Jednak zaawansowane strony phishingowe mogą ukrywać złośliwą treść w sposób, który nie zostanie wychwycony przez dostawcę izolacji przeglądarki. To naraża urządzenia użytkowników na ataki internetowe.

Ograniczona obsługa witryn

Usuwanie złośliwej zawartości ze stron internetowych, w procesie tworzenia kopii DOM, może powodować nieprawidłowe wyświetlanie stron lub ich całkowite uszkodzenie.

Ponadto, zmiany wprowadzane przez właścicieli witryn mogą powodować nieprawidłowe działanie mechanizmu rekonstrukcji modelu DOM.

Opóźnienia

W przypadku zdalnej izolacji, cały ruch sieciowy jest kierowany przez system w chmurze, zanim trafi do użytkownika. Może to skutkować opóźnieniami i pogorszeniem komfortu użytkowania.

Koszty

Wdrożenie zdalnej izolacji wymaga analizowania firmowego ruchu sieciowego w chmurze. Przesyłanie strumieniowe zaszyfrowanych pikseli stron wymaga dużej przepustowości i mocy obliczeniowej. Dla wielu organizacji, wdrożenie tego typu rozwiązań dla wszystkich pracowników może okazać się zbyt kosztowne.

Podsumowanie

Przeglądarki internetowe są niezbędne do korzystania z sieci. Tradycyjne przeglądarki nie zapewniają jednak wystarczającej ochrony przed atakami, takimi jak phishing, złośliwe oprogramowanie czy clickjacking. Warto zatem rozważyć wdrożenie izolacji przeglądarki, aby chronić swoje dane i systemy.

Nawet jeśli nie pracujesz w środowisku korporacyjnym, możesz czerpać korzyści z izolacji przeglądarki, ponieważ cyberprzestępcy nie dyskryminują ofiar.

Zachęcamy do zapoznania się z naszym poradnikiem dotyczącym zabezpieczania przeglądarki Google Chrome.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.