Technika kryptografii kratowej jest doskonałą metodą zabezpieczania informacji za pomocą szeregu wzorów matematycznych.

Kryptografia ma wiele odmian. Ogólnie rzecz biorąc, używa szeregu kodów do szyfrowania danych.

Przez długi czas narzędzia kryptograficzne, takie jak schematy szyfrowania, podążały za projektami ad hoc. Bezpieczeństwo zostało całkowicie oparte na heurystyce i intuicji.

Ponadto kody są łatwiejsze do złamania; w związku z tym zabezpieczanie danych jest kwestią dla tych, którzy używają projektów zabezpieczeń opartych na kodzie.

Innym problemem jest to, że istniejące standardy kryptografii nie są tak niezawodne. Rozwój komputerów kwantowych może jeszcze bardziej złamać standardy, co skutkuje zwiększonymi wyczynami wśród użytkowników.

Dlatego szyfrowanie danych osobowych jest niezbędne dla każdego. Następnie pojawił się wymóg nowego pomysłu lub techniki, których nikt nie mógł złamać. Potrzebowaliśmy ulepszonych standardów, które mogą zabezpieczyć dane nawet po użyciu komputerów kwantowych.

Po wielu burzach mózgów rozwinęła się nowa metoda, tj. kryptografia oparta na kratach.

W tym artykule omówię kryptografię opartą na sieciach, jej znaczenie, sposób działania i nie tylko.

No to ruszamy!

Spis treści:

Co to jest kryptografia?

Kryptografia to technika zabezpieczania komunikacji i informacji przy użyciu szerokiej gamy kodów, dzięki czemu informacje mogą być odczytywane i przetwarzane przez tych, dla których są przeznaczone. Zapobiegnie to nieautoryzowanemu dostępowi do danych.

Termin „kryptografia” powstaje z połączenia dwóch słów – krypta i pismo.

Tutaj „krypta” oznacza „ukryty”, a „grafia” oznacza „pisanie”.

Metody stosowane do ochrony informacji pochodzą z różnych koncepcji matematycznych i niektórych obliczeń opartych na regułach, tj. algorytmów przekształcających wiadomości w poważny problem, który wydaje się być trudny do rozszyfrowania.

Istnieją trzy rodzaje kryptografii:

- Kryptografia z kluczem symetrycznym: Jest to rodzaj systemu szyfrowania, który umożliwia nadawcy wiadomości i jej odbiorcy użycie jednego klucza do kodowania i dekodowania wiadomości. Ta metoda jest prostsza i szybsza.

- Funkcje skrótu: W tym algorytmie nie potrzebujesz żadnego klucza. Wartość skrótu jest obliczana jako zwykły tekst, co utrudnia odzyskanie zawartości. Różne systemy operacyjne używają tej metody do szyfrowania haseł.

- Kryptografia klucza asymetrycznego: W tej technice do kodowania i dekodowania informacji użyto pary kluczy – jeden klucz do szyfrowania, a drugi do deszyfrowania. Pierwszy klucz jest publiczny, ale drugi klucz jest kluczem prywatnym, który zna tylko odbiorca.

Co to jest kryptografia oparta na sieci?

Kryptografia oparta na kratach to prosty termin używany do budowania algorytmów kryptograficznych obejmujących sieci. Jest używany w kryptografii postkwantowej do zabezpieczania informacji. W przeciwieństwie do znanych schematów publicznych, schematy oparte na sieci są bardziej odporne i mogą wytrzymać ataki komputerów kwantowych.

Teraz, jeśli zastanawiasz się, czym jest krata w kontekście kryptografii opartej na sieci, pozwól, że ci to wyjaśnię.

Siatka przypomina siatkę, jak na papierze milimetrowym, który wykorzystuje zestaw punktów rozmieszczonych na krzyż. To nie jest skończone; zamiast tego krata definiuje wzór, który trwa w nieskończoność. Zbiór punktów jest znany jako wektor, w którym można dodawać liczby w dowolnych wielokrotnościach całkowitych. Najtrudniejsze jest znalezienie punktów z tej nieskończonej siatki, które są blisko jakiegoś punktu, powiedzmy 0.

Ponadto kryptografia sieciowa wykorzystuje złożone problemy matematyczne do szyfrowania danych, co utrudnia atakującym rozwiązanie tego rodzaju problemów i kradzież danych.

Mówiąc o swojej historii, kryptografia sieciowa została po raz pierwszy wprowadzona przez Miklosa Ajtai w roku 1996, którego bezpieczeństwo opierało się na problemach sieciowych.

W 1998 roku Joseph H. Silverman, Jill Pipher i Jeffrey Hoofstein wprowadzili schemat szyfrowania klucza publicznego oparty na sieci. Jednak schemat szyfrowania nie jest trudny do rozwiązania. Wreszcie w 2005 roku Oded Regev wprowadził pierwszy schemat szyfrowania z kluczem publicznym, który okazał się odporny nawet na najgorszy scenariusz.

Od tego czasu kontynuowano prace nad poprawą wydajności pierwotnego schematu szyfrowania. W 2009 roku Craig Gentry opracował pierwszy homomorficzny schemat szyfrowania oparty na złożonych problemach sieciowych.

Przykłady: CRYSTALS-Dilithium (algorytm podpisu cyfrowego) i CRYSTALS-KYBER (szyfrowanie kluczem publicznym i algorytm ustalania klucza).

Jak działa kryptografia oparta na sieci?

Aby zrozumieć zasadę działania sieci opartej na sieci, przyjrzyjmy się kilku ważnym terminom:

- Kraty: Kraty są zasadniczo uważane za siatkę o regularnych odstępach zestawu punktów, których liczba jest nieskończona.

- Wektor: Wektor to nazwa punktu, a znajdujące się na nim liczby nazywane są współrzędnymi. Na przykład (2,3) jest wektorem mającym dwie współrzędne – 2 i 3. Krata jest zbiorem tych wektorów w nieskończonej serii.

- Podstawa: kraty mają duże obiekty, ale komputery mają skończoną ilość pamięci. Tak więc matematycy i kryptografowie wymyślili zwięzły sposób wykorzystania krat. Używają więc „podstawy” kraty. Jest to zbiór wektorów służących do przedstawienia dowolnego punktu w siatce kratowej, który tworzy kratownicę.

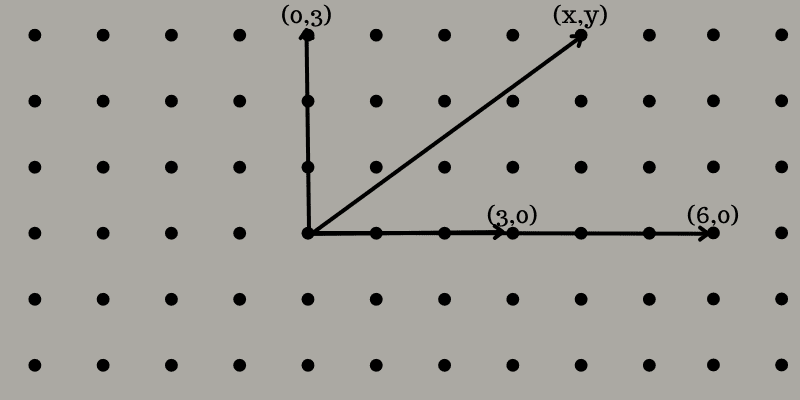

Weźmy teraz jako przykład siatkę 2D, aby łatwo zrozumieć tę koncepcję. Tutaj znajdziesz siatkę punktów na płaskiej powierzchni jak kartka papieru. Wybierzmy dwa lub więcej punktów, które nie są pojedynczą prostą przechodzącą przez początek układu współrzędnych.

Na przykład wybierasz (3,0) i (0,3). Aby wygenerować trzeci punkt za pomocą tych punktów, musisz wybrać dwie liczby całkowite, takie jak 2 i -1. Pomnóż współrzędne (3,0) przez 2, aby uzyskać (6,0) i (0,3) przez -1, aby uzyskać (0, -3). Dodaj punkty wynikowe, aby uzyskać (6,-3).

Dzięki tej metodzie można wygenerować całą siatkę punktów, równomiernie oddalonych od siebie w pionie i poziomie. Możesz nazwać współrzędne jako (x,y), gdzie widzisz, że x i y to liczby parzyste, w tym 0.

Kraty dzielą się na trzy kategorie:

- Aperiodyczna: Sieć aperiodyczna to wzór, który nie powtarza się dokładnie, ale nie ma nakładek i przerw.

- Chaotyczny: chaotyczna krata to wzór z nakładającymi się i lukami, wprowadzający losowość do twojego równania.

- Okresowy: Sieć okresowa to wzór, który powtarza się raz za razem bez nakładania się i przerw.

Każda krata działa jak wzorzec, w którym ta ze znanym wektorem może tylko odszyfrować wiadomość. Ponieważ ma wiele wzorców, atakujący ma trudności ze znalezieniem punktu początkowego i klucza do jego odszyfrowania. Niezależnie od tego, czy masz kraty z 10 punktami, czy 100 punktami, ten z właściwym kluczem może tylko odszyfrować informacje.

Jeśli atakujący zostanie poproszony o wybranie dwóch losowych punktów, trudno będzie określić, który punkt na 10-punktowej sieci prowadzi do 100-punktowej sieci. Tak więc, jeśli znasz klucz, możesz łatwo odszyfrować wiadomość.

Korzyści z kryptografii opartej na sieciach

Kryptografia oparta na kratach oferuje wiele korzyści dla osób prywatnych i firm.

Niższe zużycie energii

Zużycie energii wzrasta wraz ze wzrostem wykorzystania dowolnego systemu. Kryptografia sieciowa, mimo że jest szybsza, zużywa mniej energii w porównaniu z innymi schematami szyfrowania. Dzieje się tak, ponieważ kryptografia oparta na sieciach jest zaimplementowana sprzętowo, co skutkuje mniejszym zużyciem energii.

Na przykład procesory zaprojektowane do wydobywania kryptowalut są bardziej energooszczędne niż tradycyjne procesory, gdy korzystają z kryptografii opartej na sieciach.

Szybkie obliczenia

W przeciwieństwie do innych algorytmów kryptograficznych schemat szyfrowania sieci jest obliczany znacznie szybciej. Szybsze czasy obliczeń skutkują zwiększoną wydajnością, zapewniając lepsze reakcje w czasie rzeczywistym, takie jak gry online lub media strumieniowe.

Łatwe do wdrożenia i elastyczne

W dzisiejszych czasach firmy szukają elastycznych opcji i oszczędności czasu. Kryptografia oparta na kratach jest łatwa do wdrożenia, ponieważ wymaga mniej zasobów i jest wysoce dostępna. Możesz również łatwo zaimplementować go na gotowym sprzęcie.

Ponadto kryptografia oparta na sieci jest wykorzystywana w wielu aplikacjach, takich jak podpisy cyfrowe, wymiana kluczy i szyfrowanie oparte na hasłach. Nie ograniczaj się do jednego projektu; zamiast tego możesz konstruować kraty na różne sposoby. Daje więc dużą elastyczność.

Rozsądne rozmiary kluczy

Rozmiary kluczy kryptograficznych opartych na sieci są małe, ale nie tak małe, jak klasyczne algorytmy kryptograficzne lub bezpieczne schematy oparte na izogenii kwantowej. W ten sposób możesz używać tych kluczy w standardowych protokołach.

Różnorodne zastosowanie

Kraty pozwalają użytkownikom rozwiązywać różnorodne wyzwania związane z bezpieczeństwem, w tym praktyczne konstrukcje, takie jak podpisy i schematy kluczowych umów. Ponadto możesz zbudować kanały bezpieczeństwa w całej organizacji, aby zabezpieczyć dane wszystkich osób, takie jak w pełni homomorficzne szyfrowanie i szyfrowanie oparte na tożsamości.

Fundacja Matematyczna

Ponieważ algorytm jest całkowicie oparty na problemach matematycznych, trudno jest znaleźć prawdziwe rozwiązanie, jeśli nie znasz klucza. Daje to pewność osobom fizycznym i profesjonalistom o ich bezpieczeństwie informacji.

Wyrozumiałość

Algorytmy stosowane w kryptografii sieciowej oparte są na prostej algebrze liniowej, która wymaga mniej matematycznego zaplecza, aby zrozumieć koncepcję jej działania. W ten sposób możesz wdrożyć to w mgnieniu oka, zapewniając szybkie bezpieczeństwo i wydajność.

Zasoby edukacyjne

Jeśli chcesz dowiedzieć się więcej o technologii, oto kilka książek i kursów, do których możesz się odnieść. Są one dostępne online i mogą pomóc Ci stać się profesjonalistą w tej metodzie bezpieczeństwa. Zagłębmy się w te książki i kursy.

# 1. Kryptosystemy oparte na sieciach: perspektywa projektowania

Autorzy książki, Jiang Zhang i Zhenfeng Zhang, skupiają się na kryptosystemach opartych na sieciach, które są powszechnie uważane za najbardziej obiecujące post-kwantowe schematy kryptograficzne. Ta książka zawiera podstawowe informacje na temat prawidłowej konstrukcji warstwy bezpieczeństwa z problemów z twardą siecią.

Podstawową ideą jest poinformowanie o narzędziu, za pomocą którego można wybrać wybór sieci do projektowania kryptosystemów. Obejmuje to projektowanie szyfrowania opartego na atrybutach, podpisów cyfrowych, zmiany klucza, szyfrowania opartego na tożsamości i szyfrowania kluczem publicznym.

#2. Kryptografia klucza publicznego oparta na sieci w sprzęcie

Książka została napisana przez Sujoy Sinha Roy i Ingrid Verbauwhede. Opisują, jak wydajna jest implementacja kryptografii z kluczem publicznym, która odpowiada na krytyczne wyzwania bezpieczeństwa dużych ilości danych generowanych przez sieć połączonych urządzeń. Urządzeniami mogą być małe znaczniki identyfikacji radiowej, komputery stacjonarne i inne.

Autorzy badają również implementację postkwantowego szyfrowania homomorficznego i schematów kryptografii z kluczem publicznym.

#3. Kraty i ich zastosowanie w kryptografii:

To nie jest książka; zamiast tego praca została napisana przez Merve Cakir w roku 2014, kontynuując tytuł licencjata z inżynierii komputerowej. Celem książki jest identyfikacja cech kryptosystemów opartych na sieciach oraz tego, w jaki sposób stosowanie schematów podpisów i szyfrowania staje się niebezpieczne wraz z nadejściem komputera kwantowego.

W pracy autor zaproponował alternatywną kryptografię opartą na najgorszym scenariuszu problemów sieciowych. Twardość i bezpieczeństwo problemów obliczeniowych są analizowane poprzez współpracę między teorią złożoności, kryptografią klucza publicznego i algebrą liniową.

#4. Kryptografia od poziomu podstawowego do zaawansowanego

Ten kurs został wprowadzony przez Udemy i daje jasne pojęcie o kryptografii i niektórych powiązanych terminach. Na tym kursie dowiesz się o kryptografii, haszowaniu, hakowaniu i łamaniu kodu, kryptoanalizie i deszyfrowaniu szyfrowania.

Znajdziesz tu 5 sekcji, w tym 17 wykładów, a całkowity czas trwania kursu to 2h 7m. Aby zapisać się na ten kurs, wystarczy mieć podstawową wiedzę z zakresu obsługi komputera i matematyki na poziomie szkoły średniej.

Wniosek

Kryptografia to proste, ale potężne narzędzie do ochrony informacji zapisanych w Twoich systemach. Działa z pomocą złożonych problemów matematycznych i różnych algorytmów zabezpieczania danych, co jest obecnie głównym celem każdego.

Kryptografia oparta na kratach jest jednym z najbezpieczniejszych mechanizmów bezpieczeństwa wykorzystujących prostą algebrę liniową do szyfrowania danych. Obejmuje kraty, wektory i podstawy, które są używane do konstruowania trudnego wzoru. Metoda deszyfrowania zależy od wzorców, a do tego musisz znać punkt początkowy. Jeśli masz klucz, możesz łatwo odszyfrować dane.

Dlatego kryptografia oparta na sieci jest sprawdzoną techniką zabezpieczania danych osób i firm działających w wielu branżach, od firm IT i usług bezpieczeństwa po finanse i wiele innych.

Możesz także przeczytać Cloud Cryptography.