Cyberatak to zamierzona, złośliwa próba nieuprawnionego dostępu do systemu informatycznego lub sieci, wykorzystująca istniejące słabości zabezpieczeń. Celem takiego działania może być kradzież poufnych danych lub zakłócenie prawidłowego funkcjonowania.

W ostatnim czasie złośliwe oprogramowanie ransomware stało się ulubionym narzędziem cyberprzestępców. Ransomware rozprzestrzenia się najczęściej przez wyłudzające wiadomości e-mail (phishing), pobieranie plików bez wiedzy użytkownika (drive-by download), nielegalne oprogramowanie oraz protokoły zdalnego dostępu.

Gdy komputer zostanie zainfekowany ransomware, oprogramowanie to szyfruje kluczowe pliki. Następnie hakerzy żądają zapłaty za odszyfrowanie danych.

Cyberataki mogą poważnie zaszkodzić bezpieczeństwu narodowemu, unieruchomić ważne sektory gospodarki i spowodować ogromne straty finansowe. Przykładem takiego incydentu jest atak ransomware WannaCry.

12 maja 2017 roku złośliwe oprogramowanie WannaCry, prawdopodobnie pochodzące z Korei Północnej, rozprzestrzeniło się globalnie, infekując w ciągu dwóch dni ponad 200 000 komputerów w ponad 150 krajach. WannaCry atakował systemy Windows, wykorzystując lukę w protokole SMB.

Jednym z najbardziej dotkniętych podmiotów była brytyjska Narodowa Służba Zdrowia (NHS). Zainfekowano ponad 70 000 urządzeń, w tym komputery, sale operacyjne, sprzęt diagnostyczny i rezonanse magnetyczne. Lekarze stracili dostęp do systemów i dokumentacji pacjentów, co poważnie utrudniło leczenie. Straty poniesione przez NHS oszacowano na blisko 100 milionów dolarów.

To pokazuje, jak poważne mogą być skutki cyberataku. Sytuacja może być jeszcze gorsza, zwłaszcza w przypadku nowych, bardziej niebezpiecznych odmian ransomware, takich jak BlackCat, które pozostawiają po sobie wiele ofiar.

Oprogramowanie ransomware BlackCat

Ransomware BlackCat, nazywane przez jego twórców ALPHV, to złośliwe oprogramowanie, które po zainfekowaniu systemu wykrada i szyfruje dane. Eksfiltracja polega na kopiowaniu i przesyłaniu danych z systemu. Po eksfiltracji i zaszyfrowaniu kluczowych danych BlackCat żąda okupu w kryptowalucie. Ofiary muszą zapłacić okup, aby odzyskać dostęp do swoich plików.

BlackCat to nietypowe oprogramowanie ransomware. Jest pierwszym ransomware napisanym w języku Rust, podczas gdy inne programy tego typu są zazwyczaj tworzone w C, C++, C#, Java lub Python. BlackCat jest także pierwszą rodziną ransomware, która posiada witrynę w tak zwanej „czystej sieci”, gdzie publikuje skradzione informacje.

Kolejną istotną różnicą jest to, że BlackCat działa w modelu „ransomware jako usługa” (RaaS). W tym modelu twórcy ransomware wynajmują lub sprzedają swoje oprogramowanie innym osobom lub grupom.

W tym modelu twórcy ransomware dostarczają niezbędne narzędzia i infrastrukturę do przeprowadzania ataków, w zamian za część zysków z wypłaconego okupu.

Wyjaśnia to, dlaczego BlackCat atakuje głównie organizacje i firmy, które są bardziej skłonne zapłacić okup niż osoby prywatne, i zwykle są w stanie zapłacić większe kwoty. Podmioty, które podejmują decyzje i przeprowadzają cyberataki, określa się jako aktorów cyberzagrożeń (CTA).

Aby zmusić ofiary do zapłacenia okupu, BlackCat stosuje technikę „potrójnego wymuszenia”. Polega ona na kopiowaniu i przesyłaniu danych ofiar, szyfrowaniu danych w ich systemach, a następnie żądaniu okupu. Odmowa zapłaty skutkuje publicznym ujawnieniem danych lub atakami typu „odmowa usługi” (DoS) na systemy ofiary.

Na koniec, hakerzy kontaktują się z osobami, których dane wyciekły, informując ich o tym fakcie. Są to często klienci, pracownicy i partnerzy firmy. Celem jest zwiększenie presji na ofiary, aby zapłaciły okup i uniknęły utraty reputacji oraz procesów sądowych.

Jak działa oprogramowanie ransomware BlackCat

Według ostrzeżenia FBI, BlackCat wykorzystuje wcześniej skradzione dane uwierzytelniające użytkowników, aby uzyskać dostęp do systemów.

Po uzyskaniu dostępu do systemu BlackCat przejmuje konta użytkowników i administratorów przechowywane w Active Directory. Następnie wykorzystuje Harmonogram zadań systemu Windows do konfiguracji złośliwych obiektów zasad grupy (GPO), które umożliwiają wdrożenie ransomware i zaszyfrowanie plików w systemie.

Podczas ataku BlackCat używa skryptów PowerShell oraz narzędzia Cobalt Strike, aby wyłączyć funkcje bezpieczeństwa w sieci ofiary. Następnie kradnie dane z różnych źródeł, w tym od dostawców usług chmurowych. Po tym następuje wdrożenie ransomware i zaszyfrowanie danych.

Ofiary otrzymują żądanie okupu z informacją o ataku i zaszyfrowaniu danych. Do żądania dołączone są instrukcje dotyczące sposobu zapłaty.

Dlaczego BlackCat jest bardziej niebezpieczny niż przeciętne oprogramowanie ransomware?

BlackCat jest bardziej niebezpieczny z kilku powodów:

Jest napisany w Ruście

Rust to szybki i bezpieczny język programowania, oferujący wysoką wydajność i efektywne zarządzanie pamięcią. Dzięki wykorzystaniu Rust, BlackCat jest bardzo wydajnym i trudnym do analizy oprogramowaniem ransomware z szybkim szyfrowaniem. Rust jest też językiem wieloplatformowym, co ułatwia atakowanie różnych systemów operacyjnych, takich jak Windows i Linux, zwiększając liczbę potencjalnych ofiar.

Wykorzystuje model biznesowy RaaS

Dzięki modelowi „ransomware jako usługa” wiele osób może używać zaawansowanego oprogramowania ransomware bez wiedzy o jego tworzeniu. BlackCat wykonuje większość zadań, a cyberprzestępcy muszą tylko wdrożyć oprogramowanie w podatnym systemie. Sprawia to, że zaawansowane ataki ransomware stają się łatwo dostępne.

Oferuje wysokie wypłaty dla wspólników

W modelu RaaS twórcy BlackCat zarabiają, pobierając procent okupu zapłaconego przez ofiary. W przeciwieństwie do innych programów RaaS, które pobierają do 30% okupu, BlackCat pozwala cyberprzestępcom zatrzymać od 80% do 90%. To sprawia, że BlackCat jest atrakcyjny dla hakerów, którzy chętnie wykorzystają go w swoich atakach.

Ma publiczną witrynę wycieków w „czystej” sieci

W przeciwieństwie do innych programów ransomware, które ujawniają skradzione informacje w „ciemnej sieci”, BlackCat publikuje dane na stronie dostępnej w normalnym internecie. Dzięki temu dostęp do danych ma więcej osób, co zwiększa presję na ofiary, aby zapłaciły okup.

Wykorzystanie języka Rust sprawia, że BlackCat jest bardzo skuteczny. Ponadto, model RaaS i wysokie wypłaty przyciągają więcej cyberprzestępców.

Łańcuch infekcji ransomware BlackCat

BlackCat uzyskuje dostęp do systemu poprzez przejęte dane uwierzytelniające lub luki w serwerze Microsoft Exchange. Po uzyskaniu dostępu, hakerzy osłabiają zabezpieczenia i zbierają informacje o sieci ofiary, uzyskując wyższe uprawnienia.

Następnie BlackCat rozprzestrzenia się w sieci, starając się uzyskać dostęp do jak największej liczby systemów. Im więcej systemów zostanie zaatakowanych, tym większe prawdopodobieństwo, że ofiara zapłaci okup.

Hakerzy wyłudzają dane, które zostaną wykorzystane w procesie wymuszenia. Następnie następuje wdrożenie BlackCat.

Złośliwe oprogramowanie dostarczane jest przy użyciu języka Rust. BlackCat zatrzymuje najpierw usługi takie jak kopie zapasowe, aplikacje antywirusowe, usługi internetowe systemu Windows oraz maszyny wirtualne. Następnie szyfruje pliki i zmienia tło pulpitu, na którym wyświetla się żądanie okupu.

Chroń się przed BlackCat Ransomware

Mimo że BlackCat jest bardziej niebezpieczny niż inne oprogramowania ransomware, istnieją sposoby, by się przed nim chronić:

Szyfruj kluczowe dane

Strategia BlackCat obejmuje grożenie ujawnieniem danych ofiary. Szyfrowanie danych zapewnia dodatkową warstwę ochrony, paraliżując taktyki wymuszeń. Nawet jeśli dane wyciekną, nie będą czytelne.

Regularnie aktualizuj systemy

Badania Microsoftu wykazały, że BlackCat wykorzystywał niezałatane serwery Exchange do uzyskania dostępu do systemów. Producenci oprogramowania publikują aktualizacje, które eliminują luki bezpieczeństwa. Dlatego należy instalować je jak najszybciej.

Twórz kopie zapasowe danych w bezpiecznym miejscu

Organizacje powinny regularnie tworzyć kopie zapasowe danych i przechowywać je w oddzielnej, bezpiecznej lokalizacji offline. Dzięki temu, nawet w przypadku zaszyfrowania danych, będzie można je przywrócić z kopii zapasowych.

Wprowadź uwierzytelnianie wieloskładnikowe

Oprócz silnych haseł należy wprowadzić uwierzytelnianie wieloskładnikowe, które wymaga wielu danych uwierzytelniających do uzyskania dostępu. Można to zrobić, generując jednorazowe hasło wysyłane SMS-em lub e-mailem.

Monitoruj aktywność w sieci i pliki w systemie

Należy stale monitorować sieć, by szybko wykrywać i reagować na podejrzane działania. Aktywność w sieci powinna być rejestrowana i analizowana przez ekspertów ds. bezpieczeństwa. Dodatkowo, należy śledzić, jak uzyskiwany jest dostęp do plików, kto go uzyskuje i jak są wykorzystywane.

Szyfrowanie kluczowych danych, aktualizacje systemów, tworzenie kopii zapasowych, uwierzytelnianie wieloskładnikowe i monitorowanie aktywności w systemie pozwolą organizacjom wyprzedzać zagrożenia i zapobiegać atakom BlackCat.

Zasoby szkoleniowe: Oprogramowanie wymuszające okup

Aby dowiedzieć się więcej o cyberatakach i sposobach obrony przed ransomware, takim jak BlackCat, warto skorzystać z poniższych kursów lub książek:

#1. Szkolenie z zakresu świadomości bezpieczeństwa

To doskonały kurs dla każdego, kto chce zadbać o swoje bezpieczeństwo w Internecie. Kurs prowadzi dr Michael Biocchi, certyfikowany specjalista ds. bezpieczeństwa systemów informatycznych (CISSP).

Kurs obejmuje tematy takie jak phishing, socjotechnika, wycieki danych, hasła, bezpieczne przeglądanie, urządzenia osobiste i ogólne wskazówki dotyczące bezpieczeństwa w Internecie. Kurs jest regularnie aktualizowany i polecany wszystkim użytkownikom Internetu.

#2. Szkolenie z zakresu bezpieczeństwa, Bezpieczeństwo w Internecie dla pracowników

Kurs jest skierowany do codziennych użytkowników Internetu i ma na celu edukację w zakresie zagrożeń bezpieczeństwa oraz sposobów ochrony przed nimi.

Kurs prowadzony przez Roya Davisa, eksperta ds. bezpieczeństwa informacji z certyfikatem CISSP, obejmuje odpowiedzialność użytkowników i urządzeń, phishing i inne złośliwe wiadomości, inżynierię społeczną, przetwarzanie danych, hasła i pytania bezpieczeństwa, bezpieczne przeglądanie, urządzenia mobilne oraz oprogramowanie ransomware. Ukończenie kursu uprawnia do otrzymania certyfikatu, który spełnia wymagania dotyczące ochrony danych w większości miejsc pracy.

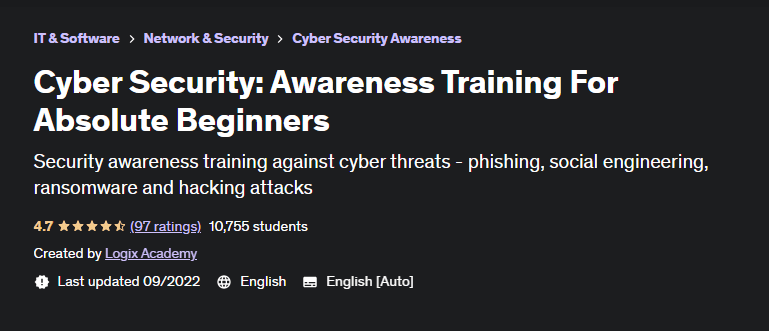

#3. Cyberbezpieczeństwo: szkolenie uświadamiające dla absolutnie początkujących

To kurs na platformie Udemy, prowadzony przez Usmana Ashrafa z Logix Academy, firmy szkoleniowo-certyfikacyjnej. Usman ma certyfikat CISSP i doktorat z sieci komputerowych, a także duże doświadczenie w branży i nauczaniu.

Kurs oferuje dogłębne omówienie tematów takich jak inżynieria społeczna, hasła, bezpieczne usuwanie danych, sieci VPN, złośliwe oprogramowanie, oprogramowanie ransomware, bezpieczne przeglądanie i wykorzystanie plików cookie do śledzenia użytkowników. Kurs jest przeznaczony dla osób bez wiedzy technicznej.

#4. Ujawniono oprogramowanie ransomware

Książka autorstwa Nihada A. Hassana, niezależnego konsultanta ds. bezpieczeństwa informacji i eksperta w dziedzinie cyberbezpieczeństwa i kryminalistyki cyfrowej. Książka uczy, jak łagodzić i radzić sobie z atakami ransomware, dając czytelnikom wgląd w rodzaje ransomware, ich strategie dystrybucji i metody odzyskiwania.

Książka opisuje także kroki, które należy podjąć w przypadku infekcji ransomware, w tym sposoby zapłaty okupu, tworzenia kopii zapasowych i przywracania zaszyfrowanych plików oraz wyszukiwania w internecie narzędzi do deszyfrowania plików. Omówione jest też tworzenie planu reagowania na incydenty związane z ransomware, minimalizującego szkody i szybko przywracającego normalne działanie.

#5. Ransomware: Zrozum. Zapobiegaj. Odzyskaj.

W tej książce Allan Liska, ekspert ds. ransomware w firmie Recorded Future, odpowiada na trudne pytania związane z ransomware.

Książka omawia historię ransomware, powody jego popularności, sposoby powstrzymywania ataków, luki w zabezpieczeniach wykorzystywane przez hakerów, a także zawiera poradnik, jak przetrwać atak z minimalnymi stratami. Dodatkowo, odpowiada na ważne pytanie, czy warto płacić okup. Książka jest ciekawym wprowadzeniem w temat oprogramowania ransomware.

#6. Podręcznik ochrony przed oprogramowaniem ransomware

Obowiązkowa lektura dla każdego, kto chce zabezpieczyć się przed oprogramowaniem ransomware. Roger A. Grimes, ekspert w dziedzinie bezpieczeństwa komputerowego i penetracji, dzieli się swoim doświadczeniem, aby pomóc użytkownikom i organizacjom w ochronie.

Książka oferuje praktyczny plan dla organizacji, które chcą zbudować solidną obronę przed ransomware. Uczy, jak wykrywać ataki, ograniczać szkody i podejmować decyzję, czy płacić okup. Przedstawia też plan działania, pomagający ograniczyć straty wizerunkowe i finansowe spowodowane poważnymi naruszeniami bezpieczeństwa.

Książka uczy także, jak stworzyć solidne podstawy dla ubezpieczeń cyberbezpieczeństwa i ochrony prawnej, by zminimalizować zakłócenia w biznesie i życiu codziennym.

Notka autora

BlackCat to rewolucyjne oprogramowanie ransomware, które z pewnością zmieni status quo cyberbezpieczeństwa. Do marca 2022 roku BlackCat zaatakował ponad 60 organizacji i zwrócił na siebie uwagę FBI. BlackCat jest poważnym zagrożeniem i żadna organizacja nie może go ignorować.

Nowoczesny język programowania i niekonwencjonalne metody ataków, szyfrowania i wyłudzania okupu sprawiły, że eksperci ds. bezpieczeństwa muszą szybko nadrabiać zaległości. Walka z tym oprogramowaniem ransomware nie jest jednak przegrana.

Wdrażając strategie omówione w artykule i minimalizując ryzyko ujawnienia systemów komputerowych poprzez błędy ludzkie, organizacje mogą skutecznie chronić się przed katastrofalnymi atakami ransomware BlackCat.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.