Pomyśl o sytuacji, w której prowadzisz prywatną rozmowę z bliskimi przyjaciółmi, dzielisz się poufnymi informacjami z ekspertami, a nagle zdajesz sobie sprawę, że niepożądany podsłuchiwacz wszystko słyszy. W świecie cyfrowym, podsłuchiwanie sieci Wi-Fi jest odpowiednikiem takiej właśnie sytuacji.

Aby zapewnić sobie bezpieczeństwo i prywatność w internecie, niezbędne jest zrozumienie, jak działa podsłuchiwanie Wi-Fi, jakie są jego formy i jakie środki zapobiegawcze najlepiej zastosować.

Mechanizm działania ataków polegających na podsłuchiwaniu Wi-Fi

Ataki wykorzystujące podsłuchiwanie sieci Wi-Fi polegają na nieuprawnionym przechwytywaniu i monitorowaniu ruchu w sieci bezprzewodowej. Za każdym razem, gdy wprowadzasz hasło, wysyłasz wiadomość lub dokonujesz transakcji online w publicznej sieci Wi-Fi, pakiety danych są transmitowane drogą radiową. Te pakiety, jeśli nie są odpowiednio chronione, mogą zostać przechwycone przez osoby posiadające zaawansowane umiejętności w zakresie podsłuchiwania Wi-Fi.

Gdy atakujący uzyska dostęp do twoich danych, może je przeanalizować w poszukiwaniu prywatnych wiadomości, danych kart kredytowych, informacji kontaktowych oraz haseł.

Istnieje wiele metod wykorzystywanych do podsłuchiwania Wi-Fi.

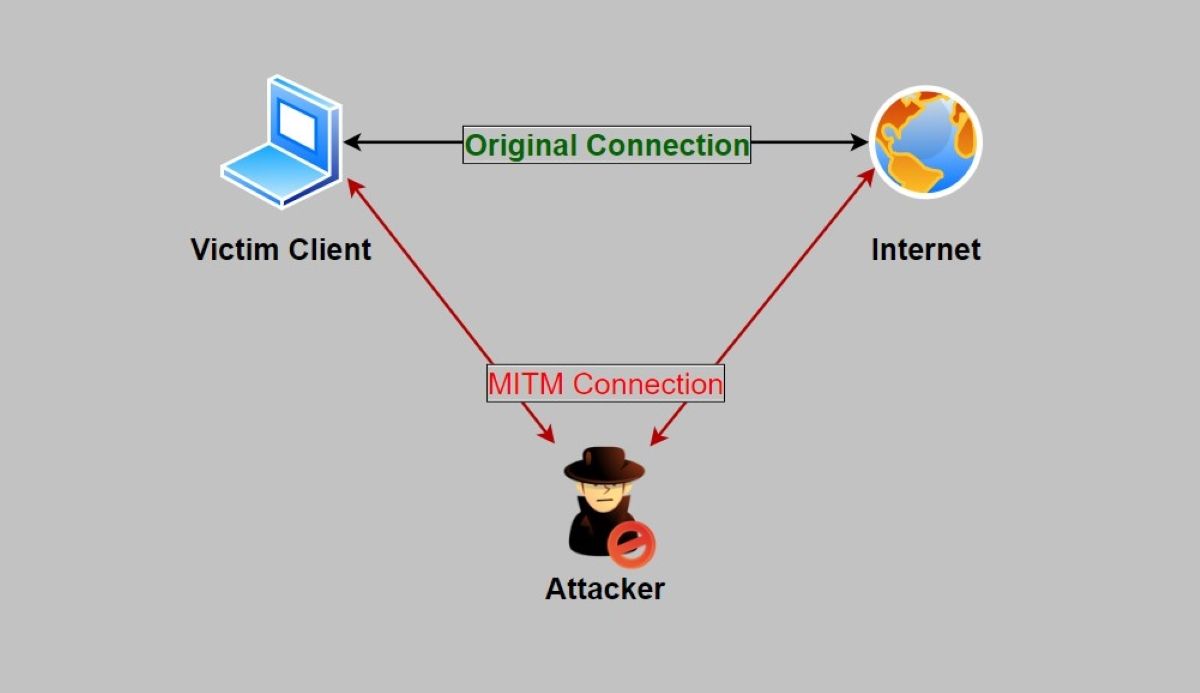

1. Ataki typu „człowiek pośrodku”

Atak typu „człowiek pośrodku” (ang. Man-in-the-Middle, MiTM) to sytuacja, w której cyberprzestępcy przechwytują informacje przekazywane pomiędzy dwoma punktami: twoim urządzeniem (punkt A) i usługą lub stroną internetową (punkt B).

W takim scenariuszu atakujący często podszywają się pod zaufane źródło poprzez manipulację siecią. Celem tego oszustwa jest przekonanie użytkowników, że komunikują się z legalnym podmiotem, podczas gdy w rzeczywistości wchodzą w interakcję z przestępcą.

Poprzez umieszczenie się w środku transakcji lub komunikacji, atakujący mogą nie tylko podsłuchiwać poufne dane, ale również manipulować ich treścią, co może prowadzić do nieautoryzowanego dostępu, kradzieży tożsamości lub innych szkodliwych działań.

2. Sieci nieszyfrowane

Szyfrowanie sieci polega na przekształcaniu danych w tajny kod, chroniąc je przed nieautoryzowanym dostępem. Tylko osoba posiadająca odpowiedni klucz może je rozszyfrować. Niestety, wiele routerów Wi-Fi domyślnie ma wyłączone szyfrowanie.

Korzystanie z nieszyfrowanej sieci jest jak publiczne wywieszanie twojego osobistego dziennika. Oszuści mogą łatwo uzyskać wgląd w twój ruch internetowy i wykorzystać go w szkodliwych celach, w tym do ataków MiTM. Niestety, nie można zagwarantować szyfrowania w publicznych sieciach Wi-Fi, co sprawia, że łatwo można paść ofiarą podsłuchiwania.

3. Rozpowszechnianie złośliwego oprogramowania

Rozpowszechnianie złośliwego oprogramowania (ang. malware) to praktyka stosowana przez cyberprzestępców, polegająca na rozprzestrzenianiu szkodliwych programów na urządzeniach niczego niepodejrzewających użytkowników.

Cyberprzestępcy wykorzystują luki w zabezpieczeniach oprogramowania i dodają złośliwy kod do legalnych programów. Następnie rozpowszechniają je różnymi metodami, takimi jak phishing, złośliwe reklamy, ataki typu „drive-by-download” i inne. Nieświadomie możesz wprowadzić złośliwe oprogramowanie do swojego systemu, co może skutkować podsłuchiwaniem Wi-Fi i innymi niebezpiecznymi działaniami.

4. Złośliwe punkty dostępowe

Złośliwe punkty dostępowe, znane również jako „nieuczciwe punkty dostępu” lub „złe bliźniaki”, to sieci Wi-Fi tworzone przez cyberprzestępców, aby oszukać użytkowników i sprawić, by myśleli, że są to autentyczne i bezpieczne sieci.

Wyobraź sobie, że łączysz się z siecią Wi-Fi hotelu, która nazywa się „XYZ Inn”. Przestępcy stworzyli sieć z drobnym błędem ortograficznym lub modyfikacją, na przykład „XYZZ Inn”. Po nawiązaniu połączenia, atakujący może przechwycić dane przesyłane pomiędzy twoim urządzeniem a siecią. Obejmuje to przeglądane strony, dane logowania, dane osobowe itp.

5. Ruch VoIP

VoIP to technologia, która umożliwia wykonywanie połączeń głosowych za pomocą łącza internetowego, zamiast tradycyjnej linii telefonicznej.

W przeciwieństwie do tradycyjnych linii, które wymagają fizycznego dostępu, nieszyfrowane połączenia VoIP mogą zostać przechwycone przez każdego, kto ma dostęp do sieci i wiedzę techniczną.

Ponieważ wiele transmisji VoIP przechodzi przez otwarty internet lub sieci współdzielone, stają się one łatwym celem. Atakujący mogą przechwytywać, nagrywać, a nawet modyfikować połączenia VoIP, jeśli nie są one odpowiednio zabezpieczone.

Rodzaje ataków opartych na podsłuchiwaniu Wi-Fi

Istnieją dwa główne rodzaje ataków podsłuchowych, z których każdy ma odmienną taktykę i potencjalne konsekwencje.

1. Ataki aktywne

W ataku aktywnym, haker nie tylko przechwytuje dane, ale także może je modyfikować, zanim zostaną one przesłane dalej do odbiorcy. To trochę tak, jakby ktoś otworzył Twój list, zmienił jego treść, a następnie ponownie go zakleił i wrzucił do skrzynki pocztowej.

2. Ataki pasywne

Jak sama nazwa wskazuje, ataki pasywne polegają wyłącznie na „podsłuchiwaniu” bez podejmowania żadnych innych działań. Hakerzy przechwytują dane i analizują je w późniejszym czasie. Można to porównać do sytuacji, gdy ktoś nagrywa twoją rozmowę telefoniczną bez twojej wiedzy. Chociaż nie ingerują w samą rozmowę, mogą zdobyć poufne informacje.

Sposoby na zmniejszenie ryzyka ataków podsłuchujących Wi-Fi

Nie musisz być ekspertem technicznym, aby chronić się przed podsłuchiwaniem Wi-Fi. Oto kilka kroków, które pomogą ci zadbać o bezpieczeństwo swoich danych:

- Ogranicz dostęp do poufnych danych: Ważne transakcje, takie jak zakupy online czy płatności za rachunki, realizuj wyłącznie w zabezpieczonej, prywatnej sieci. Publiczna sieć Wi-Fi może służyć do przeglądania kawiarni czy sprawdzania pogody, ale unikaj przesyłania kluczowych informacji.

- Używaj VPN: VPN działa jak ochronny tunel dla twoich danych, osłaniając je przed niepowołanym wzrokiem. Inwestycja w godną zaufania, płatną usługę VPN od renomowanego dostawcy zwiększy twoje bezpieczeństwo w sieciach publicznych.

- Sprawdzaj HTTPS: Przed udostępnieniem jakichkolwiek informacji upewnij się, że strona internetowa, którą odwiedzasz, ma adres URL zaczynający się od „HTTPS”. Oznacza to, że strona jest szyfrowana i bezpieczna.

- Wyłącz automatyczne łączenie: Dezaktywuj funkcję automatycznego łączenia z sieciami na swoich urządzeniach. Zapobiega to nieświadomemu dołączaniu do znanych sieci, co może narazić cię na pułapki Wi-Fi zastawione przez atakujących.

- Stosuj ekrany prywatności: Jeśli musisz korzystać z kluczowych danych w miejscach publicznych, użyj ekranu prywatności. Zapewni on, że tylko ty będziesz widział zawartość twojego ekranu, utrudniając w ten sposób próby szpiegowania.

- Wyłącz udostępnianie plików: Zawsze wyłączaj udostępnianie plików przed połączeniem się z publiczną siecią Wi-Fi. Dzięki temu twoje foldery pozostaną niedostępne dla innych użytkowników tej samej sieci.

- Włącz uwierzytelnianie dwuskładnikowe (2FA): Włączenie 2FA dodaje dodatkową warstwę weryfikacji podczas logowania. Nawet jeśli twoje hasło zostanie skompromitowane w publicznej sieci, haker nie będzie mógł zalogować się na twoje konto bez drugiego kodu weryfikacyjnego.

- Dbaj o aktualizacje: Regularnie aktualizuj swój system operacyjny. Zapewni ci to najnowsze zabezpieczenia przed potencjalnymi zagrożeniami.

- Wylogowuj się i zapominaj: Po zakończeniu pracy zawsze wylogowuj się ze wszystkich usług. Upewnij się też, że twoje urządzenie zapomina sieć, zapobiegając automatycznemu ponownemu połączeniu.

- Używaj programu antywirusowego: Zawsze korzystaj z dobrego oprogramowania antywirusowego. Zapewni ono podstawową ochronę przed typowymi zagrożeniami, takimi jak wirusy czy programy szpiegujące.

- Łącz się tylko z zaufanymi sieciami: Hakerzy mogą tworzyć fałszywe sieci Wi-Fi, które na pierwszy rzut oka wyglądają jak autentyczne. Zawsze dokładnie sprawdzaj sieć, z którą się łączysz i, jeśli to możliwe, unikaj korzystania z publicznych sieci Wi-Fi.

Chroń się przed podsłuchiwaniem w internecie

Korzystanie z publicznej sieci Wi-Fi to często nieunikniona wygoda, ale może ona prowadzić do niebezpiecznych sytuacji i zagrożeń cybernetycznych. Podsłuchiwanie Wi-Fi może wydawać się skomplikowane, ale możesz skutecznie się przed nim bronić, stosując silne hasła, włączając szyfrowanie i aktualizując oprogramowanie. Bądź także ostrożny w wyborze informacji, które przesyłasz w publicznych sieciach Wi-Fi. Stosując te proste środki ostrożności, możesz cieszyć się aktywnością w internecie, nie martwiąc się o niechcianych słuchaczy.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.