Rozszerzone wykrywanie i reagowanie (XDR) to zaawansowany system bezpieczeństwa, który integruje różne narzędzia ochronne. Jego celem jest ciągłe monitorowanie, identyfikowanie i neutralizowanie zagrożeń w różnych częściach infrastruktury informatycznej.

Idealnie, XDR tworzy spójną platformę poprzez połączenie różnych narzędzi zabezpieczających. To zintegrowane podejście zapewnia automatyczny monitoring, analizę, detekcję i eliminację zagrożeń. System ten zapewnia również jednolity wgląd i kontrolę nad wszystkimi elementami sieci, środowisk chmurowych i urządzeń końcowych.

Zazwyczaj, XDR łączy w sobie funkcje i zalety charakterystyczne dla rozwiązań EDR (gromadzenie danych o zdarzeniach), SOAR (automatyzacja reakcji na incydenty), SIEM (zarządzanie informacjami i zdarzeniami bezpieczeństwa) oraz NTA (analiza ruchu sieciowego). Następnie, integruje te elementy z analizą zachowań użytkowników i podmiotów (UEBA), a także innymi narzędziami. Takie holistyczne podejście pozwala na identyfikację zarówno istniejących, jak i nowych, zaawansowanych zagrożeń, a następnie na skuteczną reakcję na nie. Niektórzy dostawcy oferują te moduły jako oddzielne komponenty, podczas gdy inni prezentują je jako kompleksowe pakiety usług.

W efekcie, XDR umożliwia wykrywanie złożonych i zaawansowanych zagrożeń, które mogłyby zostać przeoczone przez tradycyjne systemy bezpieczeństwa. Kluczową rolę odgrywa tu telemetria, zaawansowane funkcje detekcji oraz możliwości szybkiego reagowania, pozwalające na realizację takich zadań jak:

- Śledzenie nietypowej lub podejrzanej aktywności w różnych środowiskach IT i warstwach sieci.

- Identyfikacja i zwalczanie zaawansowanych i utrzymujących się zagrożeń bezpieczeństwa oraz złośliwego oprogramowania.

- Szybka i efektywna analiza zagrożeń bezpieczeństwa z wykorzystaniem wbudowanej inteligencji i automatyzacji.

- Zwiększenie szybkości wykrywania i eliminacji zagrożeń, a tym samym skrócenie czasu przestoju.

Korzyści wynikające z wdrożenia XDR

Do najważniejszych zalet stosowania rozwiązań XDR należą:

- Wzmocnienie wykrywania, reakcji i ochrony przed szerokim spektrum zagrożeń.

- Redukcja kosztów związanych ze skutecznym wykrywaniem i eliminowaniem zagrożeń.

- Zmniejszenie obciążenia zespołów ds. bezpieczeństwa, umożliwiając im skupienie się na innych zadaniach i zwiększenie efektywności.

- Zapewnienie kompleksowego wglądu w stan bezpieczeństwa organizacji.

- Automatyzacja różnorodnych operacji z zakresu bezpieczeństwa.

Obecnie na rynku dostępny jest szeroki wybór rozwiązań XDR. Różnią się one jednak pod względem wydajności, skalowalności, możliwości integracji z innymi narzędziami, kosztów oraz innych funkcjonalności.

Mając to na uwadze, poniżej przedstawiamy wybrane rozwiązania XDR.

McAfee MVision XDR

McAfee Mvision XDR to proaktywne narzędzie, które analizuje dane w celu skutecznego wykrywania i neutralizowania zarówno standardowych, jak i zaawansowanych ataków. Zapewnia ujednolicony podgląd całej sieci, środowisk chmurowych i punktów końcowych. Dzięki integracji i koordynacji różnych rozwiązań ochronnych, McAfee Mvision XDR zwiększa widoczność, responsywność i kontrolę, a jednocześnie zmniejsza zakres ręcznych operacji i przyspiesza procesy.

Charakterystyczne cechy

- Funkcje analizy danych pozwalają na ocenę wrażliwości i ważności poszczególnych zasobów, co umożliwia automatyczne ustalanie priorytetów w zakresie wykrywania zagrożeń i ochrony.

- Efektywne i ekonomiczne rozwiązanie, które zapewnia proaktywną i użyteczną analizę zagrożeń.

- Zautomatyzowane procesy dochodzeniowe i naprawcze w celu wykrywania ataków oraz ochrony systemów i urządzeń, minimalizując ryzyko przed i po wystąpieniu incydentu.

- Integracja danych telemetrycznych z chmury i środowisk lokalnych, aby zapewnić kompleksowy wgląd w wszystkie zasoby biznesowe i dane systemowe wraz z analizą zachowań napastnika.

- Dochodzenia oparte na sztucznej inteligencji i automatyzacji pomagają zespołom w podejmowaniu bardziej świadomych decyzji dotyczących bezpieczeństwa, co umożliwia szybkie eliminowanie potencjalnych zagrożeń i zapobieganie szkodom. Ułatwia to również przyspieszenie dochodzeń, ustalanie priorytetów oraz minimalizowanie strat poprzez skupienie się na najważniejszych i najwrażliwszych elementach.

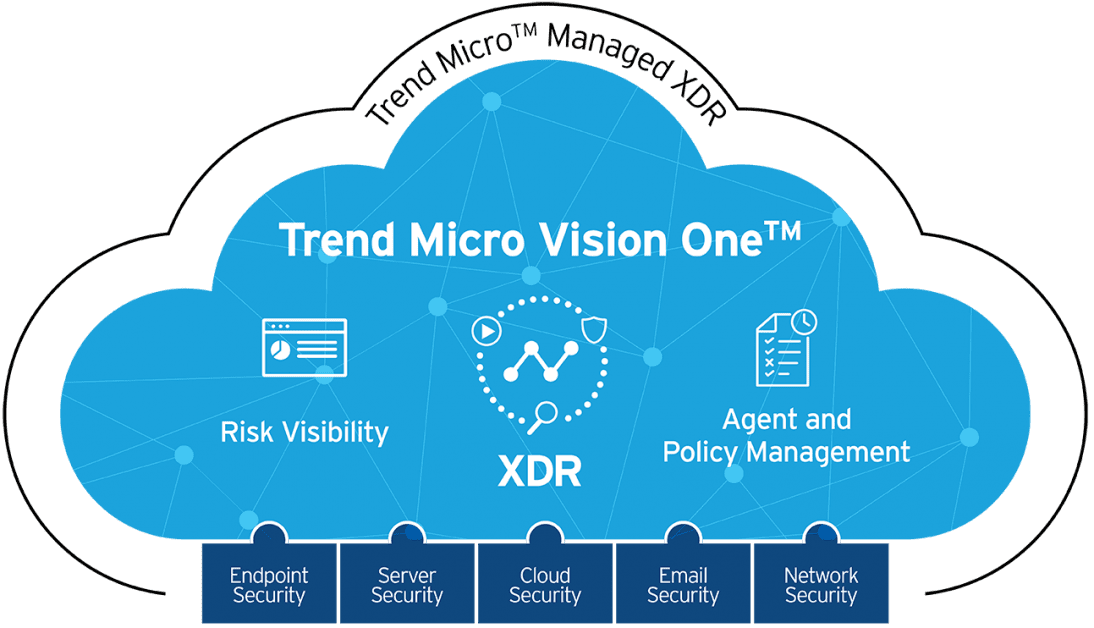

Trend Micro Vision One

Trend Micro Vision One to zaawansowana platforma XDR, która umożliwia wykrywanie i eliminację złożonych zagrożeń. Wykorzystuje natywne sensory i punkty ochrony do identyfikacji szerokiego zakresu działań związanych z zagrożeniami w różnych warstwach bezpieczeństwa.

Dzięki chmurowej platformie SIEM, Trend Micro koordynuje lokalne rozwiązania zabezpieczające, takie jak ochrona sieci, serwerów, punktów końcowych oraz zabezpieczenia poczty elektronicznej w celu identyfikacji zagrożeń i szybkiego reagowania na nie. Oprócz narzędzi lokalnych, oferuje również opcję ochrony w chmurze dla obciążeń wirtualnych.

Cechy

- Zapewnia kompleksowy wgląd w dane, umożliwiając zespołom ds. bezpieczeństwa szybką identyfikację zagrożeń i natychmiastową reakcję.

- Ustrukturyzowane raportowanie, które pozwala zespołom ds. bezpieczeństwa analizować sekwencję ataku w różnych warstwach bezpieczeństwa.

- Automatycznie gromadzi, koreluje i analizuje dane z serwerów, sieci, wiadomości e-mail, środowisk chmurowych i innych źródeł, a jednocześnie powiadamia odpowiednie zespoły o podejrzanej aktywności.

- Zapewnia lepszy wgląd w stan bezpieczeństwa i oferuje lepszą ochronę przed standardowymi i pojawiającymi się zagrożeniami. W porównaniu z tradycyjnymi rozwiązaniami antywirusowymi zapewnia szybsze wykrywanie i eliminację zagrożeń.

- Rozwiązanie, które można łatwo zintegrować z innymi narzędziami bezpieczeństwa, zapewnia skuteczną priorytetyzację zagrożeń, monitorowanie alertów, analizę incydentów, zarządzanie politykami i optymalizację procesów.

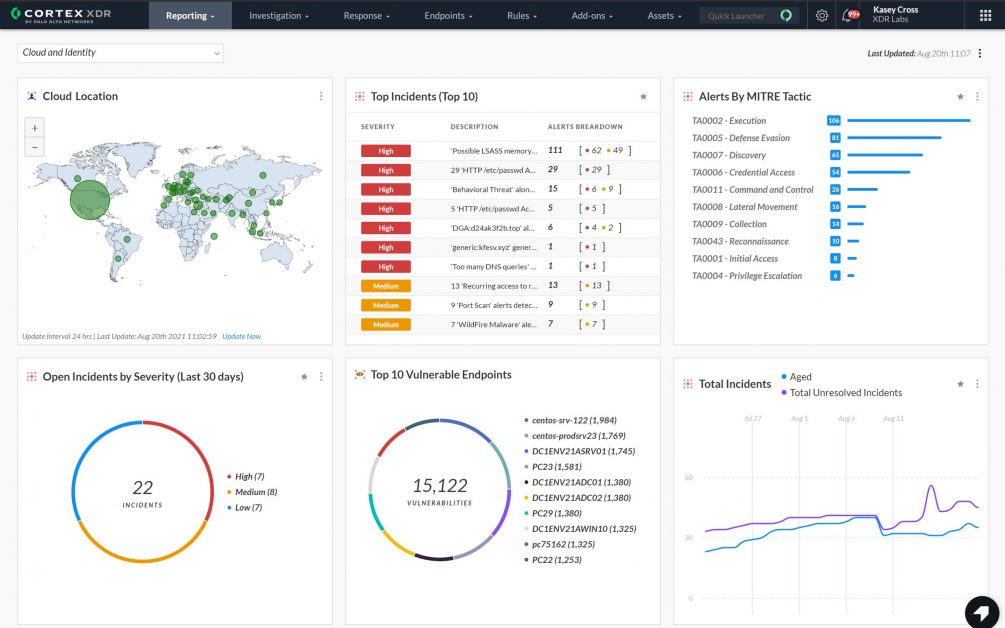

Palo Alto Networks Cortex XDR

Palo Alto Networks Cortex XDR to zaawansowana platforma bezpieczeństwa, która integruje ze sobą odpowiednie narzędzia w celu zapewnienia kompleksowej ochrony. Łączy w sobie funkcje wykrywania, reagowania, zapobiegania i badania w jednym, wydajnym rozwiązaniu zabezpieczającym. Dzięki integracji danych z sieci, chmury i punktów końcowych, zespoły mogą efektywnie chronić swoje systemy IT przed zaawansowanymi atakami.

Cechy

- Dzięki wysokiej skuteczności wykrywania, narzędzie posiada agentów, którzy chronią punkty końcowe przed exploitami, atakami bezplikowymi i złośliwym oprogramowaniem.

- Analiza i ochrona zachowań użytkowników oparta na uczeniu maszynowym w celu powstrzymywania anomalii i podejrzanych działań.

- Łączy wgląd w dane dotyczące sieci, punktów końcowych i chmury.

- Redukuje liczbę alertów o ponad 90 procent, umożliwiając tym samym zespołom bezpieczeństwa skoncentrowanie się na innych działaniach.

- Zaawansowane funkcje polowania na zagrożenia i wywiadu o zagrożeniach pozwalają na identyfikację i neutralizację unikających zagrożeń.

- Wykorzystuje usługę Palo Alto Network Managed Threat Hunting, aby zapewnić swoim użytkownikom całodobową ochronę przed szerokim spektrum ataków.

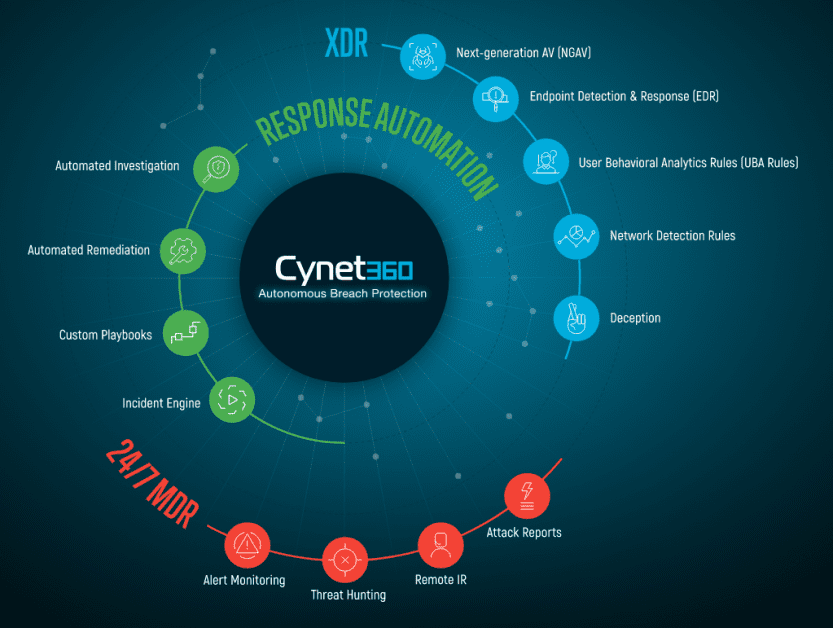

Platforma Cynet 360 XDR

Cynet 360 to autonomiczna platforma ochrony przed naruszeniami, która zapewnia kompleksowe wykrywanie i eliminację zagrożeń. Umożliwia automatyzację procesów monitorowania, wykrywania zagrożeń i naprawy. Oprócz automatyzacji reakcji, system XDR obejmuje analizę ruchu sieciowego, szczegółową widoczność oraz gotowe i spersonalizowane funkcje naprawcze.

Cechy

- Łączy funkcje antywirusa, EDR, reakcji na incydenty, wywiadu o zagrożeniach, analizy sieci i UEBA, aby zapewnić kompleksowe wykrywanie i naprawę wszystkich rodzajów zagrożeń. Zapewnia to lepszą widoczność i ochronę bez konieczności wdrażania wielu produktów bezpieczeństwa.

- Obsługuje automatyczne lub ręczne naprawianie zagrożeń atakujących sieci, hosty, użytkowników i pliki.

- Wykorzystuje opartą na sztucznej inteligencji analizę zachowań użytkowników (UEBA) do wykrywania podejrzanych działań wskazujących na intruza.

- Szeroki zakres strategii i skryptów, które usprawniają i automatyzują reakcje na wykryte zagrożenia oraz inne operacje z zakresu bezpieczeństwa.

- Usługa wywiadu o zagrożeniach tworzy fałszywe, słabo chronione konta, które są bardzo atrakcyjne dla atakujących. W ten sposób odwraca uwagę atakującego, aby skupił się na złośliwych działaniach na fałszywych kontach, danych i łatwych do zmiany ustawieniach.

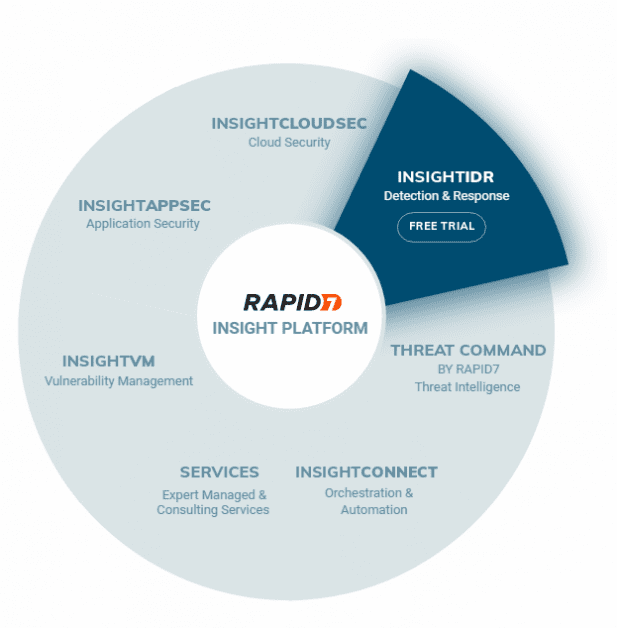

Rozwiązanie Rapid7 InsightIDR XDR

Rapid7 InsightIDR to zaawansowane rozwiązanie XDR oparte na chmurze, które oferuje intuicyjny interfejs i możliwość szybkiej analizy danych z sieci, dzienników, punktów końcowych i innych źródeł. Architektura chmury pozwala na centralizację i optymalizację działań związanych z bezpieczeństwem w całej infrastrukturze. Narzędzie wykorzystuje kompleksową sieć analizy zagrożeń opartą na uczeniu maszynowym Rapid7 i UEBA, aby automatycznie i szybko wykrywać problemy z bezpieczeństwem i reagować na nie.

Platforma jest rozwiązaniem SIEM z konsolą dostępną przez przeglądarkę. Większość operacji odbywa się w chmurze, ale niektóre elementy działają lokalnie. Agenci lokalni gromadzą dane z różnych źródeł i przesyłają je do chmury za pomocą szyfrowanego połączenia w celu dalszego przetwarzania.

Cechy

- Wiele zaawansowanych metod wykrywania zapewnia całodobową i skuteczną ochronę.

- Zaawansowane wykrywanie zagrożeń i identyfikacja sekwencji ataków poprzez analizę zunifikowanych zapisów logów.

- Wykorzystanie uczenia maszynowego do tworzenia wzorca zachowań użytkowników, a następnie automatyczne powiadamianie zespołów ds. bezpieczeństwa w przypadku wykrycia podejrzanej aktywności lub skradzionych danych uwierzytelniających.

- Analiza zachowań użytkowników (UEBA) do tworzenia profili działań użytkowników, ułatwiając wykrywanie anomalii i redukcję fałszywych alarmów.

- Mechanizm analizy zachowań ataku (ABA) pozwala narzędziu na wykrycie źródła różnych ataków, a tym samym na zatrzymanie przestępców przed ich realizacją.

- Mechanizm reagowania na incydenty, który można wdrożyć za pomocą lokalnych modułów agenta.

Punkt końcowy Sophos X Intercept

Sophos X Intercept to rozbudowane rozwiązanie XDR, które zapewnia zespołom zsynchronizowane zabezpieczenia natywne dla chmury. Konsoliduje dane z wielu źródeł i prezentuje je w przejrzystym panelu nawigacyjnym.

To narzędzie XDR zapewnia lepszą widoczność i reakcję na zagrożenia, aby zapewnić maksymalną ochronę infrastruktury i zasobów. Ponadto, umożliwia zespołom szybkie wykrywanie i analizowanie szerokiego zakresu zagrożeń na serwerach, punktach końcowych, zaporach, sieciach i innych źródłach danych.

Cechy

- Zapewnia kompleksowy wgląd w stan cyberbezpieczeństwa organizacji, umożliwiając zespołom ds. bezpieczeństwa szczegółową analizę podczas badania zagrożeń.

- Wykrywanie i neutralizacja technik ataku stosowanych przez napastników w celu wykorzystania luk w zabezpieczeniach, w tym technik wykorzystywanych do uruchamiania programów bez złośliwego oprogramowania, plików i innych exploitów. Idealne rozwiązanie w celu powstrzymania ataków typu zero-day, zanim sprawcy przejdą do działania.

- Zapewnia całkowite bezpieczeństwo na podstawie analizy danych z różnych źródeł, takich jak serwery, punkty końcowe, zapory sieciowe, urządzenia sieciowe, poczta e-mail i inne.

- Ochrona plików dzięki monitorowaniu ich integralności, szczegółowej analizie i tworzeniu białych list aplikacji.

- Zaawansowane polowanie na zagrożenia oparte na sztucznej inteligencji i ochrona przed istniejącym i nowym złośliwym oprogramowaniem, oprogramowaniem ransomware, atakami bezplikowymi i innymi exploitami atakującymi punkty końcowe.

Rozwiązanie Fidelis Elevate XDR

Fidelis Elevate XDR to zaawansowane, skuteczne i proaktywne rozwiązanie z zakresu cyberbezpieczeństwa. Umożliwia zespołom ds. bezpieczeństwa identyfikację zagrożeń i szybką na nie reakcję, a także stosowanie technik dezinformacji w celu zmylenia napastników. Narzędzie zapewnia widoczność, precyzję, szybkość i kontekst, których potrzebują zespoły ds. bezpieczeństwa, aby skutecznie reagować na zagrożenia i zapobiegać atakom.

Platforma integruje wykrywanie i reakcję w punktach końcowych i sieci, ochronę przed utratą danych, funkcje oszustw i inne, w jednym zunifikowanym rozwiązaniu, które ma zapobiegać zaawansowanym zagrożeniom i złośliwej aktywności.

Cechy

- Zapewnia wgląd w cały ruch e-mail, sieć i chmurę.

- Zapewnia widoczność całej aktywności punktów końcowych i urządzeń.

- Określa następny ruch atakującego i na bieżąco definiuje działania niezbędne do zatrzymania ataku. Pozwala to szybko wykrywać i eliminować zagrożenia, zanim wywrą one negatywny wpływ na systemy.

- Wykorzystuje ulepszone algorytmy uczenia maszynowego do identyfikacji potencjalnych ataków typu zero-day i zaawansowanych zagrożeń, co umożliwia zespołom ds. bezpieczeństwa szybkie podejmowanie działań i zapobieganie wszelkim złośliwym aktywnościom.

- Automatyczna walidacja alertów o wykryciu zagrożeń w sieci w celu zmniejszenia liczby fałszywych alarmów i zapewnienia, że zespoły ds. bezpieczeństwa skupiają się na rzeczywistych zagrożeniach.

- Zaawansowane analizy z wykorzystaniem uczenia maszynowego do wykrywania włamań i innych oznak ataków. Zautomatyzowane badania zagrożeń z wykorzystaniem kryminalistyki.

Podsumowanie 👨💻

W obliczu rosnącej złożoności zagrożeń i cyberataków, zespoły IT muszą poszukiwać bardziej zaawansowanych narzędzi i strategii bezpieczeństwa. Wykraczają one poza tradycyjne rozwiązania antywirusowe i inne narzędzia ochrony punktów końcowych. Potrzebują one rozwiązań, które pozwolą na wykrywanie i neutralizowanie zaawansowanych cyberataków.

W większości przypadków atakujący wykorzystują punkty końcowe jako punkty wejścia, a następnie przemieszczają się w sieci w poszukiwaniu innych zasobów IT. Reakcja na to zagrożenie wymaga zaawansowanych rozwiązań zabezpieczających, takich jak XDR, które zapewniają bardziej kompleksową ochronę punktów końcowych i sieci, aby zapobiegać szerszemu spektrum ataków i zagrożeń.

Typowe rozwiązanie XDR zapewnia bezproblemową współpracę narzędzi ochrony punktów końcowych z siecią, pocztą e-mail, tożsamością i innymi mechanizmami bezpieczeństwa w celu wykrywania i eliminowania wszystkich ataków. Zapewnia bardziej efektywne i całościowe podejście do wykrywania zagrożeń i reagowania na nie. Ponadto, XDR zapewnia zespołom bezpieczeństwa lepszą widoczność i raportowanie, jednocześnie zmniejszając liczbę fałszywych alarmów.

Możesz być także zainteresowany: Najlepsze rozwiązania SOAR dla małych i dużych firm

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.