Testy penetracyjne to proces wzmacniania ochrony sieci firmowej poprzez symulowanie ataków i wykorzystywanie istniejących słabości w zabezpieczeniach.

Profesjonalnie przeprowadzony test penetracyjny dostarcza obszernej analizy wykrytych luk, włączając w to ich oceny CVVS, szczegóły techniczne dotyczące potencjalnych zagrożeń, ich wpływ na funkcjonowanie biznesu, stopień trudności ich wykorzystania oraz zalecenia dotyczące strategii ich eliminowania.

Zespoły odpowiedzialne za bezpieczeństwo są usatysfakcjonowane, gdy mogą identyfikować i klasyfikować zagrożenia dla oprogramowania, redukować luki w systemie, wykazywać inicjatywę w rozwiązywaniu problemów związanych z bezpieczeństwem, zwiększać pewność i świadomość strategii bezpieczeństwa, spełniać regulacje prawne i zapewniać efektywność nadzorowanych systemów. Testy penetracyjne są niezbędne dla osiągnięcia wysokiego poziomu bezpieczeństwa.

Dzięki różnorodności technik testowania penetracyjnego, można zbadać niemal każdą sferę technologii. Dotyczy to między innymi aplikacji internetowych, rozwiązań chmurowych, blockchain, serwerów, punktów końcowych API, sieci, urządzeń mobilnych i bezprzewodowych.

Kluczowe pytania w tej tematyce to: czym dokładnie są testy penetracyjne, jak się je przeprowadza i jakie korzyści z nich wynikają? W tym artykule omówimy proces testowania penetracyjnego. Ponadto dowiesz się, dlaczego testy penetracyjne są konieczne przed wprowadzeniem na rynek oprogramowania SaaS oraz poznasz kilka przydatnych narzędzi. Zaczynajmy!

Czym są testy penetracyjne?

Genezą testów penetracyjnych była potrzeba zrozumienia taktyk działania potencjalnych napastników. Pomimo pierwszych testów bezpieczeństwa przeprowadzonych już w 1971 roku, ta dziedzina nieustannie się rozwija. Ważnym krokiem było przeprowadzenie pierwszych testów bezpieczeństwa przez Siły Powietrzne USA. W latach 90. opublikowano artykuł, w którym opisano, jak włamywanie się do własnej witryny może pomóc w zwiększeniu jej bezpieczeństwa.

Na początku XXI wieku Open Web Application Security Project (OWASP) opublikował przewodnik dotyczący najlepszych praktyk w testowaniu, który stał się solidnym fundamentem dla obecnych testów penetracyjnych i ważnym elementem cyklu życia oprogramowania.

Wraz z rozwojem systemów i technologii oprogramowania na wielu płaszczyznach, konieczne jest aktualizowanie protokołów bezpieczeństwa i wdrażanie skutecznych systemów; ten problem rozwiązuje właśnie testowanie penetracyjne.

Mówiąc najprościej, testy penetracyjne polegają na celowym włamaniu się do systemu komputerowego poprzez wykorzystanie jego słabych punktów i luk w zabezpieczeniach. Co istotne, odbywa się to w kontrolowanym środowisku. Symulując ataki, zespoły ds. bezpieczeństwa wykorzystują narzędzia, techniki i procedury, aby zademonstrować wpływ słabości na działalność firmy.

Testy penetracyjne, przeprowadzane w odpowiednim zakresie, analizują różne aspekty systemu, takie jak odporność na ataki z pozycji użytkowników uwierzytelnionych i nieuwierzytelnionych, jak również skuteczność innych ról systemowych.

Niezależnie od tego, czy firma korzysta z chmury, infrastruktury lokalnej, interfejsów API, baz danych czy tworzy oprogramowanie jako usługę (SaaS), zawsze znajdzie się odpowiedni rodzaj testu penetracyjnego.

Najlepsze testy penetracyjne harmonizują z procesami pracy i używanymi systemami. Jeśli wybór odpowiedniego testu sprawia trudność, poniżej znajduje się zestawienie dostępnych typów testów wraz ze wskazówkami, kiedy je stosować. Teraz przejdźmy do omówienia sposobu realizacji testów penetracyjnych.

Analiza procesu testów penetracyjnych

Proces testowania penetracyjnego ma charakter sekwencyjny i można go podzielić na trzy główne etapy. Pierwszym jest etap przygotowawczy, w którym ustala się cele i przeprowadza analizę systemu, który ma zostać poddany testowi.

Drugi etap to faza ataku, w której następuje symulacja prób włamania do systemu, gromadzenie danych i analiza wyników w celu identyfikacji potencjalnych dróg dostępu. Ostatnim etapem jest analiza po zakończeniu testu, w której generowane są raporty i podejmowane są działania mające na celu wyeliminowanie wykrytych słabości. Przyjrzyjmy się szczegółowo każdemu z etapów.

#1. Rozpoznanie

Kluczowym aspektem tej fazy jest zebranie jak największej ilości informacji, co pozwala na opracowanie skutecznych metod ataku. Gromadzone dane obejmują szczegóły dotyczące systemu operacyjnego, topologii sieci, aplikacji, kont użytkowników oraz wszelkie inne istotne informacje.

Pozyskane dane z fazy rozpoznania mogą pochodzić z działań pasywnych lub aktywnych. Rozpoznanie pasywne polega na zbieraniu informacji z publicznie dostępnych źródeł, natomiast rozpoznanie aktywne wymaga interakcji z testowanym systemem. W celu uzyskania optymalnych rezultatów zaleca się stosowanie obu metod.

Do gromadzenia informacji o sieci można wykorzystać narzędzia takie jak Metasploit. Jeśli potrzebujesz więcej opcji, zapoznaj się z naszą listą narzędzi wywiadowczych open source (OSINT). Narzędzia te skanują publiczne adresy IP, indeksują odpowiedzi w nagłówkach i dostarczają testerowi informacje o sieci nawet bez aktywnego jej skanowania.

Struktura OSINT pokazuje, jak ogromne zasoby open source można wykorzystać do gromadzenia danych. Rozpoznanie jest powszechne zarówno w wewnętrznych, jak i zewnętrznych testach penetracyjnych.

#2. Ocena podatności

Następnie system jest skanowany w celu identyfikacji otwartych portów i potencjalnych punktów dostępu. Skanowanie jest opcjonalne w ramach testów penetracyjnych i może być wykonywane oddzielnie, w ramach oceny podatności.

Dane uzyskane podczas rozpoznania i skanowania pomagają w tworzeniu testów, które umożliwiają wykrywanie typowych i nietypowych słabych punktów. Testy te mogą obejmować m.in. wstrzykiwanie SQL, ataki cross-site scripting (XSS), złośliwe oprogramowanie i inżynierię społeczną.

Celem testów jest wykorzystanie systemu poprzez podniesienie uprawnień i przechwytywanie ruchu. Uwagę należy skupić na kluczowych zasobach, takich jak sieci, dane pracowników, informacje o dostawcach, aplikacje, dane partnerów i informacje o podwykonawcach.

Testerzy korzystają z zasobów takich jak Krajowa Baza Danych o Podatnościach (NVD) w celu identyfikacji słabych punktów systemu, zwłaszcza w procesie zautomatyzowanym. W testach manualnych, wykorzystywane są narzędzia do oceny podatności, takie jak Metasploit, Commix i Sn1per.

#3. Wykorzystanie

Po zebraniu informacji o podatnościach i interpretacji wyników ocen, tester przystępuje do wykorzystania słabych punktów w systemie docelowym. W tym celu używa się narzędzi takich jak Metasploit do symulowania rzeczywistych ataków.

Czasami wykorzystywane są również techniki manualne, opierające się na wiedzy i doświadczeniu testerów. Wykorzystanie podatności może prowadzić do naruszenia danych, zakłócenia pracy usług lub uzyskania dostępu do nieautoryzowanych informacji. Należy jednak pamiętać o zachowaniu ostrożności, aby nie uszkodzić systemu. Zakres testu penetracyjnego określa ramy całego procesu.

Ten etap ma na celu ocenę trwałości słabych punktów w systemie i sprawdzenie, czy mogą one prowadzić do głębokiego dostępu dla osób trzecich. Emulowane są zaawansowane, trwałe zagrożenia, które mogą pozostać w systemie przez długi czas, umożliwiając kradzież danych nawet po kilku miesiącach.

Rejestrowany jest czas spędzony w systemie bez wykrycia, co odzwierciedla skuteczność podejścia organizacji do kwestii bezpieczeństwa.

#4. Raportowanie

Wiele organizacji niestety pomija ten kluczowy krok. Raportowanie jest niezwykle istotne z dwóch głównych powodów. Po pierwsze, tester musi oczyścić system, czyli przywrócić go do stanu sprzed testu penetracyjnego.

Po drugie, tester musi dokonać przeglądu, udokumentować podatności i opracować zastosowaną taktykę. Należy przedstawić analizę, która wyjaśni skutki wykorzystania systemu z uwzględnieniem kluczowych zasobów. Raport, powstający po zakończeniu testu, zawiera wytyczne dotyczące naprawy i poprawy stanu bezpieczeństwa.

Dobrze przygotowany raport powinien zawierać zarówno ogólny opis testu, jak i szczegóły techniczne. Informacje techniczne powinny obejmować ocenę ryzyka technicznego, wpływ na działalność organizacji, wyniki CVVS i taktyczny przewodnik eliminowania zidentyfikowanych luk.

Korzyści z testów penetracyjnych

Testy penetracyjne przynoszą szereg korzyści dla organizacji. Ujawniają luki w systemie dla wszystkich używanych technologii i systemów operacyjnych. Analizując projekty systemów, można zidentyfikować mocne strony i skoncentrować się na obszarach wymagających poprawy.

Ponadto testy penetracyjne wskazują, które techniki bezpieczeństwa nie przynoszą oczekiwanych rezultatów. Ta wiedza może być wykorzystana do wdrożenia najlepszych praktyk podczas projektowania przyszłych systemów.

Poprzez przeprowadzanie testów pozytywnych i negatywnych, generowane są kompleksowe raporty. Raporty te pozwalają na ocenę skuteczności stosowanych technik bezpieczeństwa i podejmowanie działań naprawczych.

Realistyczna symulacja rzeczywistych ataków pozwala na uzyskanie szczegółowych informacji o taktykach, których mogą użyć hakerzy. To z kolei umożliwia ocenę stanu bezpieczeństwa firmy z perspektywy potencjalnych zagrożeń.

W zakresie zgodności z przepisami, testy penetracyjne pomagają ocenić, czy organizacja spełnia wszystkie wymagania. W razie potrzeby, można dostosować ścieżkę działania firmy, aby zapewnić pełną zgodność z obowiązującymi regulacjami. Co więcej, testy penetracyjne mogą potwierdzić, że dane firmy są bezpieczne. W przeciwnym wypadku, organizacja zostanie o tym poinformowana i będzie mogła podjąć działania zaradcze.

Testy penetracyjne pomagają w planowaniu budżetu na bezpieczeństwo, wskazując obszary wymagające poprawy. Dzięki rzetelnym testom i dokumentacji można stworzyć spójny budżet, który będzie adekwatny do potrzeb firmy.

Ponadto, testy penetracyjne dostarczają nowego spojrzenia na system. Umożliwiają naprawę błędów i udoskonalenie ogólnego projektu i architektury systemu.

Testy penetracyjne mogą również zwiększyć lojalność klientów i zaufanie do marki. Poprzez dostarczanie pozytywnych wyników testów lub informowanie o rozwiązanych problemach, firma może zaprezentować swoją profesjonalność i poprawić relacje z klientami.

Klienci, mając pewność co do bezpieczeństwa oferowanych usług, będą chętniej polecać firmę swoim znajomym, co w naturalny sposób przyczyni się do rozwoju biznesu.

Dlaczego test penetracyjny jest kluczowy przed uruchomieniem SaaS lub e-commerce?

Oprogramowanie SaaS i e-commerce różnią się od innych rodzajów oprogramowania. Są dynamiczne i elastycznie dostosowują się do zmieniających się potrzeb klientów. Oprócz przechowywania i przesyłania ogromnych ilości danych, muszą być konkurencyjne, wprowadzając innowacje i nowe funkcjonalności.

Ciągły rozwój oprogramowania stwarza nowe możliwości powstawania luk w zabezpieczeniach. Test penetracyjny pomaga zrównoważyć innowację z bezpieczeństwem. W obliczu rosnącej liczby cyberataków, konieczne jest proaktywne podejście do ochrony oprogramowania.

Wszystkie usługi SaaS i platformy e-commerce muszą mieć pewność, że ich aplikacje i produkty cyfrowe są zbudowane na bezpiecznej infrastrukturze, zgodnie z najlepszymi praktykami. Zrozumienie stanu produktów cyfrowych eliminuje ryzyko naruszenia bezpieczeństwa danych.

Testy penetracyjne, łącząc w sobie inteligencję ludzką i maszynową, umożliwiają zespołom IT opracowanie szczegółowych strategii wzmacniania bezpieczeństwa oprogramowania.

Testy penetracyjne wpływają na adaptację oprogramowania. Dzięki zrozumieniu natury luk w zabezpieczeniach SaaS lub e-commerce, można zmodyfikować podejście do rozwoju i unikać wprowadzania podobnych słabości w przyszłości. Jest to szczególnie istotne podczas opracowywania wielu rozwiązań SaaS przy użyciu tych samych technologii i procesów.

Do tej pory poznaliśmy istotę i znaczenie testów penetracyjnych w branży oprogramowania. Jeśli zastanawiasz się nad wyborem odpowiednich narzędzi, poniżej prezentujemy kilka rozwiązań, które cieszą się renomą w tej dziedzinie.

Narzędzia te zostały wymienione w sposób losowy, jednak z pewnością zaoszczędzą czas, który musiałbyś poświęcić na szukanie odpowiednich opcji.

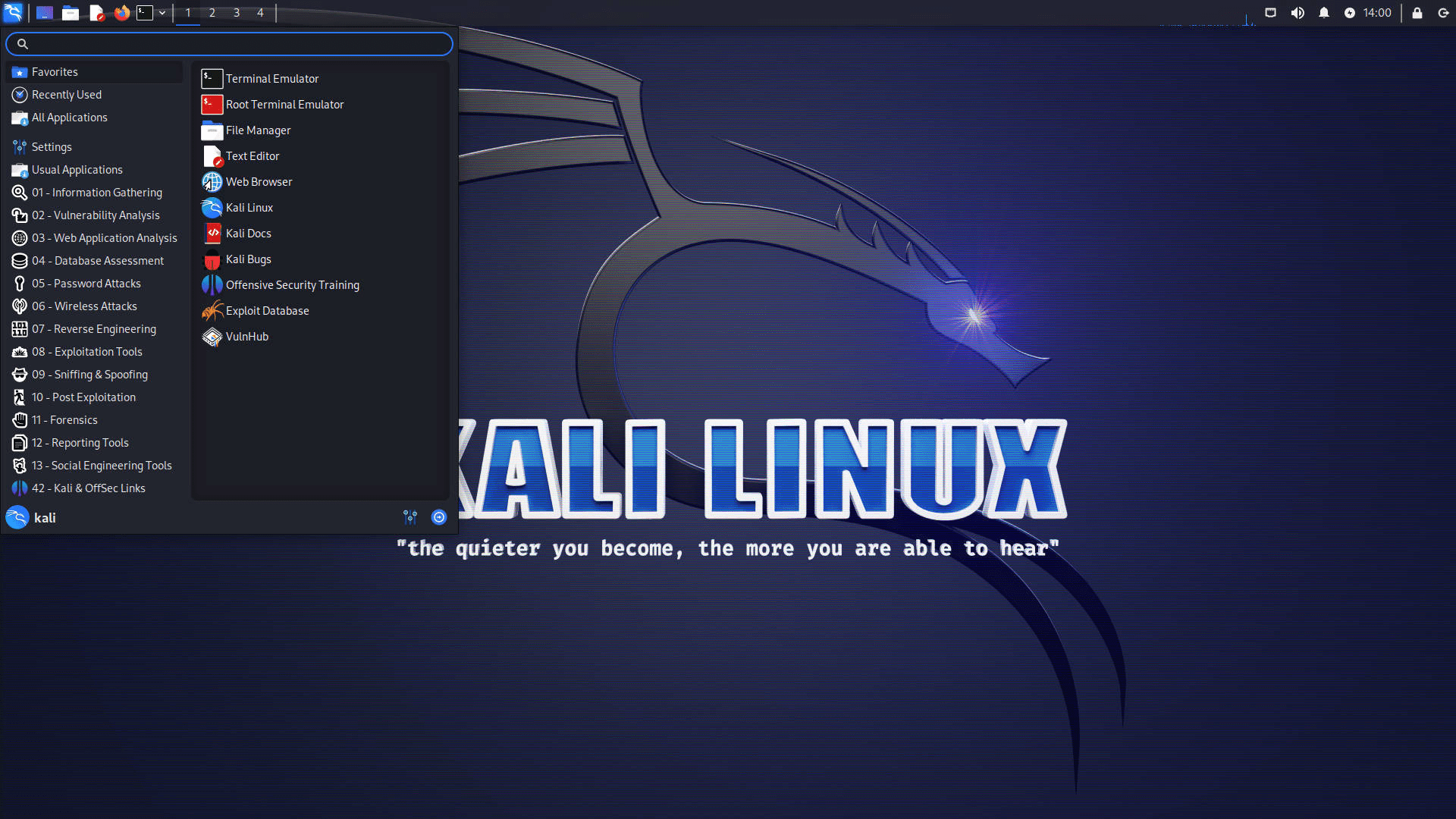

#1. Kali Linux

Kali Linux to platforma open-source przeznaczona do zadań związanych z bezpieczeństwem, takich jak testy penetracyjne, inżynieria wsteczna, informatyka śledcza i badania nad bezpieczeństwem.

Niezależnie od tego, czy korzystasz z chmury, kontenerów, urządzeń mobilnych, czy podsystemu Windows dla systemu Linux, Kali jest dostępne w odpowiedniej wersji.

Można na nim zainstalować dowolne narzędzia do testowania penetracyjnego, chociaż konfiguracja narzędzi odbywa się ręcznie. Kali ma aktywną społeczność i dokładną dokumentację, co docenią zarówno doświadczeni użytkownicy, jak i początkujący.

#2. Metasploit

Metasploit to platforma stworzona dzięki współpracy entuzjastów bezpieczeństwa, której celem jest podnoszenie świadomości w zakresie bezpieczeństwa, naprawa luk w zabezpieczeniach i zarządzanie ocenami bezpieczeństwa.

Sprawdź GitHub Metasploita, aby zapoznać się z najnowszymi wytycznymi dotyczącymi rozpoczęcia pracy, wykorzystania go do testowania bezpieczeństwa i współtworzenia projektu.

#3. Nmapa

Za pomocą Nmap (Network Mapper) można eksplorować sieci i monitorować ich stan bezpieczeństwa. Chociaż zostało zaprojektowane do szybkiego skanowania dużych sieci, doskonale sprawdza się również w przypadku pojedynczych hostów.

Oprócz identyfikowania słabych punktów, może być używany do wykonywania powtarzalnych zadań, takich jak inwentaryzacja sieci, monitorowanie czasu pracy hostów oraz planowanie i zarządzanie aktualizacjami usług.

Podsumowanie

Testy penetracyjne mają na celu poprawę bezpieczeństwa produktów cyfrowych poprzez ujawnienie luk w zabezpieczeniach, pokazanie, w jaki sposób można je wykorzystać, zobrazowanie potencjalnego wpływu na działalność firmy i przedstawienie strategii taktycznych umożliwiających rozwiązanie problemów.

Aby zapewnić jak najlepsze wyniki testów penetracyjnych, każdy etap musi zostać starannie przeanalizowany. Oznacza to traktowanie wszystkich faz testu z równą wagą i nieuwzględnianie żadnego z etapów. Należy rozpocząć od ustalenia celów testu i zebrania niezbędnych informacji, zanim przejdzie się do skanowania.

Po przeskanowaniu systemów i ich pełnej analizie, można przystąpić do symulowania ataku i ocenić, ile czasu zajmie systemowi wykrycie naruszenia. Należy przeanalizować wpływ na system, udokumentować cały proces i opracować strategię naprawy i przywrócenia systemu. Po zakończeniu testu systemy należy przywrócić do pierwotnego stanu. Warto pamiętać, że testy penetracyjne powinny być przeprowadzane regularnie, aby na bieżąco monitorować poziom bezpieczeństwa.

Testy penetracyjne ujawniają luki w zabezpieczeniach, wzmacniają bezpieczeństwo, pozwalają zaoszczędzić na budżecie, dzięki planowaniu opartemu na doświadczeniach, oraz wpływają na kształt przyszłych projektów systemów.

Z punktu widzenia klienta, testy penetracyjne pomagają zwiększyć zaufanie do marki. Klienci chętnie wybierają firmy, którym mogą zaufać, zwłaszcza w kontekście cyfrowych transakcji.

Aby uzyskać więcej informacji na temat testów penetracyjnych, zapoznaj się z analizą etapów testowania, w której opisano każdy krok procesu, wyjaśniono jego znaczenie i przedstawiono szczegółowe instrukcje interakcji z danym zagadnieniem.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.