Cyberprzestępcy stale udoskonalają swoje techniki ransomware. Innowacyjne i niekonwencjonalne sposoby ataków sprawiają, że eksperci od cyberbezpieczeństwa pozostają w gotowości, a identyfikacja zagrożeń staje się coraz trudniejsza. Osoby, które padły ofiarą ransomware, zazwyczaj otrzymują żądanie zapłaty w zamian za odzyskanie dostępu do zaszyfrowanych danych. Jednakże, ransomware o nazwie Popcorn Time stosuje zupełnie odmienną strategię w zaangażowaniu swoich ofiar.

Jak działa ransomware Popcorn Time

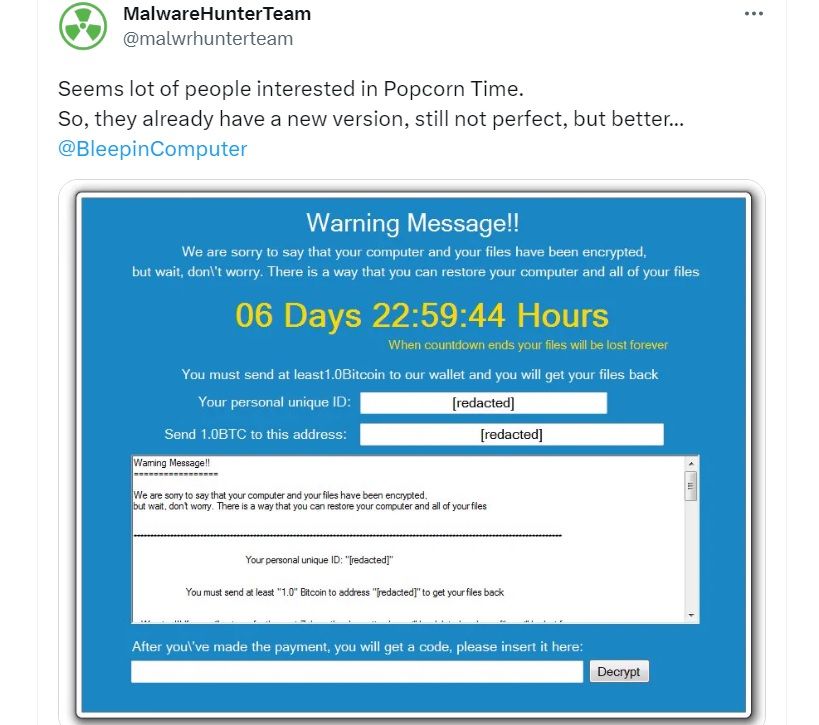

Specjaliści ds. bezpieczeństwa z Zespołu MalwareHunter odkryli Popcorn Time już w 2016 roku. Zauważyli, że ransomware było jeszcze w fazie testów i wykazywało pewne zaskakujące właściwości.

Standardową metodą odzyskania plików po ataku ransomware jest uiszczenie żądanej kwoty okupu. Popcorn Time żądał od użytkowników jednego Bitcoina. Alternatywnie, osoby zaatakowane mogły pomóc w rozprzestrzenianiu się ataku, wysyłając specjalny link do dwóch innych osób.

Jeżeli te osoby zainstalowały oprogramowanie ransomware na swoich komputerach i zapłaciły okup, pierwotna ofiara miała otrzymać bezpłatny klucz deszyfrujący. Jednak nie zawsze można polegać na obietnicach hakerów. Zapłata nie daje gwarancji odzyskania plików.

Ponadto, badanie przeprowadzone przez Cybereason w 2022 roku pokazało, że cyberprzestępcy mogą ponownie atakować ofiary, które już raz zapłaciły okup. Wyniki badań wykazały, że 80% firm, które uiściły okup, ponownie stało się celem ataku. W 68% przypadków, drugi atak miał miejsce w ciągu miesiąca od pierwszego. Około 67% ofiar stwierdziło, że przy kolejnym ataku hakerzy żądali wyższej kwoty okupu.

Czy ofiary stają się napastnikami?

Ransomware Popcorn Time działa na zasadzie polecenia. Użytkownicy są przyzwyczajeni do otrzymywania rabatów lub innych korzyści za polecanie znajomym usług czy produktów, z których sami są zadowoleni. Wielu internautów publikuje posty polecające na swoich profilach w mediach społecznościowych, dzięki czemu ich wiadomości docierają do szerszej publiczności, a nie tylko do bliskich znajomych.

Bez względu na to, czy dany użytkownik przesyła link do ransomware za pośrednictwem poczty elektronicznej, komunikatora WhatsApp, czy innej metody, większość osób waha się przed rozprzestrzenianiem go w sposób, który ułatwi identyfikację ich jako sprawców. W Stanach Zjednoczonych ataki ransomware klasyfikowane są jako przestępstwa, za które grożą wysokie grzywny i kara pozbawienia wolności.

Nawet ci, którzy zdecydują się na przesłanie linków do osób, które znają, muszą liczyć się z poważnymi konsekwencjami, wykraczającymi poza działania organów ścigania. Mogą one obejmować utratę pracy i zniszczenie relacji.

Jak wygląda ransomware Popcorn Time?

Każda osoba zainfekowana tym ransomware otrzymuje komunikat z ostrzeżeniem. Nietypowy format linku może zniechęcić innych do kliknięcia w udostępniony adres. Brak w nim elementu „www” i wyświetla się jako bardzo długi, przypadkowy ciąg liter i cyfr.

Prawdą jest, że w czasie, gdy naukowcy odkryli to ransomware, ludzie byli mniej świadomi taktyk stosowanych przez cyberprzestępców. Jednak wielu użytkowników nadal wiedziało, jak rozpoznać legalny adres internetowy.

Jeden Bitcoin kosztował około 966 USD pod koniec 2016 roku, jak podaje wykres statystyk pokazujący wahania cen kryptowaluty. Jest to stosunkowo niewielka suma w porównaniu do żądań okupu w przypadku nowszych odmian ransomware.

Kto stworzył ransomware Popcorn Time?

Popcorn Time ma jeszcze jeden aspekt, który go wyróżnia. Twórcy oprogramowania przedstawili się jako syryjscy studenci informatyki, którzy stracili członków rodzin w wyniku wojny w Syrii. W swoim oświadczeniu wspomnieli, że wszystkie środki uzyskane z ransomware przeznaczą na zakup żywności, schronienia i lekarstw dla potrzebujących w ich kraju.

Jest to stosunkowo rzadka sytuacja, ponieważ hakerzy zazwyczaj wykorzystują opłaty z tytułu okupu dla własnych korzyści finansowych. Przypomina to działania aktywistów, którzy wykorzystują ransomware w celu osiągnięcia określonych celów. Artykuł opublikowany na portalu ZDNet szczegółowo opisał przypadek aktywistów z 2022 roku, którzy żądali uwolnienia więźniów politycznych i powstrzymania rosyjskich wojsk przed wtargnięciem na terytorium Białorusi, w zamian za klucze deszyfrujące dla docelowych Białoruskich Kolei.

Biorąc pod uwagę wszystkie te informacje, nadal mało prawdopodobne jest, by wiele ofiar zdecydowało się pomóc hakerom w rozprzestrzenianiu Popcorn Time. Dwa główne tego powody to nietypowy format linku oraz łatwość identyfikacji nadawcy.

Jak zabezpieczyć się przed ransomware

Cyberprzestępcy dysponują już wieloma kreatywnymi sposobami na zaszkodzenie innym bez angażowania nas. Wiele z nich rozprzestrzenia złośliwe oprogramowanie za pośrednictwem popularnych platform i usług, takich jak TikTok i Discord. Celowanie w duże grupy użytkowników zwiększa szanse hakerów na zdobycie wielu ofiar przy minimalnym wysiłku.

Grupy zajmujące się złośliwym oprogramowaniem wykorzystują również bieżące wydarzenia. Jako przykład można podać fakt umieszczenia niebezpiecznych plików w zdjęciu zarejestrowanym przez Teleskop Jamesa Webba. Podobne działania podjęto w odniesieniu do materiałów związanych z COVID-19 oraz szczepionkami opracowanymi w czasie pandemii. Wnioskiem jest to, że hakerzy mogą ukrywać złośliwe oprogramowanie w praktycznie dowolnej treści dostępnej online.

Jedną z najlepszych praktyk ochrony przed atakami ransomware jest regularne tworzenie kopii zapasowych swoich plików. W przypadku ataku można skorzystać z kopii i odzyskać utracone dane.

Badanie IBM z 2023 roku sugeruje również, że współpraca z organami ścigania może obniżyć koszty związane z atakiem ransomware. Dane wskazują, że osoby, które zgłosiły cyberatak na policję, zapłaciły o około 470 000 USD mniej niż te, które próbowały rozwiązać problem samodzielnie.

Jednak rzeczywistość jest taka, że współczesne ataki ransomware często rozprzestrzeniają się poza indywidualnego użytkownika lub jego organizację.

Oszuści ewoluują tak samo jak hakerzy

Nie tylko hakerzy stosują nieuczciwe metody, aby nakłonić ludzi do działania. ModernRetail wyjaśnia, w jaki sposób sprzedawcy próbują zdobywać recenzje na platformie Amazon. Jedną z opcji jest oferowanie darmowych produktów w zamian za pozytywne opinie.

Coraz częściej zdarza się, że sprzedawcy wysyłają niezamówione produkty, dokonując tak zwanego „oszustwa szczotkowania”. Te nieoczekiwane paczki zazwyczaj nie mają adresu zwrotnego. Tacy nieuczciwi handlowcy wykorzystują dane odbiorców tych nieoczekiwanych przesyłek, aby wystawiać fałszywe opinie z ich kont.

Twórcy ransomware również regularnie zmieniają swoje metody, zazwyczaj podnosząc stawkę i zwiększając ryzyko dla tych, którzy się im nie podporządkują. Doskonałym przykładem jest ransomware z potrójnym wymuszeniem. Ataki te zaczynają się standardowo – od zaszyfrowania plików i żądania okupu.

Atak nie kończy się nawet po zapłaceniu okupu. Hakerzy kontaktują się ponownie z ofiarą, grożąc upublicznieniem wrażliwych danych, jeśli nie otrzymają dodatkowych pieniędzy. Cyberprzestępcy zwiększają nawet zasięg ataku, szantażując osoby z otoczenia ofiary, aby zmusić je do zapłaty, pod groźbą ujawnienia ich danych.

Hakerzy poszli o krok dalej, umożliwiając innym wdrażanie ransomware bez konieczności jego tworzenia. Taka jest koncepcja ransomware jako usługi (RaaS), w ramach której można kupić gotowe złośliwe oprogramowanie w darknecie.

Zagrożenia wykraczają poza Popcorn Time

Specjaliści, którzy zidentyfikowali ransomware Popcorn Time, określili je jako niedokończone, co sugeruje, że hakerzy nigdy go w pełni nie wdrożyli. Jednak wspomniane nietypowe cechy były dla nich powodem do niepokoju.

Ten przykład oraz wiele innych, pokazuje, jak ważne jest zachowanie czujności i świadomości zagrożeń związanych ze złośliwym oprogramowaniem i innymi cyberatakami. Kiedy myślimy, że znamy już wszystkie najważniejsze cyberzagrożenia, hakerzy prawie na pewno przygotowują dla nas kolejną niespodziankę.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.