Hakerzy nieustannie rozwijają ransomware. Nowe i kreatywne metody ataków sprawiają, że specjaliści ds. bezpieczeństwa internetowego są czujni i stanowią wyzwanie dla osób próbujących wykryć zagrożenia. Osoby dotknięte oprogramowaniem ransomware widzą wiadomości z prośbą o zapłacenie za przywrócenie dostępu do plików. Oprogramowanie ransomware Popcorn Time przyjmuje jednak zupełnie inne podejście do angażowania ofiar.

MUO WIDEO DNIA

PRZEWIŃ, ABY KONTYNUOWAĆ TREŚĆ

Spis treści:

Jak działa oprogramowanie ransomware Popcorn Time

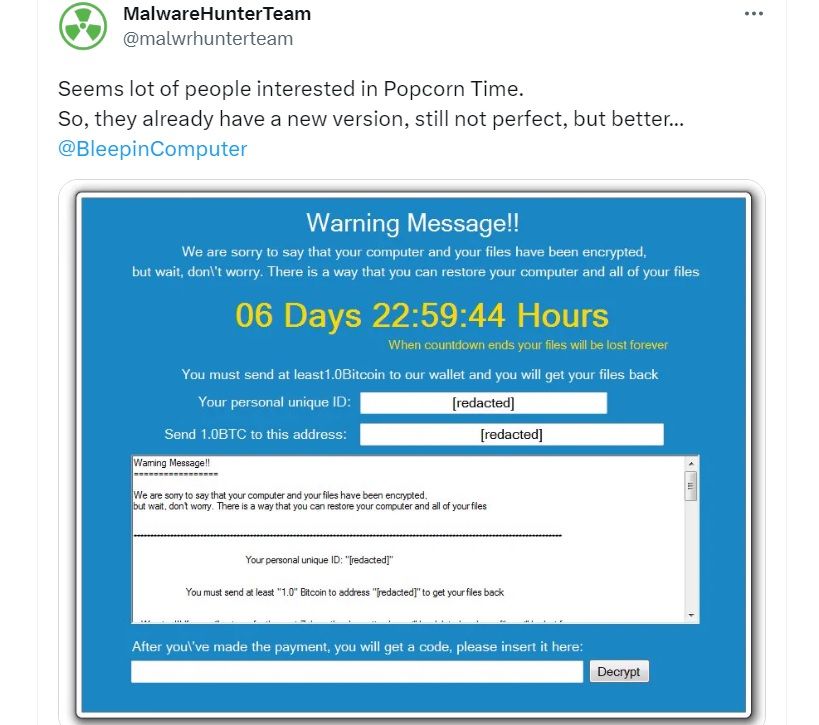

Badacze cyberbezpieczeństwa z Zespół MalwareHunter zidentyfikowali Popcorn Time w 2016 roku. Znaleźli oprogramowanie ransomware w fazie rozwoju i zauważyli pewne niepokojące cechy.

Typowym sposobem uzyskania dostępu do plików po ataku ransomware jest zapłacenie żądanego okupu. Popcorn Time poprosił ludzi o jednego Bitcoina. Alternatywnie, ofiary mogą rozszerzyć zasięg hakerów, wysyłając link polecający ransomware dwóm innym osobom.

Jeśli osoby te zainstalowały oprogramowanie ransomware w swoich systemach i zapłaciły okup, pierwotna ofiara rzekomo otrzymałaby bezpłatny klucz odszyfrowywania. Jednak ludzie niekoniecznie uzyskują wyniki, ufając obietnicom hakerów. Płacenie nie gwarantuje dostępu do plików.

Dodatkowo jako A Badanie Cybereasonu 2022 wykazały, że cyberprzestępcy mogą ponownie kierować ofiary, jeśli zgodzą się zapłacić okup. Wyniki pokazały, że 80 procent organizacji, które zapłaciły okup, ponownie spotkało się z atakami. W 68 procentach przypadków druga instancja miała miejsce niecały miesiąc później. Około 67 procent tych powtarzających się ofiar stwierdziło, że hakerzy zażądali wyższego okupu następnym razem.

Czy ofiary zmienią się w napastników?

Podejście ransomware Popcorn Time działa poprzez metodę skierowania. Ludzie są zaznajomieni z otrzymywaniem zniżek lub innych korzyści, opowiadając innym o usługach lub produktach, które znają i kochają. Wielu użytkowników mediów społecznościowych zarzuca szerszą sieć, publikując wiadomości polecające na swoich profilach, przyciągając uwagę osób innych niż bliscy przyjaciele lub znajomi.

Bez względu na to, czy dana osoba wysyła link do oprogramowania ransomware za pośrednictwem poczty e-mail, WhatsApp czy innej metody, większość waha się przed rozpowszechnianiem go w sposób ułatwiający ofiarom zidentyfikowanie ich jako sprawców. Przepisy prawa w Stanach Zjednoczonych klasyfikują ataki ransomware jako przestępstwa, które wiążą się z wysokimi grzywnami i więzieniem.

Nawet ci, którzy zdecydują się wysłać linki do osób, które znają, muszą liczyć się z katastrofalnymi konsekwencjami wykraczającymi poza organy ścigania. Mogą one obejmować utratę pracy i związków.

Jak wygląda oprogramowanie ransomware Popcorn Time?

Każda osoba zainfekowana tym oprogramowaniem ransomware otrzymuje komunikat ostrzegawczy. Dziwność jego formatowania może uniemożliwić innym korzystanie z udostępnionego łącza ransomware. Brakuje w nim fragmentu „www” i pojawia się jako bardzo długi, losowy ciąg liter i cyfr.

To prawda, że ludzie byli mniej zaznajomieni z taktykami cyberprzestępców, gdy badacze odkryli to oprogramowanie ransomware. Jednak wielu wciąż wiedziało, jak rozpoznać legalne adresy witryn.

Pojedynczy bitcoin kosztował około 966 USD na koniec 2016 r Wykres statystyk wahań cen kryptowaluty. To niewiarygodnie mała ilość w kontekście nowszego oprogramowania ransomware.

Kto stworzył oprogramowanie ransomware Popcorn Time?

Popcorn Time ma jeszcze jeden aspekt, który go wyróżnia. Deweloperzy przedstawili się jako syryjscy studenci informatyki, z których każdy stracił członka rodziny podczas wojny w Syrii. W ich wiadomości wspomniano, że wszystkie wpływy z oprogramowania ransomware są wykorzystywane do płacenia za żywność, schronienie i lekarstwa w kraju.

Jest to względna rzadkość, ponieważ hakerzy rzekomo wykorzystują płatności ransomware z powodów innych niż osobiste korzyści finansowe. Jest to podobne do aktywistów używających oprogramowania ransomware do wymuszania określonych wyników. A artykuł w ZDNet szczegółowo opisał przypadek aktywistów z 2022 r. żądających uwolnienia więźniów politycznych i zapobieżenia wkroczeniu wojsk rosyjskich na Białoruś w zamian za klucze szyfrujące przekazane docelowym Kolejom Białoruskim.

Pomijając wszystkie te szczegóły, nadal wydaje się mało prawdopodobne, aby znaczna liczba ofiar pomogła hakerom w rozpowszechnianiu Popcorn Time. Dwa główne powody to nietypowy format linku i łatwość śledzenia treści do nadawcy.

Zabezpiecz się przed oprogramowaniem ransomware

Cyberprzestępcy mają już wiele kreatywnych sposobów na zaszkodzenie innym bez angażowania Ciebie. Wiele z nich rozpowszechnia złośliwe oprogramowanie za pośrednictwem popularnych witryn i usług, takich jak TikTok i Discord. Celowanie w ogromne bazy użytkowników zwiększa szanse hakerów na zdobycie wielu ofiar dzięki ich wysiłkom.

Grupy zajmujące się złośliwym oprogramowaniem wykorzystują również interes publiczny. Zastanów się, jak jeden umieścił niebezpieczne pliki w obrazie zarejestrowanym przez Teleskop Jamesa Webba. Podobne wysiłki podjęto w przypadku treści związanych z COVID-19 i szczepionkami opracowanymi podczas pandemii. Głównym wnioskiem jest to, że hakerzy mogą umieszczać złośliwe oprogramowanie w prawie każdej treści online.

Jedną z najlepszych praktyk ochrony siebie jest zawsze tworzenie kopii zapasowych plików. Następnie możesz polegać na kopiach plików przejętych przez hakerów i przywracać je.

A Badanie IBM z 2023 r sugerowano również, że zaangażowanie organów ścigania może zmniejszyć koszty naruszeń oprogramowania ransomware. Dane wskazywały, że strony, które zgłosiły się na policję po tych cyberatakach, zapłaciły o 470 000 USD mniej niż osoby, które próbowały poradzić sobie z tym samodzielnie.

Jednak brutalna rzeczywistość jest taka, że nowoczesne ataki ransomware często rozprzestrzeniają się poza Ciebie lub Twoją organizację.

Oszuści ewoluują, podobnie jak hakerzy

Hakerzy nie są jedynymi, którzy angażują się w nieuczciwe metody nakłaniania ludzi do udziału. NowoczesnaSprzedaż detaliczna wyjaśnił, w jaki sposób sprzedawcy uzyskują recenzje swoich produktów Amazon. Jedną z opcji jest oferowanie recenzentom bezpłatnych produktów w zamian za pozytywne opinie na ich temat.

Jednak coraz częściej zdarza się, że sprzedawcy wysyłają ludziom nieautoryzowane produkty, dokonując tak zwanych oszustw związanych ze szczotkowaniem. Przedmioty te zaskakują odbiorców, zazwyczaj docierają bez adresu zwrotnego. Ci pozbawieni skrupułów handlowcy Amazon wykorzystują następnie informacje powiązane z odbiorcami tych nieoczekiwanych dostaw, aby pisać recenzje za pośrednictwem swoich kont.

Twórcy oprogramowania ransomware również regularnie zmieniają swoje metody, zwykle zwiększając ryzyko dla tych, którzy nie stosują się do nich. Doskonałym przykładem jest oprogramowanie ransomware z potrójnym wymuszeniem. Ataki te rozpoczynają się zgodnie z oczekiwaniami, a ofiary otrzymują żądania okupu po tym, jak stwierdzą, że ich pliki są niedostępne.

Atak trwa, nawet jeśli ofiary płacą. Po tym hakerzy w końcu ponownie się z nimi kontaktują, grożąc ujawnieniem poufnych danych, chyba że ludzie przekażą więcej pieniędzy. Cyberprzestępcy zwiększają nawet swój zasięg, angażując współpracowników ofiary, grożąc opublikowaniem prywatnych danych, jeśli nie zapłacą.

Hakerzy ewoluowali dalej, umożliwiając ludziom wdrażanie oprogramowania ransomware bez jego tworzenia. Taka jest koncepcja oprogramowania ransomware jako usługi, w ramach której ludzie mogą kupować gotowe do użycia złośliwe oprogramowanie w ciemnej sieci.

Zagrożenia wykraczają poza czas popcornu

Ci, którzy zidentyfikowali złośliwe oprogramowanie Popcorn Time, uznali je za niedokończone, co sugeruje, że hakerzy jeszcze go nie wdrożyli. Jednak wspomniane wcześniej niezwykłe cechy były ich głównym zmartwieniem.

Ten przykład i inne podkreślają wagę zachowania czujności i świadomości złośliwego oprogramowania i dodatkowych zagrożeń. Właśnie wtedy, gdy myślisz, że znasz wszystkie największe cyberzagrożenia, hakerów prawie na pewno czekają nieprzyjemne niespodzianki.