Przestępcy wykorzystują przeglądarki internetowe do infiltracji komputerów użytkowników lub sieci korporacyjnych. Robią to, tworząc złośliwe strony internetowe, które mogą instalować złośliwe oprogramowanie na komputerach użytkowników i powodować nieodwracalne szkody. Ale dzięki izolacji przeglądarki możesz zabezpieczyć swoją aktywność związaną z przeglądaniem Internetu, aby zapobiec typowym atakom internetowym.

Czym dokładnie jest technologia izolacji przeglądarki, jak działa i jakie są korzyści z jej stosowania? Dowiedzmy Się.

Spis treści:

Co to jest izolacja przeglądarki?

Izolacja przeglądarki, znana również jako izolacja sieci, to rozwiązanie zabezpieczające, które ogranicza aktywność przeglądania w odizolowanym środowisku, takim jak maszyna wirtualna, piaskownica lub chmura, chroniąc urządzenie przed nieodłącznym ryzykiem związanym z przeglądaniem online.

Źródło obrazu: Cloudflare

Po wpisaniu strony internetowej przeglądarka ładuje treść i kod z serwera witryny i wykonuje kod w przeglądarce. Proces wydaje się nieszkodliwy, ale tak nie jest.

Aktor zagrożeń może stworzyć złośliwą witrynę internetową lub aplikację internetową wypełnioną szkodliwym kodem i udostępnić ci łącze za pomocą ataków typu phishing. Gdy wejdziesz na złośliwą stronę, klikając łącze, złośliwy kod zostanie automatycznie pobrany na twoje urządzenie, infekując twoje urządzenie lub sieć.

Izolacja przeglądarki zapewnia Twojemu urządzeniu dodatkową warstwę bezpieczeństwa, ograniczając aktywność przeglądania do odizolowanego środowiska.

Jak działa izolacja przeglądarki

Izolacja przeglądarki polega na ograniczeniu aktywności przeglądania do odizolowanego środowiska. Oznacza to po prostu, że Twoja przeglądarka internetowa działa we własnym środowisku i nie wchodzi w interakcję z systemem operacyjnym Twojego urządzenia.

Jeśli wejdziesz w kontakt ze złośliwym oprogramowaniem, złośliwe oprogramowanie nie ominie odizolowanego środowiska. A Twoje urządzenie pozostaje bezpieczne przed złośliwym oprogramowaniem i innymi zagrożeniami internetowymi.

Istnieją różne sposoby działania technologii izolacji internetowej, ale typowy proces obejmuje:

- Usuń aktywność przeglądania z systemu i uruchom ją w środowisku wirtualnym lub w chmurze.

- Automatycznie usuwaj środowisko przeglądarki po zakończeniu sesji przeglądania. Zapewnia to usunięcie złośliwej zawartości lub ukrytego złośliwego kodu wykrytego podczas sesji na koniec sesji.

- Gdy ponownie otworzysz bezpieczną wirtualną przeglądarkę, otrzymasz czystą przeglądarkę, wolną od złośliwego oprogramowania lub złośliwego kodu.

Izolacja przeglądarki pomaga użytkownikom przeglądać strony internetowe w zwykły sposób, jednocześnie chroniąc ich urządzenia i sieć firmową przed złośliwym oprogramowaniem i innymi zagrożeniami internetowymi.

A najlepsze jest to, że użytkownicy nie zauważą żadnej różnicy. Zobaczą, że przeglądarka działa na ich komputerach lokalnych.

Różne typy izolacji przeglądarki

Oto trzy rodzaje technik izolacji przeglądarki, o których powinieneś wiedzieć.

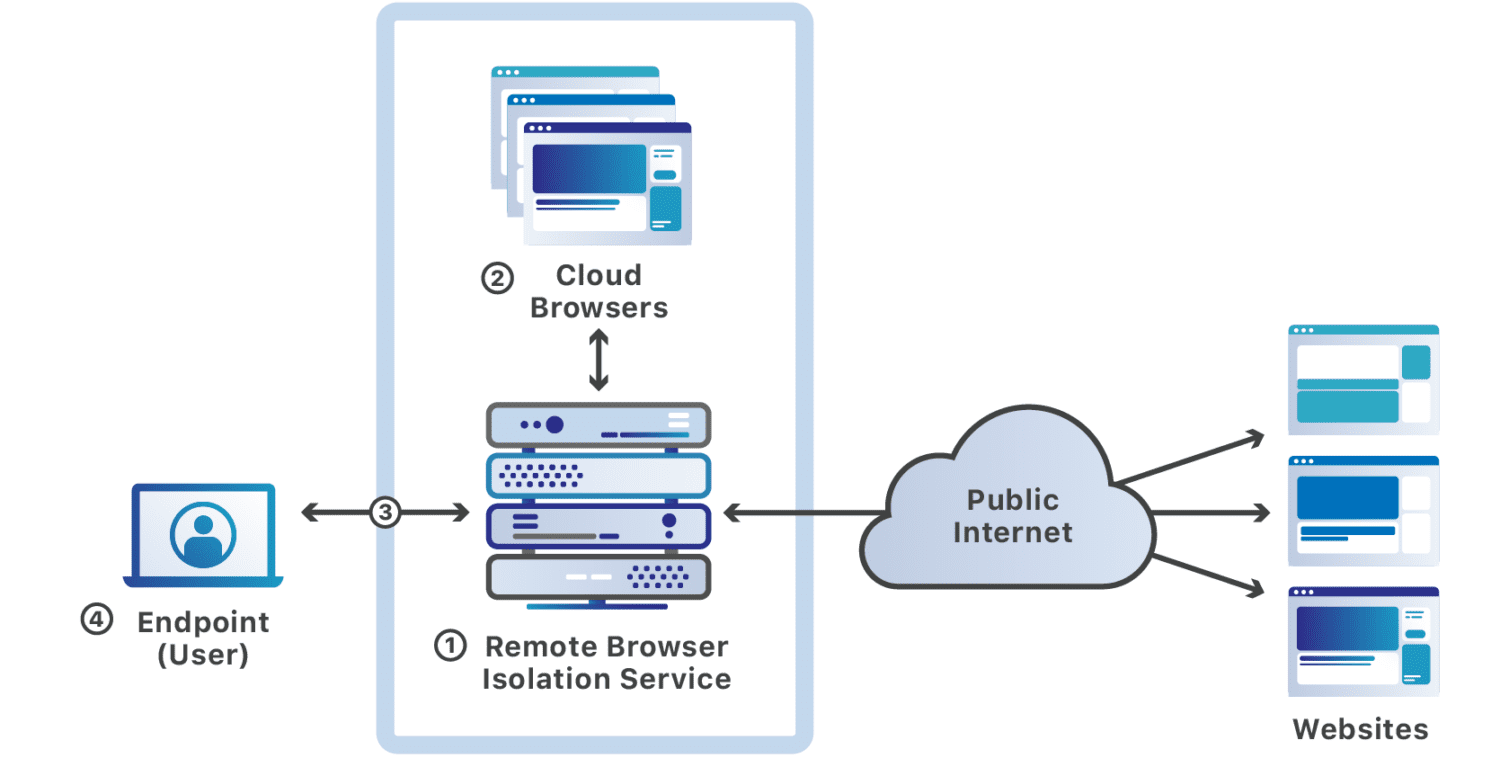

# 1. Zdalna izolacja przeglądarki

Źródło obrazu: Cloudflare

Źródło obrazu: Cloudflare

W technologii zdalnej izolacji przeglądarki (RBI) sesja przeglądania użytkownika jest hostowana na serwerze zdalnym, z dala od urządzenia użytkownika i sieci firmowej.

Gdy RBI ładuje strony internetowe i wykonuje powiązany kod JavaScript na serwerze w chmurze, wewnętrzna sieć organizacji pozostaje chroniona przed złośliwą zawartością, złośliwym pobieraniem i innymi zagrożeniami internetowymi.

Teraz pojawia się pytanie – jak działa zdalna izolacja przeglądarki?

Poniżej przedstawiono kluczowe sposoby działania technologii zdalnej izolacji przeglądarki:

- Dostawca oferujący usługi zdalnej izolacji przeglądarki wysyła użytkownikom filmy lub obrazy przedstawiające ich aktywność przeglądania. Ta metoda jest również znana jako „wypychanie pikseli”. Użytkownicy końcowi otrzymują tylko piksele, a nie kod, dzięki czemu chronią urządzenia użytkowników przed wykonaniem złośliwego kodu.

- W tej metodzie dostawcy zdalnej izolacji przeglądarki otwierają i przepisują strony internetowe, aby usunąć złośliwą zawartość internetową przed wysłaniem jej do użytkowników. Technika ta nazywana jest techniką dublowania DOM.

#2. Lokalna izolacja przeglądarki

Lokalna technologia izolacji przeglądarki chroni użytkowników w taki sam sposób, jak izolacja przeglądarki zdalnej lub hostowanej w chmurze. Ale różnica polega na tym, że aktywność przeglądania jest hostowana na serwerach zarządzanych przez organizacje.

Wadą lokalnej izolacji przeglądarki jest to, że organizacje muszą zapewnić własne serwery do izolacji przeglądarki, co może być kosztowne.

Ponadto izolacja zwykle ma miejsce w obrębie zapory sieciowej organizacji. Oznacza to, że urządzenia użytkowników końcowych są chronione przed złośliwym kodem JavaScript, ale wewnętrzne sieci organizacji są zawsze zagrożone.

Dlatego wybór zdalnej lub opartej na chmurze izolacji przeglądarki jest mądrym wyborem.

#3. Izolacja przeglądarki po stronie klienta

W metodzie izolacji przeglądarki po stronie klienta strony internetowe/aplikacje internetowe ładują się, a powiązany kod JavaScript jest wykonywany na urządzeniach użytkowników, ale w odizolowanym środowisku, przy użyciu piaskownicy lub wirtualizacji.

Podstawowa koncepcja izolacji przeglądarki opiera się na fizycznym zapobieganiu pobierania szkodliwego kodu do systemu. Ale izolacja przeglądarki po stronie klienta faktycznie ładuje potencjalnie złośliwą zawartość na urządzeniu użytkownika, chociaż na maszynie wirtualnej. Dlatego nadal stanowi zagrożenie dla urządzeń i sieci. To jest powód, dla którego firmy wolą nie wdrażać izolacji przeglądarki po stronie klienta.

Dlaczego potrzebujesz odizolowanego środowiska przeglądarki

Większość przeglądarek internetowych automatycznie wykonuje cały kod JavaScript powiązany ze stronami internetowymi. Oznacza to, że cyberprzestępcy mogą wykorzystywać złośliwy kod JavaScript do infiltracji systemów i sieci.

Oto typowe zagrożenia, które internauci mogą złagodzić, wdrażając technologię izolacji przeglądarki.

#2. Ataki typu drive-by download

Aktorzy zajmujący się zagrożeniami często wykorzystują luki w przeglądarkach do instalowania złośliwego kodu na urządzeniach użytkowników. Wiele stron internetowych wyświetlających złośliwe reklamy może również pobierać złośliwy kod do systemów użytkowników. Jednak w przypadku izolacji przeglądarki szkodliwy kod zostanie pobrany w odizolowanym środowisku (serwerze zdalnym) oddzielonym od komputera lokalnego.

#3. Przechwytywanie kliknięć

Mówiąc prościej, atak typu „clickjacking” sprawia, że użytkownicy myślą, że klikają jedną rzecz, podczas gdy w rzeczywistości klikają inną rzecz. Przestępcy wykorzystują przechwytywanie kliknięć, aby kierować ruch sieciowy do oszukańczych stron internetowych, generować fałszywe przychody z reklam lub pobierać złośliwe oprogramowanie na urządzenia użytkowników.

Zwirtualizowane przeglądarki internetowe są często wyposażone w technologię blokującą znaczną część złośliwego kodu podawanego za pośrednictwem reklam i witryn stron trzecich.

#4. Malvertising

Aktorzy stanowiący zagrożenie wprowadzają złośliwy kod do legalnych sieci reklamowych. A gdy złośliwe reklamy zostaną wyświetlone na komputerach użytkowników, kod zostanie wykonany, infekując urządzenia użytkowników. Ale z izolacją przeglądarki nie ma lokalnego wykonania kodu.

Ponieważ całe wykonywanie kodu odbywa się w odizolowanym środowisku, często w chmurze, lokalne urządzenia pozostają chronione przed atakami opartymi na przeglądarce.

#5. Skrypty między witrynami

Przestępcy wprowadzają złośliwy kod do popularnych witryn internetowych w celu zainstalowania złośliwego oprogramowania na urządzeniach internautów, którzy odwiedzają te witryny.

Wdrożenie technologii izolacji przeglądarki na urządzeniu może zapewnić bezpieczeństwo urządzenia. Wynika to z faktu, że wykonanie kodu nastąpi w odizolowanym środowisku w chmurze, z dala od Twojego urządzenia.

#6. Ataki przekierowania typu phishing

Hakerzy tworzą witryny phishingowe w celu instalowania złośliwego oprogramowania, kradzieży danych logowania i wyłudzania pieniędzy.

Odwiedzasz witrynę wyłudzającą informacje, myśląc, że jesteś na legalnej stronie. Jednak w rzeczywistości witryna została utworzona przez cyberprzestępcę w złośliwych zamiarach.

Większość renomowanych dostawców izolacji przeglądarek stosuje najnowocześniejszą technologię zabezpieczeń internetowych, aby blokować strony internetowe typu zero-day. Uniemożliwia to odwiedzenie strony phishingowej.

#7. Ataki przeglądarki na ścieżce

Aktorzy zagrażający mogą przeglądać sesje przeglądania sieci przez użytkowników, zniekształcać zawartość i podszywać się pod użytkownika poprzez atak przeglądarki na ścieżce. Ponieważ w izolacji przeglądarki nie istnieje żadna ścieżka dostępu do zasobów korporacyjnych z poziomu przeglądarki, może to zmniejszyć szkody spowodowane takim atakiem.

Korzyści z izolacji przeglądarki

Oto kluczowe korzyści z wdrożenia izolacji przeglądarki w Twojej firmie.

Chroń się przed atakami internetowymi

Utrzymywanie sesji przeglądania z dala od urządzenia może zapobiegać atakom internetowym, takim jak złośliwe oprogramowanie, pobieranie drive-by download lub przechwytywanie kliknięć.

Oszczędź czas administratorów IT

Tradycyjnie administratorzy IT umieszczają złośliwe witryny na czarnej liście, aby uniemożliwić pracownikom dostęp do tych witryn. Ponadto administratorzy IT mogą wymagać monitorowania alertów, gdy użytkownicy świadomie lub nieumyślnie otwierają potencjalnie niebezpieczne witryny.

Izolacja przeglądarki zdejmuje ten ciężar z ich barków. Ponieważ złośliwy kod nie może przejść przez izolowane środowisko, nie ma potrzeby wdrażania rozwiązań do filtrowania sieci.

Poprawić produktywność

Czasami organizacje ograniczają dostęp do sieci ze względów bezpieczeństwa. Na przykład pracownicy nie mogą pobierać plików PDF ani innych typów dokumentów ze względu na ryzyko ukrytego złośliwego oprogramowania w takich plikach.

Ponieważ pracownicy nie mogą swobodnie uzyskiwać dostępu do sieci, może to ograniczać ich produktywność. Dzięki izolacji przeglądarki pracownicy mogą bezpiecznie uzyskiwać dostęp do sieci bez ograniczeń. To z kolei poprawia ich produktywność.

Chroń przed phishingiem

Izolacja przeglądarki chroni użytkowników przed atakami typu phishing. Ponieważ wszystkie internetowe wiadomości e-mail są otwierane na serwerze zdalnym, złośliwe załączniki lub złośliwy kod nie docierają do urządzeń lokalnych.

Co więcej, czołowi dostawcy izolacji przeglądarek wykorzystują najnowocześniejszą technologię do blokowania witryn i wiadomości e-mail phishingowych.

Zapewnij analizę zachowania

Wdrażając technologię izolacji przeglądarki, firmy mogą uzyskać wgląd w działania pracowników w sieci. Dzięki temu mogą identyfikować zagrożenia wewnętrzne i wdrażać środki naprawcze.

Zmniejsz zapotrzebowanie na złożone rozwiązania zabezpieczające punkty końcowe

Ponieważ izolacja przeglądarki wymaga sesji przeglądania w chmurze lub w środowisku wirtualnym, zapobiega atakowaniu urządzeń użytkowników przez złośliwe oprogramowanie i inne zagrożenia internetowe.

W związku z tym firmy mogą nie musieć wdrażać złożonych rozwiązań zabezpieczających punkty końcowe w celu ochrony swoich punktów końcowych.

Jak wybrać najlepsze narzędzie do izolacji przeglądarki

Wybierając rozwiązanie do izolacji przeglądarki, musisz upewnić się, że ma ono następujące funkcje:

- Powinieneś być w stanie zintegrować go z popularnymi klientami poczty e-mail, aby zapewnić ochronę przed phishingiem. Umożliwi to otwieranie wszystkich linków w wiadomościach e-mail w odizolowanym środowisku w chmurze, co zapobiegnie pobraniu złośliwego kodu na Twoje urządzenie.

- Wybrane rozwiązanie do izolacji przeglądarki powinno umożliwiać skonfigurowanie stron internetowych tylko do odczytu dla podejrzanych lub nieznanych stron internetowych. Ta funkcja pomoże chronić użytkowników przed kradzieżą poświadczeń.

- Powinien umożliwiać kontrolę i zarządzanie korporacyjnymi zasadami przeglądania na podstawie lokalizacji użytkownika, kategorii adresów URL i innych.

- Rozwiązanie musi być zgodne z architekturą zerowego zaufania i zapewniać szybkie przeglądanie.

Ponadto powinieneś wybrać rozwiązanie, które pozwala wyłączyć lub włączyć pobieranie i przesyłanie.

Niektóre renomowane rozwiązania do izolacji przeglądarek to Apozy, Silo, Kasm Workspaces, Seraphic Web Security i Puffin Cloud Isolation.

Izolacja przeglądarki i architektura bezpieczeństwa o zerowym zaufaniu

Model zerowego zaufania to podejście do bezpieczeństwa, które koncentruje się na weryfikowaniu wszystkiego, nie ufając żadnemu.

Innymi słowy, domyślnie nie należy ufać użytkownikom, aplikacjom i ruchowi sieciowemu. Witryna internetowa, którą użytkownik załadował już w swoim systemie 500 razy bezpiecznie, może zainfekować swój system, gdy ładuje ją 501 razy.

Tak więc, aby wdrożyć założenie o zerowym zaufaniu do bezpieczeństwa, musisz upewnić się, że każda witryna internetowa powinna być sprawdzana pod kątem złośliwej zawartości za każdym razem, gdy jest ładowana do twojego systemu, aby zapewnić bezpieczeństwo systemu. Izolacja przeglądarki pomaga ci to zrobić.

Izolacja przeglądarki zapobiega atakom internetowym, utrzymując aktywność przeglądania w odizolowanym środowisku, zamiast polegać na pracownikach, którzy przedstawiają bezpieczne zachowanie w Internecie.

Wyzwania związane z technologią izolacji przeglądarki

Technologia izolacji przeglądarki zwiększa cyberbezpieczeństwo w organizacjach. Ale zanim zdecydujesz się na dostawcę izolacji przeglądarki, musisz wziąć pod uwagę pewne wady związane z przetwarzaniem i doświadczeniem użytkownika.

Nieodpowiednia ochrona

W przypadku izolacji z lustrzanym odbiciem DOM niektóre rodzaje złośliwych treści ze stron internetowych są odfiltrowywane przed wysłaniem reszty stron do użytkowników.

Jednak zaawansowane strony phishingowe mogą ukrywać złośliwe treści, podobnie jak inne rodzaje treści, na które zezwala dostawca izolacji przeglądarki. Może to narazić urządzenia użytkowników na różne ataki internetowe.

Ograniczona obsługa witryny

Gdy rozwiązanie izolacji przeglądarki usuwa złośliwą zawartość ze stron internetowych, tak jak dzieje się to w technice tworzenia kopii lustrzanych DOM, może to spowodować uszkodzenie niektórych stron internetowych. W rezultacie strony internetowe mogą nie wyświetlać się poprawnie lub wcale.

Właściciele witryn również często wprowadzają zmiany w swoich witrynach, które mogą uszkodzić funkcjonalność rekonstrukcji modelu DOM.

Niska prędkość z powodu opóźnienia

Gdy wdrożysz zdalną izolację przeglądarki, cały ruch sieciowy Twoich pracowników będzie kierowany przez system oparty na chmurze, zanim zostanie do nich skierowany. W rezultacie może wystąpić opóźnienie w połączeniu, pogarszające wrażenia użytkownika.

Niewystarczający budżet

Wdrożenie zdalnej izolacji przeglądarki wymaga kierowania i analizowania firmowego ruchu sieciowego w chmurze. Przesyłanie strumieniowe zaszyfrowanych pikseli stron internetowych do punktów końcowych wymaga ogromnej przepustowości i mocy obliczeniowej. Tak wiele organizacji może uznać za kosztowne wdrożenie tych rozwiązań dla wszystkich pracowników.

Wniosek

Przeglądarki internetowe są niezbędnym narzędziem dostępu do sieci. Jednak tradycyjne przeglądarki internetowe nie mogą zapewnić optymalnej ochrony przed atakami internetowymi, takimi jak phishing, złośliwe oprogramowanie, przechwytywanie kliknięć i wiele innych. Dlatego powinieneś zacząć korzystać z rozwiązania do izolacji przeglądarki w swojej organizacji, aby chronić swoje dane i systemy.

Nawet jeśli nie pracujesz w środowisku profesjonalnym, możesz czerpać takie same korzyści w zakresie bezpieczeństwa, korzystając z izolacji przeglądarki. W końcu hakerzy nie dyskryminują, jeśli chodzi o atakowanie ludzi.

Możesz także przeczytać o ostatecznym przewodniku dotyczącym zabezpieczania przeglądarki Google Chrome.