Po odkryciu i analizie, nowe warianty bomb zip wciąż niepokoją specjalistów ds. cyberbezpieczeństwa.

Wyobraź sobie niewielki plik zip, zajmujący zaledwie kilka kilobajtów. Jednak po próbie jego rozpakowania, dochodzi do lawinowego wzrostu rozmiaru danych, który może doprowadzić do przeciążenia systemu, generując petabajty lub eksabajty danych.

Tak działa bomba zip, nazywana również bombą dekompresyjną lub zip śmierci.

Czym jest bomba zip?

Jest to skompresowany plik zawierający liczne zagnieżdżone warstwy lub pojedynczą warstwę, która po rozpakowaniu wymaga znacznie więcej miejsca niż jest w stanie obsłużyć większość komputerów.

Celem bomby zip jest przeciążenie procesora oraz oprogramowania antywirusowego poprzez intensywne rozpakowywanie lub skanowanie zawartości. W tym czasie, złośliwe oprogramowanie może przeniknąć do systemu.

Większość programów antywirusowych potrafi jednak analizować plik zip bez konieczności jego rozpakowywania. Gdy wykryją wiele warstw kompresji, identyfikują to jako bombę zip i zaprzestają dalszej analizy.

Dobrym przykładem jest plik zip o nazwie .42, który ma jedynie 42 KB. Składa się on z sześciu warstw skompresowanych danych. Pierwszych pięć warstw zawiera po 16 plików, a ostatnia zawiera jeden plik o wielkości 4,3 GB.

Po całkowitym rozpakowaniu, całkowita objętość danych wynosi 4,5 petabajtów.

1 PB to 1 000 000 GB, czyli 1 000 TB.

Dla porównania, mój laptop ma pamięć o pojemności 512 GB, czyli około 0,5 TB. Największy dysk zewnętrzny, jaki posiadam, to 1 TB. W praktyce, większość komputerów osobistych może ulec awarii, gdy spróbuje rekursywnie otworzyć plik .42. Ten plik można bez trudu pobrać z Internetu (na własne ryzyko).

Same bomby zip zazwyczaj nie stanowią bezpośredniego zagrożenia. Jednak, do takich plików mogą być dołączone rekurencyjne skrypty rozpakowujące, które uruchamiają proces rozpakowywania w celu realizacji złośliwych celów.

Rodzaje bomb Zip

Tak jak inne złośliwe oprogramowanie, bomby zip ewoluują, posiadając różne warianty i sposoby działania.

# 1. Rekurencyjne

Charakteryzują się wieloma warstwami spakowanymi w pojedynczym pliku ZIP. Przykładem, który omawialiśmy, czyli 42.zip, jest właśnie rekurencyjna bomba zip.

Szczególną odmianą rekurencyjnych bomb zip są zip quines. Podnoszą one poziom złożoności, ponieważ przy każdej operacji rozpakowywania kopiują zawartość, przekształcając ją w skompresowany plik o nieograniczonej liczbie zagnieżdżonych warstw. Teoretycznie, quines nie można w pełni rozpakować, niezależnie od dostępnych zasobów.

Pomimo tego, rekurencyjne bomby zip są już uważane za przestarzałe. Współczesne programy antywirusowe są w stanie rozpoznać ich strukturę plików i uniknąć ich przetwarzania.

#2. Nierekurencyjne

David Fifield, twórca tego nierekurencyjnego archiwum, określa je mianem „udoskonalonej bomby zip”.

W przeciwieństwie do starszej wersji, ten typ rozpakowuje całość danych na raz, bez konieczności przechodzenia przez wiele etapów dekompresji. Osiągnięto to dzięki zastosowaniu znacznie wyższego współczynnika kompresji niż w przypadku standardowych plików ZIP.

Ogólnie rzecz biorąc, największa kompresja jaką może osiągnąć plik zip to zmniejszenie jego rozmiaru o 1032 razy, co jest rezultatem działania algorytmu kompresji DEFLATE. David Fifield opracował metodę, która sprawia, że nierekurencyjne bomby zip rozwijają się ponad 28 milionów razy (1 KB staje się 26,7 GB) w jednej fazie rozpakowywania.

Z tego powodu, są one trudne do wykrycia i stanowią poważniejsze zagrożenie.

Jak działają bomby Zip?

Jak wspomniano, bomby zip są nieszkodliwe, dopóki nie zostaną rozpakowane. Stanowią zagrożenie tylko wtedy, gdy używa się programu, który automatycznie próbuje rozpakować każdy pobrany plik zip.

Dodatkowo, przestarzałe oprogramowanie antywirusowe może nie rozpoznać struktury plików i poświęcić czas na skanowanie pobranej bomby zip, co w konsekwencji może doprowadzić do awarii systemu.

Ponadto, rekurencyjna bomba zip może ukryć złośliwe oprogramowanie w głębokich warstwach, których program antywirusowy może nie zeskanować.

Dotyczy to jednak rekurencyjnych bomb zip.

Nierekurencyjne bomby zip bezpośrednio obciążają zasoby systemowe podczas jednej fazy ekstrakcji, pozostając niewykryte przez większość aktualnie używanych programów antywirusowych.

Jak chronić się przed bombami Zip?

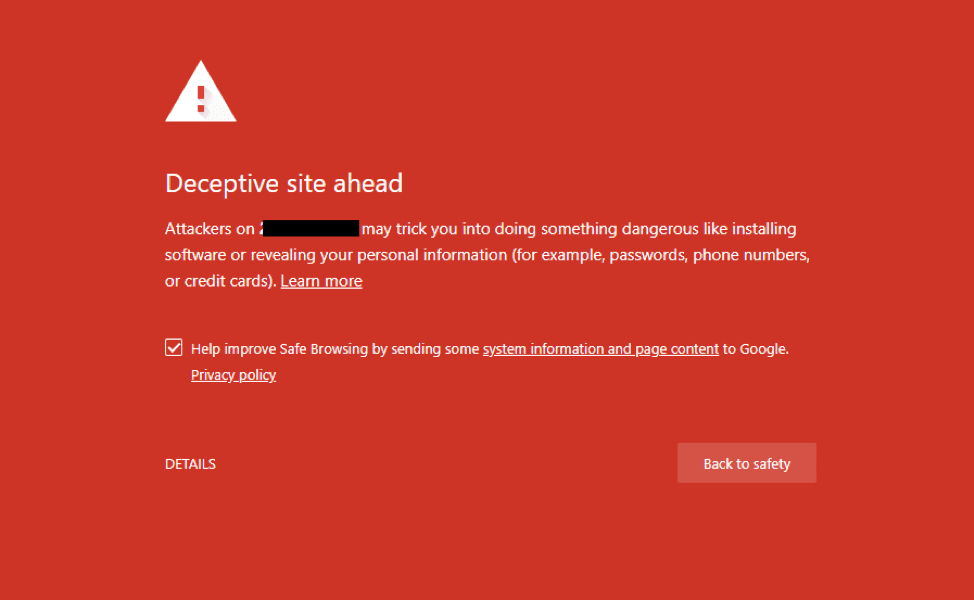

Najlepszą metodą ochrony jest zachowanie odpowiednich zasad bezpieczeństwa w Internecie. Przede wszystkim, należy unikać pobierania plików z nieznanych źródeł, szczególnie jeśli przeglądarka ostrzega o potencjalnym niebezpieczeństwie.

Należy postępować tak samo w przypadku spamu. Nie należy otwierać załączników, jeżeli nie jest się pewnym źródła. Jeśli dostawca poczty, na przykład Gmail, ostrzega o załączniku, warto zweryfikować źródło przed podjęciem jakiejkolwiek akcji.

Można na przykład wyszukać nazwę załączonego pliku w wyszukiwarce takiej jak Google. Wiele bomb zip jest udokumentowanych, a wyniki wyszukiwania mogą ujawnić, że ten sam plik jest oznaczony jako niebezpieczny.

Oto lista działań, które pomogą Ci zachować bezpieczeństwo w Internecie.

Oprogramowanie antywirusowe

W czasach, gdy złośliwe oprogramowanie często jest ukryte na widoku, dobre oprogramowanie antywirusowe to podstawa bezpieczeństwa. Dostępne są darmowe programy, jednak często próbują one wykorzystać użytkownika jako źródło danych do innych celów.

Ponadto, oprogramowanie antywirusowe działa przez cały czas, gdy komputer jest włączony, nawet jeśli nie jesteśmy tego świadomi. Dlatego warto zainwestować w antywirus premium. Płatne produkty oferują zaawansowane zapory sieciowe, narzędzia do optymalizacji systemu, a także dodatkowe funkcje, takie jak VPN czy menedżer haseł, co zapewnia kompleksową ochronę w cyberprzestrzeni.

Poniżej znajduje się lista darmowych programów antywirusowych, jeśli nie udało mi się cię przekonać do zakupu płatnego rozwiązania.

Edukacja

Program antywirusowy może ochronić przed niebezpiecznym oprogramowaniem, ale jest on bezradny wobec socjotechniki.

W tym przypadku, ofiara jest nakłaniana do pobrania i rozpakowania bomby zip, ponieważ pliki zip są uważane za bezpieczne. Niektórzy użytkownicy dają się nabrać i instalują złośliwe oprogramowanie w systemie.

Następnie ofiara może stać się celem programów szpiegujących, ransomware, phishingu, gdzie cyberprzestępcy próbują wyłudzić dane osobowe lub wyrządzić szkody finansowe.

W tym przypadku, kluczowa jest edukacja. Należy analizować i wyciągać wnioski z przypadków oszustw, a następnie dzielić się tą wiedzą z innymi.

Podsumowanie!

Bomby zip to pliki, które mogą wykorzystać całą dostępną pamięć i więcej, prowadząc do awarii systemu z powodu nadmiernego obciążenia zasobów.

Z uwagi na to, że nie są one klasyfikowane jako złośliwe oprogramowanie, identyfikacja (szczególnie nierekurencyjnych) bomb zip jest utrudniona. Dlatego, najlepszym rozwiązaniem jest zapobieganie.

Można to osiągnąć poprzez zachowanie ostrożności w Internecie, korzystanie z zaawansowanego oprogramowania antywirusowego i unikanie pułapek socjotechnicznych.

PS: Zapraszam do naszej sekcji newsblog.pl Bezpieczeństwo, gdzie publikujemy ciekawe artykuły dotyczące bezpieczeństwa osobistego i biznesowego. Zachęcam do dodania strony do zakładek i regularnego przeglądania interesujących treści.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.