Zastosowanie limitu blokady konta może zniechęcić cyberprzestępców do prób siłowego odgadnięcia haseł użytkowników. Jednakże, współcześnie hakerzy coraz częściej wykorzystują ataki zwane rozpylaniem haseł, by ominąć zabezpieczenia blokujące nieudane próby logowania.

W porównaniu do standardowego ataku siłowego, rozpylanie haseł jest prostsze do przeprowadzenia i trudniejsze do wykrycia.

Zatem, czym dokładnie jest atak polegający na rozpylaniu haseł, jak działa, jakie są metody obrony i jak radzić sobie w sytuacji zagrożenia? Przeanalizujmy to.

Czym jest atak rozpylania haseł?

Atak rozpylania haseł to rodzaj cyberataku, w którym przestępcy próbują użyć powszechnie znanych haseł do wielu kont w organizacji, licząc, że któreś z nich umożliwi im dostęp.

Hakerzy wykorzystują jedno często spotykane hasło do wielu kont w firmie. Jeśli za pierwszym razem nie uda im się zalogować na żadne konto, po kilku dniach stosują kolejne popularne hasło.

Powtarzają ten schemat do momentu, aż zdobędą dostęp do firmowego konta. Ponieważ nie próbują wielu haseł do jednego konta w krótkim czasie, zabezpieczenia blokujące logowanie nie są uruchamiane.

Po przedostaniu się do firmowej sieci, mogą podejmować różnorodne działania, by osiągnąć swoje złośliwe cele.

W dzisiejszych czasach użytkownicy posiadają wiele kont. Tworzenie silnych haseł do każdego z nich jest uciążliwe, a zapamiętanie ich jeszcze trudniejsze.

Dlatego wielu użytkowników wybiera proste hasła, co znacznie ułatwia im cały proces. Te łatwe hasła są jednak szeroko znane. Wystarczy wyszukać w Google najpopularniejsze hasła, aby uzyskać ich listę. To sprzyja wzrostowi ataków polegających na rozpylaniu haseł.

Dostawca przestrzeni roboczych i sieci korporacyjnych Citrix potwierdził, że grupy hakerskie uzyskały dostęp do wewnętrznej sieci firmy w wyniku rozpylania haseł w okresie od 13 października 2018 r. do 8 marca 2019 r.

Firma Microsoft również potwierdziła ataki z użyciem rozpylania haseł na ponad 250 klientów Office 365.

Jak przebiega atak rozpylania haseł?

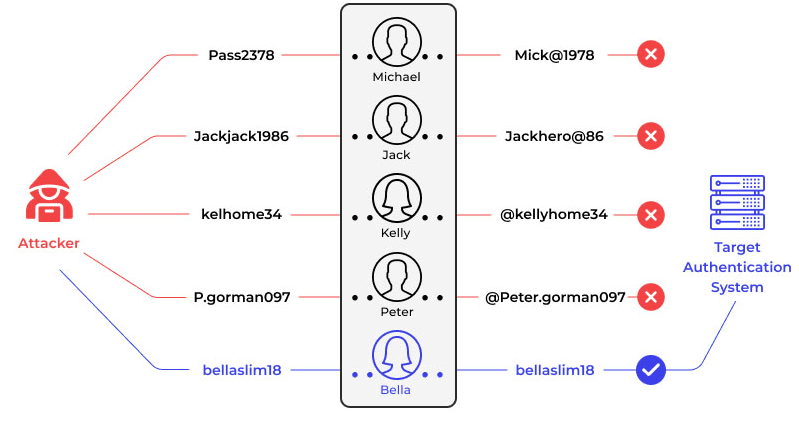

Źródło obrazu: Wallarm

Źródło obrazu: Wallarm

Udane ataki rozpylania haseł można podzielić na trzy etapy.

Etap 1: Zbieranie list nazw użytkowników

Pierwszym krokiem w ataku polegającym na rozpylaniu haseł jest zdobycie listy nazw użytkowników w danej organizacji.

Firmy zazwyczaj stosują jednolite konwencje nazewnictwa, gdzie adresy e-mail użytkowników stają się domyślnymi nazwami użytkowników dla powiązanych kont. Zgadnięcie adresów e-mail nie jest trudne, ponieważ najczęściej używany format to [email protected].

Hakerzy mogą również zdobyć adresy e-mail, odwiedzając stronę internetową firmy, profile pracowników na LinkedIn, lub inne profile online.

Innym sposobem jest zakup list nazw użytkowników w darknecie.

Etap 2: Rozpylanie haseł

Po uzyskaniu listy nazw użytkowników, przestępcy poszukują „list najpopularniejszych haseł”. Wyszukiwarki takie jak Google i Bing, szybko dostarczają listę typowych haseł na dany rok. Aby zwiększyć szansę powodzenia, hakerzy mogą modyfikować listę popularnych haseł w zależności od lokalizacji użytkowników.

Mogą uwzględniać na przykład popularne drużyny sportowe, wydarzenia kulturalne, czy artystów muzycznych. Jeśli firma ma swoją siedzibę w Chicago, hakerzy mogą łączyć frazę „Chicago Bears” z powszechnie znanymi hasłami.

Po rozpyleniu jednego hasła na wiele kont, czekają co najmniej 30-50 minut, zanim przejdą do kolejnego ataku, unikając w ten sposób blokady kont.

Hakerzy często używają zautomatyzowanych narzędzi do wykonywania tego procesu.

Etap 3: Uzyskanie dostępu do kont

Jeśli atak rozpylania haseł się powiedzie, przestępca uzyskuje dostęp do kont użytkowników. W zależności od uprawnień przejętych kont, może podejmować różnorodne działania, takie jak instalowanie złośliwego oprogramowania, kradzież poufnych danych, dokonywanie oszustw, itp.

Jeśli haker dostanie się do sieci firmowej, może poruszać się po niej w poszukiwaniu cennych zasobów i zwiększać swoje uprawnienia.

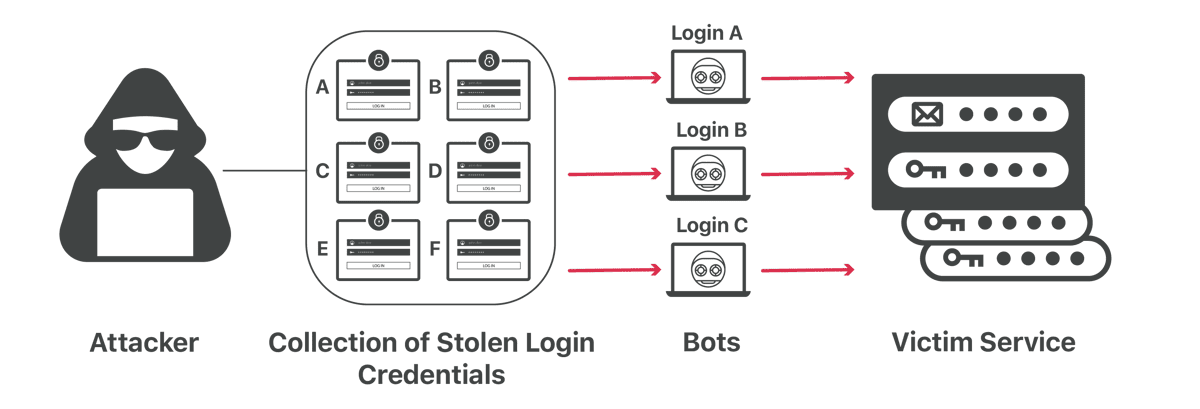

Rozpylanie haseł a upychanie danych uwierzytelniających i atak brutalnej siły

Źródło obrazu: Cloudflare

Źródło obrazu: Cloudflare

W ataku polegającym na upychaniu haseł, przestępcy wykorzystują skradzione dane uwierzytelniające z jednej organizacji, aby uzyskać dostęp do kont użytkowników na innych platformach.

Wykorzystują fakt, że wiele osób używa tych samych nazw użytkowników i haseł do dostępu do kont na różnych stronach internetowych. Rosnąca liczba wycieków danych sprawia, że hakerzy mają więcej możliwości przeprowadzania takich ataków.

Z kolei atak brutalnej siły wykorzystuje metodę prób i błędów, polegającą na testowaniu szerokiej gamy kombinacji haseł, w celu odgadnięcia prawidłowego. Do przyspieszenia tego procesu wykorzystywane są specjalistyczne narzędzia.

Blokowanie prób logowania może zapobiec atakom siłowym, ponieważ konto zostaje zablokowane po wykryciu zbyt wielu nieudanych prób w krótkim czasie.

W atakach z wykorzystaniem rozpylania haseł hakerzy próbują jednego powszechnego hasła na wielu kontach w organizacji. Nie próbują wielu haseł do jednego konta w krótkim czasie, co pozwala im ominąć ustawienia blokowania.

Jak rozpylanie haseł może wpłynąć na Twoją firmę?

Oto potencjalne skutki udanego ataku rozpylania haseł:

- Uzyskanie nieautoryzowanego dostępu do kont w organizacji pozwala przestępcom na ujawnienie poufnych informacji, dokumentów finansowych, danych klientów oraz tajemnic handlowych.

- Przejęte konta mogą być wykorzystane do nielegalnych transakcji, zakupów, a nawet kradzieży środków z kont firmowych.

- Hakerzy mogą zaszyfrować kluczowe dane i zażądać okupu w zamian za klucz deszyfrujący.

- Atak rozpylania haseł może prowadzić do wycieku danych, co z kolei generuje straty finansowe i wizerunkowe dla firmy. Utrata zaufania klientów może skutkować ich przejściem do konkurencji.

- Reakcja na naruszenie danych, porady prawne, zatrudnienie zewnętrznych ekspertów ds. cyberbezpieczeństwa, to wszystko wiąże się z dużym drenażem zasobów.

Podsumowując, udany atak rozpylania haseł może mieć negatywny wpływ na różne aspekty działalności Twojej firmy, w tym finanse, operacje, kwestie prawne oraz reputację.

Jak wykryć ataki rozpylania haseł?

Oto kluczowe sygnały ataku rozpylania haseł:

- Duża liczba logowań w krótkim czasie.

- W krótkim czasie pojawia się duża ilość odrzuconych haseł do różnych kont.

- Podejmowane są próby logowania przez nieaktywnych lub nieistniejących użytkowników.

- Próby logowania pochodzą z adresów IP, które geograficznie nie odpowiadają lokalizacjom użytkowników.

- Dostęp do wielu kont podejmowany jest w nietypowych godzinach lub poza godzinami pracy. Do logowania na te konta wykorzystywane jest jedno hasło.

Przeanalizuj dzienniki uwierzytelniania w systemie i aplikacjach pod kątem błędów logowania do prawidłowych kont, by wykryć potencjalne ataki.

Jeśli podejrzewasz, że Twoja firma jest celem ataku polegającego na rozpylaniu haseł, podejmij następujące kroki:

- Zalęć pracownikom natychmiastową zmianę haseł i aktywację MFA, jeśli jeszcze tego nie zrobili.

- Wdróż narzędzie do wykrywania i reagowania na punkty końcowe (EDR), które będzie monitorowało potencjalne złośliwe działania, zapobiegając poruszaniu się hakerów po sieci w przypadku ataku.

- Sprawdź, czy nie doszło do kradzieży danych lub ich zaszyfrowania i przygotuj plan przywrócenia danych z kopii zapasowej, po upewnieniu się, że wszystkie konta są bezpieczne. Wprowadź rozwiązania zabezpieczające dane.

- Zwiększ czułość systemów zabezpieczeń na nieudane próby logowania w różnych systemach.

- Przejrzyj dzienniki zdarzeń, aby zrozumieć, co się wydarzyło, kiedy i jak do tego doszło. Wzmocnij w ten sposób plan reagowania na incydenty.

Hakerzy mogą wykorzystywać luki w oprogramowaniu, by uzyskać wyższe uprawnienia. Upewnij się, że Twoi pracownicy zainstalowali wszystkie aktualizacje i poprawki oprogramowania.

Jak zapobiegać atakom rozpylania haseł?

Poniżej przedstawione są strategie, które uniemożliwią hakerom dostęp do kont użytkowników za pomocą ataków rozpylania haseł.

Zasada 1: Wprowadź politykę silnych haseł

Ataki rozpylania haseł wykorzystują słabe hasła, które są łatwe do odgadnięcia. Polityka silnych haseł zmusza pracowników do tworzenia mocnych, skomplikowanych haseł, których hakerzy nie będą w stanie odgadnąć lub znaleźć w Internecie. W rezultacie konta użytkowników w Twojej firmie będą chronione przed atakami rozpylania haseł.

Oto, co powinna obejmować polityka silnych haseł:

- Hasła powinny składać się z co najmniej 12 znaków, w tym wielkich i małych liter oraz znaków specjalnych.

- Powinna istnieć lista zakazanych haseł, co oznacza, że użytkownicy nie powinni umieszczać w hasłach dat urodzenia, miejsc urodzenia, nazw stanowisk, czy imion bliskich osób.

- Wszystkie hasła powinny wygasać po określonym czasie.

- Użytkownicy powinni stosować różne hasła dla różnych kont.

- Należy ustalić próg blokady konta, by blokować konta w przypadku wielu nieudanych prób logowania.

Dobre narzędzie do zarządzania hasłami może pomóc użytkownikom w tworzeniu mocnych haseł i unikaniu tych popularnych.

Najwyżej oceniani menedżerowie haseł mogą pomóc określić, czy hasła zostały ujawnione w wyniku naruszenia bezpieczeństwa danych.

Zasada 2: Wymuś uwierzytelnianie wieloskładnikowe (MFA)

Uwierzytelnianie wieloskładnikowe (MFA) dodaje dodatkową warstwę zabezpieczeń. Po aktywacji MFA wymaga od użytkowników dostarczenia co najmniej jednego czynnika weryfikacyjnego oprócz nazwy użytkownika i hasła, by uzyskać dostęp do kont online.

Wdrożenie MFA chroni konta internetowe przed atakami siłowymi, słownikowymi, rozpylaniem haseł oraz innymi atakami wykorzystującymi hasła. Hakerzy nie będą mieli dostępu do dodatkowych czynników weryfikacji przesyłanych SMS-em, e-mailem, czy aplikacjami uwierzytelniającymi.

MFA może także ochronić konta internetowe przed atakami typu keylogger.

Zasada 3: Wprowadź uwierzytelnianie bez hasła

Uwierzytelnianie bez hasła wykorzystuje dane biometryczne, linki magiczne, tokeny bezpieczeństwa i inne elementy do weryfikacji użytkowników. Ponieważ hasła nie są wykorzystywane, hakerzy nie będą mogli przeprowadzić ataków rozpylania haseł.

Uwierzytelnianie bez hasła jest skuteczną metodą zapobiegania większości atakom wykorzystującym hasła. Warto rozważyć wdrożenie rozwiązań uwierzytelniania bez hasła, by zwiększyć poziom bezpieczeństwa kont w firmie.

Zasada 4: Sprawdź przygotowanie, przeprowadzając symulowane ataki

Warto regularnie sprawdzać przygotowanie pracowników na ataki rozpylania haseł, poprzez przeprowadzanie symulacji tego typu ataków. Pozwoli to ocenić poziom bezpieczeństwa haseł w firmie i podjąć odpowiednie działania.

Zasada 5: Zastosuj narzędzie do wykrywania logowania

Należy skonfigurować narzędzie do audytu działające w czasie rzeczywistym, które będzie wykrywać podejrzane próby logowania. Takie narzędzie może pomóc zidentyfikować próby logowania na wiele kont z jednego hosta w krótkim czasie, próby logowania na nieaktywne konta, liczne próby logowania poza godzinami pracy itp.

Po wykryciu podejrzanej aktywności, można podjąć działania zaradcze, takie jak blokowanie zainfekowanych kont, modyfikacja ustawień firewalla, czy włączenie MFA.

Zasada 6: Szkol swoich pracowników

Twoi pracownicy odgrywają kluczową rolę w ochronie kont użytkowników. Nawet najlepsze techniczne zabezpieczenia nie będą działać, jeśli pracownicy nie utworzą silnych haseł i nie włączą MFA.

Regularnie prowadź szkolenia z zakresu cyberbezpieczeństwa, by edukować pracowników o różnych atakach wykorzystujących hasła i sposobach ich unikania. Upewnij się, że wiedzą, jak utworzyć odpowiednio skomplikowane hasło.

Podsumowanie

Atak rozpylania haseł może poważnie zaszkodzić Twojej firmie, prowadząc do naruszenia bezpieczeństwa kont, wycieku danych i innych cyberataków. Warto zatem wzmocnić ochronę haseł w firmie.

Egzekwowanie rygorystycznych zasad haseł, wdrażanie MFA, stosowanie uwierzytelniania bez hasła, narzędzie do wykrywania logowania i szkolenie pracowników, to kluczowe elementy zapobiegania atakom rozpylania haseł.

Bądź kreatywny przy wyborze konwencji nazewnictwa użytkowników. Zrezygnuj z domyślnego schematu: [email protected].

Z myślą o zwiększeniu bezpieczeństwa kont w firmie, rozważ platformy wykorzystujące magiczne linki do uwierzytelniania bez haseł.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.