Spis treści:

- Gold Pickaxe to złośliwe oprogramowanie do smartfonów, którego celem jest wykorzystanie danych twarzy w celu oszustw.

- Oszuści wykorzystują skradzione twarze do deepfakes i włamań do banków.

- Zachowaj ostrożność w przypadku uprawnień aplikacji, unikaj pobierania plików z fałszywych źródeł i włącz funkcję 2FA, aby zwiększyć bezpieczeństwo.

Jak bardzo jesteś ostrożny w kwestii tego, jak Twoja twarz jest wykorzystywana w Internecie? Jeśli nie jesteś, powinieneś być.

To dobry moment, aby zacząć, ponieważ istnieje nowy szczep złośliwego oprogramowania dla smartfonów o nazwie Gold Pickaxe, którego zadaniem jest zbieranie danych o Twojej twarzy w celu wykorzystania ich w oszustwie.

Co to jest złoty kilof?

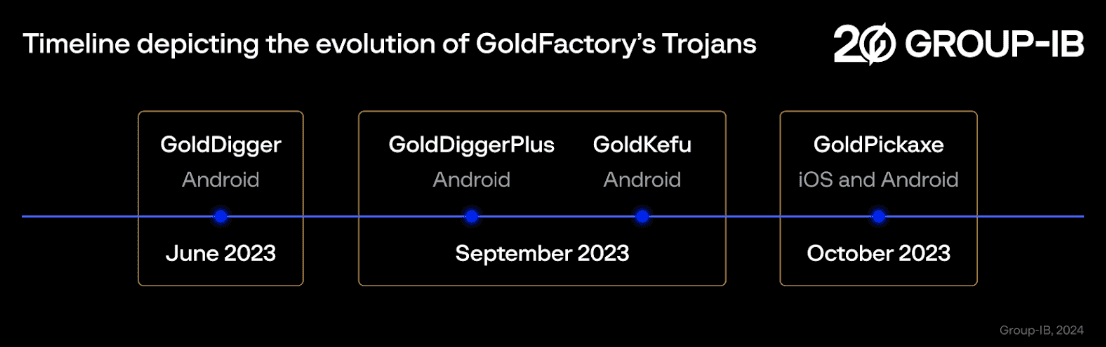

Jak donosi Piszczący komputerGold Pickaxe to złośliwa aplikacja mobilna wykryta po raz pierwszy przez firmę zajmującą się bezpieczeństwem Grupa-IB, stanowiący część znacznie większej i trwałej kampanii szkodliwego oprogramowania o nazwie Gold Factory. Gold Pickaxe jest zwykle maskowany jako legalna aplikacja, która ma na celu nakłonienie ludzi do jej pobrania; jest uważany za trojana dla systemu iOS lub Android.

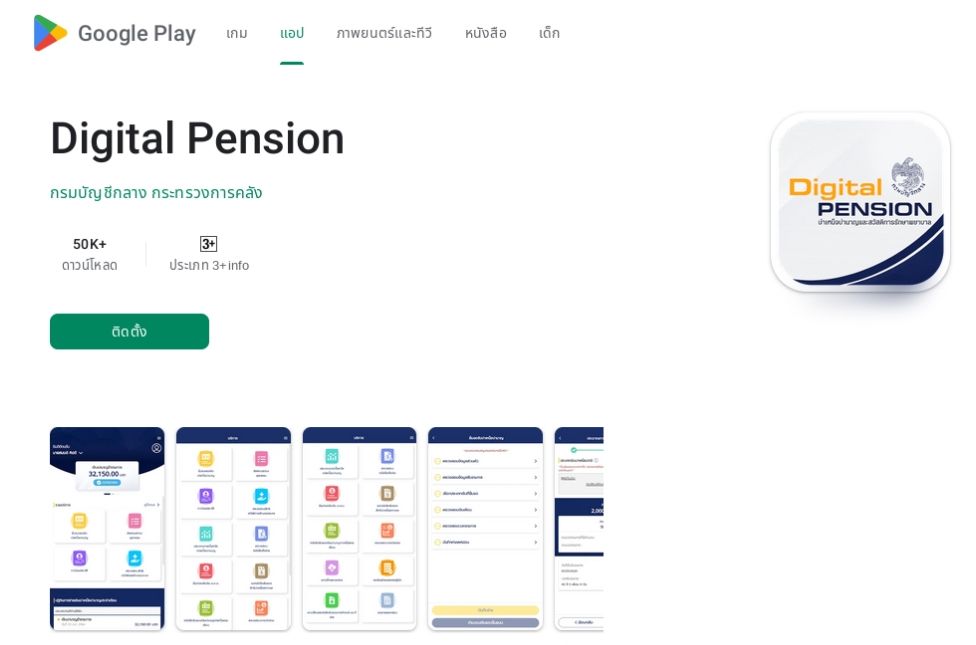

Aby zwiększyć liczbę osób pobierających aplikację, operatorzy Gold Pickaxe wysyłają e-maile zawierające socjotechnikę, podszywając się pod urzędników państwowych. Wiadomość e-mail zazwyczaj namawia użytkownika do pobrania fałszywej aplikacji. W zgłoszonym przykładzie aplikacja udawała cyfrowego menedżera emerytalnego, korzystając ze strony podszywającej się pod Sklep Play, czyli sklep z aplikacjami na Androida.

Jak działa złoty kilof?

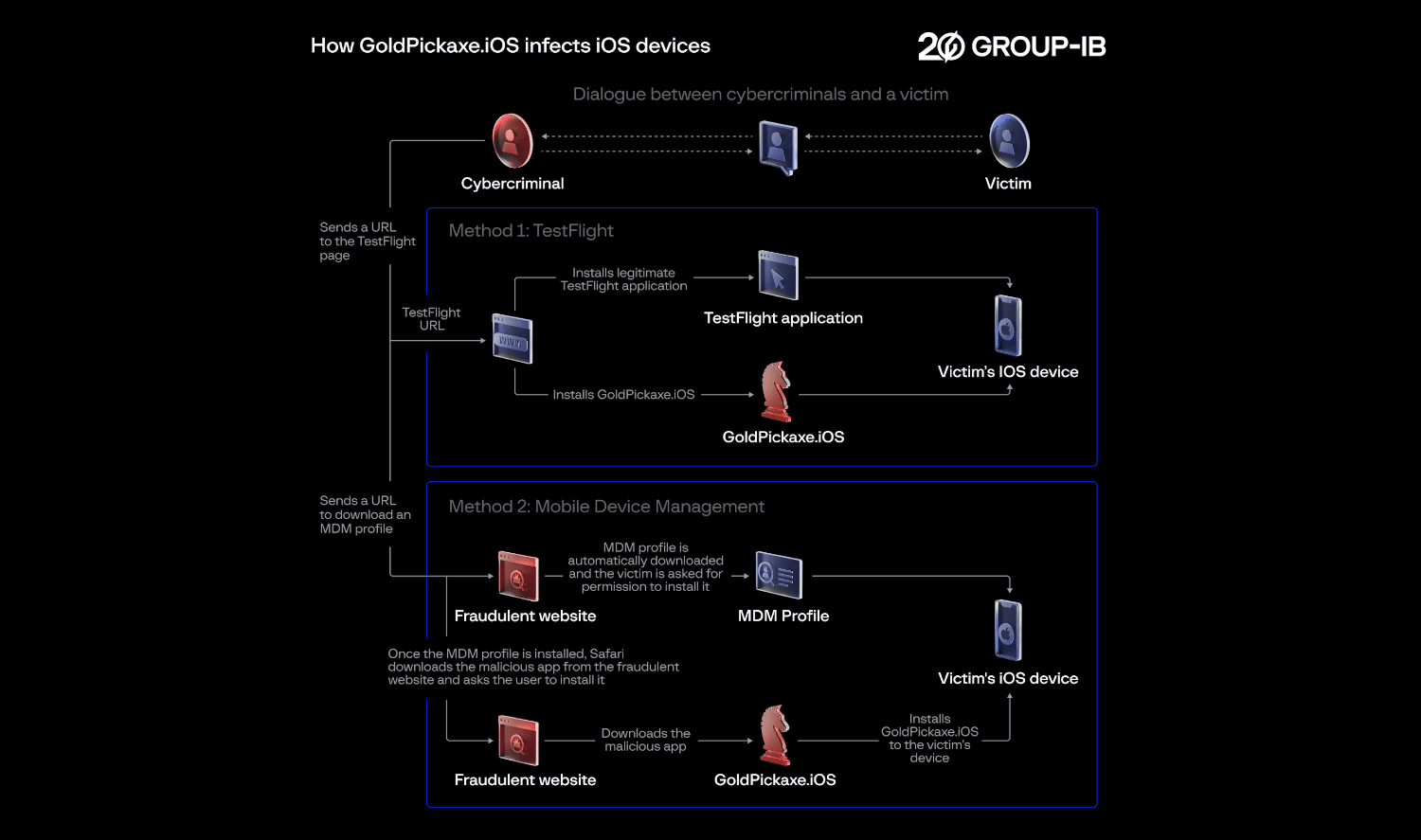

Gdy ofiara pobierze zainfekowaną aplikację na swój telefon, natychmiast zaczyna ona zbierać dane o użytkowniku. Obejmuje to przeglądanie wiadomości tekstowych, skanowanie ruchu internetowego i przeglądanie plików. W ramach socjotechniki ofiary są namawiane do zainstalowania profilu zarządzania urządzeniami mobilnymi (MDM). Po zainstalowaniu operatorzy szkodliwego oprogramowania Gold Pickaxe mają niemal pełną kontrolę nad urządzeniem, ponieważ MDM zapewnia dostęp do takich funkcji, jak zdalne czyszczenie, śledzenie urządzenia, zarządzanie aplikacjami i wiele innych.

Nie mogą jednak natychmiast kraść informacji bankowych, a tym, co odróżnia Gold Pickaxe od innych odmian szkodliwego oprogramowania, jest jego główny cel. Spróbuje uzyskać zdjęcie twarzy ofiary, co może osiągnąć na jeden z dwóch sposobów.

Pierwsza polega na bezpośrednim poproszeniu użytkownika o zeskanowanie twarzy. Właśnie dlatego Złoty kilof zwykle przybiera formę aplikacji wspieranej przez rząd, ponieważ nierzadko aplikacje te proszą o zeskanowanie twarzy za pomocą aparatu w telefonie. Gdy użytkownik loguje się za pomocą aplikacji, pobiera ona dane i wysyła je z powrotem do oszusta. Inny, bardziej zaawansowany wariant szkodliwego oprogramowania, Gold Pickaxe

Drugi sposób polega na pośredniej kradzieży danych twarzy ofiary. W niektórych odmianach złotego kilofa sporadycznie robi zdjęcie przednim aparatem w nadziei, że uchwyci Twoją twarz. Jeśli nie jest w stanie tego zrobić, może zamiast tego przesłać zdjęcia zapisane w telefonie i sprawdzić, czy przedstawiają Twoją twarz.

Według grupy IB:

Złoty kilof.iOS

Jest

pierwszy trojan iOS

obserwowany przez Group-IB, który łączy w sobie następujące funkcjonalności:

zbieranie danych biometrycznych ofiar

,

Dokumenty identyfikacyjne

,

przechwytywanie SMS-ów

I

proxy ruchu przez urządzenia ofiar

. Jego

Android

rodzeństwo ma jeszcze więcej funkcjonalności niż jego odpowiednik na iOS, ze względu na więcej ograniczeń i zamknięty charakter iOS.

Należy pamiętać, że złośliwe oprogramowanie nie pobiera danych biometrycznych twarzy z usług takich jak Face ID. Zamiast tego próbuje sfotografować Twoją twarz za pomocą aparatu lub w plikach.

Co oszuści mogą zrobić z Twoją twarzą?

goffkein.pro/Shutterstock

goffkein.pro/Shutterstock

Może wydawać się dziwne, że oszust próbowałby zrobić zdjęcie Twojej twarzy, ale istnieje wiele powodów, dla których miałby to robić.

Złoty kilof zbiera dane twarzy, aby pomóc włamać się do danych bankowych. Niektóre banki nie pozwalają użytkownikom na wysyłanie dużych sum pieniędzy bez skanowania twarzy, więc przechwycenie danych twarzy ofiary pozwala oszustom uniknąć tego ograniczenia.

Jednak nie jest to jedyny sposób, w jaki oszust może wykorzystać zdjęcie Twojej twarzy. Obserwujemy wzrost liczby przekonujących deepfake’ów, które pozwalają ludziom stworzyć fałszywą wersję kogoś, kto mówi, co chce. Te deepfake’i można następnie wykorzystać do przeprowadzenia większej liczby oszustw.

Wreszcie, jeśli ktoś próbuje ukraść Twoją tożsamość, Twoje dane twarzy są dobrym punktem wyjścia dla oszusta. Dzięki niemu mogą zaciągać pożyczki i tworzyć dokumenty urzędowe pod Twoim nazwiskiem. Oszust będzie potrzebował do tego nieco więcej danych niż imię i nazwisko oraz twarz, ale biorąc pod uwagę sposób, w jaki Złoty Kilof wysyła ponad tonę danych, możliwe jest, że oszust wydobędzie z nich kluczowe fragmenty informacji.

Jak chronić się przed atakami polegającymi na skanowaniu twarzy

Choć Złoty Kilof brzmi przerażająco, w dużej mierze zależy to od tego, czy ktoś uwierzy w pierwszy e-mail i pobierze aplikację z fałszywej strony internetowej. Dlatego nigdy nie pobieraj aplikacji z podejrzanych źródeł i dowiedz się, jak chronić się przed atakami socjotechnicznymi.

Instalując aplikację, pamiętaj o przeczytaniu wszystkich uprawnień. Jeśli aplikacja, która nie musi widzieć Twojej twarzy ani otoczenia, poprosi o uprawnienia do aparatu, zachowaj ostrożność. Możesz także zainstalować aplikację antywirusową, aby zapobiec występowaniu tych złośliwych aplikacji w systemie. Ponadto na urządzeniach z systemem Android nie należy pobierać aplikacji, zwłaszcza tych, których nie znasz, którym nie ufasz lub których pochodzenia nie możesz sprawdzić ani sprawdzić.

A jeśli się martwisz, ponieważ w Internecie jest wiele zdjęć Twojej twarzy, sprawdź, czy możesz włączyć więcej zabezpieczeń na swoich wrażliwych kontach internetowych. Na przykład, jeśli Twoje konta obsługują uwierzytelnianie dwuskładnikowe (2FA), włączenie go doda kolejną warstwę ochrony, którą oszust musi złamać, zanim dostanie się do Twoich danych, a ponadto jest naprawdę łatwe w konfiguracji i obsłudze.