Jeśli przeprowadzasz audyt bezpieczeństwa na komputerze z systemem Linux przy użyciu narzędzia Lynis, możesz zapewnić maksymalną ochronę swojego urządzenia. W obliczu rosnących zagrożeń w sieci, ważne jest, aby zadbać o bezpieczeństwo swoich systemów. Oto, jak możesz zabezpieczyć swój komputer.

Jak ocenić bezpieczeństwo swojego komputera z systemem Linux?

Lynis oferuje zestaw automatycznych testów, które szczegółowo analizują różne komponenty systemu oraz jego ustawienia. Narzędzie generuje raport w formacie ASCII, który przedstawia wyniki w postaci kolorowych oznaczeń, wskazując ostrzeżenia, sugestie oraz zalecane działania.

Cyberbezpieczeństwo to delikatna równowaga. Zbyteczna paranoja nie jest wskazana, więc jak bardzo powinieneś się martwić? Jeśli korzystasz tylko z zaufanych stron internetowych, nie otwierasz podejrzanych załączników ani nie klikasz w linki w spamie, a także stosujesz silne, unikalne hasła dla różnych kont, jakie ryzyko pozostaje? Szczególnie w przypadku korzystania z systemu Linux?

Warto zacząć od tego, że Linux nie jest całkowicie odporny na złośliwe oprogramowanie. Pierwszy robak komputerowy stworzono z myślą o systemach Unix już w 1988 roku. Rootkity nazwano tak od superużytkownika systemu Unix (root) i zestawów oprogramowania, które instalują się w celu uniknięcia wykrycia, co daje złośliwemu aktorowi dostęp do systemu.

Dlaczego rootkit nosi tę nazwę? Pierwszy rootkit ukazał się w 1990 roku i był przeznaczony dla Sun Microsystems działającego na SunOS Unix.

Historia złośliwego oprogramowania sięga systemów Unix, które zyskały popularność, gdy Windows stał się dominującym systemem. Teraz, gdy Linux staje się coraz bardziej popularny, również przyciąga uwagę cyberprzestępców.

Jakie zagrożenia mogą wystąpić, jeśli korzystasz z komputera w sposób ostrożny i rozsądny? Odpowiedź jest złożona i rozbudowana. W skrócie, cyberataki są różnorodne i mogą przeprowadzać operacje, które jeszcze niedawno wydawały się niemożliwe do wykonania.

Na przykład rootkity, takie jak Ryuk, mogą infekować systemy, nawet gdy są wyłączone, wykorzystując funkcje monitorowania wake-on-LAN. Dowód koncepcji został zaprezentowany przez naukowców z Uniwersytetu Ben-Guriona w Negev, co umożliwia złośliwym podmiotom eksfiltrację danych z komputerów odizolowanych od sieci.

Nie możemy przewidzieć, jakie cyberzagrożenia mogą pojawić się w przyszłości. Wiemy jednak, które aspekty zabezpieczeń komputerowych są narażone na ataki. Warto więc zająć się lukami w zabezpieczeniach zanim staną się one problemem.

Większość cyberataków nie jest wymierzona w konkretne cele, lecz jest masowa. Złośliwe oprogramowanie nie zwraca uwagi na to, kim jesteś. Zautomatyzowane skanowanie portów i inne techniki wyszukują słabe punkty w systemach i atakują je. W ten sposób stajesz się ofiarą.

I tu z pomocą przychodzi Lynis.

Jak zainstalować Lynis

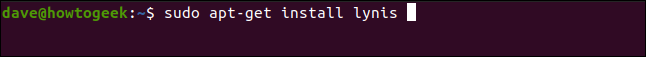

Aby zainstalować Lynis na systemie Ubuntu, wpisz następujące polecenie:

sudo apt-get install lynis

Dla Fedorę użyj polecenia:

sudo dnf install lynis

Na Manjaro użyj Pacmana:

sudo pacman -Sy lynis

Jak przeprowadzić audyt

Lynis działa w trybie tekstowym, więc nie ma interfejsu graficznego. Aby rozpocząć audyt, otwórz terminal. Dla lepszej widoczności możesz zwiększyć jego rozmiar, aby pomieścić więcej danych wyjściowych, co ułatwi przeglądanie wyników.

Możesz również otworzyć osobne okno terminala dla Lynis, co pozwoli uniknąć bałaganu z wcześniejszymi poleceniami i ułatwi nawigację po wynikach audytu.

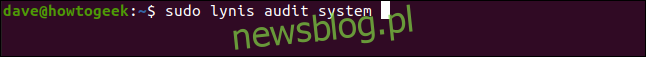

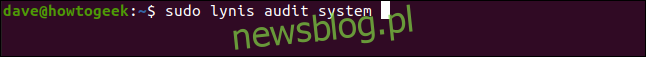

Aby przeprowadzić audyt, wprowadź to proste polecenie:

sudo lynis audit system

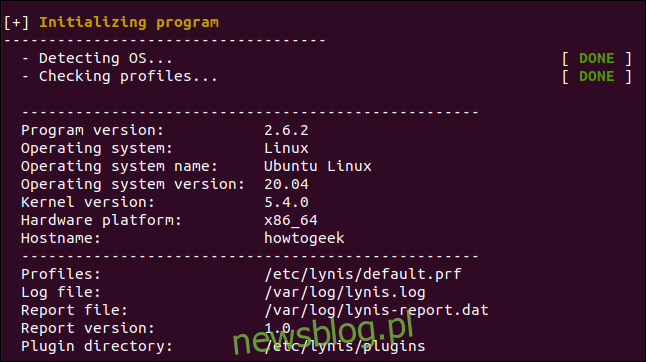

Po zakończeniu audytu w terminalu pojawią się kategorie testów, ich tytuły oraz wyniki. Audyt trwa zazwyczaj kilka minut. Po zakończeniu będziesz mógł przewinąć wyniki.

Pierwsza sekcja audytu identyfikuje wersję systemu Linux, numer jądra oraz inne istotne szczegóły.

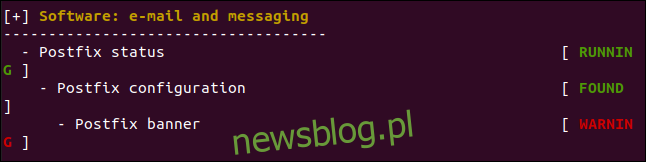

Obszary wymagające szczególnej uwagi będą oznaczone kolorem bursztynowym (sugestie) oraz czerwonym (ostrzeżenia, które wymagają działań).

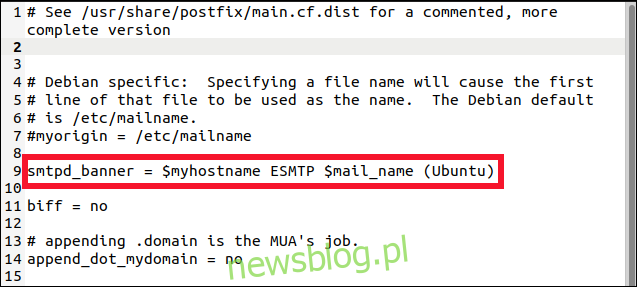

Poniżej znajduje się przykład ostrzeżenia. Lynis przeanalizował konfigurację serwera pocztowego Postfix i zidentyfikował problem związany z banerem. W późniejszym etapie możemy uzyskać więcej szczegółowych informacji na temat wykrytych problemów.

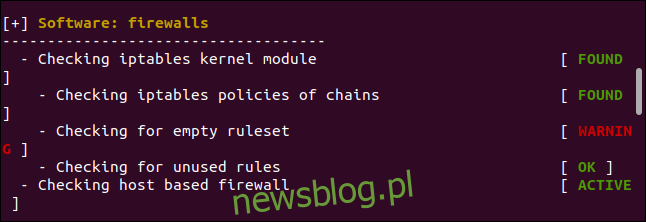

Lynis informuje także, że zapora ogniowa nie jest skonfigurowana na używanej przez nas wirtualnej maszynie Ubuntu.

Przewiń wyniki, aby zobaczyć, co Lynis zidentyfikował. Na końcu raportu znajdziesz podsumowanie.

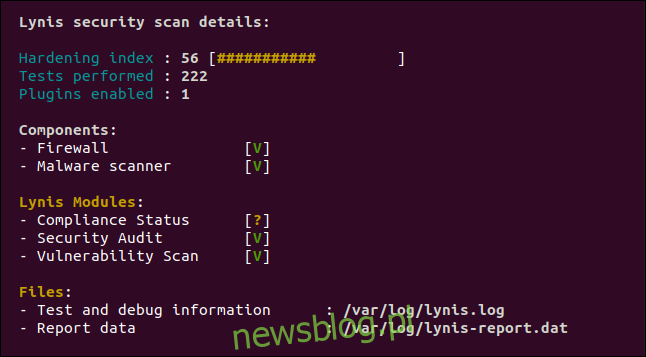

„Indeks twardnienia” przedstawia wynik audytu, który w naszym przypadku wynosi 56 na 100. Wykonano 222 testy, a jedna wtyczka Lynis została aktywowana. Jeśli odwiedzisz stronę pobierania wtyczki Lynis Community Edition i zapiszesz się do newslettera, otrzymasz linki do kolejnych wtyczek.

Dostępne są różne wtyczki, w tym te do kontroli zgodności z regulacjami, takimi jak RODO, ISO27001 oraz PCI-DSS.

Wyniki oznaczone na zielono oznaczają pozytywną ocenę. Możesz również zobaczyć oznaczenia w kolorach bursztynowym i czerwonym.

W naszym przypadku mamy zielone znaczki obok „zapory” oraz „skanera złośliwego oprogramowania”. Dla testów zainstalowaliśmy również rkhunter, narzędzie do wykrywania rootkitów, które Lynis zidentyfikował. Jak widać, mamy zielony znacznik przy „Skanerze złośliwego oprogramowania”.

Stan zgodności jest nieznany, ponieważ podczas audytu nie użyto wtyczki do kontroli zgodności. W tym teście wykorzystano moduły bezpieczeństwa i podatności.

Generowane są dwa pliki: plik dziennika oraz plik z danymi. Plik z danymi, znajdujący się pod adresem „/var/log/lynis-report.dat”, będzie zawierał wyniki audytu (bez kolorowych oznaczeń), które możemy zobaczyć w terminalu. Jest to przydatne do monitorowania postępów w poprawie wskaźnika twardnienia w czasie.

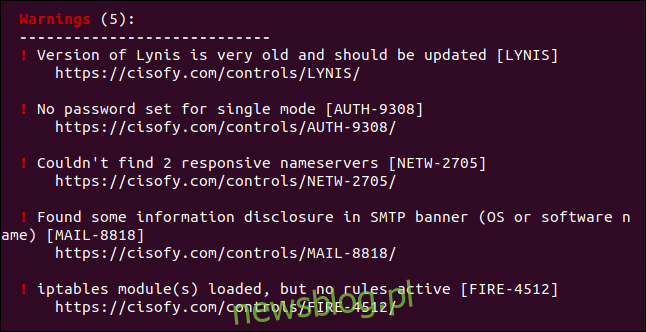

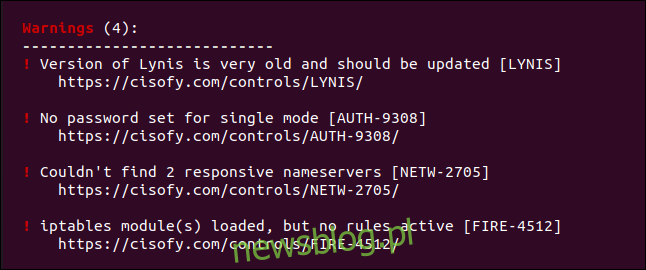

Przewijając wstecz w terminalu, można zobaczyć listę sugestii oraz ostrzeżeń. Ostrzeżenia są priorytetowe, więc warto zwrócić na nie szczególną uwagę.

Oto pięć przykładów ostrzeżeń:

- „Wersja Lynisa jest bardzo stara i powinna zostać zaktualizowana”: To najnowsza wersja Lynisa w repozytoriach Ubuntu, jednak Lynis uznaje ją za przestarzałą. Wersje w Manjaro i Fedorze są nowsze. Aktualizacje w menedżerach pakietów są czasem opóźnione. Jeśli chcesz być na bieżąco, możesz sklonować projekt z GitHub i zainstalować najnowszą wersję.

- „Brak hasła dla trybu pojedynczego”: Tryb ten to tryb odzyskiwania, w którym działa tylko użytkownik root, a domyślnie nie jest ustawione hasło.

- „Nie można znaleźć 2 responsywnych serwerów nazw”: Lynis próbował połączyć się z dwoma serwerami DNS, ale nie udało się to. W przypadku awarii aktualnego serwera DNS nie nastąpi automatyczne przełączenie.

- „Znaleziono ujawnienie informacji na banerze SMTP”: Informacje mogą być ujawniane przez aplikacje lub sprzęt sieciowy, co daje złośliwym aktorom wgląd w potencjalne luki w zabezpieczeniach.

- „Załadowano moduły iptables, ale brak aktywnych reguł”: Zapora systemu Linux jest uruchomiona, lecz nie ma dla niej skonfigurowanych reguł.

Jak rozwiązać ostrzeżenia

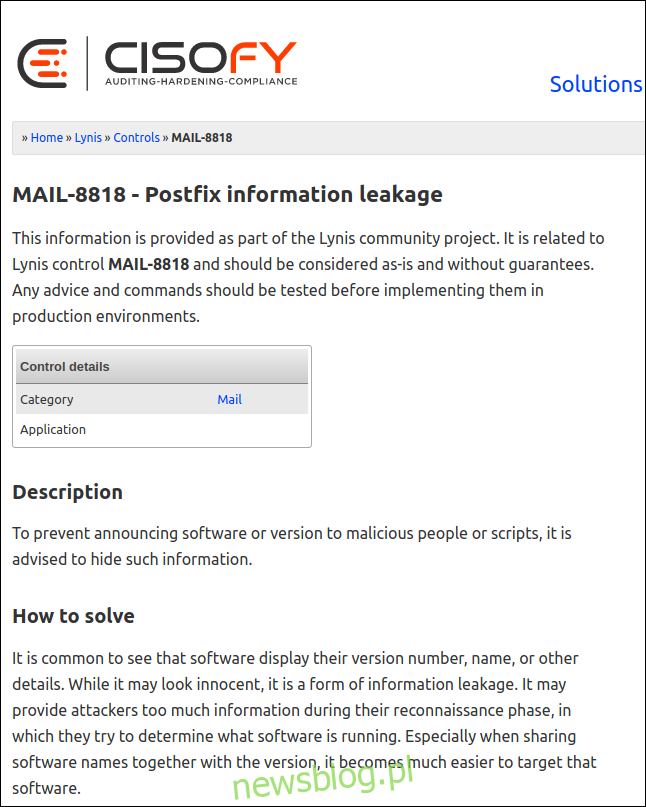

Każde ostrzeżenie zawiera link do strony wyjaśniającej problem oraz proponujących rozwiązania. Możesz najechać kursorem na link i nacisnąć Ctrl, aby otworzyć go w domyślnej przeglądarce.

Na przykład, otworzyła się strona, gdy kliknęliśmy link do czwartego ostrzeżenia, które omówiliśmy wcześniej.

Możesz przestudiować te informacje i zdecydować, które ostrzeżenia wymagają twojej interwencji.

Strona informuje, że domyślny baner wysyłany do systemu przez serwer pocztowy Postfix jest zbyt szczegółowy. Nie ma korzyści z ujawniania zbyt wielu informacji; w rzeczywistości może to być wykorzystane przeciwko tobie.

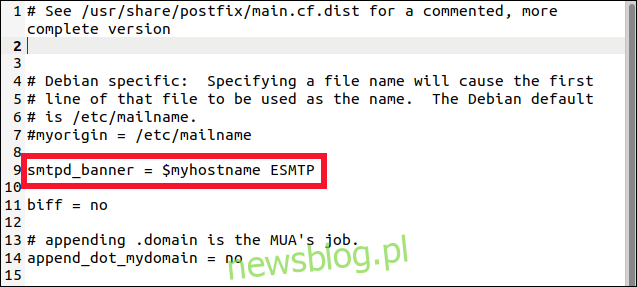

Strona sugeruje edytację banera w pliku „/etc/postfix/main.cf”, aby wyświetlał jedynie „$ myhostname ESMTP”.

Aby dostosować plik zgodnie z zaleceniami Lynis, wpisz:

sudo gedit /etc/postfix/main.cf

W pliku znajdź wiersz definiujący baner.

Edytuj go, aby wyświetlał tylko tekst zalecany przez Lynis.

Zapisz zmiany i zamknij gedit. Należy teraz zrestartować serwer pocztowy Postfix, aby zastosować zmiany:

sudo systemctl restart postfix

Uruchom ponownie Lynis, aby zobaczyć, czy zmiany przyniosły efekt.

W sekcji „Ostrzeżenia” pozostały teraz tylko cztery, a ostrzeżenie dotyczące Postfixa zniknęło.

Jedno ostrzeżenie mniej, a pozostało tylko cztery ostrzeżenia oraz pięćdziesiąt sugestii!

Jak daleko sięgać w zabezpieczeniach?

Jeśli nigdy wcześniej nie poprawiałeś bezpieczeństwa systemu, prawdopodobnie natkniesz się na wiele ostrzeżeń i sugestii. Powinieneś przeanalizować wszystkie z nich, korzystając z linków dostarczonych przez Lynis, i zdecydować, które z nich wymagają twojej uwagi.

Oczywiście, idealnym rozwiązaniem byłoby usunięcie wszystkich ostrzeżeń. Jednak jest to łatwiejsze do powiedzenia niż do zrealizowania. Niektóre sugestie mogą być przesadzone w kontekście typowego domowego komputera.

Czy powinieneś zablokować sterowniki jądra USB, aby wyłączyć dostęp do USB, gdy go nie używasz? Może to być konieczne w przypadku krytycznego komputera, który obsługuje wrażliwe usługi. Jednak w przypadku domowego komputera z systemem Ubuntu, może nie być to konieczne.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.