W obliczu zagrożenia neutralności sieci kluczowe jest zrozumienie, jak chronić swoje wolności w Internecie. W tym artykule przedstawimy, jak skonfigurować tunelowanie SSH na swoim urządzeniu, które, w połączeniu z VPN, może być używane do odblokowywania połączeń internetowych, nawet w najbardziej represyjnych krajach.

Neutralność sieci stała się globalnym problemem. Duże firmy i dostawcy usług internetowych rywalizują o kontrolę nad siecią, co prowadzi do sytuacji, w której coraz więcej osób szuka alternatywnych metod, aby zachować otwartość i wolność w Internecie. Każde działanie ma swoje konsekwencje, co oznacza, że ta walka może trwać przez długi czas.

Jednym z najpopularniejszych narzędzi do zapewnienia anonimowości w Internecie są wirtualne sieci prywatne (VPN). VPN szyfrują dane przed ich opuszczeniem urządzenia, chroniąc je przed niepożądanym nadzorem oraz kierując je przez zewnętrzne serwery, co zwiększa anonimowość. Choć VPN mogą pomóc w walce z ograniczeniami neutralności sieci oraz przyspieszyć dostęp do Internetu, nie są one idealnym rozwiązaniem. Dostawcy usług internetowych mogą zablokować VPN, dodając do czarnej listy współdzielone adresy IP, które są powszechnie używane przez dostawców. Mimo tych wyzwań istnieją metody, takie jak tunelowanie SSH, które umożliwiają dostęp do wolnego i otwartego Internetu.

Sieci VPN a neutralność sieci

Wirtualne sieci prywatne przywracają wiele swobód online, oferując szyfrowanie i anonimowość, omijając cenzurę oraz blokady geograficzne. W miejscach, gdzie neutralność sieci została zniesiona, VPN mogą pomóc w przywróceniu bezstronnego dostępu do sieci. W niektórych przypadkach mogą nawet pokonać ograniczenia w przepustowości i szybkie łącza internetowe.

Wadą VPN jest to, że dostawcy usług internetowych mają możliwość ich blokowania. W takiej sytuacji warto poszukać alternatywnych metod szyfrowania, a tunelowanie SSH jest jedną z najpopularniejszych opcji.

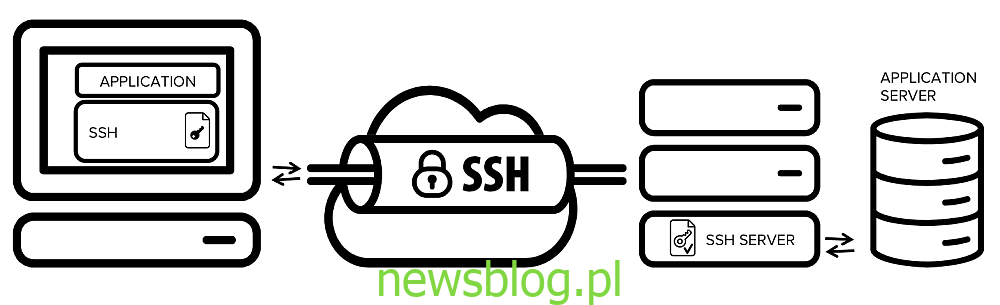

Podstawy tunelowania SSH

Tunelowanie SSH, znane również jako bezpieczne tunelowanie powłoki, jest popularnym protokołem, który został opracowany w 1995 roku. Od tego czasu protokół przeszedł ewolucję, przechodząc od SSH1 do SSH2 i przekształcając się w OpenSSH. SSH jest wykorzystywane do przesyłania niezaszyfrowanego ruchu przez sieć w zaszyfrowanym kanale, tworząc tunel do transmisji różnego rodzaju pakietów. Najczęściej SSH stosuje się do przesyłania małych plików oraz zdalnego dostępu do serwerów, ale ma wiele innych zastosowań.

Korzyści z tuneli SSH

Prostota szyfrowania SSH sprawia, że jest to przydatny protokół, zwłaszcza w krajach takich jak Chiny, Rosja czy Turcja, gdzie tunelowanie SSH może pomóc w uzyskaniu dostępu do zablokowanych treści. Ponadto, tunel SSH może pomóc w omijaniu dławienia ISP, ponieważ dane przesyłane są przez unikalne porty.

Jednym z najczęstszych zastosowań SSH jest zapewnienie bezpiecznego dostępu do zablokowanych witryn. Jeśli Twoja usługa VPN jest zablokowana, wystarczy przełączyć się na tunelowanie SSH, a dostęp do treści zostanie przywrócony.

Wady tunelowania SSH

Choć SSH jest stabilnym protokołem, to został zaprojektowany w czasach, gdy Internet był znacznie mniejszy. Przesyłanie dużych plików czy strumieniowanie wideo HD nie było wówczas powszechne, co sprawia, że wielu współczesnych użytkowników postrzega SSH jako wolną metodę szyfrowania, odpowiednią jedynie do przeglądania stron internetowych czy wysyłania wiadomości e-mail.

Ze względu na charakter ruchu tunelu SSH, ważne jest, aby korzystać z sieci VPN, która obsługuje ten protokół. Wiele publicznych usług VPN nie zezwala na SSH, co może wymagać stworzenia własnej hostowanej VPN lub znalezienia publicznego dostawcy z dobrą obsługą SSH.

Innym ograniczeniem tunelowania SSH jest możliwość jego blokowania przez dostawców usług internetowych. Ruch SSH może być wykrywany, podobnie jak ruch VPN. Choć zablokowanie SSH jest rzadkie, ze względu na jego uzasadnione zastosowania, zdarza się, że dostawcy cenzurujący pozostawiają go w spokoju.

Jak stworzyć tunel SSH

Tworzenie tunelu SSH jest prostsze, niż się wydaje, ale wymaga pewnej konfiguracji. Najpierw musisz mieć aktywną sieć VPN, z którą możesz się połączyć. Aby rozpocząć, zapoznaj się z naszym przewodnikiem po tworzeniu własnej sieci VPN, a następnie wróć do tego artykułu, aby skonfigurować tunel SSH.

Najłatwiejsza metoda – użyj VPN z obsługą SSH

Niektóre usługi VPN oferują natywną obsługę SSH. Jeśli Twoja sieć VPN ma tę funkcję, wystarczy znaleźć odpowiednią opcję w oprogramowaniu i ją włączyć. Nie wymaga to skomplikowanej konfiguracji.

Tunele SSH w systemie Windows

Konfiguracja tunelu SSH w systemie Windows jest stosunkowo prosta. Po uruchomieniu niestandardowej sieci VPN należy pobrać PuTTY i skonfigurować go do tunelowania SSH. Postępuj zgodnie z poniższymi krokami:

- Pobierz PuTTY i otwórz program.

- W polu „Nazwa hosta” wpisz adres swojej sieci VPN.

- W menu po lewej stronie rozwiń „SSH” i kliknij „Tunele”.

- Wpisz 8080 jako port, wybierz „Auto” i „Dynamiczny”, a następnie kliknij „Dodaj”.

- Kliknij „Sesja” w lewym menu, aby wrócić do głównego ekranu.

- Wpisz nazwę w polu „Zapisane sesje” i kliknij „Zapisz”.

- Kliknij „Otwórz”, aby połączyć się z serwerem.

- W oknie alertu bezpieczeństwa PuTTY kliknij „Tak”.

- Wprowadź nazwę użytkownika i hasło do serwera, a następnie naciśnij ENTER.

Za każdym razem, gdy uruchamiasz komputer, musisz otworzyć PuTTY i zainicjować tunel SSH. Dzięki zapisanej sesji nie musisz ponownie wprowadzać wszystkich informacji — wystarczy wybrać sesję, a połączenie zostanie nawiązane automatycznie.

Tunele SSH na komputerach Mac i Linux

W systemach Mac i Linux tworzenie tuneli SSH jest niezwykle proste. Nie musisz instalować żadnych dodatkowych programów. Upewnij się, że twoja sieć VPN działa, otwórz terminal i wprowadź poniższe polecenie, używając swoich danych:

ssh -ND 8080 user@your.server.com

Ustawienie przeglądarki do korzystania z tunelu SSH

Utworzenie tunelu SSH nie automatycznie kieruje ruchu przez niego. Musisz skonfigurować przeglądarkę, aby korzystała z tunelu. Oto jak ustawić to w popularnych przeglądarkach:

Użyj SSH z Firefoksem:

- Utwórz i uruchom tunel SSH.

- W przeglądarce Firefox przejdź do menu Ustawienia i wybierz „Ręczna konfiguracja serwera proxy”.

- Obok „SOCKS Host” wpisz „localhost”, a następnie 8080 jako port.

- Wybierz SOCKS v5 poniżej.

- Zapisz ustawienia.

Użyj SSH z Chrome:

- Utwórz i uruchom tunel SSH.

- W Chrome przejdź do Preferencji i wybierz „Pod maską”.

- Obok sieci kliknij „Zmień ustawienia proxy”.

- Wybierz „Ręczna konfiguracja serwera proxy”.

- Obok „SOCKS Host” wpisz „localhost”, a następnie 8080 jako port.

- Zapisz ustawienia.

Jeśli potrzebujesz ochrony tunelu SSH w innych aplikacjach, upewnij się, że używasz tych samych ustawień proxy.

Inne metody odblokowania Internetu

Szyfrowanie nie ogranicza się tylko do VPN lub tuneli SSH. Istnieje wiele innych popularnych metod omijania cenzury i ograniczeń nałożonych przez dostawców usług internetowych.

Shadowsocks (SOCKS5 Proxy)

Shadowsocks został stworzony, aby przywrócić otwarty dostęp do Internetu w krajach takich jak Chiny. Wykorzystuje protokół SOCKS5, który przesyła zaszyfrowane pakiety danych między klientami a serwerami za pośrednictwem serwera proxy, maskując źródło i cel w procesie. SOCKS zapewnia także warstwę uwierzytelnienia, co utrudnia ISP przeglądanie danych użytkownika.

Shadowsocks jest nieco łatwiejszy w użyciu niż inne metody, ale wymaga dostępu do serwera shadowsocks, co może wiązać się z dodatkowymi krokami. Jest to otwarte źródło, a jego wdrożenie jest stosunkowo proste, co czyni go realną alternatywą, gdy neutralność sieci zostanie zagrożona.

Tunel SSL / TLS

Tunele SSL (Secure Socket Layer) są powszechnie używane w Internecie. Ikona zielonego kłódki w oknie przeglądarki podczas łączenia z witrynami HTTPS to efekt działania SSL. Ruch SSL jest szybki i umiarkowanie bezpieczny, co czyni go dobrą alternatywą dla VPN w obszarach objętych cenzurą.

Tunele SSL szyfrują ruch i przesyłają go przez niestandardowy port. Ponieważ wiele stron internetowych korzysta z SSL do przesyłania danych, dostawcy usług internetowych często nie zauważają niczego niezwykłego. Aby korzystać z tunelu SSL, pobierz stunnel, które może być nieco skomplikowane w instalacji, ale po opanowaniu tajników aplikacji można cieszyć się otwartym Internetem.

Tor i Cebula

Przeglądarka Tor to potężne narzędzie do zapewnienia anonimowości. Wykorzystuje sieć Tor, przesyłając dane przez rozproszone komputery w procesie zwanym routowaniem cebulowym, gdzie pakiety danych są wielokrotnie szyfrowane. Każdy węzeł w sieci usuwa jedną warstwę szyfrowania, co sprawia, że Tor jest skutecznym narzędziem do ochrony prywatności, ale jego wolna natura czyni go nieodpowiednim do pobierania dużych plików czy strumieniowania wideo. Tor jest również łatwy do zablokowania, co czyni go jednym z pierwszych narzędzi, które mogą zostać usunięte w przypadku braku neutralności sieci.

POWIĄZANE CZYTANIE: Jak korzystać z Tora z VPN

Obfsproxy

Obfsproxy to narzędzie, które umożliwia omijanie cenzury i kontrolowania Internetu poprzez ukrywanie ruchu OpenVPN lub SSH pod dodatkową warstwą szyfrowania. Proces ten może być skomplikowany i nie jest zalecany dla podstawowych użytkowników.

Najlepsze sieci VPN do odblokowywania Internetu

Przełamywanie cenzury i ograniczeń Internetowych jest trudnym zadaniem. Tunele SSH są skuteczne, ale nie są doskonałe. VPN mogą wypełnić luki pozostawione przez SSH, oferując lepsze zabezpieczenia. Wybór odpowiedniej sieci VPN pomoże zachować swobody online bez skomplikowanej konfiguracji.

Wybór odpowiedniej sieci VPN z dodatkowymi opcjami szyfrowania nie jest łatwy. Większość popularnych sieci VPN oferuje jedynie standardowy protokół OpenVPN, ale niektóre dostawcy oferują dodatkowe funkcje, które są zalecane dla tych, którzy pragną prywatności i bezpieczeństwa w Internecie.

1. ExpressVPN

ExpressVPN to jedna z najszybszych sieci VPN na rynku, z rozbudowaną siecią serwerów, zapewniającą szybkie połączenia na całym świecie. Oferuje 256-bitowe szyfrowanie AES, politykę zerowego logowania oraz dodatkowe zabezpieczenia, takie jak ochrona przed wyciekiem DNS i automatyczny przełącznik zabijania. Aplikacje są intuicyjne i łatwe w użyciu, co czyni ExpressVPN dobrym wyborem dla każdego, kto chce zapewnić sobie bezpieczeństwo w Internecie.

Chociaż ExpressVPN domyślnie nie obsługuje tuneli SSH, umożliwia korzystanie z tuneli SSL, co może pomóc w przełamywaniu blokad i cenzury.

Przeczytaj naszą pełną recenzję ExpressVPN.

Plusy

- Odblokowanie Netflix USA, iPlayer, Amazon Prime

- Szybkie i niezawodne połączenie

- Bezpieczne szyfrowanie i protokoły VPN

- Ścisłe zasady braku logowania

- Wsparcie czatu 24/7.

Cons

- Wysoki koszt planu miesięcznego.

2. NordVPN

NordVPN to wszechstronny dostawca VPN z rozbudowaną siecią ponad 5100 serwerów w około 60 krajach. Oferuje politykę zerowego logowania, co zapewnia bezpieczeństwo użytkowników. Dzięki funkcjom takim jak ochrona przed wyciekiem DNS, automatyczny przełącznik zabijania oraz 256-bitowe szyfrowanie AES, NordVPN zapewnia wysoki poziom bezpieczeństwa.

NordVPN nie obsługuje tunelowania SSH, ale oferuje obfsproxy i SSL, co czyni go dobrym wyborem jako zabezpieczenie przed cenzurą.

Przeczytaj naszą pełną recenzję NordVPN.

Plusy

- Plany w przystępnych cenach

- Brak ograniczeń przepustowości

- Dozwolone torrenting/P2P

- Siedziba w Panamie

- Doskonałe wsparcie (czat 24/7).

Cons

- Niektóre serwery mogą być wolne i zawodne.

- Aplikacja czasami może być powolna w łączeniu.

Wniosek

Utrata neutralności sieci prowadzi do osłabienia wszystkich swobód w Internecie. Małe firmy mogą ucierpieć, innowacje mogą spadać, a codzienne korzystanie z Internetu może ulec zmianie. VPN mogą pomóc przywrócić normalny dostęp do Internetu, ale również mają swoje ograniczenia. Unikalne metody szyfrowania, takie jak tunelowanie SSH, wymagają pewnej konfiguracji, ale są skuteczne w pokonywaniu blokad narzucanych przez dostawców usług internetowych. Jeśli masz jakieś wskazówki dotyczące odblokowywania otwartego Internetu, podziel się swoją wiedzą w komentarzach poniżej!

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.