W obecnych czasach zagrożenia w cyberprzestrzeni stale rosną. Praca zdalna, urządzenia Internetu Rzeczy (IoT), sieci wirtualne oraz przetwarzanie na brzegu sieci to tylko niektóre z obszarów, które generują nowe wyzwania dla bezpieczeństwa. Dotychczasowe podejście do zabezpieczeń może okazać się niewystarczające. Odpowiedzią na te problemy jest architektura siatki cyberbezpieczeństwa – innowacyjne rozwiązanie, które wzmacnia ochronę organizacji.

Zastanawiasz się, czym dokładnie jest architektura siatki cyberbezpieczeństwa, jakie korzyści oferuje i w jaki sposób można ją zaimplementować? Zapraszam do dalszej lektury, aby rozwiać wszelkie wątpliwości.

Architektura siatki cyberbezpieczeństwa

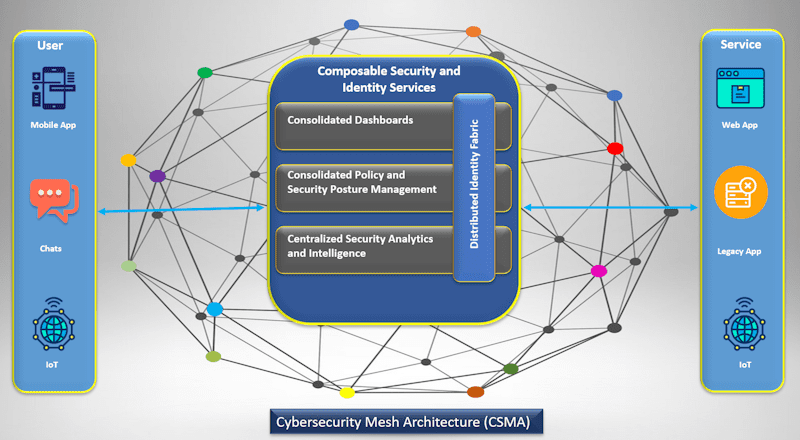

Architektura siatki cyberbezpieczeństwa (Cybersecurity Mesh Architecture – CSMA) to koncepcja bezpieczeństwa, która zyskała uznanie dzięki firmie Gartner. Jej celem jest umożliwienie organizacjom wdrożenia elastycznego i skalowalnego systemu ochrony infrastruktury IT przed atakami cyberprzestępców.

Źródło obrazu: Otwarty tekst

Źródło obrazu: Otwarty tekst

Istotą działania architektury siatki cyberbezpieczeństwa jest zastosowanie rozproszonych, modułowych mechanizmów kontroli bezpieczeństwa. Poprzez centralizację danych i zarządzania, CSMA zapewnia lepszą współpracę pomiędzy wykorzystywanymi narzędziami ochrony.

Dzięki temu organizacje zyskują większą zdolność do wykrywania incydentów bezpieczeństwa, sprawniejszego reagowania na zagrożenia oraz utrzymania spójnej polityki bezpieczeństwa i zarządzania ryzykiem.

Co więcej, CSMA umożliwia firmom precyzyjną kontrolę dostępu, co przekłada się na lepszą ochronę zasobów IT.

Podstawowe warstwy CSMA

Architektura siatki cyberbezpieczeństwa (CSMA) tworzy platformę bezpieczeństwa, która charakteryzuje się skalowalnością, interoperacyjnością oraz modułowością, umożliwiając efektywną współpracę różnych narzędzi i mechanizmów ochronnych.

Cztery kluczowe warstwy CSMA definiują podstawowe funkcje i cele w zakresie bezpieczeństwa.

#1. Analityka i inteligencja bezpieczeństwa

Pierwsza warstwa, analityka i inteligencja bezpieczeństwa, odpowiada za zbieranie i analizowanie danych pochodzących z różnych systemów bezpieczeństwa w organizacji.

CSMA umożliwia scentralizowane zarządzanie, dzięki czemu firmy mogą gromadzić, agregować i analizować ogromne ilości danych w jednym miejscu.

Systemy zarządzania informacjami i zdarzeniami bezpieczeństwa (SIEM) wykorzystują te dane do analizy i uruchamiania odpowiednich reakcji w celu minimalizacji zagrożeń.

#2. Rozproszona struktura tożsamości

Warstwa rozproszonej tożsamości zajmuje się zarządzaniem tożsamością w zdecentralizowanym środowisku. Obejmuje usługi katalogowe, dostęp adaptacyjny, weryfikację tożsamości oraz zarządzanie uprawnieniami.

Narzędzia tej warstwy określają, kto ma dostęp do danych, gdzie dane mogą być wykorzystywane i modyfikowane, pomagając jednocześnie zespołom bezpieczeństwa odróżnić złośliwe działania od aktywności autentycznych użytkowników.

Mówiąc w skrócie, ta warstwa koncentruje się na zarządzaniu tożsamością i dostępem, co jest kluczowe dla bezpieczeństwa w modelu zerowego zaufania.

#3. Skonsolidowane zarządzanie polityką i postawą

W sytuacji, gdy istnieje konieczność wdrożenia centralnej polityki bezpieczeństwa w różnych środowiskach, konieczne jest przełożenie jej na konkretne konfiguracje i reguły dla każdego z tych środowisk lub narzędzi bezpieczeństwa.

Warstwa skonsolidowanego zarządzania polityką i postawą bezpieczeństwa dzieli ogólne zasady na szczegółowe reguły i ustawienia konfiguracyjne, wymagane dla konkretnego narzędzia lub środowiska. Dodatkowo, może oferować usługi dynamicznej autoryzacji.

#4. Skonsolidowane pulpity nawigacyjne

W przypadku, gdy organizacja wykorzystuje rozproszone systemy zabezpieczeń, konieczność przełączania się między różnymi pulpitami nawigacyjnymi może negatywnie wpływać na efektywność pracy.

Ta warstwa oferuje pojedynczy pulpit, który umożliwia przegląd i zarządzanie całym ekosystemem bezpieczeństwa organizacji.

W rezultacie, zespół ds. bezpieczeństwa może skuteczniej wykrywać, analizować i reagować na incydenty.

Dlaczego organizacje potrzebują CSMA

Aż 98% dużych przedsiębiorstw korzysta lub planuje wdrożenie co najmniej dwóch infrastruktur chmurowych, a 31% z nich używa już czterech lub więcej.

Dzisiejsze organizacje nie mogą efektywnie funkcjonować bez wykorzystania zasobów znajdujących się poza tradycyjną siedzibą firmy.

Używane urządzenia, od rozwiązań IoT po sieci WAN, funkcjonują zarówno wewnątrz, jak i poza fizycznymi granicami przedsiębiorstwa.

Dlatego też, organizacje muszą znaleźć sposoby na rozszerzenie kontroli bezpieczeństwa na urządzenia i narzędzia, które znajdują się poza ich siedzibami. Jest to konieczne, aby chronić sieć i urządzenia przed różnymi rodzajami ataków, takimi jak ransomware, ataki DDoS, phishing i wiele innych.

Siatka cyberbezpieczeństwa pomaga organizacjom w stawianiu czoła tym zagrożeniom. Umożliwia zespołom ds. bezpieczeństwa zarządzanie zarówno widocznymi, jak i ukrytymi zagrożeniami w chmurze. Jest to idealne rozwiązanie do ochrony rozproszonych zasobów cyfrowych, znajdujących się zarówno w chmurze, jak i w infrastrukturze lokalnej.

Implementacja architektury siatki cyberbezpieczeństwa gwarantuje, że zasady i praktyki bezpieczeństwa są egzekwowane w każdym wykorzystywanym narzędziu i środowisku.

Wszystkie systemy bezpieczeństwa w organizacji współdziałają ze sobą, aby zapewnić najwyższy poziom analizy zagrożeń i szybkości reakcji.

Specjaliści ds. cyberbezpieczeństwa, korzystając z jednego pulpitu nawigacyjnego, mogą monitorować cały ekosystem bezpieczeństwa firmy.

Kluczowe cechy siatki cyberbezpieczeństwa

Poniżej przedstawiono kluczowe cechy architektury siatki cyberbezpieczeństwa:

- Po wdrożeniu CSMA, ochrona bezpieczeństwa rozciąga się poza granice fizycznej lokalizacji firmy.

- CSMA koncentruje się na ochronie poszczególnych urządzeń i tożsamości, a nie tylko na ochronie całej sieci. Takie podejście minimalizuje ryzyko związane z nieautoryzowanym dostępem do urządzeń i naruszeniem danych uwierzytelniających.

- Architektura siatki cyberbezpieczeństwa zapewnia dynamiczną i adaptacyjną ochronę. W miarę zmian w krajobrazie zagrożeń, CSMA dostosowuje narzędzia bezpieczeństwa w oparciu o informacje kontekstowe i ocenę ryzyka, minimalizując wpływ ewoluujących zagrożeń.

- CSMA oferuje skalowalne i elastyczne podejście do cyberbezpieczeństwa. Dzięki CSMA można szybko skalować wdrożenia i integracje narzędzi bezpieczeństwa, aby zapewnić firmie silniejszą ochronę, która sprosta wyzwaniom dynamicznie zmieniającego się środowiska cyfrowego.

- Architektura siatki cyberbezpieczeństwa promuje interoperacyjność pomiędzy różnymi narzędziami i usługami bezpieczeństwa. Zapewnia to bezproblemową współpracę i komunikację, co zwiększa poziom bezpieczeństwa.

Organizacje, wdrażając architekturę siatki cyberbezpieczeństwa, mogą skuteczniej chronić swoje zasoby przed zagrożeniami, które wynikają z użytkowania systemów rozproszonych, usług chmurowych, Internetu Rzeczy oraz ataków cybernetycznych.

Zalety CSMA

Poniżej przedstawiono korzyści, które można uzyskać wdrażając architekturę siatki cyberbezpieczeństwa.

Kompleksowe bezpieczeństwo

Architektura siatki cyberbezpieczeństwa (CSMA) to kompleksowe podejście do bezpieczeństwa, które zaspokaja potrzeby współczesnych środowisk IT. Została zaprojektowana, aby chronić każdy punkt końcowy, a jej zdecentralizowana natura obejmuje również urządzenia znajdujące się poza centralną siecią firmy.

CSMA jest w stanie szybko dostosować się do zmieniających się zagrożeń, integrując różne narzędzia i promując ich wzajemną współpracę.

Jej skalowalność pozwala na dostosowanie się do rosnących potrzeb organizacji, a proaktywna postawa umożliwia przewidywanie potencjalnych zagrożeń.

CSMA zapewnia spójny i kompleksowy poziom bezpieczeństwa, który dotrzymuje kroku obecnym wyzwaniom i nowym zagrożeniom, co czyni ją holistycznym i ujednoliconym podejściem do cyberbezpieczeństwa.

Skalowalność

Architektura siatki cyberbezpieczeństwa (CSMA) umożliwia płynną integrację nowych rozwiązań bezpieczeństwa w firmie.

Wraz z rozwojem systemów IT, które mogą obejmować platformy zdalne i oparte na chmurze, CSMA zapewnia utrzymanie spójnego poziomu bezpieczeństwa.

Siatka cyberbezpieczeństwa to rozwiązanie przyszłościowe. Ewoluuje ona wraz ze zmieniającymi się potrzebami firmy i nowymi zagrożeniami.

Jej zdolność adaptacji gwarantuje, że bezpieczeństwo firmy pozostanie solidne i będzie dostosowane do dynamicznie zmieniającego się krajobrazu IT.

Ulepszona współpraca

Architektura siatki cyberbezpieczeństwa (CSMA) usprawnia komunikację pomiędzy systemami bezpieczeństwa organizacji. Przekłada się to na szybsze wykrywanie i reagowanie na zagrożenia.

Łącząc różne narzędzia bezpieczeństwa, CSMA aktywnie reaguje na zagrożenia i im zapobiega, zapewniając silniejszą i bardziej proaktywną ochronę.

Poprawiona wydajność

Architektura siatki cyberbezpieczeństwa (CSMA) usprawnia bezpieczeństwo poprzez integrację różnych narzędzi. Eliminuje to konieczność ciągłego przełączania się pracowników działu ochrony między różnymi platformami, co z kolei zwiększa efektywność ich pracy.

Dzięki scentralizowanemu systemowi, zespoły mogą sprawniej wdrażać rozwiązania i alokować zasoby do kluczowych zadań związanych z bezpieczeństwem, co wzmacnia ochronę organizacji.

Lepsze zarządzanie tożsamością i dostępem

Architektura siatki cyberbezpieczeństwa wzmacnia zarządzanie tożsamością i dostępem (IAM), dostosowując się do modelu Zero Trust. Umożliwia to elastyczne i skalowalne zasady kontroli dostępu.

Ułatwia mikrosegmentację w celu precyzyjnej kontroli dostępu, decentralizuje decyzje dotyczące dostępu oraz umożliwia dostęp adaptacyjny dzięki monitorowaniu w czasie rzeczywistym.

Jej odporność i możliwości integracyjne zwiększają zdolność IAM do ochrony zasobów i skutecznego zarządzania tożsamościami użytkowników, tworząc solidne ramy bezpieczeństwa dla współczesnych organizacji.

Łatwe wdrożenie

CSMA oferuje platformę umożliwiającą szybkie wdrożenie rozwiązań bezpieczeństwa. Elastyczna konstrukcja pozwala na dostosowanie się do zmieniających się potrzeb biznesowych i wymagań w zakresie bezpieczeństwa. Dzięki temu firma może skutecznie reagować na znane i nieznane zagrożenia.

Ekonomiczne rozwiązanie

Siatka cyberbezpieczeństwa jest ekonomiczna ze względu na swoją skalowalność i kompatybilność z istniejącymi systemami.

Inwestycje w bezpieczeństwo są dostosowywane do aktualnych potrzeb firmy, a w miarę jej rozwoju siatka cyberbezpieczeństwa może być rozbudowywana bez ponoszenia nadmiernych kosztów.

To sprawia, że jest to opłacalny wybór zarówno w perspektywie krótkoterminowej, jak i długoterminowej.

Jak wdrożyć CSMA

Poniżej opisano, jak można zaimplementować architekturę siatki cyberbezpieczeństwa w firmie.

#1. Oceń swoją powierzchnię ataku

Na początku konieczne jest przeanalizowanie obecnego systemu w celu zidentyfikowania słabych punktów bezpieczeństwa.

Należy sporządzić listę wszystkich zasobów organizacji, od mocy obliczeniowej po przechowywane dane. Następnie, każdy zasób należy uszeregować na podstawie jego istotności i związanego z nim ryzyka.

Dokładna ocena powierzchni ataku pozwala na skupienie wysiłków tam, gdzie jest to najbardziej potrzebne.

#2. Zakup narzędzi zabezpieczających

Po zidentyfikowaniu powierzchni ataku, następnym krokiem jest zainwestowanie w odpowiednie technologie i narzędzia bezpieczeństwa.

Prawdopodobnie konieczny będzie wybór jednego z poniższych narzędzi, aby zwiększyć bezpieczeństwo zasobów.

Narzędzia bezpieczeństwa informacji

Narzędzia te zapewniają ochronę wrażliwych danych w firmie przed niepowołanym dostępem.

Może okazać się konieczne wdrożenie systemu zarządzania bezpieczeństwem informacji. Warto zainwestować w rozwiązania z zakresu bezpieczeństwa danych i poczty e-mail, aby chronić informacje w firmie.

Narzędzia uwierzytelniające

W celu zapewnienia, że tylko autoryzowani użytkownicy mają dostęp do infrastruktury IT firmy, konieczne jest wdrożenie różnych narzędzi uwierzytelniających.

Zazwyczaj firmy wymagają menedżerów haseł i uwierzytelniania wieloskładnikowego, aby zapewnić bezpieczeństwo na poziomie aplikacji.

Warto zapoznać się z popularnymi platformami uwierzytelniania, aby wybrać odpowiednie rozwiązanie dla swojej firmy.

Przeczytaj więcej: JWT kontra OAuth: co jest lepsze dla najwyższego bezpieczeństwa w sieci

Rozwiązania w zakresie bezpieczeństwa sieci

Bezpieczeństwo sieci wymaga ciągłego nadzoru. Dzięki regularnemu monitorowaniu, specjaliści ds. bezpieczeństwa mogą identyfikować słabe punkty i potencjalne zagrożenia, co umożliwia podejmowanie działań prewencyjnych.

Specjaliści ds. bezpieczeństwa mogą wdrażać narzędzia takie jak SIEM (zarządzanie informacjami o bezpieczeństwie i zdarzeniami) oraz NDR (wykrywanie i reagowanie na zagrożenia w sieci).

Obserwacja przychodzących i wychodzących pakietów danych ma kluczowe znaczenie dla identyfikowania szkodliwego ruchu i inicjowania niezbędnych zabezpieczeń.

Rozwiązania SIEM generują alerty w przypadku wykrycia nieprawidłowości, takich jak nieautoryzowane próby włamania czy powtarzające się nieudane logowania.

Narzędzia bezpieczeństwa punktów końcowych

Bezpieczeństwo punktów końcowych jest obecnie niezwykle ważne, ponieważ firmy posiadają szeroko rozproszone zasoby.

Według badań Instytutu Ponemon, 68% firm doświadczyło jednego lub więcej ataków na punkty końcowe, które naruszyły infrastrukturę IT i/lub dane.

Podejście oparte na siatce cyberbezpieczeństwa będzie wymagało wdrożenia narzędzi do wykrywania i reagowania na zagrożenia w punktach końcowych (EDR), w celu wzmocnienia ich bezpieczeństwa.

Rozwiązania do tworzenia kopii zapasowych i odzyskiwania po awarii

W przypadku nieoczekiwanych naruszeń bezpieczeństwa, system tworzenia kopii zapasowych i odzyskiwania po awarii ma kluczowe znaczenie dla przywrócenia ważnych danych biznesowych.

Zespoły ds. bezpieczeństwa i rozwoju biznesu wspólnie opracowują plan tworzenia kopii zapasowych i odzyskiwania po awarii, wykorzystując najlepsze rozwiązania do tworzenia kopii zapasowych danych i narzędzia do odzyskiwania po awarii.

#3. Skoncentruj się na interoperacyjności

Wdrażając architekturę siatki cyberbezpieczeństwa, kluczowe jest zapewnienie interoperacyjności, czyli zdolności różnych narzędzi i systemów bezpieczeństwa do bezproblemowej komunikacji i współpracy.

Poprzez standaryzację protokołów, formatów danych i interfejsów, organizacje mogą integrować różne rozwiązania zabezpieczające, zarówno lokalne, jak i chmurowe.

Taka wzajemnie połączona konfiguracja usprawnia operacje związane z bezpieczeństwem i zapewnia bardziej kompleksową obronę, ponieważ informacje z różnych źródeł współpracują w celu identyfikacji, łagodzenia i reagowania na zagrożenia.

#4. Zdecentralizuj zarządzanie identyfikacją

Aby mieć pewność, że tylko autoryzowani użytkownicy będą mieli dostęp do sieci firmowej, istotne jest posiadanie zdecentralizowanego systemu zarządzania tożsamością.

Wdrożenie protokołów uwierzytelniania, zabezpieczeń sieci o zerowym zaufaniu, weryfikacji tożsamości i innych środków może pomóc w stworzeniu solidnego systemu bezpieczeństwa, wykraczającego poza tradycyjne bezpieczeństwo obwodowe.

#5. Scentralizuj zarządzanie polityką bezpieczeństwa

W kontekście wdrożenia siatki cyberbezpieczeństwa, scentralizowanie zarządzania polityką bezpieczeństwa oznacza skonsolidowanie reguł i protokołów z różnych narzędzi i punktów końcowych w ujednolicony system lub platformę.

Takie podejście pozwala na spójne egzekwowanie zasad w całej organizacji, niezależnie od zdecentralizowanego charakteru siatki.

Poprzez usprawnienie aktualizacji, audytów i modyfikacji w jednym miejscu, można zapewnić jednolitość środków bezpieczeństwa.

W efekcie, zespół ds. bezpieczeństwa może szybko reagować na nowe zagrożenia i minimalizować potencjalne luki wynikające z różnic w implementacji zasad.

#6. Wzmocnij bezpieczeństwo obwodowe

W siatce cyberbezpieczeństwa, wzmocnienie bezpieczeństwa obwodowego obejmuje wzmocnienie zabezpieczeń wokół poszczególnych punktów końcowych, a nie tylko całej sieci firmowej.

Oznacza to wyposażenie każdego urządzenia, aplikacji i źródła danych w odpowiednie protokoły bezpieczeństwa, wspierane przez zapory ogniowe, systemy wykrywania i zapobiegania włamaniom, zaawansowane szyfrowanie, itp.

Stosując zasadę „zerowego zaufania”, gdzie każde żądanie dostępu jest weryfikowane niezależnie od źródła, a także poprzez ciągłe monitorowanie i aktualizacje, siatka zapewnia wzmocnione bezpieczeństwo obwodowe, dostosowane do zdecentralizowanego charakteru współczesnych środowisk IT.

Wyzwania wdrażania CSMA

Wdrożenie siatki cyberbezpieczeństwa, mimo wielu zalet, wiąże się z pewnymi wyzwaniami:

- Utworzenie i zarządzanie zdecentralizowanym systemem bezpieczeństwa może być skomplikowane, zwłaszcza w rozbudowanych środowiskach.

- Połączenie starszych systemów z nowymi technologiami w ramach siatki może skutkować problemami z kompatybilnością.

- Podejście siatkowe może wymagać specjalistycznej wiedzy, co może prowadzić do niedoboru specjalistów zaznajomionych z taką konfiguracją.

- Zapewnienie jednolitego stosowania zasad w rozproszonej strukturze może być trudnym zadaniem.

- Różne rozwiązania bezpieczeństwa mogą nie współpracować ze sobą bezproblemowo, co może prowadzić do potencjalnych luk w ochronie.

Pomimo tych wyzwań, organizacje mogą skutecznie wdrożyć siatkę cyberbezpieczeństwa i czerpać z jej korzyści dzięki starannemu planowaniu, odpowiednim szkoleniom i ciągłemu monitorowaniu.

Wniosek

Architektura siatki cyberbezpieczeństwa to elastyczna i praktyczna platforma, która umożliwia rozszerzenie ochrony rozproszonych zasobów IT za pomocą ujednoliconego zestawu technologii.

CSMA sprawia, że odrębne systemy bezpieczeństwa współpracują ze sobą, zapewniając najwyższy poziom ochrony zasobów IT, zarówno lokalnych, jak i chmurowych. Z tego względu nie ma powodu, aby organizacja nie miała wdrożyć CSMA.

Dodatkowo, należy zadbać o to, aby wszyscy pracownicy firmy przestrzegali najlepszych praktyk w zakresie cyberbezpieczeństwa, co pomoże w zapobieganiu potencjalnym zagrożeniom.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.