Skanowanie portów to technika stosowana w sieciach komputerowych w celu wykrywania otwartych portów na urządzeniu docelowym.

To jakby pukać do drzwi domu, żeby zobaczyć, które są otwarte, a które zamknięte.

Porty to wirtualne punkty końcowe, które umożliwiają różnym typom usług i aplikacji sieciowych komunikację w sieci.

W ten sposób ktoś taki jak ekspert ds. bezpieczeństwa może sprawdzić, które „drzwi” (lub porty) w sieci są dostępne.

Każdy komputer ma wiele portów, takich jak bramki, i każdy z nich jest odpowiedzialny za inny rodzaj komunikacji.

Niektóre porty są otwarte i gotowe do komunikacji z innymi, inne natomiast są zamknięte i nie odpowiadają.

Gdy ktoś skanuje porty, wysyła do nich małe wiadomości, aby sprawdzić, czy otrzyma odpowiedź.

Jeśli tak, oznacza to, że port jest otwarty i może istnieć możliwość komunikacji z komputerem lub siecią za pośrednictwem tego portu.

Można to wykorzystać zarówno do celów uzasadnionych (takich jak sprawdzenie, czy Twoja sieć jest bezpieczna), jak i potencjalnie złośliwych (takich jak próba znalezienia słabych punktów w celu włamania się do systemu).

Spis treści:

Znaczenie skanowania portów

Skanowanie portów odgrywa ważną rolę w sieciach komputerowych z kilku powodów. Niektórzy z nich są:

Wykrywanie sieci

Skanowanie portów to podstawowe narzędzie dla administratorów sieci, umożliwiające wykrywanie urządzeń w sieci i działających na nich usług.

Pomaga w utrzymaniu dokładnej inwentaryzacji urządzeń i ich konfiguracji, co jest ważne w zarządzaniu siecią.

Rozwiązywanie problemów z siecią

Może pomóc w zlokalizowaniu błędu w przypadku wystąpienia problemów z siecią, takich jak problemy z łącznością. Administratorzy mogą zidentyfikować źle skonfigurowane usługi lub zapory sieciowe, które mogą blokować ruch, sprawdzając stan określonych portów.

Ocena bezpieczeństwa

Jednym z głównych zastosowań skanowania portów jest ocena bezpieczeństwa sieci. Można go wykorzystać do identyfikacji potencjalnych luk w zabezpieczeniach urządzeń sieciowych.

Na przykład: otwarty port z przestarzałą usługą może być punktem wejścia dla atakujących.

Konfiguracja zapory sieciowej

Służy do testowania i sprawdzania konfiguracji zapory ogniowej. Administratorzy sieci mogą upewnić się, że zapory sieciowe prawidłowo filtrują ruch i chronią sieć, skanując zarówno z perspektywy wewnętrznej, jak i zewnętrznej.

Wykrywanie włamań

Rozwiązania IDS i IPS często korzystają z technik skanowania portów w celu identyfikacji szkodliwej aktywności sieciowej. Jeśli IDS wykryje nietypową liczbę prób połączenia na określonych portach, może wywołać alert.

Mapowanie sieci

Pomaga także w tworzeniu map sieci, które są niezbędne do zrozumienia topologii sieci.

Monitorowanie usług

Skanowanie portów służy również do monitorowania usług, aby upewnić się, że działają poprawnie. Automatyczne skanowanie umożliwia regularne sprawdzanie stanu krytycznych portów i uruchamianie alertów w przypadku wykrycia jakichkolwiek problemów.

Testy penetracyjne

Etyczni hakerzy zazwyczaj wykorzystują skanowanie portów w ramach testów penetracyjnych w celu oceny bezpieczeństwa sieci. Pomaga im w znalezieniu potencjalnych słabych punktów, które mogą wykorzystać szkodliwi atakujący.

Jak działa skanowanie portów?

Oto wyjaśnienie krok po kroku, jak działa to skanowanie portów

#1. Wybór celu

Pierwszym krokiem jest wybranie urządzenia docelowego lub adresu IP, które chcesz przeskanować. Może to być pojedyncze urządzenie lub cała sieć.

#2. Wybór narzędzia skanującego

Skanowanie portów jest zwykle przeprowadzane przy użyciu specjalistycznych narzędzi zwanych skanerami portów. W razie potrzeby użytkownik może skonfigurować proces skanowania z różnymi parametrami skanowania.

#3. Wysyłanie pakietów sondujących

Skaner portów rozpoczyna od wysłania serii pakietów sondujących do celu. Każdy pakiet sondujący jest kierowany do określonego portu urządzenia docelowego.

Pakiety te służą do sprawdzania stanu portów docelowych i mają wyglądać jak rzeczywisty ruch sieciowy.

#4. Analizowanie odpowiedzi

Urządzenie docelowe przetwarza przychodzące pakiety sondujące i odpowiada zgodnie ze stanem sondowanego portu. Istnieją cztery typowe odpowiedzi.

Otwarty: urządzenie docelowe pozytywnie odpowiada na pakiet sondujący, jeśli port jest otwarty i usługa aktywnie go nasłuchuje. Oznacza to, że port jest dostępny.

Zamknięte: Jeśli otrzymasz odpowiedź „port jest zamknięty”, oznacza to, że na komputerze docelowym nie jest obecnie aktywna żadna usługa.

Filtrowane: Sonda nie otrzymuje odpowiedzi, jeśli port jest filtrowany. Może to być spowodowane zaporą sieciową lub innymi środkami bezpieczeństwa blokującymi sondę.

Niefiltrowane: W niektórych przypadkach sonda może nie otrzymać odpowiedzi, która sprawi, że nie będzie jasne, czy port jest otwarty, czy zamknięty.

#5. Rejestrowanie wyników

Skaner portów rejestruje odpowiedzi otrzymane od urządzenia docelowego dla każdego sondowanego portu. Śledzi, które porty są otwarte, zamknięte i filtrowane.

#6. Generowanie raportu

Po przeskanowaniu każdego z wyznaczonych portów narzędzie zestawia wyniki w raport. Dostarcza pełnych informacji o otwartych portach i odpowiadających im usługach, które można wykorzystać do dalszej analizy.

#7. Interpretacja wyniku

Ostatnim krokiem jest analiza wyników skanowania portów w celu oceny stanu bezpieczeństwa urządzenia docelowego. Może to pomóc w zidentyfikowaniu potencjalnych luk w zabezpieczeniach i błędnych konfiguracji, które wymagają uwagi.

Rodzaje skanowania portów

Oto kilka typowych technik skanowania portów.

#1. Skanowanie połączenia TCP

Jest to najbardziej podstawowa forma skanowania portów. Próbuje ustanowić pełne połączenie TCP z każdym portem, aby określić, czy jest on otwarty, czy zamknięty.

Port jest uważany za otwarty, jeśli połączenie zostanie nawiązane pomyślnie. Skanowanie to jest stosunkowo głośne i łatwe do wykrycia.

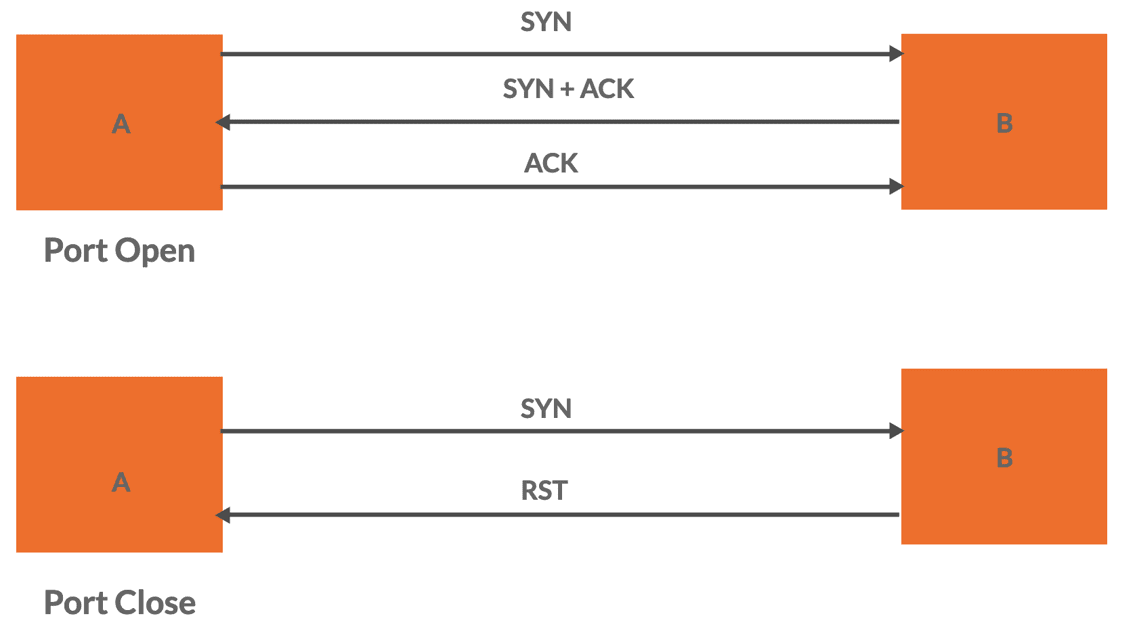

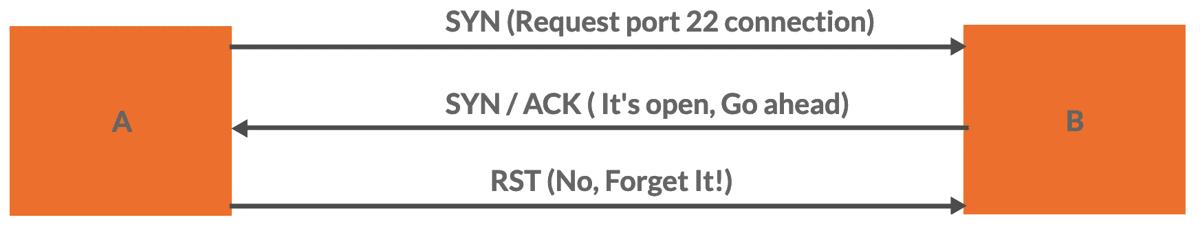

#2. Skanowanie TCP SYN (skanowanie w połowie otwarte)

W tej metodzie skaner wysyła pakiet TCP SYN do portu docelowego. Jeśli port jest otwarty, zwracany jest komunikat SYN-ACK.

Skaner wysyła komunikat RST (reset), aby przerwać połączenie, zamiast zakończyć trójstronne uzgadnianie.

W porównaniu do pełnego skanowania połączenia, to podejście jest bardziej ukryte.

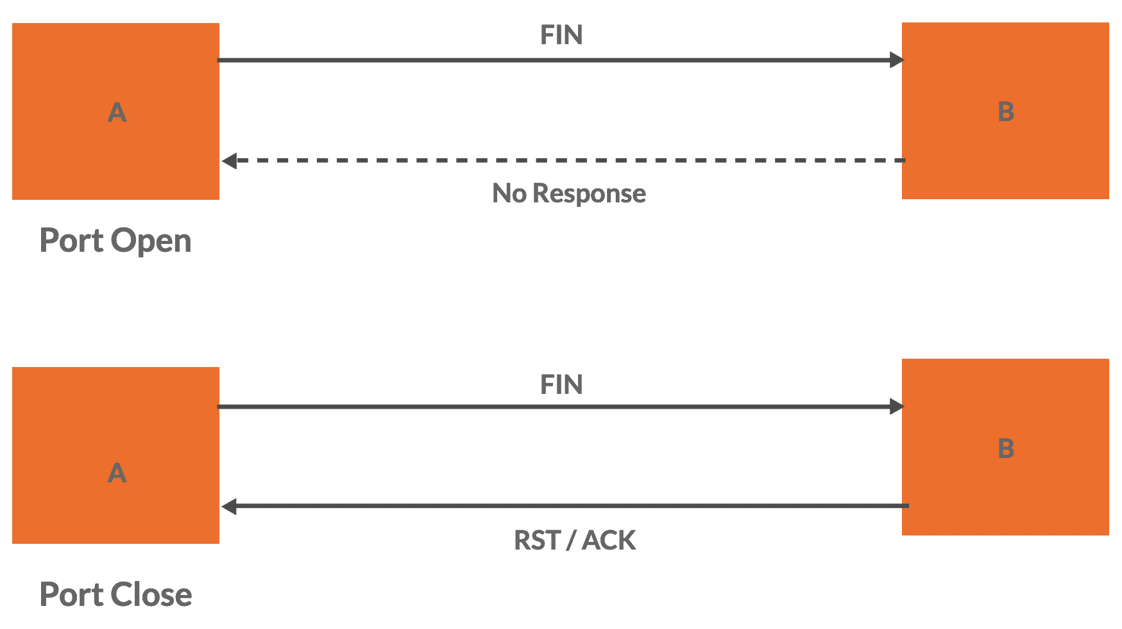

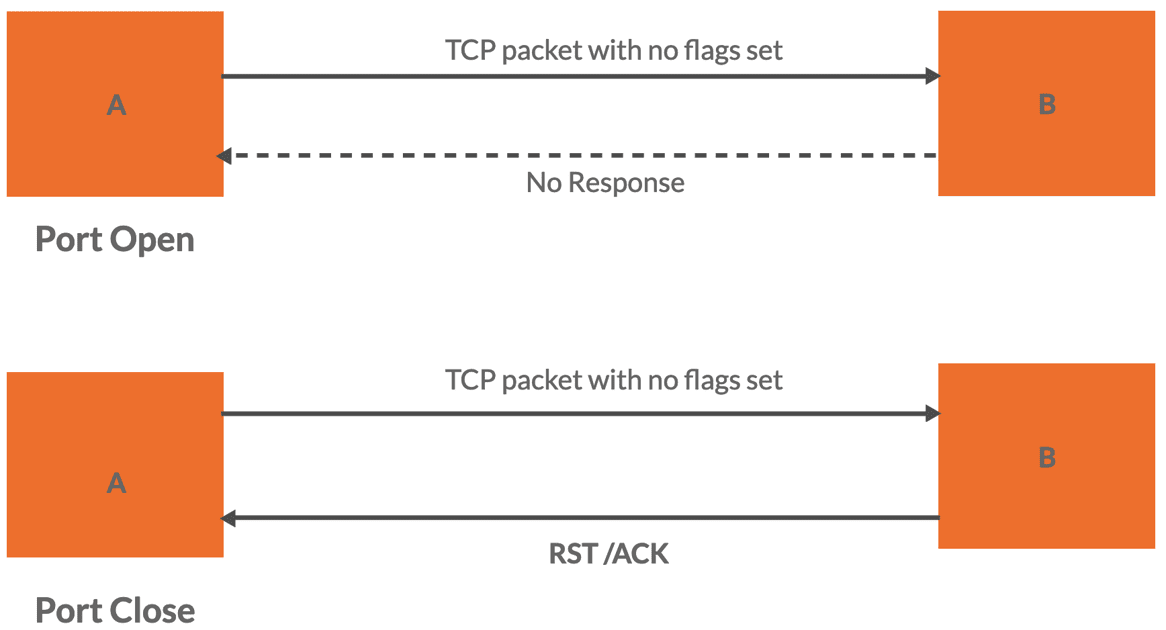

#3. Skanowanie TCP FIN

Pakiet TCP FIN jest przesyłany do portu docelowego przez skaner.

Odpowiada pakietem RST, jeśli port jest zamknięty. Pakiet FIN jest zwykle ignorowany, jeśli port jest otwarty. To skanowanie może być skuteczne w niektórych przypadkach, ale może nie działać na wszystkich systemach.

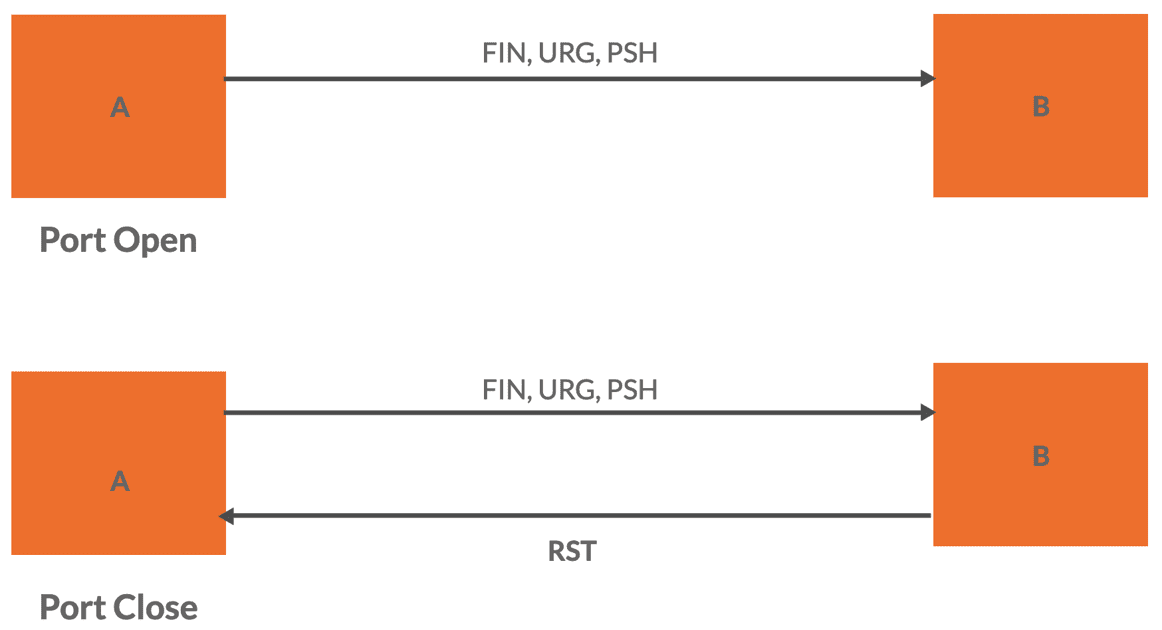

#4. Skanowanie drzewa TCP XMAS

Dostarcza pakiet TCP z ustawionymi flagami FIN, URG i PSH, tak jak podczas skanowania FIN.

Powinien odpowiedzieć pakietem RST, jeśli port jest zamknięty. Pakiet jest ignorowany, jeśli port jest otwarty.

#5. Skanowanie zerowe protokołu TCP

Podczas skanowania zerowego skaner wysyła pakiet TCP bez określonych flag.

Otwarte porty ignorują wysyłane dane, a zamknięte porty często odpowiadają odpowiedzią RST.

Podobnie jak w przypadku skanowania drzewa XMAS, to podejście jest ukryte, ale nie zawsze skuteczne.

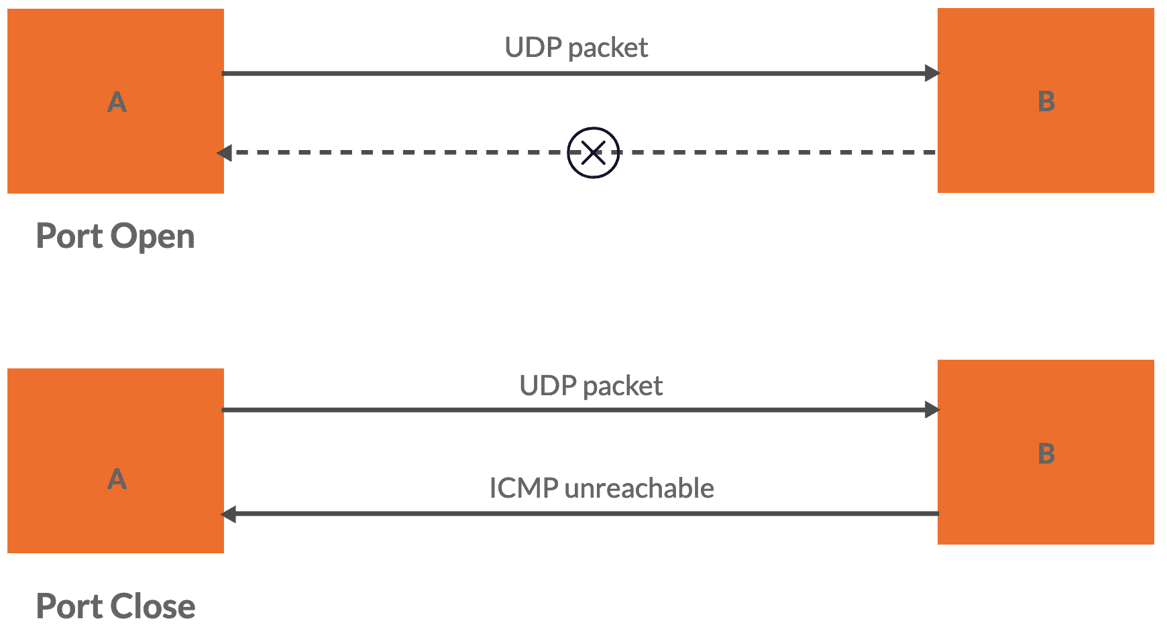

#6. Skanowanie UDP

Skanowanie portów UDP jest trudniejsze, ponieważ protokół UDP jest bezpołączeniowy.

Skaner wysyła pakiet UDP do portu docelowego i czeka na odpowiedź.

Może odpowiedzieć komunikatem ICMP Port nieosiągalny, jeśli port jest zamknięty. Odpowiedź na poziomie aplikacji jest możliwa, jeżeli jest ona otwarta.

Skanowanie UDP może być wolniejsze ze względu na brak protokołu zorientowanego na połączenie.

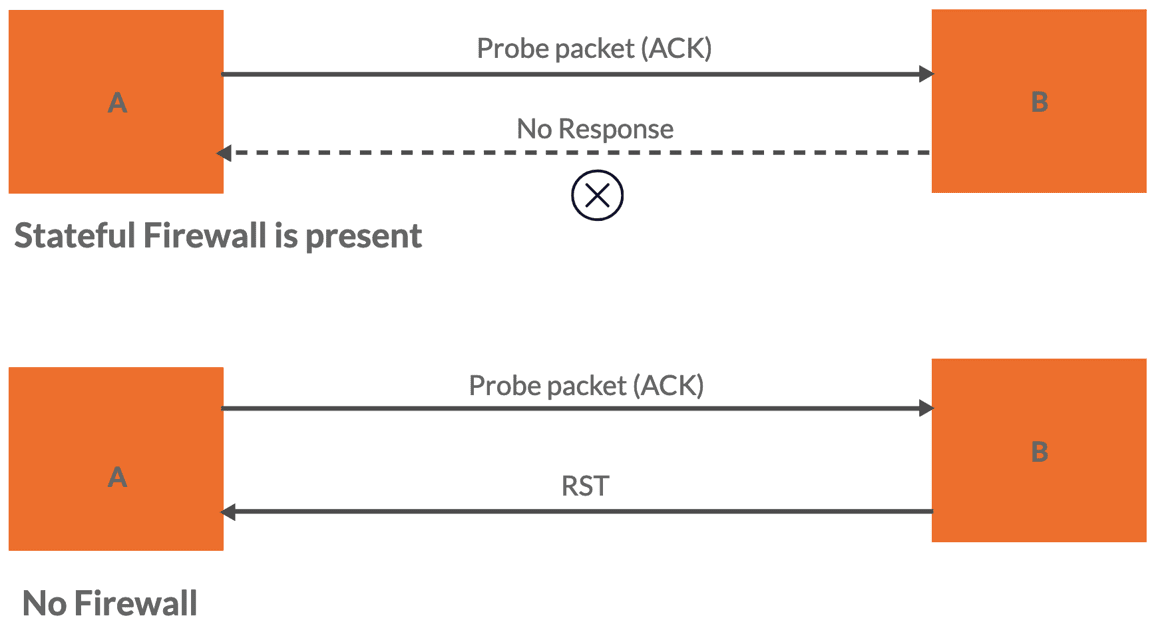

#7. Skanowanie ACK

Podczas tego skanowania pakiet ACK (potwierdzenie) jest wysyłany do portu docelowego. Odpowiedź zależy od tego, czy port jest filtrowany czy niefiltrowany.

Może zareagować pakietem RST lub w ogóle nie reagować, jeśli zostanie odfiltrowany. Jeśli nie jest filtrowany, może zignorować pakiet. To skanowanie jest przydatne do identyfikowania stanowych zapór sieciowych.

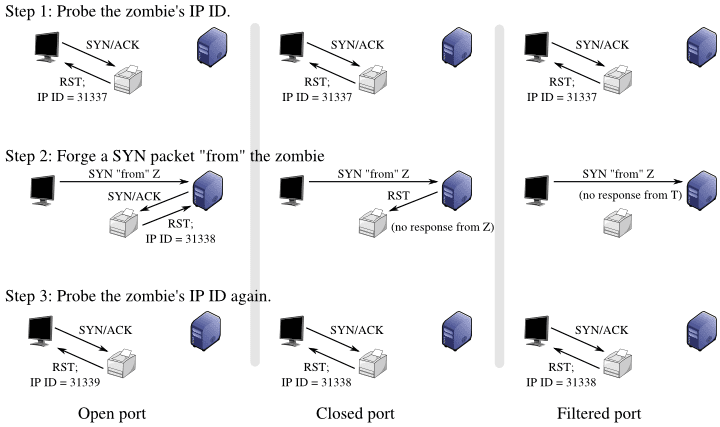

#8. Skanowanie w trybie bezczynności (skanowanie zombie)

Skanowanie to jest bardziej zaawansowaną metodą, która wykorzystuje hosta „zombie” — nieświadomego pośrednika przeprowadzającego skanowanie.

Skaner może ustalić status portu docelowego, dokładnie sprawdzając numery sekwencyjne IPID (pola identyfikacyjnego) w odpowiedziach od hosta zombie.

Skanowanie w stanie bezczynności jest wysoce ukryte, ale skomplikowane w wykonaniu.

Źródło obrazu – oprogramowanie bam

Źródło obrazu – oprogramowanie bam

Ważna uwaga: Nieautoryzowane skanowanie portów można uznać za włamanie. Zawsze upewnij się, że masz niezbędne uprawnienia i zezwolenie prawne przed wykonaniem skanowania portów.

Najlepsze skanery portów

Narzędzia do skanowania portów automatyzują i upraszczają wiele ręcznych zadań związanych z rozpoznaniem sieci.

#1. Nmap (mapowanie sieci)

Jednym z najpotężniejszych narzędzi do skanowania sieci typu open source dostępnych obecnie na rynku jest Nmapa.

Jest wyposażony w silnik skryptowy, który umożliwia użytkownikom pisanie i uruchamianie niestandardowych skryptów w celu wykonywania różnych zadań podczas procesu skanowania.

Skryptów tych można używać z zewnętrznymi bazami danych do wykrywania podatności, gromadzenia informacji i nie tylko.

Nmap może również dostarczyć dane o typie reguł firewalla/filtrowania pakietów używanych w sieci, analizując sposób filtrowania lub odrzucania pakietów.

Oto szczegółowy artykuł na temat używania Nmap do skanowania podatności. Zapraszamy do odwiedzenia tej strony.

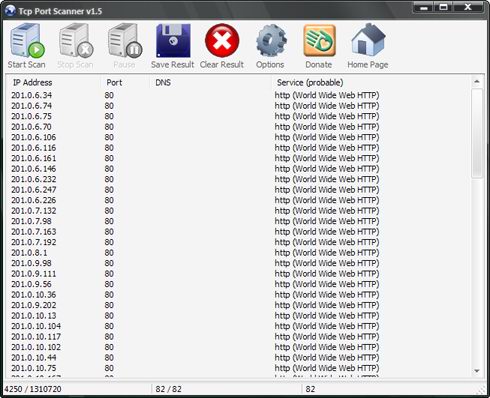

#2. Skaner portów TCP

A Skaner portów TCP to bezpłatne i przyjazne dla użytkownika narzędzie sieciowe przeznaczone do analizy stanu portów TCP/IP na urządzeniu docelowym.

Jedną z doskonałych cech skanera portów TCP jest jego szybkość. Jest w stanie skanować sieci z szybkością do 10 000 portów na sekundę.

Wykorzystuje głównie metodę skanowania SYN, która wysyła pakiet TCP SYN do portu docelowego i analizuje odpowiedź.

Użytkownicy mogą także zapisywać wyniki swoich skanów w pliku tekstowym.

#3. Netcat

Netcat to potężne narzędzie sieciowe używane do odczytu i zapisu danych w połączeniach sieciowych przy użyciu protokołu TCP/IP i jest powszechnie używane do debugowania sieci.

Może nawiązywać zarówno wychodzące, jak i przychodzące połączenia sieciowe przy użyciu protokołów TCP lub UDP.

Obsługuje również tunelowanie, które umożliwia tworzenie wyspecjalizowanych połączeń, takich jak konwersja UDP na TCP, i zapewnia elastyczność w konfigurowaniu parametrów sieciowych, takich jak interfejsy i porty nasłuchiwania.

Netcat oferuje zaawansowane opcje użytkowania, takie jak tryb wysyłania buforowanego, który wysyła dane w określonych odstępach czasu, oraz zrzut szesnastkowy, który może wyświetlać przesłane i odebrane dane w formacie szesnastkowym.

Zawiera także opcjonalny analizator kodów telnet i obiekt odpowiadający RFC854, który może być pomocny w emulowaniu sesji telnet.

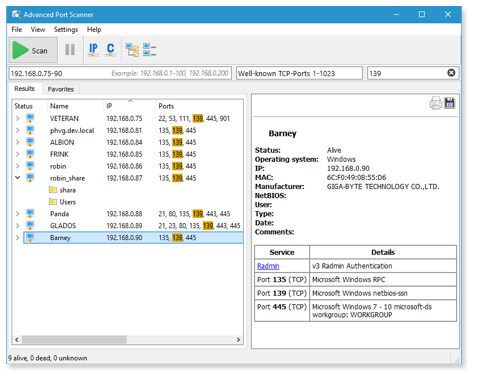

#4. Zaawansowany skaner portów

Zaawansowany skaner portów to kolejne potężne narzędzie sieciowe, które może szybko sprawdzić, które urządzenia są podłączone do sieci i które z nich mają otwarte porty.

Może łatwo dowiedzieć się, jakie programy lub oprogramowanie działają na tych otwartych portach, a także pomaga w łatwym dostępie do zasobów za nimi, jeśli znajdzie jakiekolwiek otwarte porty.

Może na przykład pomóc w otwieraniu stron internetowych (HTTP/HTTPS), pobieraniu plików (FTP) lub uzyskiwaniu dostępu do folderów współdzielonych na innych komputerach.

Umożliwia nawet zdalne sterowanie innymi komputerami (zdalne sterowanie).

Można o tym myśleć jak o możliwości obsługi komputera w innym miejscu, prawie tak, jakbyś siedział przed nim. Może to być przydatne przy zadaniach takich jak rozwiązywanie problemów lub zarządzanie wieloma komputerami.

Jak cyberprzestępcy wykorzystują skanowanie portów?

Atakujący wykorzystują skanowanie portów jako technikę rozpoznawczą w celu zebrania informacji o potencjalnych celach i lukach w zabezpieczeniach. Oto jak go używają.

Identyfikacja wrażliwych usług

Osoby atakujące skanują zakres adresów IP lub określone cele, aby znaleźć otwarte porty i usługi.

Mogą atakować dobrze znane porty powiązane z popularnymi usługami (np. port 80 dla HTTP), aby zidentyfikować potencjalne luki w zabezpieczeniach serwerów internetowych lub innych usług.

Mapowanie sieci

Skanowanie portów pomaga atakującym mapować układ sieci, identyfikując urządzenia i ich role. Informacje te pomagają w planowaniu dalszych ataków.

Odciski palców

Osoby atakujące analizują odpowiedzi otrzymywane z otwartych portów, aby zidentyfikować konkretne oprogramowanie i wersję uruchomioną na celu. Pomaga im to zaprojektować wektory ataku na luki w tym oprogramowaniu.

Omijanie zapory ogniowej

Osoby atakujące mogą skanować porty w celu znalezienia otwartych portów, które omijają reguły zapory sieciowej, co potencjalnie umożliwia im uzyskanie nieautoryzowanego dostępu do sieci/urządzenia.

Obrona przed skanowaniem portów

Rozważ następujące środki, aby zabezpieczyć się przed skanowaniem portów i chronić swoją sieć.

Zapory ogniowe

Wdrażaj solidne reguły zapory sieciowej, aby ograniczać ruch przychodzący i wychodzący. Otwieraj tylko niezbędne porty dla podstawowych usług i regularnie przeglądaj i aktualizuj konfiguracje zapory.

System IDS i IPS

Wdrażaj rozwiązania do wykrywania i zapobiegania włamaniom, aby monitorować ruch sieciowy pod kątem podejrzanych działań, w tym prób skanowania portów, i podejmuj ręczne działania w celu blokowania lub ostrzegania o takich działaniach.

Bezpieczeństwo Portu

Regularnie skanuj swoją sieć w poszukiwaniu otwartych portów i usług. Zamknij wszystkie nieużywane porty, aby zmniejszyć powierzchnię ataku.

Monitorowanie sieci

Stale monitoruj ruch sieciowy pod kątem nietypowych lub powtarzających się prób połączenia, które mogłyby wskazywać na atak polegający na skanowaniu portów.

Ograniczanie szybkości

Zaimplementuj reguły ograniczające szybkość w zaporach sieciowych/routerach, aby ograniczyć liczbę prób połączenia z jednego adresu IP, co utrudnia atakującym przeprowadzanie szeroko zakrojonych skanów.

Miodowce

Wdrażaj Honeypoty lub systemy wabików, aby odwrócić uwagę atakującego i zebrać informacje o jego taktyce, nie narażając przy tym swojej rzeczywistej sieci.

Regularne aktualizacje

Aktualizuj całe oprogramowanie za pomocą poprawek zabezpieczeń, aby zminimalizować prawdopodobieństwo wystąpienia luk w zabezpieczeniach, które mogą wykorzystać osoby atakujące.

Skanowanie portów a skanowanie sieciowe

Oto wyraźne porównanie skanowania portów i skanowania sieci:

Skanowanie portów

Cel: Identyfikacja otwartych portów i usług na określonym urządzeniu lub adresie IP.

Cel: Znalezienie punktów wejścia do komunikacji lub potencjalnych luk w zabezpieczeniach jednego celu.

Metoda: Wysyła pakiety danych do poszczególnych portów w celu określenia ich stanu (otwarty, zamknięty, przefiltrowany).

Zakres: ograniczony do jednego urządzenia lub adresu IP.

Przypadki użycia: bezpieczeństwo sieci, rozwiązywanie problemów, wykrywanie usług i testy penetracyjne.

Skanowanie sieciowe

Cel: Mapowanie i odkrywanie urządzeń, podsieci i topologii sieci w całej sieci.

Cel: Utworzenie spisu zasobów sieciowych, w tym urządzeń i ich charakterystyki.

Metoda: Skanuj wiele adresów IP i urządzeń, aby zidentyfikować ich obecność/atrybuty.

Zakres: obejmuje całą sieć, w tym wiele urządzeń, podsieci i segmentów sieci.

Przypadki użycia: zarządzanie siecią, ocena bezpieczeństwa, zarządzanie zapasami i ocena podatności.

Skanowanie portów polega na identyfikowaniu otwartych portów i usług na konkretnym urządzeniu, natomiast skanowanie sieci polega na odkrywaniu i mapowaniu układów sieci w szerszej infrastrukturze sieciowej. Obie techniki służą różnym celom w administrowaniu siecią.

Wniosek✍️

Skanowanie portów jest cennym narzędziem pozwalającym na utrzymanie dobrego stanu i bezpieczeństwa sieci komputerowych.

Mam nadzieję, że ten artykuł był dla Ciebie pomocny w zdobywaniu wiedzy o skanowaniu portów i jego znaczeniu.

Możesz być także zainteresowany poznaniem najlepszego oprogramowania do kontroli dostępu do sieci do przeprowadzenia oceny bezpieczeństwa.