Wraz z rozwojem technologii wzrasta również częstotliwość i złożoność zagrożeń cybernetycznych. Ten artykuł analizuje jeden z rodzajów ataków DDoS, znany jako Ping of Death, który może być wykorzystany przez hakerów do paraliżowania usług online, oraz omawia skuteczne metody ochrony przed nim.

Czym jest Ping Śmierci?

Ping of Death to rodzaj ataku typu „odmowa usługi” (DoS), w którym przestępcy sieciowi przesyłają do systemu lub usługi duże pakiety danych, przekraczające dopuszczalne normy. Celem tego działania jest przeciążenie systemu i uniemożliwienie jego prawidłowego funkcjonowania, a tym samym zablokowanie dostępu dla legalnych użytkowników. Standard RFC 791 definiuje, że standardowy pakiet IP nie powinien przekraczać 65 535 bajtów.

Wysłanie pakietu o rozmiarze większym niż ten limit może spowodować, że system ulegnie awarii lub zawieszeniu podczas próby jego przetworzenia.

Jak działa atak Ping of Death?

Źródło: Wallarm

Źródło: Wallarm

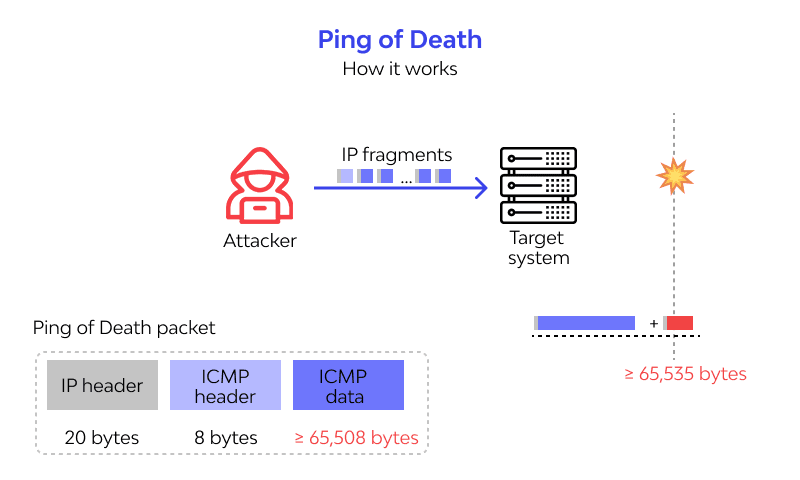

Atak Ping of Death wykorzystuje protokół ICMP (Internet Control Message Protocol) i polega na przesyłaniu zbyt dużych pakietów danych.

Protokół ICMP jest wykorzystywany m.in. przez narzędzie ping (Packet Internet Groper) do testowania połączeń sieciowych. Narzędzie ping wysyła niewielkie pakiety danych i oczekuje na odpowiedź, potwierdzając w ten sposób dostępność danego połączenia sieciowego.

Odpowiedź na ping pozwala zweryfikować stan usługi.

W ataku Ping of Death hakerzy wysyłają pakiety o rozmiarze przekraczającym dopuszczalną wartość, określoną w protokole internetowym RFC791 (maksymalnie 65 535 bajtów).

Ponieważ nie jest możliwe przesłanie pojedynczego pakietu o tak dużej objętości, pakiety są rozdzielane na mniejsze fragmenty. Gdy system ofiary składa te fragmenty w jeden duży pakiet, jego rozmiar przekracza dopuszczalne limity, co prowadzi do zawieszenia lub awarii systemu. Stąd nazwa „Ping Śmierci”.

Przykłady ataków Ping of Death

#1. Atak na kampanię DNC

W 2018 roku Komitet Narodowy Demokratów padł ofiarą ataków DDoS. Ataki te miały miejsce w kluczowych momentach, takich jak zbiórki funduszy lub wzrost popularności kandydatów. Ataki DDoS, w tym Ping of Death, mają na celu zakłócenie normalnego funkcjonowania i mogą być używane przez konkurencyjne podmioty jako narzędzie walki.

#2. Atak na australijski spis ludności

W 2016 roku Australijskie Biuro Statystyczne (ABS) zostało zaatakowane przez DDoS. W wyniku tego ataku, obywatele nie mogli uzyskać dostępu do strony internetowej i wziąć udziału w spisie powszechnym. Celem ataku PoD było przeciążenie sieci i uniemożliwienie Australijczykom udziału w spisie ludności.

#3. Atak PoD z błędną tożsamością na Whitehouse

W 2001 roku parodia strony Białego Domu, whitehouse.org, stała się celem ataku Ping of Death. Zamierzonym celem ataku była witryna whitehouse.gov, jednak doszło do pomyłki.

Brook Talley, który odkrył atak, zauważył, że strona internetowa przez 13 godzin otrzymywała olbrzymią liczbę żądań echa ICMP. Ostatecznie okazało się, że celem ataku było przeciążenie strony whitehouse.gov i spowodowanie odmowy dostępu.

Najlepsze praktyki ochrony przed atakiem Ping of Death

Cyberprzestępcy wykorzystują luki w oprogramowaniu i systemach, aby uzyskać dostęp. Kluczowe jest zapewnienie odpowiedniego poziomu bezpieczeństwa systemów i usług. Oto kilka rekomendowanych praktyk:

Aktualizacja systemów

Regularne aktualizacje systemów i oprogramowania to podstawowy element ochrony. Producenci oprogramowania stale publikują aktualizacje, które usuwają wykryte luki bezpieczeństwa. Regularne aktualizowanie systemów minimalizuje ryzyko wykorzystania tych luk przez napastników.

Filtrowanie pakietów

Atak Ping of Death bazuje na przesyłaniu pakietów danych. Każdy pakiet zawiera nagłówek z informacjami o źródłowym i docelowym adresie IP, protokole i porcie oraz ładunek z przesyłanymi danymi.

Wdrożenie zapory sieciowej z filtrowaniem pakietów umożliwia analizę pakietów przesyłanych między klientem a serwerem. Zapora akceptuje tylko te pakiety, które spełniają określone reguły, odrzucając podejrzany ruch. Wadą tego rozwiązania jest potencjalne blokowanie legalnych żądań.

Segmentacja sieci

Ataki DDoS mają na celu uniemożliwienie dostępu do usług. Segmentacja sieci pozwala na izolowanie kluczowych usług i danych, co utrudnia przeprowadzenie ataku na całą infrastrukturę. W przypadku ataku, zasoby w innych segmentach mogą być nadal dostępne.

Monitorowanie ruchu

Ciągłe monitorowanie ruchu sieciowego i dzienników aktywności pozwala na wczesne wykrywanie ataków DDoS, w tym Ping of Death. Umożliwia to identyfikację nietypowych wzorców ruchu i wdrożenie odpowiednich środków zapobiegawczych.

Wykorzystanie rozwiązań anty-DDoS

Wiele firm oferuje rozwiązania, które pomagają w zapobieganiu i łagodzeniu skutków ataków DDoS. Wdrożenie takich usług może zwiększyć poziom bezpieczeństwa systemu. Poniżej przedstawiono kilka przykładów:

#1. Cloudflare

Cloudflare jest liderem w ochronie przed atakami DDoS. Oferuje trójwarstwową ochronę, obejmującą warstwę aplikacji (L7), warstwę transportową (L4) i warstwę sieciową (L3).

Cloudflare oferuje również zaporę sieciową w formie usługi, która umożliwia konfigurowanie reguł i zasad blokujących niepożądany dostęp do pakietów danych. Wbudowany system monitorowania ciągle analizuje ruch sieciowy w poszukiwaniu symptomów ataku DDoS.

#2. Imperva

Imperva oferuje rozwiązania anty-DDoS, które wykrywają i blokują ataki takie jak Ping of Death. Umożliwia natychmiastowe powiadamianie o złośliwej aktywności, ciągłe monitorowanie ruchu sieciowego oraz łatwą integrację z systemami SIEM. Imperva zapewnia ochronę witryn internetowych, sieci i indywidualnych adresów IP.

System Imperva kieruje cały przychodzący ruch przez centra czyszczenia, co zapewnia, że przetwarzane są tylko legalne żądania.

Czym różni się Ping of Death od ataku Smurf lub SYN Flood?

Atak SYN Flood to atak DDoS, który ma na celu przeciążenie procesu uzgadniania połączenia TCP, w odróżnieniu od PoD, który atakuje protokół ICMP. Atakujący wysyła dużą liczbę pakietów TCP SYN z fałszywymi adresami IP.

System, odpowiadając na te pakiety, przydziela zasoby i czeka na potwierdzenie, które nigdy nie nadchodzi, co powoduje wyczerpanie zasobów i zablokowanie dostępu dla nowych żądań.

Atak Smurf natomiast to atak DDoS, który wykorzystuje protokół ICMP i adres rozgłoszeniowy IP. Atakujący wysyła pakiety ICMP na adres rozgłoszeniowy, z adresem IP ofiary jako źródłowym, co powoduje przeciążenie sieci.

Działania po ataku PoD

W przypadku udanego ataku PoD należy niezwłocznie podjąć działania w celu przywrócenia systemu do sprawności. Im dłużej usługa nie działa, tym większe straty reputacyjne. Poniżej znajdują się kluczowe punkty:

Izolacja systemu

Zdolność do odizolowania różnych elementów systemu jest kluczowa. Każdy atak wykorzystuje luki bezpieczeństwa, aby uzyskać dostęp do całego systemu. Szybka izolacja zagrożonych komponentów minimalizuje potencjalne szkody.

Zlokalizowanie źródła ataku

Monitorowanie jest niezbędne do identyfikacji nieprawidłowości. W przypadku ataku, kluczowe jest jak najszybsze ustalenie źródła ataku i odcięcie go, aby zapobiec dalszym szkodom.

Aktualizacja systemu

Po ataku bardzo ważne jest sprawdzenie dostępności aktualizacji i poprawek, ponieważ PoD wykorzystuje głównie luki w zabezpieczeniach. Aktualizacje te zazwyczaj naprawiają te błędy.

Planowanie i monitorowanie przyszłych ataków

Przygotowanie planu działania na wypadek ataku ułatwia organizację i przyspiesza reakcję. Ciągłe monitorowanie jest kluczowe dla wczesnego wykrywania tego rodzaju zagrożeń.

Zgłoszenie incydentu

Zgłaszanie wszelkich ataków jest ważne dla informowania odpowiednich organów i umożliwienia ścigania przestępców.

Podsumowanie

Bezpieczeństwo jest kluczowe dla sukcesu w coraz bardziej cyfrowym świecie. Organizacje oferujące usługi i rozwiązania powinny podejmować wszelkie niezbędne kroki, aby zapobiegać włamaniom do systemów.

Zachęcamy do zapoznania się z najlepszymi metodami ochrony DDoS opartymi na chmurze, dla małych i dużych firm.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.