System identyfikacji nieautoryzowanych prób logowania to wartościowe narzędzie, które wzmacnia zabezpieczenia aplikacji, serwisów internetowych oraz wszelkiego rodzaju usług online.

Dzięki temu rozwiązaniu, konta użytkowników są lepiej chronione, ich dane logowania oraz inne informacje pozostają bezpieczne, a klienci mają dodatkowy argument, by powierzyć swoje dane właśnie Tobie.

Jednak, czy zastanawiałeś się, czy wszystkie wysiłki włożone w ochronę Twojej aplikacji są wystarczające?

Czy to już szczyt możliwości?

Odpowiedź jest jednoznaczna – w sferze cyberbezpieczeństwa ostrożności nigdy za wiele. Im wyższy poziom zabezpieczeń Twojej aplikacji, tym lepiej.

Dane firmy Akamai wskazują, że aż 43% wszystkich prób logowania online ma charakter złośliwy. To zatrważająca informacja dla każdego, kto zarządza stroną internetową, aplikacją lub usługą przechowującą dane osobowe.

Właśnie dlatego tak ważne jest podnoszenie poziomu bezpieczeństwa poprzez wdrożenie rozwiązań, takich jak systemy wykrywania podejrzanych logowań.

Przyjrzyjmy się bliżej, czym jest takie rozwiązanie i jak może przyczynić się do ochrony Twojego biznesu.

Czym jest wykrywanie podejrzanego logowania?

Istnieje wiele zachowań, które mogą być uznane za podejrzane w kontekście logowania. Hakerzy często podejmują próby dostępu do kont użytkowników, stosując różne metody, np. poprzez wielokrotne wprowadzanie nieprawidłowych haseł.

Niektóre z podejrzanych zachowań wiążą się z mniejszym, inne z większym ryzykiem. Do takich sytuacji dochodzi, gdy logowanie ma miejsce:

- O nietypowej porze dnia,

- Z niespotykanej dotąd lokalizacji,

- Z nieznanego urządzenia,

- Po wielu nieudanych próbach logowania.

Aplikacje mogą paść ofiarą ataków wynikających z wycieków haseł z innych serwisów. W takiej sytuacji haker może uzyskać dostęp do krytycznych danych użytkownika, a następnie wykorzystać je w nieuczciwy sposób, szantażować lub po prostu przejąć konto.

System wykrywania podejrzanych logowań, ostrzega o potencjalnych zagrożeniach. Monitoruje on wzorce zachowań podczas logowania i identyfikuje te, które odbiegają od normy.

Niektóre rozwiązania wykorzystują boty, które analizują szybkość wprowadzania danych podczas logowania. W przypadku wykrycia podejrzanej aktywności użytkownik może zostać zablokowany, a administrator systemu otrzymuje powiadomienie. Użytkownik może zostać poproszony o dodatkowe potwierdzenie tożsamości, np. poprzez weryfikację adresu e-mail, użycie uwierzytelniania dwuskładnikowego (MFA) lub wprowadzenie kodu przesłanego SMS-em.

Dlaczego wdrożenie systemu wykrywania podejrzanych logowań jest kluczowe?

Bezpieczeństwo to kwestia nadrzędna w świecie oprogramowania jako usługi (SaaS). W dzisiejszych czasach wiele osób korzysta z produktów SaaS w codziennym życiu. Użytkownicy zwracają szczególną uwagę na bezpieczeństwo, zarówno w kwestii danych płatniczych (np. informacji o kartach, adresów, numerów telefonów), jak i danych logowania (nazw użytkowników i haseł).

Niedostateczne zabezpieczenia Twojego produktu SaaS mogą skutkować atakiem i przejęciem danych użytkowników. W efekcie Twoi klienci stracą zaufanie do Twojej firmy.

Dlatego, jeśli działasz w branży SaaS, musisz wdrożyć konkretne środki bezpieczeństwa, aby użytkownicy mogli powierzyć Ci swoje dane osobowe. Każdego dnia obsługujesz ogromne ilości danych klientów, dlatego systemy i procedury bezpieczeństwa są niezbędne, by chronić informacje każdego użytkownika.

Wdrożenie systemu wykrywania podejrzanych logowań jest skutecznym sposobem na podniesienie poziomu bezpieczeństwa Twojego produktu lub usługi SaaS. Gwarantuje ono ochronę danych użytkowników przed nieuprawnionym dostępem.

Jak system wykrywania podejrzanych logowań chroni użytkowników?

W zabieganym świecie każdy poszukuje wygody. Ludzie na co dzień korzystają z różnorodnych stron internetowych i aplikacji, takich jak Gmail, Snapchat, Instagram, Facebook, Amazon, eBay, czy narzędzi do produktywności i zarządzania czasem.

Zastosowanie API do wykrywania podejrzanych logowań, np. Zenlogin, gwarantuje bezpieczeństwo danych użytkowników. System jest w stanie szybko zareagować na potencjalne zagrożenie, ostrzec użytkownika i pomóc w zabezpieczeniu konta.

Bezpieczne logowanie umożliwia użytkownikom weryfikację tożsamości za pomocą różnych metod. Użytkownicy otrzymują powiadomienia i alerty, gdy ktoś próbuje zalogować się na ich konto z nieznanego urządzenia lub lokalizacji.

System wykrywania podejrzanych logowań pomaga chronić dane podczas logowania. W momencie otrzymania ostrzeżenia, użytkownik jest gotowy do podjęcia natychmiastowych kroków w celu zabezpieczenia swojego konta.

Przykłady alertów logowania:

Alerty o podejrzanej aktywności możesz otrzymywać w wiadomościach e-mail lub SMS, przykładowo:

- Otrzymasz ostrzeżenie, gdy ktoś podejmie próbę zmiany hasła.

- System poprosi o odpowiedź na pytanie zabezpieczające, jeśli Twoje logowanie wzbudzi podejrzenia.

- Otrzymasz e-mail związany z kontem po wprowadzeniu go w odpowiednim polu.

- Pojawi się alert na stronie logowania w przypadku wprowadzenia błędnej nazwy użytkownika lub hasła.

- Otrzymasz powiadomienie SMS z prośbą o potwierdzenie tożsamości lub wprowadzenie kodu weryfikacyjnego (np. z usługi Gmail).

Gdy nastąpi nietypowe logowanie z nowego urządzenia lub lokalizacji, użytkownicy powinni dokładnie sprawdzić zabezpieczenia konta, jeśli to nie oni wykonują tę czynność.

Jak to zrobić?

Użytkownicy powinni dokładnie analizować ustawienia zabezpieczeń i politykę prywatności przed zalogowaniem się do dowolnej aplikacji. Upewnij się, że aplikacja właściwie dba o Twoje dane logowania.

Na poziomie indywidualnym, użytkownicy mogą podjąć kilka kroków, aby zadbać o bezpieczeństwo:

- Tworzyć silne i długie hasła zawierające duże i małe litery, znaki specjalne oraz cyfry.

- Używać trudnej do odgadnięcia nazwy użytkownika.

- Nigdy nie udostępniać danych uwierzytelniających.

- Używać różnych haseł do różnych usług.

- Unikać podawania zbyt wielu danych osobowych.

Powyższe kroki mogą pomóc zmniejszyć ryzyko zagrożeń dla kont użytkowników. Co jednak zrobić, gdy chcesz ulepszyć bezpieczeństwo swojego produktu lub oprogramowania SaaS?

Możesz dodać dodatkową warstwę zabezpieczeń, ograniczając w ten sposób pole do potencjalnych ataków. Pomocne w tym będzie wdrożenie efektywnego systemu wykrywania podejrzanych logowań.

Na rynku dostępnych jest wiele takich rozwiązań, jednak warto wybrać to najlepsze dla bezpieczeństwa swoich użytkowników. Niezawodne API do wykrywania podejrzanych logowań oferuje Zenlogin. Sprawdźmy, jak może pomóc w zabezpieczeniu Twojego oprogramowania.

Jak Zenlogin może Ci pomóc?

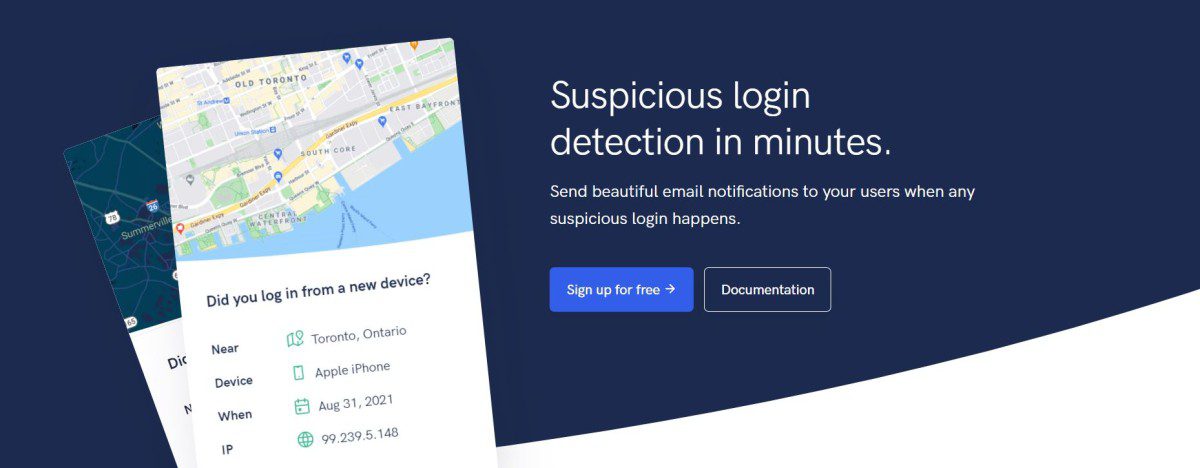

Zenlogin zapewnia bezpieczeństwo dzięki API do wykrywania podejrzanych logowań. Umożliwia szybkie wysyłanie powiadomień e-mail do użytkowników w przypadku wykrycia podejrzanej aktywności. Jest to szybki sposób na wzmocnienie ochrony Twoich produktów i oprogramowania SaaS.

Zenlogin zapewnia spokój programistom, managerom produktów i założycielom, dając pewność, że użytkownicy korzystają z bezpiecznego oprogramowania, a ich dane są chronione przed naruszeniem.

Wykorzystanie API Zenlogin do wykrywania podejrzanych logowań eliminuje potrzebę samodzielnego tworzenia takiego systemu. Zenlogin monitoruje podejrzane logowania i powiadamia użytkowników za pośrednictwem poczty elektronicznej.

Jakie są funkcje i zalety Zenlogin?

Oto najważniejsze funkcje i zalety Zenlogin, które pomogą Ci zadbać o bezpieczeństwo Twojego oprogramowania i zaufanie użytkowników.

Łatwy w użyciu dla programistów

Zenlogin jest łatwy do zintegrowania z oprogramowaniem. Oferuje konfigurowalne poziomy czułości oraz gotowe szablony powiadomień e-mail. Oszczędza to czas Twoich programistów, pozwalając im skupić się na innowacjach.

Kontrola czułości

Zenlogin umożliwia dokładną kontrolę nad powiadamianiem użytkowników o podejrzanych próbach logowania. Zwiększa to zaufanie użytkowników do Twojego produktu i marki.

Najwyższy poziom bezpieczeństwa

Zenlogin oferuje najwyższy poziom bezpieczeństwa. Gwarantuje najprostszy sposób na zwiększenie bezpieczeństwa Twojej aplikacji, usługi lub strony internetowej. Wykorzystuje najnowsze technologie bezpieczeństwa, aby zapewnić najwyższą ochronę. Rozwiązanie chroni dane wewnątrz aplikacji i uniemożliwia hakerom ich wykorzystanie lub dostęp.

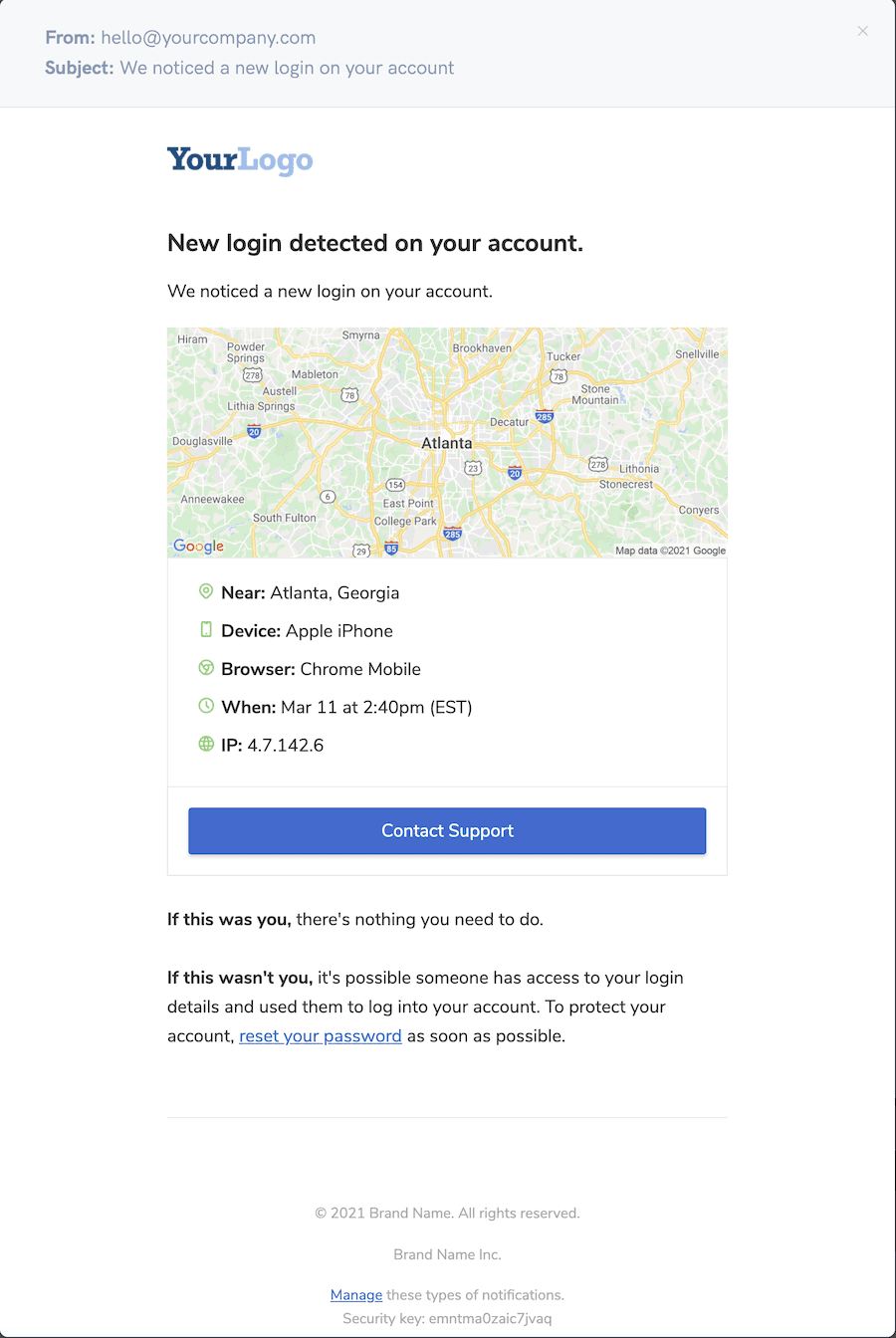

Integracja z mapami

Umożliwia dodanie map do powiadomień e-mail, co pozwala użytkownikom szybko zwizualizować potencjalne zagrożenie ich konta.

Szczegółowe logi

Zenlogin pozwala śledzić wszystkie podejrzane próby logowania na kontach użytkowników w jednym miejscu. Zawiera wszystkie niezbędne informacje, dzięki którym zapewnisz użytkownikom bezpieczniejszą aplikację.

Niestandardowe reguły

Zenlogin pozwala na zdefiniowanie niestandardowych reguł, dzięki czemu Twój zespół zostanie powiadomiony o podejrzanych próbach logowania na kontach użytkowników.

Szybka konfiguracja

Konfiguracja Zenlogin jest łatwa i szybka, niezależnie od punktu końcowego. Oszczędzasz w ten sposób czas i energię. Możesz zacząć korzystać z niego po dodaniu kilku linijek kodu w Curl, PHP, Python, Ruby lub Node.js.

Dodatkowo Zenlogin oferuje wsparcie premium, nie przechowuje danych osobowych i oferuje proste powiadomienia e-mail.

Jak działa Zenlogin?

Wykorzystując API Zenlogin do wykrywania podejrzanych logowań, możesz stworzyć najwyższy poziom bezpieczeństwa dla swojej aplikacji w kilku prostych krokach. Oto jak to działa:

1. Wklej fragment kodu

Na początku wystarczy wkleić niewielki fragment kodu. Zenlogin obsługuje wszystkie popularne języki po stronie serwera, np. PHP, Python, Node.js, Ruby czy Curl.

2. Ustaw poziom bezpieczeństwa

Wybierz poziom czułości wykrywania podejrzanych logowań. W tym celu otrzymasz e-mail z polami do wypełnienia. W ten sposób poziom bezpieczeństwa zostanie dostosowany do potrzeb Twojej firmy i użytkowników.

3. Chroń użytkowników

Po powyższych krokach API Zenlogin do wykrywania podejrzanych logowań zostanie zintegrowane z Twoją aplikacją, stroną internetową lub usługami. API zacznie monitorować proces logowania i ostrzegać w przypadku wykrycia niepokojących sygnałów. Możesz także śledzić podejrzane aktywności i usprawniać swój produkt.

Poniżej znajduje się przykład powiadomienia e-mail.

Cennik

W chwili pisania tego artykułu, Zenlogin oferuje dwa plany cenowe, dostosowane do różnych potrzeb firm.

- Bezpłatny: ten plan jest darmowy na zawsze, jeśli nie masz więcej niż 5000 żądań miesięcznie i pozwala na wysyłanie 500 powiadomień e-mail.

- Pro: Jest to plan płatny, w cenie 49 USD miesięcznie. Umożliwia realizację 25 000 żądań miesięcznie, wysyłkę 2500 e-maili oraz oferuje dodatkowe funkcje premium (szczegółowe logi, integracja z mapami, niestandardowe reguły, możliwość usunięcia brandingu).

Możesz również przetestować bezpłatnie plan Pro przez 30 dni i podjąć decyzję, czy spełnia on wymagania Twojej firmy.

Podsumowanie 👩💻

Świat online oferuje wiele możliwości, wygodę i szereg opcji, które ułatwiają nam życie. Niestety, niesie ze sobą również liczne zagrożenia.

Dlatego firmy SaaS powinny aktywnie chronić swoje oprogramowanie i użytkowników przed kradzieżą danych, wdrażając nowoczesne rozwiązania, takie jak systemy wykrywania podejrzanych logowań (np. Zenlogin).

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.