Poszukujesz bardziej uniwersalnej metody ochrony swojej sieci? Przyjrzyjmy się różnicom między VPN, SDP i ZTNA.

Wirtualne sieci prywatne (VPN) od ponad ćwierć wieku wspomagają przedsiębiorstwa w bezpiecznym łączeniu oddziałów, pracowników zdalnych i partnerów zewnętrznych. Jednakże, wymagania dotyczące sieci i komunikacji ulegają ciągłej ewolucji, a zaawansowane cyberzagrożenia stają się coraz powszechniejsze.

Co więcej, dane z badań wskazują, że 55% firm zatrudnia pracowników regularnie pracujących zdalnie, 50% danych firmowych jest przechowywanych w chmurze, a zagrożenia mogą pojawiać się zarówno wewnątrz, jak i na zewnątrz firmowej infrastruktury. W efekcie, sieci VPN zaczynają ujawniać swoje ograniczenia, gdyż nieadekwatnie adresują wyzwania związane z bezpieczeństwem w nowym środowisku.

Twój obecny dostawca VPN może nie być w stanie na bieżąco aktualizować swojej technologii, aby nadążyć za dzisiejszymi zagrożeniami. W tym kontekście pojawiają się Obwody Definiowane Programowo (SDP) i Dostęp do Sieci o Zerowym Zaufaniu (ZTNA). Są to koncepcje pokrewne do VPN, ale reprezentują bardziej nowatorskie, rygorystyczne i kompleksowe podejścia do zabezpieczania sieci.

Czym są VPN, SDP i ZTNA?

Przeanalizujmy je!

Wirtualne Sieci Prywatne (VPN)

VPN to połączenie sieciowe oparte na wirtualnych, bezpiecznych tunelach między różnymi punktami, zapewniające ochronę użytkownikom w sieciach publicznych. Sieci VPN dokonują uwierzytelnienia użytkowników spoza sieci, a następnie tunelują ich do jej wnętrza. Tylko zweryfikowani użytkownicy VPN mogą przeglądać zasoby, uzyskiwać do nich dostęp oraz mieć wgląd w aktywność sieciową.

Załóżmy, że korzystasz z VPN podczas surfowania po Internecie. Wówczas Twój dostawca usług internetowych (ISP) i inne podmioty zewnętrzne nie mogą śledzić, jakie strony odwiedzasz ani jakie dane przesyłasz i odbierasz, ponieważ serwer VPN staje się źródłem Twoich danych. Szyfruje on ruch internetowy i maskuje Twoją tożsamość online w czasie rzeczywistym. W analogiczny sposób, cyberprzestępcy nie mogą przejąć ruchu internetowego w celu wyłudzenia danych osobowych.

Niemniej jednak, sieci VPN posiadają pewne wady. Przykładowo, technologie przetwarzania w chmurze i oprogramowanie jako usługa (SaaS) nie były popularne w momencie powstawania starszych rozwiązań VPN. W początkach VPN większość firm gromadziła swoje dane w wewnętrznych sieciach korporacyjnych, a praca zdalna była rzadkością.

Wady VPN

Poniżej przedstawiamy kilka słabości VPN, które sprawiają, że obecnie stają się one niebezpieczne i niewygodne dla organizacji:

Otwarte porty: Koncentratory VPN (sprzęt sieciowy zapewniający połączenia VPN) polegają na otwartych portach w celu ustanowienia połączeń. Niestety, cyberprzestępcy często atakują otwarte porty i wykorzystują je do nieautoryzowanego dostępu do sieci.

Dostęp na poziomie sieci: Gdy VPN dokona uwierzytelnienia użytkowników i wpuści ich do sieci, uzyskują oni nieograniczony dostęp, co naraża całą infrastrukturę na zagrożenia. Ta wada projektowa sprawia, że dane, aplikacje i własność intelektualna firmy stają się łatwym celem ataków.

Niewystarczająca autoryzacja: W przeciwieństwie do SDP i ZTNA, VPN nie wymagają identyfikacji zarówno użytkowników, jak i urządzeń, które starają się uzyskać dostęp do sieci. Biorąc pod uwagę, że użytkownicy często stosują słabe hasła, nie wspominając o milionach skradzionych danych uwierzytelniających dostępnych w dark webie, hakerzy mogą łatwo przechwytywać i omijać dwuskładnikowe kody uwierzytelniające.

Luki w oprogramowaniu: W wielu popularnych systemach VPN wykryto podatności oprogramowania, które oszuści z powodzeniem wykorzystują. Cyberprzestępcy nieustannie skanują sieci w poszukiwaniu niezaktualizowanego oprogramowania VPN, ponieważ stanowi ono ogromne zagrożenie dla przedsiębiorstw. Dotyczy to użytkowników VPN, którzy nie dokonują regularnych aktualizacji oprogramowania, nawet jeśli dostawcy szybko udostępniają poprawki.

Niska wydajność: Koncentratory VPN mogą generować wąskie gardła, co prowadzi do niskiej wydajności, opóźnień i ogólnie słabego doświadczenia użytkownika.

Niewygoda: Konfiguracja sieci VPN jest kosztownym i czasochłonnym procesem, wymagającym dużego zaangażowania zarówno ze strony zespołu ds. bezpieczeństwa, jak i samych użytkowników. Ponadto, ze względu na swoje powszechne luki technologiczne, VPN nie stanowią bezpiecznego rozwiązania zabezpieczającego sieć, a jedynie zwiększają powierzchnię ataku.

Obwód Definiowany Programowo (SDP)

SDP, zwane także „czarną chmurą”, to podejście do bezpieczeństwa informatycznego, które ukrywa infrastrukturę podłączoną do Internetu, taką jak serwery, routery i inne zasoby firmy, przed zewnętrznymi podmiotami i potencjalnymi atakującymi, zarówno lokalnie, jak i w chmurze.

SDP kontroluje dostęp do zasobów sieciowych organizacji w oparciu o metodę uwierzytelniania tożsamości. System SDP uwierzytelnia zarówno tożsamość urządzenia, jak i użytkownika, poprzez ocenę stanu urządzenia i weryfikację tożsamości użytkownika. Uwierzytelniony użytkownik otrzymuje szyfrowane połączenie sieciowe, niedostępne dla innych użytkowników i serwerów. Ponadto, ta sieć obejmuje jedynie te usługi, do których użytkownik ma autoryzowany dostęp.

Oznacza to, że tylko uprawnieni użytkownicy mogą przeglądać i uzyskiwać dostęp do zasobów firmy z zewnątrz, podczas gdy pozostali nie mają takiej możliwości. To odróżnia SDP od VPN, które wprowadzają ograniczenia dotyczące uprawnień użytkownika, a jednocześnie zapewniają nieograniczony dostęp do całej sieci.

Dostęp do Sieci o Zerowym Zaufaniu (ZTNA)

Rozwiązanie ZTNA zapewnia bezpieczny zdalny dostęp do aplikacji i usług w oparciu o zasady kontroli dostępu.

Innymi słowy, ZTNA nie ufa żadnemu użytkownikowi ani żadnemu urządzeniu, i ogranicza dostęp do zasobów sieciowych, nawet jeśli użytkownik korzystał z nich wcześniej.

ZTNA dba o to, by każda osoba i każde urządzenie starające się uzyskać dostęp do zasobów w sieci o zerowym zaufaniu przechodziło rygorystyczny proces weryfikacji tożsamości i uwierzytelnienia, bez względu na to, czy znajduje się wewnątrz, czy na zewnątrz sieci.

Po przyznaniu dostępu przez ZTNA i zweryfikowaniu użytkownika, system nadaje mu dostęp do aplikacji poprzez bezpieczny, szyfrowany kanał. Dodaje to dodatkową warstwę zabezpieczeń do aplikacji i usług korporacyjnych, ukrywając adresy IP, które w innym przypadku byłyby publicznie widoczne.

Jednym z czołowych dostawców rozwiązań ZTNA jest Perimeter 81.

SDP kontra VPN

SDP są bezpieczniejsze, ponieważ w przeciwieństwie do VPN, które pozwalają wszystkim podłączonym użytkownikom na dostęp do całej sieci, SDP zapewniają każdemu użytkownikowi prywatne połączenie sieciowe. Użytkownicy mają dostęp tylko do przydzielonych im zasobów firmowych.

SDP mogą być łatwiejsze w zarządzaniu niż VPN, zwłaszcza w sytuacji, gdy użytkownicy wewnętrzni potrzebują kilku poziomów dostępu. Korzystanie z VPN w celu zarządzania różnymi poziomami dostępu do sieci wymagałoby wdrożenia wielu klientów VPN. W SDP nie ma jednego klienta, z którym wszyscy użytkownicy łączący się z tymi samymi zasobami musieliby się łączyć; zamiast tego każdy użytkownik ma własne, unikalne połączenie. To prawie tak, jakby każdy posiadał swoją osobistą wirtualną sieć prywatną (VPN).

Ponadto, SDP weryfikują zarówno urządzenia, jak i użytkowników, zanim uzyskają oni dostęp do sieci, co znacząco utrudnia atakującemu przedostanie się do systemu przy użyciu skradzionych danych uwierzytelniających.

SDP i VPN różnią się także kilkoma innymi istotnymi aspektami:

- SDP nie są ograniczone geograficznie ani infrastrukturą. Oznacza to, że mogą być wykorzystywane do zabezpieczania zarówno infrastruktury lokalnej, jak i chmurowej, gdyż opierają się na oprogramowaniu, a nie na sprzęcie.

- SDP umożliwiają łatwą integrację z instalacjami w wielu chmurach i w chmurach hybrydowych.

- SDP pozwalają na łączenie użytkowników z dowolnego miejsca, nie wymagając ich fizycznej obecności w obrębie sieci firmy. Z tego powodu, SDP są szczególnie przydatne w zarządzaniu zespołami zdalnymi.

VPN kontra ZTNA

W przeciwieństwie do VPN, które zakładają zaufanie do każdego użytkownika i urządzenia w sieci, zapewniając pełny dostęp do sieci LAN (lokalnej sieci komputerowej), koncepcja Zero Trust opiera się na założeniu, że domyślnie żaden użytkownik, komputer ani sieć, niezależnie od tego, czy znajduje się wewnątrz czy na zewnątrz, nie jest godna zaufania.

Zabezpieczenia Zero Trust zapewniają, że każda osoba, która usiłuje uzyskać dostęp do zasobów sieci, jest weryfikowana, a sam użytkownik ma dostęp tylko do tych usług, do których został jednoznacznie upoważniony. ZTNA weryfikuje pozycję urządzenia, status uwierzytelnienia oraz lokalizację użytkownika, aby potwierdzić zaufanie przed uwierzytelnieniem.

Rozwiązuje to typowy problem VPN, gdzie zdalni użytkownicy BYOD (bring your own device – przynieś swoje urządzenie) otrzymują taki sam poziom dostępu jak użytkownicy w biurze, mimo że zazwyczaj mają mniej ograniczeń w zakresie bezpieczeństwa.

Inną różnicą jest to, że chociaż klasyczne zabezpieczenia VPN mogą uniemożliwiać dostęp z zewnątrz, są one domyślnie skonstruowane tak, aby ufać użytkownikom wewnątrz sieci i umożliwiać im dostęp do wszystkich zasobów. Problemem z tą strategią jest to, że gdy atakujący włamie się do sieci, ma pełną kontrolę nad wszystkim, co się w niej znajduje.

Sieć oparta na zerowym zaufaniu pozwala również zespołom ds. bezpieczeństwa na ustalanie zasad kontroli dostępu w zależności od lokalizacji lub urządzenia, aby uniemożliwić łączenie się z usługami sieciowymi firmy urządzeniom, które są niezaktualizowane lub podatne na ataki.

Reasumując, ZTNA ma wiele zalet w porównaniu z VPN:

- Wyższy poziom bezpieczeństwa – ZTNA tworzy ochronną „pelerynę” wokół użytkowników i aplikacji.

- Zarówno pracownicy zdalni, jak i użytkownicy lokalni mają dostęp tylko do przydzielonych zasobów firmowych, zarówno tych opartych na chmurze, jak i wewnętrznych serwerach.

- Łatwość obsługi – ZTNA jest tworzone od podstaw z myślą o aktualnym krajobrazie bezpieczeństwa sieci, zapewniając doskonałą wydajność i prostą integrację.

- Lepsza wydajność – rozwiązania ZTNA oparte na chmurze zapewniają odpowiednie uwierzytelnienie zarówno użytkownika, jak i urządzenia, eliminując problemy z bezpieczeństwem, które powoduje VPN.

- Łatwiejsza skalowalność – ZTNA to platforma chmurowa, którą można łatwo skalować bez potrzeby dodatkowego sprzętu.

SDP kontra ZTNA

SDP (Obwody Definiowane Programowo) i ZTNA (Dostęp do Sieci o Zerowym Zaufaniu) wykorzystują koncepcję „ciemnej chmury”, aby uniemożliwić nieautoryzowanym użytkownikom i urządzeniom dostęp do aplikacji i usług, do których nie mają uprawnień.

Zarówno ZTNA, jak i SDP umożliwiają użytkownikom dostęp tylko do konkretnych zasobów, których potrzebują, co znacząco obniża ryzyko ruchu bocznego, który byłby możliwy w przypadku VPN, zwłaszcza gdyby doszło do naruszenia zabezpieczeń punktu końcowego lub danych uwierzytelniających, umożliwiając skanowanie i przejście do innych usług.

SDP domyślnie stosują architekturę zerowego zaufania, co oznacza, że dostęp jest domyślnie zablokowany, chyba że użytkownik jest w stanie skutecznie uwierzytelnić swoją tożsamość.

Integracja Twojej Obecnej Sieci VPN z SDP i ZTNA

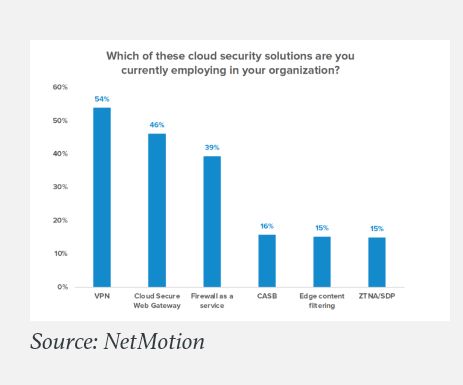

VPN wciąż jest najpowszechniejszą technologią służącą zabezpieczaniu dostępu do chmury, wynika z niedawnego badania NetMotion, w którym wzięło udział 750 dyrektorów IT. W 2020 roku ponad 54% firm korzystało z VPN w celu zapewnienia bezpiecznego zdalnego dostępu, w porównaniu z 15% korzystającymi z rozwiązań ZTNA i SDP.

Z innego badania wynika, że 45% firm planuje korzystać z VPN przez co najmniej kolejne trzy lata.

W celu stworzenia bardziej kompleksowego i bezpiecznego połączenia sieciowego między użytkownikami i urządzeniami, można zintegrować SDP i ZTNA z istniejącą siecią VPN. Wykorzystując te narzędzia, zespół ds. bezpieczeństwa może łatwo personalizować i automatyzować dostęp w oparciu o role i potrzeby pracowników w organizacji.

Dostęp do poufnych danych i aplikacji może być jednocześnie bezpieczny, płynny i dyskretny, niezależnie od tego, czy pracownicy pracują lokalnie, czy w chmurze.

Słowo na koniec 👨🏫

Zespoły ds. sieci, IT i bezpieczeństwa współpracują, aby zminimalizować powierzchnię ataku i zapobiegać zagrożeniom w swoich organizacjach. Wielu z nich może dojść do wniosku, że inwestycja w rozwiązanie SDP lub ZTNA i włączenie go do obecnej sieci VPN jest najbardziej logicznym wyjściem.

Odkryją oni również, że te zmiany w zabezpieczeniach nie muszą być gwałtowne, uciążliwe ani kosztowne. Natomiast z pewnością okażą się bardzo skuteczne.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.