Segmentacja sieci stanowi kluczowy element w zarządzaniu i ochronie współczesnych infrastruktur IT.

Dwie popularne metody efektywnego dzielenia sieci to VXLAN i VLAN.

Przyjrzyjmy się bliżej charakterystyce obu tych rozwiązań i zobaczmy, jak mogą one wpływać na kształt architektury sieci.

Czym jest sieć VLAN?

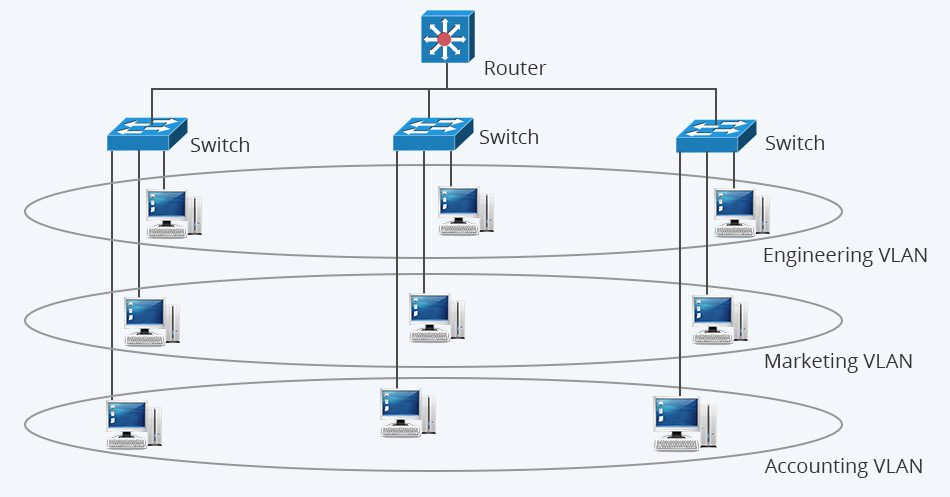

Źródło ilustracji: Wikipedia

VLAN, czyli wirtualna sieć lokalna, jest technologią wykorzystywaną w sieciach komputerowych do podziału jednej fizycznej sieci na wiele logicznych podsieci.

Aby lepiej zobrazować to pojęcie, rozważmy konkretny przykład.

Wyobraźmy sobie rozległy biurowiec, w którym działają różne działy: inżynieria, marketing i księgowość.

Każdy z tych działów korzysta z własnego zestawu komputerów, drukarek i innych urządzeń sieciowych.

Cały budynek opiera się jednak na jednej, wspólnej infrastrukturze sieciowej.

Bez zastosowania sieci VLAN, wszystkie urządzenia w biurowcu byłyby częścią tej samej domeny rozgłoszeniowej, co oznacza, że odbierałyby cały ruch sieciowy. Taka sytuacja mogłaby prowadzić do problemów z bezpieczeństwem i spadku efektywności przesyłania danych.

Sieci VLAN wprowadzono, aby zaradzić tym problemom. Każda sieć VLAN funkcjonuje jako odrębna domena rozgłoszeniowa, co umożliwia lepsze zarządzanie siecią i zwiększenie jej wydajności.

Źródło grafiki: fiberopticshare

Źródło grafiki: fiberopticshare

Załóżmy, że tworzymy trzy sieci VLAN, dedykowane poszczególnym działom.

VLAN 1: Inżynieria

VLAN 2: Marketing

VLAN 3: Księgowość

Po podłączeniu do sieci, każde urządzenie może zostać przypisane do jednej z tych sieci VLAN.

Przykładowo, wszystkie komputery i urządzenia należące do działu inżynierii zostaną przypisane do sieci VLAN 1.

Jeśli komputer w dziale inżynierii będzie chciał przesłać wiadomość do innego komputera w tej samej sieci VLAN, wiadomość ta pozostanie w obrębie sieci VLAN 1 i nie zostanie rozgłoszona do urządzeń w innych sieciach VLAN, takich jak Marketing czy Księgowość.

Taka separacja zapewnia, że poufne dane są dostępne tylko dla uprawnionych urządzeń w ramach tej samej sieci VLAN.

Czym jest VXLAN?

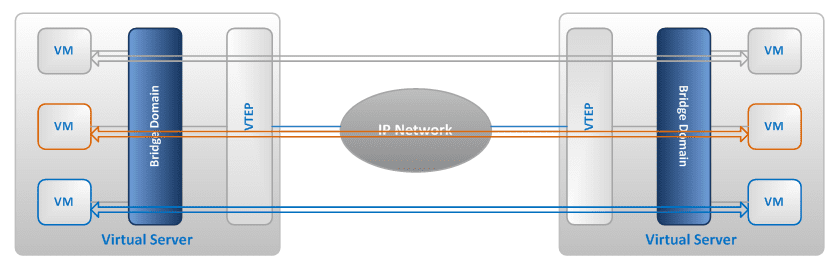

VXLAN, czyli wirtualna rozszerzalna sieć LAN, to technologia wirtualizacji sieci, która umożliwia rozszerzenie segmentów sieci warstwy 2 (warstwy łącza danych) w obrębie sieci IP. Została opracowana, aby przezwyciężyć ograniczenia tradycyjnych sieci VLAN w rozległych środowiskach centrów danych.

Źródło grafiki: fiberopticshare

Źródło grafiki: fiberopticshare

Jest często wykorzystywana w centrach danych i środowiskach chmurowych do tworzenia logicznych nakładek sieciowych, które mogą obejmować wiele fizycznych segmentów sieci.

VXLAN enkapsuluje ramki Ethernet warstwy 2 w pakietach UDP warstwy 3, co umożliwia ich przesyłanie przez sieć IP.

Jak działa VXLAN?

Wyobraźmy sobie duże centrum danych z wieloma serwerami fizycznymi i maszynami wirtualnymi działającymi na tych serwerach.

W tradycyjnej sieci VLAN każda maszyna wirtualna byłaby przypisana do określonej sieci VLAN, a komunikacja między maszynami wirtualnymi w różnych sieciach VLAN wymagałaby routingu w warstwie 3.

Takie podejście może stać się skomplikowane i powodować problemy ze skalowalnością, ze względu na ograniczoną liczbę dostępnych identyfikatorów sieci VLAN.

Źródło grafiki: juniper.net

Źródło grafiki: juniper.net

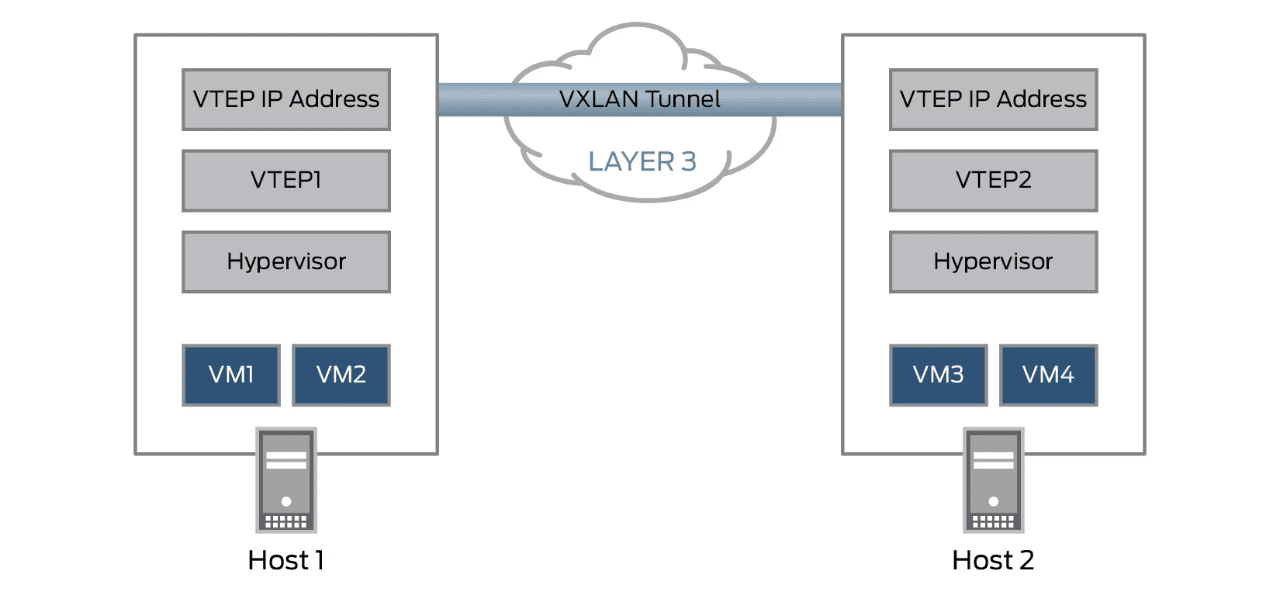

Rozważmy przykład, aby zrozumieć, jak działa VXLAN.

Załóżmy, że mamy dwa hosty fizyczne: Host 1, na którym działają VM1 i VM2, oraz Host 2, na którym działają VM3 i VM4.

Host 1 i Host 2 są częścią sieci obsługującej VXLAN, a VM1 chce nawiązać komunikację z VM3.

Konfiguracja VXLAN

Host 1 i Host 2 są skonfigurowane jako punkty końcowe tunelu VXLAN (VTEP). Oznacza to, że posiadają odpowiednie oprogramowanie lub komponenty sprzętowe do obsługi enkapsulacji i dekapsulacji VXLAN.

Identyfikator sieci VXLAN (VNI)

Do sieci wirtualnej przypisany jest unikalny numer VNI. Załóżmy, że VNI dla tej sieci wynosi 1001.

Kapsułkowanie

VM1, działająca na Hoście 1, chce komunikować się z VM3, która znajduje się na Hoście 2.

Gdy VM1 wysyła pakiet do VM3, pakiet ten jest hermetyzowany za pomocą nagłówka VXLAN.

Nagłówek VXLAN zawiera źródłowy i docelowy adres VTEP (adresy IP Hosta 1 i Hosta 2) oraz VNI (1001).

Podstawowa sieć IP

Zahermetyzowany pakiet jest przesyłany przez podstawową sieć IP, która może być oparta na protokole IPv4 lub IPv6. Sieć IP pełni funkcję infrastruktury transportowej dla pakietów VXLAN.

Dekapsulacja

Po odebraniu pakietu, VTEP na Hoście 2 dekapsuluje nagłówek VXLAN, odsłaniając oryginalną ramkę Ethernet warstwy 2.

Dostarczenie do VM3

Po dekapsulacji VTEP przekazuje ramkę Ethernet warstwy 2 do VM3 na Hoście 2.

W efekcie, VM1 na Hoście 1 może komunikować się z VM3 na Hoście 2, tak jakby były podłączone do tej samej sieci Ethernet warstwy 2, nawet jeśli znajdują się na różnych fizycznych hostach.

VXLAN umożliwia tę komunikację poprzez enkapsulację i tunelowanie ruchu warstwy 2 w sieciach warstwy 3, co pozwala na rozszerzenie łączności warstwy 2 poza granice sieci.

Zalety sieci VLAN

Kontrola transmisji

Ruch rozgłoszeniowy jest ograniczony do poszczególnych sieci VLAN, co zmniejsza całkowity rozmiar domeny rozgłoszeniowej i minimalizuje wpływ ruchu na wydajność sieci.

Bezpieczeństwo

Umożliwia izolację sieci i zwiększa poziom bezpieczeństwa poprzez rozdzielenie różnych grup użytkowników lub urządzeń na oddzielne domeny rozgłoszeniowe. Ta izolacja ogranicza zakres potencjalnych zagrożeń bezpieczeństwa lub nieautoryzowanego dostępu, poprawiając ogólne bezpieczeństwo sieci.

Jakość usług (QoS)

Sieci VLAN mogą być wykorzystane do wdrożenia mechanizmów Quality of Service, które pozwalają administratorom sieci na nadawanie priorytetów określonym rodzajom ruchu lub stosowanie konkretnych zasad. Możliwe jest na przykład ustawienie limitu, do którego aplikacja powinna otrzymywać wysoką przepustowość.

Uproszczone zarządzanie siecią

Upraszcza zarządzanie siecią poprzez logiczny podział dużej sieci fizycznej na mniejsze sieci wirtualne. Taka segmentacja ułatwia organizację urządzeń i upraszcza zadania administracyjne w sieci.

Zalety VXLAN

Skalowalność

VXLAN rozwiązuje ograniczenia tradycyjnych sieci VLAN, umożliwiając utworzenie do 16 milionów sieci wirtualnych w porównaniu z ograniczoną liczbą 4096 sieci VLAN. Ta skalowalność jest osiągana dzięki 24-bitowemu identyfikatorowi sieci VXLAN (VNI).

Segmentacja sieci

Umożliwia efektywną segmentację sieci poprzez enkapsulację ramek Ethernet warstwy 2 w pakietach UDP. Pozwala to na tworzenie izolowanych sieci wirtualnych, które mogą wykraczać poza granice fizyczne, takie jak centra danych lub środowiska chmurowe.

Wielu najemców

Obsługuje model wielu najemców, umożliwiając różnym organizacjom korzystanie z tej samej infrastruktury fizycznej przy jednoczesnym zachowaniu własnych, odizolowanych sieci wirtualnych.

Rozszerzenie warstwy 2 w sieciach warstwy 3

VXLAN ułatwia rozszerzenie łączności warstwy 2 w sieciach warstwy 3.

Jest to istotne przy budowaniu rozproszonych geograficznie centrów danych, ponieważ umożliwia mobilność maszyn wirtualnych między różnymi lokalizacjami, bez konieczności stosowania złożonych technologii rozszerzeń warstwy 2, takich jak Virtual Private LAN Service (VPLS).

Tabela porównawcza

Poniżej znajduje się tabela porównująca VXLAN i VLAN.

Funkcje | VXLAN | VLAN

Enkapsulacja | Wykorzystuje protokół UDP do enkapsulacji i transportu pakietów | Brak enkapsulacji – opiera się na znakowaniu 802.1Q

Skalowalność | Obsługa do 16 milionów sieci wirtualnych | Ograniczenie do 4096 sieci VLAN

Izolacja sieci | Umożliwia izolowane sieci warstwy 2 ponad granicami warstwy 3 | Zapewnia izolację w obrębie sieci warstwy 2, ruch jest propagowany do wszystkich portów w sieci VLAN

Obejmujący wiele lokalizacji | Pozwala rozszerzyć sieci warstwy 2 na geograficznie rozproszone lokalizacje | Ograniczony do jednej domeny rozgłoszeniowej

Zarządzanie | Wymaga bramy VXLAN do łączenia sieci wirtualnych i fizycznych | Można zarządzać za pomocą przełączników obsługujących VLAN

Prawidłowa implementacja VXLAN wymaga urządzeń obsługujących tę technologię, które wspierają niezbędne protokoły i techniki enkapsulacji.

Za pomocą tych urządzeń można tworzyć sieci VXLAN i nimi zarządzać.

Z drugiej strony, sieci VLAN są szerzej stosowane i łatwiejsze we wdrożeniu w obecnych infrastrukturach sieciowych, ponieważ większość urządzeń sieciowych obsługuje je bez konieczności stosowania dodatkowego sprzętu czy specjalistycznego wsparcia.

Przykłady zastosowań sieci VLAN

Wirtualizacja serwerów

Sieci VLAN umożliwiają efektywne zarządzanie siecią poprzez zapewnienie izolacji między maszynami wirtualnymi działającymi na tym samym serwerze fizycznym w środowiskach zwirtualizowanych.

Centra danych

Wykorzystywane w farmach serwerów i centrach danych do zarządzania dużą liczbą serwerów. Umożliwiają administratorom grupowanie serwerów na podstawie ich roli lub zastosowania.

Sieci gościnne

Tworzą oddzielne sieci dla gości w miejscach takich jak hotele lub biura, które mogą zapewniać gościom dostęp do Internetu, izolując ich jednocześnie od wewnętrznej sieci organizacji.

Wirtualne sieci prywatne

Sieci VLAN są łączone z sieciami VPN w celu utworzenia bezpiecznych połączeń między lokalizacjami rozproszonymi geograficznie. Organizacje mogą rozszerzyć swoją sieć prywatną na wiele lokalizacji, zachowując jednocześnie logiczną separację.

Testowanie i rozwój

Zapewniają odizolowane środowisko do celów testowania i rozwoju. Programiści mogą tworzyć sieci VLAN przeznaczone do testowania nowych aplikacji lub usług bez wpływu na sieć produkcyjną.

Przykłady zastosowań VXLAN

Połączenie centrum danych

VXLAN jest wykorzystywany do łączenia wielu centrów danych w sieci WAN. Rozszerza łączność warstwy 2 między centrami danych, umożliwiając migrację maszyn wirtualnych i obciążeń między lokalizacjami przy zachowaniu ich konfiguracji sieciowej.

Infrastruktura chmury

Jest powszechnie stosowany w środowiskach chmurowych do zapewnienia wirtualizacji sieci dla usług i aplikacji opartych na chmurze. Pozwala na wydajne rozdzielanie obciążenia w całej infrastrukturze chmury.

Sieci nakładkowe

VXLAN stanowi podstawę sieci nakładkowych, które umożliwiają inżynierom sieciowym dynamiczne przydzielanie zasobów i dostosowywanie się do zmieniających się wymagań dotyczących obciążenia.

Odzyskiwanie po awarii

Wykorzystywany w scenariuszach odzyskiwania po awarii w celu zapewnienia łączności sieciowej i przełączania awaryjnego (tryb operacyjny kopii zapasowej) między głównymi i pomocniczymi centrami danych.

Uwaga autora✍️

Wybór między VXLAN a VLAN zależy od specyficznych potrzeb Twojej infrastruktury sieciowej. Obie technologie mają swoje zalety i wady, które należy wziąć pod uwagę.

Jeśli potrzebujesz skalowalnego rozwiązania, które poradzi sobie z dużą liczbą maszyn wirtualnych lub segmentów sieci, zalecanym wyborem będzie VXLAN. Zapewnia większą przestrzeń adresową i umożliwia łatwiejszą mobilność obciążenia.

Jeśli Twoja sieć jest mniejsza i ma prostsze wymagania, sieć VLAN może być najlepszą opcją. Sieci VLAN są dobrze ugruntowane i szeroko obsługiwane przez większość urządzeń sieciowych, co sprawia, że są proste w konfiguracji i zarządzaniu.

Mam nadzieję, że ten artykuł okazał się pomocny w zrozumieniu różnic między VXLAN a VLAN. Być może zainteresuje Cię również temat kontroli dostępu do sieci i sposobów jej wdrażania.

newsblog.pl

Maciej – redaktor, pasjonat technologii i samozwańczy pogromca błędów w systemie Windows. Zna Linuxa lepiej niż własną lodówkę, a kawa to jego główne źródło zasilania. Pisze, testuje, naprawia – i czasem nawet wyłącza i włącza ponownie. W wolnych chwilach udaje, że odpoczywa, ale i tak kończy z laptopem na kolanach.